Ein Netzwerkeffekt (auch Netzwerkexternalität oder nachfrageseitige Skaleneffekte genannt) ist der in Wirtschaft und Wirtschaft beschriebene Effekt, den ein zusätzlicher Nutzer von Waren oder Dienstleistungen auf den Wert dieses Produkts für andere hat. Zuletzt bearbeitet: 2025-01-22 17:01

Die Einreichung eines DBA gibt dem Einzelunternehmer die Freiheit, einen Firmennamen zu verwenden, der zur Vermarktung seiner Produkte oder Dienstleistungen beiträgt, sowie eine separate professionelle Geschäftsidentität zu schaffen. Beachten Sie jedoch, dass ein DBA Ihren Firmennamen nicht vor der Verwendung durch andere schützt. Zuletzt bearbeitet: 2025-01-22 17:01

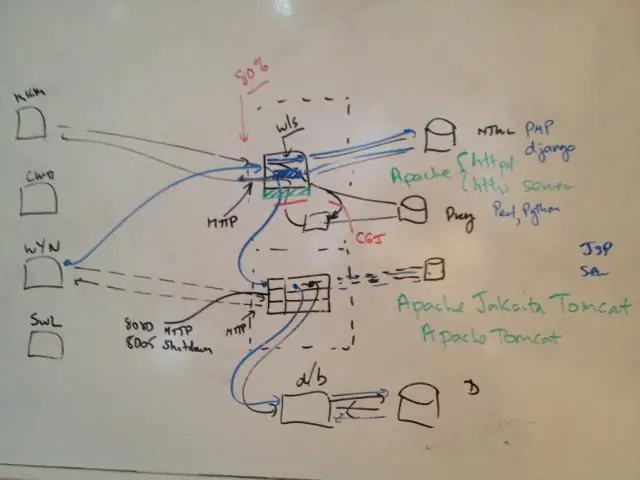

Servlet-Lebenszyklen Tomcat erhält über einen seiner Konnektoren eine Anfrage von einem Client. Ist dies nicht der Fall, kompiliert Tomcat das Servlet in Java-Bytecode, der von der JVM ausführbar ist, und erstellt eine Instanz des Servlets. Tomcat initialisiert das Servlet durch Aufrufen seiner init-Methode. Zuletzt bearbeitet: 2025-01-22 17:01

Einige Präfixe betonen stark die Wortwurzeln, mit denen sie verbunden sind, und werden als intensive Präfixe bezeichnet. Das Präfix re-, das „zurück“oder „wieder“bedeuten kann, kann auch „gründlich“bedeuten, wenn es intensiv wirkt. Das Wort strahlend bedeutet zum Beispiel „durchgehend“leuchtend oder hell. Zuletzt bearbeitet: 2025-01-22 17:01

Da sich die Gerätevernetzung in drei verschiedenen Phasen entwickelt, Basic Connectivity, Value-Add und Enterprise Connectivity, haben OEMs große Erfolgschancen. Zuletzt bearbeitet: 2025-01-22 17:01

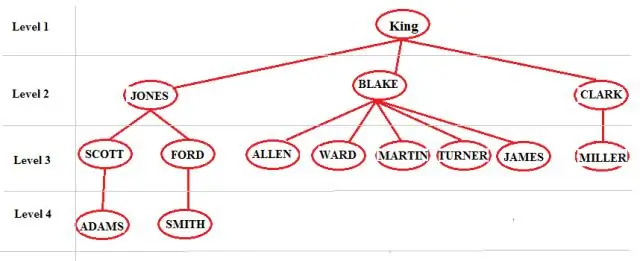

Dynamic SQL ist eine Programmiertechnik, mit der Sie SQL-Anweisungen zur Laufzeit dynamisch erstellen können. Oracle bietet zwei Möglichkeiten, dynamisches SQL in einer PL/SQL-Anwendung zu implementieren: Natives dynamisches SQL, bei dem Sie dynamische SQL-Anweisungen direkt in PL/SQL-Blöcke platzieren. Aufrufen von Prozeduren im DBMS_SQL-Paket. Zuletzt bearbeitet: 2025-01-22 17:01

Die SQL Server AVG()-Funktion ist eine Aggregatfunktion, die den Durchschnittswert einer Gruppe zurückgibt. In dieser Syntax: ALL weist die Funktion AVG() an, alle Werte für die Berechnung zu verwenden. DISTINCT weist die Funktion AVG() an, nur mit eindeutigen Werten zu arbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon ElastiCache verbessert die Leistung von Webanwendungen, indem es Ihnen ermöglicht, Informationen von einem schnellen, verwalteten In-Memory-System abzurufen, anstatt sich vollständig auf langsamere plattenbasierte Datenbanken zu verlassen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Grundregeln für die Benennung von Arrays sind wie folgt: Der Datentyp kann jeder gültige Datentyp sein, wie zB int, float, char-Struktur oder union. Der Name eines Arrays muss den Benennungsregeln von Variablen folgen. die Größe des Arrays muss null oder eine konstante positive ganze Zahl sein. Zuletzt bearbeitet: 2025-01-22 17:01

Im Kontext der Umfrageforschung bezieht sich der Schlüsselinformant auf die Person, mit der ein Interview über eine bestimmte Organisation, ein soziales Programm, ein Problem oder eine Interessengruppe geführt wird. Interviews mit Schlüsselinformanten werden am häufigsten von Angesicht zu Angesicht geführt und können geschlossene und offene Fragen beinhalten. Zuletzt bearbeitet: 2025-06-01 05:06

React-Bootstrap ist eine Bibliothek mit einer vollständigen Neuimplementierung von Bootstrap-Komponenten mit React. Es hat keine Abhängigkeit von Bootstrap. js oder jQuery. Mit React Bootstrap können Sie die Komponenten und Stile von Bootstrap verwenden, aber mit weniger und saubererem Code über React. Zuletzt bearbeitet: 2025-01-22 17:01

WinZip ist das weltweit beliebteste Zip-Dienstprogramm und bietet Apps für alle gängigen Plattformen der Branche, einschließlich Windows, Mac, iOS und Android. Zuletzt bearbeitet: 2025-06-01 05:06

Gehen zu wird in Texting verwendet. Das Wort gna wird in Texting verwendet und bedeutet "going to". Zuletzt bearbeitet: 2025-01-22 17:01

Top 10 Bücher aller Zeiten für Java-Programmierer Java Concurrency in der Praxis. Kopf zuerst Designmuster. Frühling in Aktion. Test gefahren. Das endgültige Handbuch zur Java-Leistung. Kopf voran Java. Erste objektorientierte Analyse und Design. Java: Ein Handbuch für Anfänger. Wenn Sie jemals ein umfassendes Javabook benötigen, sollte es dieses sein. Zuletzt bearbeitet: 2025-06-01 05:06

Aktivieren der Komprimierung Öffnen Sie den IIS-Manager. Klicken Sie auf Start | Schalttafel. Klicken Sie auf Ihre Maschine. Doppelklicken Sie dann auf das Komprimierungssymbol auf der rechten Seite. Das Komprimierungsfenster wird geöffnet. Hier können Sie die Komprimierung für dynamische Inhalte und statische Inhalte aktivieren. Klicken Sie auf der rechten Seite des Fensters auf Übernehmen. Zuletzt bearbeitet: 2025-01-22 17:01

WildFly 14 ist eine außergewöhnlich schnelle, leichte und leistungsstarke Implementierung der Java Enterprise Edition 8-Plattformspezifikationen. Die hochmoderne Architektur, die auf dem Modular Service Container basiert, ermöglicht Dienste auf Abruf, wenn Ihre Anwendung sie benötigt. Zuletzt bearbeitet: 2025-01-22 17:01

DNS weiterleiten. Standardmäßig wird DNS von Port 53 bedient. Auf den meisten Betriebssystemen erfordert dies erhöhte Berechtigungen. Anstatt Consul mit einem Administrator- oder Root-Konto auszuführen, ist es stattdessen möglich, entsprechende Anfragen von einem anderen DNS-Server oder einer Port-Umleitung an Consul weiterzuleiten, die auf einem nicht privilegierten Port ausgeführt werden. Zuletzt bearbeitet: 2025-01-22 17:01

HTML5-Video-Tags Tag-Beschreibung Definiert ein Video oder einen Film Definiert mehrere Medienressourcen für Medienelemente wie und Definiert Textspuren in Mediaplayern. Zuletzt bearbeitet: 2025-01-22 17:01

Steht für "Solid State Drive". Eine SSD ist ein Massenspeichergerät ähnlich einer Festplatte (HDD). Es unterstützt das Lesen und Schreiben von Daten und hält gespeicherte Daten auch ohne Strom in einem permanenten Zustand. Interne SSDs verbinden sich mit einem Computer wie einer Festplatte über Standard-IDE- oder SATA-Verbindungen. Zuletzt bearbeitet: 2025-01-22 17:01

Für den Preis sind Lenovo-Laptops anständig, aber es hängt wirklich davon ab, welchen spezifischen Laptop Sie bekommen, und das gilt für alle genannten Marken. Samsung, Toshiba, HP, Asus, all dies sind beliebte Marken aufgrund ihrer Zuverlässigkeit und ihres Preises, aber alle von guten Modellen und schlechten Modellen, also kaufen Sie nicht nur basierend auf der Marke. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft Azure Key Vault ist ein in der Cloud gehosteter Verwaltungsdienst, mit dem Benutzer Schlüssel und kleine Geheimnisse mithilfe von Schlüsseln verschlüsseln können, die durch Hardwaresicherheitsmodule (HSMs) geschützt sind. Kleine Geheimnisse sind Daten kleiner als 10 KB wie Passwörter und. PFX-Dateien. Zuletzt bearbeitet: 2025-06-01 05:06

Zero-Trust-Sicherheit | Was ist ein Zero-Trust-Netzwerk? Zero Trust ist ein Sicherheitsmodell, das auf dem Prinzip basiert, strenge Zugriffskontrollen aufrechtzuerhalten und standardmäßig niemandem zu vertrauen, auch nicht denjenigen, die sich bereits innerhalb des Netzwerkperimeters befinden. Zuletzt bearbeitet: 2025-06-01 05:06

Vorgehensweise Melden Sie sich bei dem ESA-Host an, der den ESA-Dienst ausführt: SSH beim ESA-Host. Melden Sie sich als root an. Melden Sie sich bei MongoDB als Administrator an. Das Standardkennwort ist netwitness. mongo admin -u admin -p Um das Kennwort des Administratorkontos zu ändern, geben Sie ein. db.changeUserPassword('admin',''). Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt derzeit keine Möglichkeit, eine einzelne Zellenausgabe in Jupyter zu exportieren, aber Sie können das gesamte Notebook in ein nützlicheres Format konvertieren und dann nur die Teile herausschneiden, die Sie benötigen. Zuletzt bearbeitet: 2025-01-22 17:01

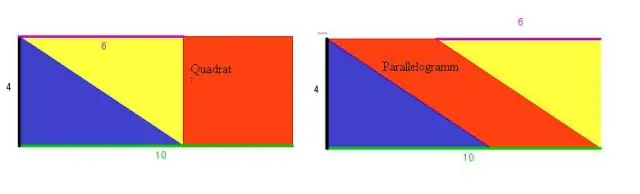

Sind zwei benachbarte Seiten eines Parallelogramms gleich, handelt es sich um eine Raute. Dieser Test wird oft als Definition einer Raute angesehen. Ein Viereck, dessen Diagonalen sich im rechten Winkel halbieren, ist eine Raute. Zuletzt bearbeitet: 2025-01-22 17:01

Niantic überarbeitet Ingress, um es für neue Spieler einladender zu machen. Bevor es Pokémon GO gab, gab es Ingress. Es war Niantics erstes Spiel – und obwohl es nie das überwältigend populäre Phänomen von GO wurde, ist es unbestreitbar, was GO überhaupt erst ermöglicht hat, zu existieren. Zuletzt bearbeitet: 2025-01-22 17:01

So geht's. Trennen Sie Ihren Fire Stick 10 Sekunden lang von der Steckdose. Schließen Sie es dann wieder an. Nachdem der Amazon Fire TV-Startbildschirm angezeigt wird, ist Ihre Fernbedienung zum Koppeln bereit. Halten Sie die Home-Taste 10 Sekunden lang gedrückt. Sie sehen eine Meldung auf dem Bildschirm, wenn es erfolgreich gekoppelt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Dies sind die besten Smartwatches unter Rs 1000 in Indien (2. Dezember 2019): ALONZO Dz09 Neues Telefon Black Smartwatch. GESUNDHEIT HIN02-GD Telefon Goldene Smartwatch. Enew DZ09-BLACK UTT-7 Telefon SCHWARZ Smartwatch. CELESTECH CS009 Telefon Schwarze Smartwatch. Oxhox A9 Smartphone Beige Smartwatch. Zuletzt bearbeitet: 2025-01-22 17:01

Halten Sie die Power-Taste (auf der Rückseite) gedrückt, bis sich das Gerät ausschaltet (ca. 5 Sekunden), und lassen Sie sie dann los. Soft Reset - LG G2 Halten Sie die Power-Taste gedrückt. Wählen Sie Ausschalten. Wählen Sie OK. Halten Sie die Ein-/Aus-Taste gedrückt, bis das LG-Logo angezeigt wird, und lassen Sie sie dann los. Zuletzt bearbeitet: 2025-01-22 17:01

Std::liste. std::list ist ein Container, der das Einfügen und Entfernen von Elementen von überall im Container zu konstanter Zeit unterstützt. Sie wird normalerweise als doppelt verkettete Liste implementiert. Im Vergleich zu std::forward_list bietet dieser Container bidirektionale Iterationsfunktionen und ist dabei weniger platzsparend. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie ein älteres Haus haben und es seit einigen Jahren nicht mehr inspiziert wurde, kann dies an einer Neuverkabelung liegen. Anzeichen dafür, dass Sie Ihr Zuhause möglicherweise neu verkabeln müssen, sind unter anderem regelmäßig ausgelöste Schutzschalter, leichte Stöße von Schaltern und Steckdosen, häufig flackerndes oder dimmendes Licht, beschädigte oder freiliegende Drähte und Kabel. Zuletzt bearbeitet: 2025-01-22 17:01

Die vertikale Skala ist zu groß oder zu klein, überspringt Zahlen oder beginnt nicht bei Null. Die Grafik ist nicht richtig beschriftet. Daten werden ausgelassen. Zuletzt bearbeitet: 2025-01-22 17:01

Bei einem handelsüblichen einpoligen Dimmer steuert ein einziger Schalter das Licht. Mit einem Drei-Wege-Dimmer können Sie eine Leuchte mit zwei Schaltern steuern. Sie benötigen einen Drei-Wege-Dimmer und einen Drei-Wege-Schalter. Auf diese Weise können Sie von einem Ort aus dimmen und das Licht an einem anderen ein- und ausschalten. Zuletzt bearbeitet: 2025-01-22 17:01

Die GTIN besteht aus zwei Teilen: dem UPC Company Prefix und der Nummer, die Sie diesem einzigartigen Produkt zugewiesen haben. Diese erste Komponente, das UPC Company Prefix, ist zwischen 6 und 10 Stellen lang und wird Ihnen von GS1 zugewiesen. Die Anzahl der Ziffern hängt davon ab, wie vielen Produkten Sie Nummern zuweisen müssen. Zuletzt bearbeitet: 2025-01-22 17:01

AirPrint Alle iPad-Modelle unterstützen AirPrint. Das Dienstprogramm verfügt über eine begrenzte Auswahl an Druckoptionen, sodass Sie die Anzahl der Kopien sowie einige andere Details auswählen können. Drücken Sie SelectPrinter, und die App sucht nach AirPrint-kompatiblen Druckern in Ihrem Wi-Fi-Netzwerk. Sobald Sie einen Drucker ausgewählt haben, können Sie loslegen. Zuletzt bearbeitet: 2025-01-22 17:01

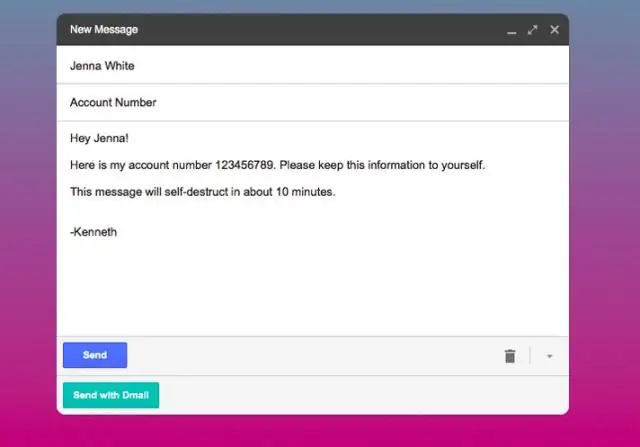

Nach der Einrichtung müssen Sie lediglich den PGP-Schlüssel der Person importieren, der Sie die verschlüsselte Nachricht senden möchten. Schreiben Sie die Nachricht in einem Texteditor und kopieren Sie die Nachricht in Ihre Zwischenablage. Verschlüsseln Sie dann diese Nachricht mit dem zuvor importierten PGP-Schlüssel. So einfach ist das. Zuletzt bearbeitet: 2025-06-01 05:06

Eine Datei mit der DMG-Dateierweiterung ist eine Apple Disk Image-Datei oder manchmal auch MacOS X Disk Image-Datei genannt, bei der es sich im Grunde um eine digitale Rekonstruktion eines physischen Datenträgers handelt. Aus diesem Grund ist ein DMG häufig das Dateiformat, das zum Speichern komprimierter Softwareinstallationsprogramme verwendet wird, anstatt eine physische Disc zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Resolver ist eine Sammlung von Funktionen, die eine Antwort für eine GraphQL-Abfrage generieren. Einfach ausgedrückt fungiert ein Resolver als GraphQL-Abfragehandler. Jede Resolver-Funktion in einem GraphQL-Schema akzeptiert vier Positionsargumente wie unten angegeben − fieldName:(root, args, context, info) => {result}. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, der Name WALL-E mag männlich klingen, aber sie sah ihn als „einen geschlechtsneutralen Namen wegen der Schreibweise und der Beugung, die sie ihm geben, wenn er gesprochen wird“. Kvaran fragte dementsprechend. "Warum lesen wir ihn also als männlich?" Ihr Denken: „Es liegt an der Subjektposition, die er eingenommen hat. Zuletzt bearbeitet: 2025-01-22 17:01

Spyware und Madware Madware, kurz für Mobile Adware, gelangt in der Regel durch die Installation eines Skripts oder Programms und oft ohne Zustimmung des Benutzers auf ein Mobiltelefon. Der Zweck der meisten Formen von Madware besteht darin, Daten von Ihrem Telefon zu sammeln, um Sie mit Werbung zu spammen. Zuletzt bearbeitet: 2025-01-22 17:01