RFID und seine Auswirkungen auf das Supply Chain Management. RFID (Radio Frequency Identification) ist eine Form der extrem stromsparenden Datenkommunikation zwischen einem RFID-Scanner und einem RFID-Tag. Die Tags werden auf beliebig vielen Artikeln angebracht, von Einzelteilen bis hin zu Versandetiketten. Zuletzt bearbeitet: 2025-01-22 17:01

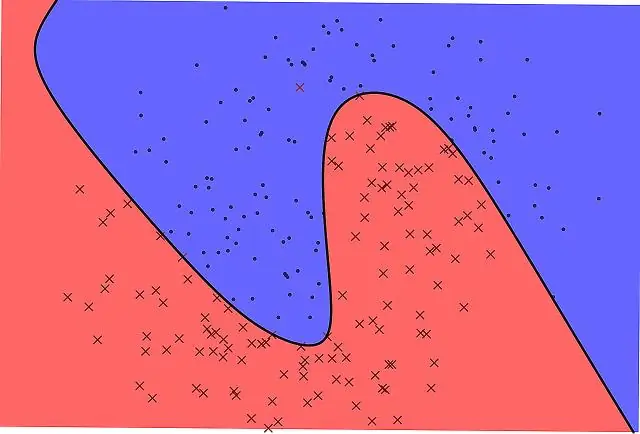

Aus bayesianischer Sicht formulieren wir die lineare Regression unter Verwendung von Wahrscheinlichkeitsverteilungen anstelle von Punktschätzungen. Das Modell für die Bayessche Lineare Regression mit der aus einer Normalverteilung abgetasteten Antwort lautet: Die Ausgabe y wird aus einer Normalverteilung (Gauss-Verteilung) erzeugt, die durch einen Mittelwert und eine Varianz gekennzeichnet ist. Zuletzt bearbeitet: 2025-01-22 17:01

Photovoltaik (PV) ist eine Methode zur Stromerzeugung durch Umwandlung von Sonnenstrahlung in Gleichstrom unter Verwendung von Halbleitern, die den photovoltaischen Effekt aufweisen. Die photovoltaische Stromerzeugung verwendet Sonnenkollektoren, die aus einer Reihe von Solarzellen bestehen, die ein photovoltaisches Material enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Verwaiste Prozesse sind eine entgegengesetzte Situation zu Zombie-Prozessen und beziehen sich auf den Fall, in dem ein übergeordneter Prozess vor seinen untergeordneten Prozessen beendet wird, die als „verwaist“bezeichnet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Zuallererst hat die Versa Lite keinen Höhenmesser, so dass sie nicht gestiegene Stockwerke verfolgen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Jeder Drucker, wie Laserdrucker, Tintenstrahldrucker, LED-Seitendrucker, der druckt, ohne auf das Papier zu stoßen, im Gegensatz zu einem Nadeldrucker, der mit kleinen Stiften auf das Papier trifft. Non-Impact-Drucker sind leiser als Impact-Drucker und auch schneller, da keine beweglichen Teile im Druckkopf vorhanden sind. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf Mein Konto, AWS Management Console Melden Sie sich bei AWS Management Console an. Geben Sie die Konto-E-Mail ein. Geben Sie das Kontokennwort ein. Öffnen Sie das IAM-Dashboard. IAM-Dashboard, Sicherheitsanmeldeinformationen verwalten. Klicken Sie auf Weiter zu Sicherheitsanmeldeinformationen. Ihre Seite mit den Sicherheitsanmeldeinformationen. Löschen der Zugriffsschlüssel bestätigen. Zuletzt bearbeitet: 2025-01-22 17:01

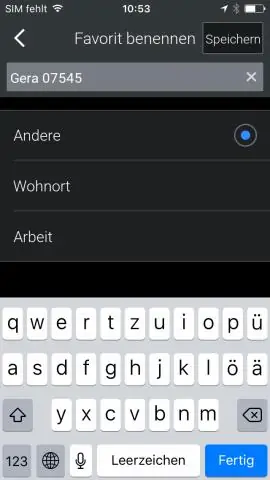

Software-Genre: Mobile App. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie den SSISDB-Katalog in SQL Server Management Studio Öffnen Sie SQL Server Management Studio. Stellen Sie eine Verbindung mit dem SQL Server-Datenbankmodul her. Erweitern Sie im Objekt-Explorer den Serverknoten, klicken Sie mit der rechten Maustaste auf den Knoten Integration Services-Kataloge, und klicken Sie dann auf Katalog erstellen. Klicken Sie auf CLR-Integration aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Um Italien von den USA aus anzurufen, folgen Sie einfach diesen einfachen Wahlanweisungen: Wählen Sie zuerst 011, die US-Ausreisevorwahl. Wählen Sie dann 39, die Landesvorwahl für Italien. Wählen Sie als Nächstes die Ortsvorwahl (2–4 Ziffern). Wählen Sie abschließend die Telefonnummer (5–8 Ziffern). Zuletzt bearbeitet: 2025-06-01 05:06

Ein sekundärer Server enthält eine sekundäre DNSzone – eine schreibgeschützte Kopie der Zonendatei, die die DNS-Einträge enthält. Er empfängt eine aktualisierte Version der Kopie in einem Vorgang namens Zonenübertragung. Sekundärserver können eine Änderungsanforderung übergeben, wenn sie ihre lokale Kopie der DNS-Einträge aktualisieren möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Ziehen mit einem Finger: Auf dem Tablet kann die Tippen-und-Ziehen-Geste mit einem Finger verwendet werden, um Text auszuwählen oder die Bildlaufleiste zu ziehen. Auf dem Telefon kann das Tippen und Ziehen mit einem Finger verwendet werden, um Dateien durch Ziehen und Ablegen der gewünschten Dateien zu verschieben; oder zur Bedienung der Bildlaufleisten. Zuletzt bearbeitet: 2025-01-22 17:01

So laden Sie einen JSON-String in Pandas DataFrame Schritt 1: Bereiten Sie den JSON-String vor. Um mit einem einfachen Beispiel zu beginnen, nehmen wir an, Sie haben die folgenden Daten zu verschiedenen Produkten und deren Preisen: Schritt 2: Erstellen Sie die JSON-Datei. Sobald Sie Ihren JSON-String bereit haben, speichern Sie ihn in einer JSON-Datei. Schritt 3: Laden Sie die JSON-Datei in Pandas DataFrame. Zuletzt bearbeitet: 2025-01-22 17:01

SD-WAN ist eine Veränderung in der Art und Weise, wie ein Wide Area Network bereitgestellt und verwaltet wird. Wie der Name schon sagt, ist SD-WAN eine softwaregesteuerte Technologie mit Anwendungsbewusstsein, die von einem zentralen Punkt im Netzwerk verwaltet wird. Zuletzt bearbeitet: 2025-06-01 05:06

Azure Data Factory erstellen Wählen Sie die Menüschaltfläche „Ressourcengruppen“auf der linken Seite des Azure-Portals, suchen Sie die Ressourcengruppe, die Sie ADF zugewiesen haben, und öffnen Sie sie. Suchen Sie als Nächstes den Namen des neu erstellten ADF und öffnen Sie ihn. Klicken Sie im Menü auf der linken Seite auf die Schaltfläche "Autor". Zuletzt bearbeitet: 2025-01-22 17:01

Um eine Zahl zu nennen: Amazon.com hat mit Stand April 2019 insgesamt 119.928.851 Produkte (Scrapehero, 2019). Die größte Kategorie bei Amazon ist Bücher mit 44,2 Millionen Produkten. An zweiter Stelle folgen Elektronik (10,1 Mio.) und an dritter Stelle Home & Kitchen (6,6 Mio.). Zuletzt bearbeitet: 2025-01-22 17:01

Die Ruby Spec Suite, abgekürzt ruby/spec, ist eine Testsuite für das Verhalten der Programmiersprache Ruby. Es ist keine standardisierte Spezifikation wie die ISO-Spezifikation und hat auch nicht das Ziel, eine zu werden. Stattdessen ist es ein praktisches Werkzeug, um das Verhalten von Ruby mit Code zu beschreiben und zu testen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn ein einzelner Frame 10 Sekunden dauert, dauert die gesamte Sequenz etwa 40 Minuten. Wenn ein einzelner Frame eine Minute dauert, dauert das Rendern der gesamten Animation über 4 Stunden. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie nur die PDF-Datei auf dem Bildschirm anzeigen, wählen Sie niedrigere Qualitätseinstellungen, um die Dateigröße kleiner zu halten. Wählen Sie Exportieren aus dem Menü Datei. Benennen Sie Ihre Datei und wählen Sie ein Ziel zum Speichern der Datei aus. Wählen Sie im Dropdown-Menü Adobe PDFPreset die Option „Kleinste Dateigröße“. Klicken Sie im Menü auf der linken Seite auf "Komprimierung". Zuletzt bearbeitet: 2025-01-22 17:01

Adobe Flash Professional CS6 ist ein Flash-Design-Tool, das Sie herunterladen können, um Animationen und Anwendungen zu erstellen. Mit dieser kostenlosen Testversion können Sie Inhalte für das Web, Smartphones und digitale Plattformen erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein API-Proxy ist Ihre Schnittstelle zu Entwicklern, die Ihre Back-End-Dienste verwenden möchten. Anstatt diese Dienste direkt zu nutzen, greifen sie auf einen von Ihnen erstellten Edge-API-Proxy zu. Mit einem Proxy können Sie Mehrwertfunktionen bereitstellen, wie z. B.: Sicherheit. Zuletzt bearbeitet: 2025-01-22 17:01

Kurztipp: 4 Schritte zu Elastic Audio in Pro Tools Erstellen Sie zunächst eine Gruppe aus Ihren Drums, wählen Sie jeden der Drum-Tracks aus, während Sie die Umschalttaste gedrückt halten. Drücken Sie nun Befehl + G, um das Gruppenfenster aufzurufen. Wählen Sie einen elastischen Audio-Plugin-Algorithmus aus. Finden Sie eine Schleife. Gehen Sie nun, während Ihr Loop noch ausgewählt ist, zum Event-Fenster und wählen Sie 'Quantize' aus der Registerkarte Event-Operationen. Zuletzt bearbeitet: 2025-06-01 05:06

Es gibt nichts "Schwieriges" als solches beim Erlernen von Blockchain. Es ist ein weit verbreiteter Mythos, dass das Erlernen der neuesten Technologie immer „schwer“ist, daher sollten wir bei den herkömmlichen und veralteten Formen bleiben. Das Erlernen von Blockchain ist dasselbe wie das Erlernen anderer Methoden zum Aufzeichnen von Transaktionen. Zuletzt bearbeitet: 2025-01-22 17:01

Eigenschaftswerte Wert Beschreibung v-shadow Erforderlich. Die Position des vertikalen Schattens. Negative Werte sind erlaubt. blur-radius Optional. Der Unschärferadius. Standardwert ist 0 Farbe Optional. Die Farbe des Schattens. Eine vollständige Liste möglicher Farbwerte finden Sie unter CSS-Farbwerte. Keiner Standardwert. Kein Schatten. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt viele Geräte, mit denen Sie die Geräte des Internets der Dinge (IoT) mit einem Heimnetzwerk verbinden können. Zwei davon sind Router und IoT-Gateway. Zuletzt bearbeitet: 2025-06-01 05:06

Sie können es nur auf einem Computer installieren. Wenn Sie einen zusätzlichen Computer auf Windows 10 Pro aktualisieren müssen, benötigen Sie eine zusätzliche Lizenz. Zuletzt bearbeitet: 2025-01-22 17:01

So prüfen Sie, ob eine Steckdose geerdet ist Verbinden Sie die Sonden des Multimeters mit dem Hauptgehäuse des Messgeräts. Drehen Sie das Multimeter auf den höchsten verfügbaren Wechselspannungsbereich. Stecken Sie die beiden Messleitungen in die heißen und neutralen Teile der Steckdose. Entfernen Sie das schwarze Kabel und stecken Sie es in die Erdungssteckdose. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den zwei typischen Komponenten einer CPU gehören die folgenden: Die arithmetische Logikeinheit (ALU), die arithmetische und logische Operationen durchführt. Die Steuereinheit (CU), die Anweisungen aus dem Speicher extrahiert, dekodiert und ausführt und bei Bedarf die ALU aufruft. Zuletzt bearbeitet: 2025-01-22 17:01

Wie klicke ich mit der rechten Maustaste auf ein Touchscreen-Tablet? Berühren Sie das Objekt mit Ihrem Finger oder Stift und halten Sie den Finger oder Stift leicht gedrückt. In einem Moment erscheint ein Quadrat oder ein Kreis, wie in der oberen linken Abbildung gezeigt. Heben Sie Ihren Finger oder Stift an, und das Rechtsklickmenü wird angezeigt, in dem alle Dinge aufgelistet sind, die Sie mit diesem Element tun können. Zuletzt bearbeitet: 2025-01-22 17:01

Im Laufe der Zeit führt diese traditionelle Dateiverwaltungsumgebung zu Problemen wie Datenredundanz und -inkonsistenz, Abhängigkeit von Programmdaten, Inflexibilität, schlechte Sicherheit und mangelnder Datenaustausch und -verfügbarkeit. Zuletzt bearbeitet: 2025-01-22 17:01

Gesetz über Computermissbrauch Es ist illegal, auf Daten zuzugreifen, die auf einem Computer gespeichert sind, es sei denn, Sie haben die Erlaubnis dazu. Es ist illegal, auf einem Computer gespeicherte Daten zu ändern, wenn Sie dazu keine Erlaubnis haben. Wenn Sie ohne deren Erlaubnis auf die Dateien einer Person zugreifen und deren Inhalt ändern, verstoßen Sie gegen das Gesetz. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist besser Zoom oder BlueJeans? Gleichzeitig wird Zoom mit 99% bewertet, während BlueJeans mit 98% für die Benutzerzufriedenheit bewertet wird. Sie können auch deren Produktdetails wie Funktionen, Tools, Optionen, Pläne, Kosten und mehr vergleichen. Zuletzt bearbeitet: 2025-01-22 17:01

Folgendes ist als einzelne App verfügbar: Photoshop, Illustrator, InDesign, Adobe Muse, Dreamweaver, FlashProfessional, Edge Inspect, Edge Animate, Adobe PremierePro, After Effects, Adobe Audition, SpeedGrade, InCopy undPrelude. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Semikolon wird verwendet, um zwei Ideen (zwei unabhängige Klauseln) zu trennen, die eng miteinander verbunden sind. Sie können auch verwendet werden, wenn komplexe Ideen oder Sätze aufgelistet werden, die Kommas enthalten. Im Wesentlichen ist ein Semikolon wie ein Komma mit mehr Bedeutung oder ein Doppelpunkt mit mehr Flexibilität. Zuletzt bearbeitet: 2025-01-22 17:01

Die Instagram-Bildgröße betrug früher 612 x 612 Pixel, wurde dann aber auf 640 x 640 Pixel und im Juli 2015 auf 1080 x 1080 Pixel umgestellt, um mit Retina und anderen hochauflösenden Displays auf Smartphones, Tablets und Laptops Schritt zu halten. Zuletzt bearbeitet: 2025-01-22 17:01

Diese Kriterien werden Autorisierung, Authentifizierung und Zugriffskontrolle genannt. Authentifizierung ist jeder Prozess, mit dem Sie überprüfen, ob jemand die Person ist, die er vorgibt zu sein. Schließlich ist die Zugriffssteuerung eine viel allgemeinere Art, über die Steuerung des Zugriffs auf eine Webressource zu sprechen. Zuletzt bearbeitet: 2025-01-22 17:01

Ausführen der Anwendung Klicken Sie im Paket-Explorer mit der rechten Maustaste auf den Projektnamen von connect-with-salesforce und wählen Sie dann Ausführen als > Mule-Anwendung. Dieses Projekt enthält eine CSV-Beispieldatei namens Kontakte. Klicken und ziehen Sie die Kontakte. Der Datei-Connector in der Anwendung fragt den Eingabeordner alle zehn Sekunden ab. Zuletzt bearbeitet: 2025-01-22 17:01

SSRS-Bericht erstellen -> VS 2012 starten, dann auf 'Datei' -> 'Neu' -> 'Projekt' gehen. Wechseln Sie zur Registerkarte Business Intelligence, wählen Sie Projektserver-Projektvorlage aus, ändern Sie den Namen des Projekts und klicken Sie dann auf OK. Klicken Sie dann in diesem Berichtsassistenten auf die Schaltfläche Weiter. Zuletzt bearbeitet: 2025-01-22 17:01

Standardausgabeformat SQL Server gibt Datums-, Uhrzeit- und Datums-/Uhrzeitwerte in den folgenden Formaten aus: jjjj-mm-tt, hh:m:ss. nnnnnnn (n ist abhängig von der Spaltendefinition) und jjjj-mm-tt hh:mm:ss. Zuletzt bearbeitet: 2025-01-22 17:01

Das rekonstruktive Gedächtnis bezieht sich auf Erinnerungen, bei denen wir Details aus dem ursprünglichen Ereignis hinzufügen oder weglassen. Zu den Studien des Gedächtnisses und des rekonstruktiven Gedächtnisses gehört die Studie von Roediger und McDermott von 1995, bei der sich die Teilnehmer daran erinnerten, das Wort „Schlaf“auf einer Liste gesehen zu haben, obwohl es nie da war. Zuletzt bearbeitet: 2025-01-22 17:01