- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:13.

EIN Gegenmaßnahme ist eine Aktion oder Methode, die angewendet wird, um potenzielle Bedrohungen für Computer, Server, Netzwerke, Betriebssysteme (OS) oder Informationssysteme (IS) zu verhindern, abzuwehren oder zu reduzieren. Gegenmaßnahme Zu den Tools gehören Antivirensoftware und Firewalls.

Welche drei Arten von Gegenmaßnahmen gibt es außerdem?

Arten von Gegenmaßnahmen . Es gibt drei Arten der Sicherheit Gegenmaßnahmen : High-Tech, Low-Tech und No-Tech. Diese drei müssen in Kombination verwendet werden, um ein mehrschichtiges und effektives Sicherheitsprogramm zu erstellen. Keine einzelne Sicherheit Gegenmaßnahme ist gegen alle Bedrohungsszenarien wirksam.

Was sind außerdem die Ziele von Gegenmaßnahmen? Drei Hauptziele aller Sicherheitsmaßnahmen:

- Identifizieren und verweigern Sie nach Möglichkeit den Zugriff auf potenzielle Bedrohungsakteure.

- Verweigern Sie den Zugang zu Waffen, Sprengstoffen und gefährlichen Chemikalien zur Einrichtung.

Was ist eine Sicherheitsmaßnahme?

Im Computer Sicherheit ein Gegenmaßnahme ist eine Aktion, ein Gerät, ein Verfahren oder eine Technik, die eine Bedrohung, eine Schwachstelle oder einen Angriff reduziert, indem sie beseitigt oder verhindert, der Schaden, den sie verursachen kann, minimiert oder indem sie entdeckt und gemeldet wird, damit Korrekturmaßnahmen ergriffen werden können. Ein Synonym ist Sicherheit Steuerung.

Was sind Gegenmaßnahmen?

EIN Schalter - messen ist eine Handlung, die Sie ergreifen, um die Wirkung einer anderen Handlung oder Situation abzuschwächen oder unschädlich zu machen. Da sich die Bedrohung nie entwickelt hat, mussten wir keine echte nehmen Gegenmaßnahmen . Sie können auch mögen.

Empfohlen:

Welche Funktion hat ein Systemanalytiker?

Ein Systemanalytiker ist eine Person, die Analyse- und Designtechniken verwendet, um Geschäftsprobleme mithilfe von Informationstechnologie zu lösen. Systemanalysten können als Change Agents fungieren, die die erforderlichen organisatorischen Verbesserungen identifizieren, Systeme entwickeln, um diese Änderungen zu implementieren, und andere schulen und motivieren, die Systeme zu verwenden

Welche Funktion hat das Refactoring-Feature von Visual Studio 2012?

Mit dieser Refactoring-Option können Sie zusätzliche Parameter aus einer Methode entfernen und die Referenzen überall dort aktualisieren, wo sie verwendet wurde. Im Allgemeinen benötigen Sie diese Funktion, um nicht verwendete Parameter aus den Methoden zu entfernen

Welche Funktion hat das C T-Bit im TMOD-Register?

Die unteren vier Bits des TMOD-Registers werden verwendet, um Timer-0 zu steuern, und die oberen vier Bits werden verwendet, um Timer-1 zu steuern. Die beiden Timer können unabhängig voneinander programmiert werden, um in verschiedenen Modi zu arbeiten. Das TMOD-Register hat zwei separate Zwei-Bit-Felder M0 und Ml, um die Betriebsart von Timern zu programmieren

Was ist ein Replay-Angriff, was ist die Gegenmaßnahme dagegen?

Das Kerberos-Authentifizierungsprotokoll enthält einige Gegenmaßnahmen. Im klassischen Fall eines Replay-Angriffs wird eine Nachricht von einem Gegner erfasst und zu einem späteren Zeitpunkt erneut abgespielt, um eine Wirkung zu erzielen. Die von diesen drei Schlüsseln bereitgestellte Verschlüsselung trägt dazu bei, Replay-Angriffe zu verhindern

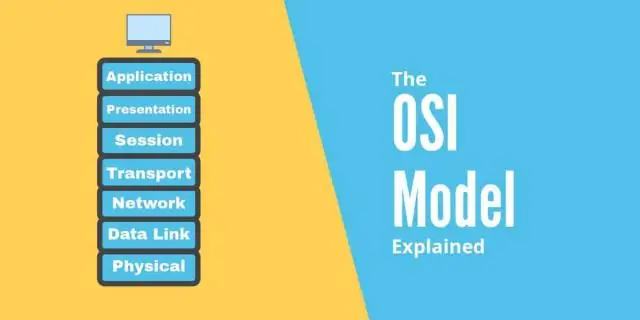

Welche Funktion hat die OSI-Sitzungsschicht, in welcher Schicht arbeitet das Router-Protokoll?

Im Kommunikationsmodell der Open Systems Interconnection (OSI) befindet sich die Sitzungsschicht auf Schicht 5 und verwaltet den Aufbau und Abbau der Verbindung zwischen zwei kommunizierenden Endpunkten. Die Kommunikation zwischen den beiden Endpunkten wird als Verbindung bezeichnet