VIDEO Ebenso fragen die Leute, was ist eine Studiokamera? Studiokameras sind leicht und klein genug, um vom Sockel abgenommen zu werden, und das Objektiv wurde auf eine kleinere Größe geändert, um auf einem verwendet zu werden Kamera Schulter des Bedieners, haben aber noch keinen eigenen Recorder und sind kabelgebunden.

Beides sind nützliche Datenformen, aber der Unterschied zwischen ihnen besteht darin, dass nicht gruppierte Daten Rohdaten sind. Dies bedeutet, dass es gerade gesammelt, aber nicht in eine Gruppe oder Klasse einsortiert wurde. Auf der anderen Seite sind gruppierte Daten Daten, die aus den Rohdaten in Gruppen organisiert wurden

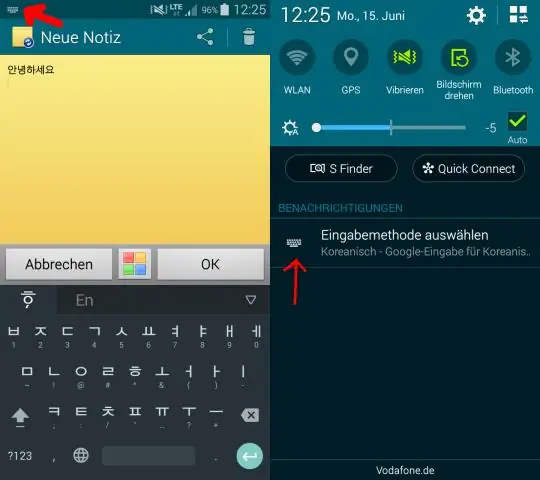

So installieren Sie Koreanisch auf Ihrem iPhone: Gehen Sie zu Ihren Einstellungen > Allgemein > Tastatur > Tastaturen > Neue Tastatur hinzufügen. Scrollen Sie nach unten und wählen Sie Ihre gewünschte Sprache. In diesem Fall Koreanisch. Sie erhalten zwei Optionen: Standard versus 10-Key. Die Standard-Version ist wie die typische koreanische Tastatur aufgebaut. Klicken Sie auf die Schaltfläche Fertig. Herzlichen Glückwunsch! Dann fang an zu tippen!

Gelöschte Dateien von Android wiederherstellen (Nehmen Sie Samsung als Beispiel) Verbinden Sie Android mit dem PC. Installieren Sie zunächst die Telefonspeicherwiederherstellung für Android auf Ihrem Computer und führen Sie sie aus. USB-Debugging zulassen. Wählen Sie Dateitypen zum Wiederherstellen. Analysieren Sie das Gerät und erhalten Sie die Berechtigung zum Scannen von Dateien. Vorschau und Wiederherstellung verlorener Dateien von Android

Der Grund, warum es separate delete- unddelete[]-Operatoren gibt, ist, dass delete einen Destruktor aufruft, während delete[] die Größe des Arrays nachschlagen und so viele Destruktoren aufrufen muss. Natürlich kann es zu Problemen kommen, wenn das eine verwendet wird, wo das andere benötigt wird

Die AWS-Lösungsarchitektenfunktion besteht darin, AWS-Services und -Infrastruktur zu entwerfen, zu implementieren, zu entwickeln und zu warten

Die Größe von Float (Datentyp Float mit einfacher Genauigkeit) beträgt 4 Byte. Und die Größe von double (float-Datentyp mit doppelter Genauigkeit) beträgt 8 Bytes

Sehen Sie sich diese einfachen Dinge an, die Sie in Ihren Zeitplan einbauen können, um relevant zu bleiben. Aktualisieren Sie Ihren Newsfeed. Es ist wichtig, in den sozialen Medien zu sein – jeden Tag. Nutzen Sie Ihr Team. Nutzen Sie SEO. Abonnieren Sie Fachzeitschriften. Zeitschriften abonnieren. Denken Sie daran, sich zu vernetzen. Interagieren Sie mit Ihren Kunden. Behalten Sie Ihre Konkurrenten im Auge

Jedes der SysInternals-Tools in die Hände zu bekommen, ist so einfach wie das Aufrufen der Website, das Herunterladen der ZIP-Datei mit allen Dienstprogrammen oder das Abrufen der ZIP-Datei für die einzelne Anwendung, die Sie verwenden möchten. Entpacken Sie in jedem Fall die Datei und doppelklicken Sie auf das jeweilige Dienstprogramm, das Sie öffnen möchten. Das ist es

Der Hashtag wurde erstmals am 23. August 2007 von Chris Messina auf Twitter veröffentlicht. Zuvor wurde das Raute- (oder Pfund-)Symbol auf verschiedene Weise im Web verwendet, was Chris bei der Entwicklung seines detaillierten Vorschlags zur Verwendung von Hashtags auf Twitter half

![Was ist der Hauptunterschied zwischen delete [] und delete? Was ist der Hauptunterschied zwischen delete [] und delete?](https://i.answers-technology.com/preview/technology-and-computing/13859532-what-is-the-main-difference-between-delete-and-delete-j.webp)