Melden Sie sich bei der AWS Management Console an und öffnen Sie die Route 53-Konsole unter https://console.aws.amazon.com/route53/. Wenn Sie Route 53 noch nicht kennen, wählen Sie unter DNS-Verwaltung die Option Jetzt starten. Wählen Sie Gehostete Zone erstellen. Geben Sie im Bereich Gehostete Zone erstellen einen Domänennamen und optional einen Kommentar ein. Zuletzt bearbeitet: 2025-01-22 17:01

Bei einem Standard-Kunststoffstecker ist die Sicherung normalerweise intern montiert und muss geöffnet werden. Ein angespritzter Stecker lässt sich im Allgemeinen sehr leicht austauschen – der Sicherungshalter wird mit einem kleinen Schlitzschraubendreher oder ähnlichem herausgezogen und dann kann eine neue Sicherung eingesetzt und der Halter wieder eingesetzt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Mobile Spy funktioniert auch mit iOS (erfordert Jailbreak), BlackBerry (v7 und niedriger) und Symbian, und mehrere Geräte können über dieselbe Weboberfläche überwacht werden. Nach der Installation bleibt die App für den Benutzer verborgen und erscheint nur als "SIM Toolkit" in der Liste der laufenden Apps in den Android-Einstellungen. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein iPad ohne den Netzschalter in iOS 10 neu zu starten, tippen Sie auf die virtuelle AssistiveTouch-Taste, die das AssistiveTouch-Menü öffnet. Tippen Sie auf die Gerätetaste und halten Sie dann die Bildschirmsperrtaste gedrückt, wie Sie es normalerweise auf der physischen Einschalttaste Ihres iPads tun würden. Zuletzt bearbeitet: 2025-01-22 17:01

Verbinden von Mevo mit einem lokalen Wi-Fi-Netzwerk oder Router Stellen Sie zunächst sicher, dass sowohl Wi-Fi als auch Bluetooth auf Ihrem Mobilgerät aktiviert sind. Tippen Sie unten rechts auf der Karte auf die Schaltfläche Mevo konfigurieren. Tippen Sie auf WLAN-Netzwerke anzeigen. Das Laden der App dauert einen Moment, und dann werden Ihre verfügbaren Netzwerke in einer Liste angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Öffentlichen Schlüssel hinzufügen, um die Remote-SSH-Anmeldung für den neuen Benutzer zu ermöglichen Wechseln Sie zum neuen Benutzerkonto. $ su - neuer Benutzer. Ordner .ssh im Home-Verzeichnis erstellen. $mkdir ~/.ssh. Erstellen Sie die Datei "authorized_keys" im Ordner ".ssh" und fügen Sie den öffentlichen Schlüssel hinzu. Verwenden Sie dafür Ihren bevorzugten Texteditor. Überprüfen Sie die SSH-Remote-Anmeldung. Zuletzt bearbeitet: 2025-01-22 17:01

Überschriften. Header werden als Schlüssel-Wert-Paare auf der Registerkarte Header angezeigt. Wenn Sie mit der Maus über den Header-Namen fahren, erhalten Sie eine Beschreibung des Headers gemäß der HTTP-Spezifikation. Wenn Sie eine HEAD-Anfrage senden, zeigt Postman standardmäßig die Registerkarte "Header" an. Zuletzt bearbeitet: 2025-01-22 17:01

Wie verbinde ich mich mit dem WLAN auf dem Campus? Klicken Sie in der Taskleiste (unten rechts auf Ihrem Desktop) auf das Wireless-Symbol. Wählen Sie SecureTCC aus der Liste der Netzwerke. Geben Sie Ihren TCC-Netzwerk-Benutzernamen (Fakultät/Mitarbeiter) oder myTCC-Benutzernamen (Studenten) und Ihr Passwort ein. OK klicken. Sie werden nun mit dem SecureTCC-Netzwerk verbunden. Zuletzt bearbeitet: 2025-01-22 17:01

Meistens wird es kein solches Problem geben, .mov in iMovie zu importieren. Der Videocodec wie AIC oder H.264,DV, MPEG-4, MPEG-2 ist berechtigt, MOV-Dateien in iMovie zu importieren. Schritt 1 Fügen Sie MOV-Dateien hinzu, die Sie in iMovie konvertieren möchten. Schritt 2 Wählen Sie iMovie als Ausgabeformat. Schritt 3 Konvertieren Sie MOV in ein von iMovie unterstütztes Format. Zuletzt bearbeitet: 2025-01-22 17:01

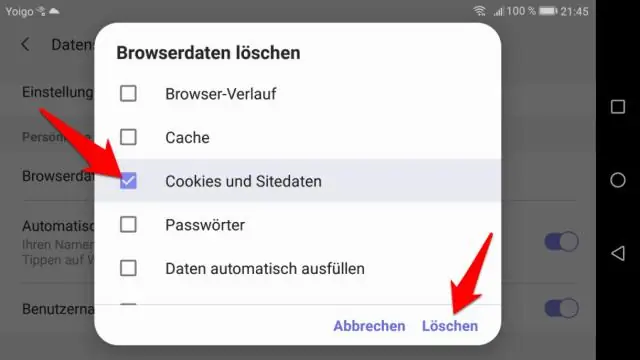

Lösung: Sie können die von Ihrem Webbrowser gespeicherten Cookies und zwischengespeicherten Daten löschen. Wenn es immer noch nicht funktioniert, versuchen Sie, den Webbrowser zu deinstallieren. Verwenden Sie CCleaner, um die übrig gebliebenen Dateien zu entfernen und den Webbrowser neu zu installieren. Viele Websites enthalten Javascript in ihrem Code. Zuletzt bearbeitet: 2025-01-22 17:01

Der 403 Forbidden Error tritt auf, wenn die Webseite (oder eine andere Ressource), die Sie in Ihrem Webbrowser zu öffnen versuchen, eine Ressource ist, auf die Sie nicht zugreifen dürfen. Es wird als 403-Fehler bezeichnet, weil dies der HTTP-Statuscode ist, den der Webserver verwendet, um diese Art von Fehler zu beschreiben. HTTP 403. Verboten. Zuletzt bearbeitet: 2025-01-22 17:01

1992 kam eine „Teen Talk“-Barbie in die Regale. Jede Puppe war so programmiert, dass sie eine andere Handvoll aufgezeichneter Sätze sagt, wie zum Beispiel „Sind Sie in jemanden verknallt?“„Ich werde immer hier sein, um Ihnen zu helfen“, und – hier kommt die Kontroverse – „Mathe-Unterricht ist hart!“(Hier können Sie es selbst hören.). Zuletzt bearbeitet: 2025-06-01 05:06

Fairphone hat gerade das Fairphone 3 angekündigt, das neueste nachhaltige Gerät des Unternehmens. Fairphone hat versprochen, dass sein neuestes Smartphone leicht zu reparieren ist, konfliktfrei ist, aus verantwortungsvollen Quellen stammt und aus recycelten Materialien besteht. Leider wird dieses umweltfreundliche Smartphone in Kanada nicht offiziell erhältlich sein. Zuletzt bearbeitet: 2025-01-22 17:01

Auf einen Blick: Unsere Top-Kameras für Musikvideos Canon 80D GEWINNER. GoPro Hero 5 ACTION-KAMERA. Nikon D5200 UNTER $600. Sony Alpha a6000 UNTER $500. Zuletzt bearbeitet: 2025-06-01 05:06

Erstellen eines verwalteten Images im Portal Wechseln Sie zum Azure-Portal, um das VM-Image zu verwalten. Wählen Sie Ihre VM aus der Liste aus. Wählen Sie auf der Seite Virtuelle Maschine für die VM im oberen Menü Capture aus. Akzeptieren Sie für Name entweder den vorbelegten Namen oder geben Sie einen Namen ein, den Sie für das Bild verwenden möchten. Zuletzt bearbeitet: 2025-01-22 17:01

⊛ Bedeutung von Bein-Emojis. Ein abgetrenntes menschliches Bein, das Oberschenkel, Waden und den Fuß zeigt. Könnte verwendet werden, um die Beinkraft oder Übungen mit Beinen anzuzeigen. Theleg-Emojis unterstützen Hauttonmodifikatoren. Zuletzt bearbeitet: 2025-06-01 05:06

Als Adjektive der Unterschied zwischen schwierig und kompliziert. ist, dass schwierig schwer ist, nicht einfach, viel Anstrengung erfordert, während kompliziert schwierig oder verschachtelt ist. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie die Windows-Taste und geben Sie Internetoptionen in das Windows-Suchfeld ein. Stellen Sie im Fenster Interneteigenschaften sicher, dass die Registerkarte Allgemein ausgewählt ist. Aktivieren Sie im Abschnitt Browserverlauf das Kontrollkästchen neben Browserverlauf beim Beenden löschen. Klicken Sie unten im Fenster auf Übernehmen und dann auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

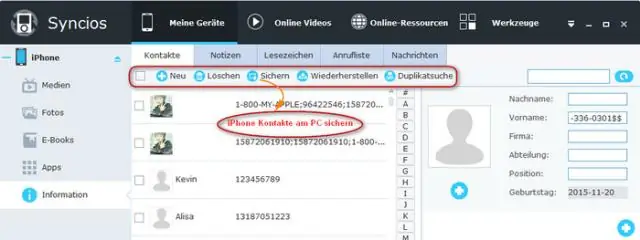

Lassen Sie uns Kontakte von Ihrem iPhone auf Hotmail kopieren: Führen Sie CopyTrans Contacts aus und verbinden Sie Ihr iPhone. Ihre iPhone-Kontakte werden im Hauptfenster des Programms angezeigt. Wählen Sie die Kontakte, die Sie exportieren möchten, aus der Kontaktliste aus. Aktivieren Sie das Kontrollkästchen neben „Kontakte“, wenn Sie alle übertragen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

2 Antworten. Tomcat ist ein Servlet-Container, der Servlet- und JSP-Technologie unterstützt. TomEE ist umfangreicher als Tomcat und unterstützt viele andere Java EE-Technologien (spezifiziert von JSR-xxx). Zuletzt bearbeitet: 2025-01-22 17:01

Die oberste Zeile oder das Snippet ist der erste Satz in Ihrer E-Mail, der nach der Betreffzeile angezeigt wird. Normalerweise zeigt der Posteingang die Kopie in der ersten Zeile einer HTML-Nachricht oder im ersten Satz einer Text-E-Mail an. Nutzen Sie stattdessen diesen begehrten Raum, um Wert, Interesse und Aufregung in Ihrer Botschaft zu schaffen. Zuletzt bearbeitet: 2025-01-22 17:01

Setzen Sie den Roomba-Akku der Serie 500 und 600 zurück Schalten Sie Ihren Roomba ein, indem Sie die Taste 'Clean' drücken Halten Sie die Tasten 'Spot' und 'Dock', die sich über und unter der Taste 'Clean' befinden, 10 Sekunden lang gedrückt Lassen Sie die Tasten gleichzeitig los Zeit und Sie hören das typische Anfangsgeräusch des Roomba. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Splitter (auch Splitter genannt) ist ein Fragment eines größeren Objekts (normalerweise Holz) oder ein Fremdkörper, der in einen Körper eindringt oder absichtlich in ihn injiziert wird. Laut der American Academy of Family Physicians (AAFP) sind häufige Splitterarten Glas, Kunststoff, Metall und Stacheln von Tieren. Zuletzt bearbeitet: 2025-01-22 17:01

So schalten Sie LED-Blitz für Warnungen ein Gehen Sie zu Einstellungen > Eingabehilfen und wählen Sie dann Audio/Visual. Schalten Sie den LED-Blitz für Warnungen ein. Schalten Sie Flash on Silent ein, wenn Sie LEDFlash für Warnungen nur wünschen, wenn Ihr iPhone oder iPad Pro* stummgeschaltet ist. Zuletzt bearbeitet: 2025-01-22 17:01

Datenintensiv wird verwendet, um Anwendungen zu beschreiben, die I/O-gebunden sind oder große Datenmengen verarbeiten müssen. Solche Anwendungen widmen den größten Teil ihrer Verarbeitungszeit der E/A und der Bewegung und Manipulation von Daten. Zuletzt bearbeitet: 2025-06-01 05:06

Installieren Sie Gedit mit Brew für Mac Starten Sie zuerst das Terminal, indem Sie die Befehlstaste + Leertaste drücken, geben Sie dann Terminal ein und drücken Sie die Eingabetaste. Jetzt gedit installieren: brew install gedit. Zuletzt bearbeitet: 2025-01-22 17:01

Reihen können als dünn oder breit beschrieben werden. Skinny Row: hat eine feste, relativ kleine Anzahl von Spaltenschlüsseln. Breite Reihe: hat eine relativ große Anzahl von Spaltenschlüsseln (Hunderte oder Tausende); diese Zahl kann sich erhöhen, wenn neue Datenwerte eingefügt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Suchen Sie in der Liste Dienste nach Windows Audio, klicken Sie mit der rechten Maustaste darauf und gehen Sie zu Eigenschaften. Stellen Sie sicher, dass Sie den Starttyp auf Automatisch ändern. Klicken Sie auf die Schaltfläche Stop, und wenn es gestoppt wurde, starten Sie es erneut. Starten Sie Ihren Computer neu und prüfen Sie, ob Sie auf das Lautstärkesymbol in der Taskleiste zugreifen können. Zuletzt bearbeitet: 2025-01-22 17:01

Im Ruhezustand sind drei Strategien zur Vererbungszuordnung definiert: Tabelle pro Hierarchie. Zuletzt bearbeitet: 2025-01-22 17:01

1. Cache löschen: Der schnelle Weg mit einem Shortcut. Drücken Sie die Tasten [Strg], [Umschalt] und [Entf] auf Ihrer Tastatur. Wählen Sie den Zeitraum 'seit der Installation', um den gesamten Browser-Cache zu leeren. Aktivieren Sie die Option 'Bilder und Dateien im Cache'. Bestätigen Sie Ihre Einstellungen, indem Sie auf den Button 'Browserdaten löschen' klicken. Lade die Seite neu. Zuletzt bearbeitet: 2025-01-22 17:01

Die Schritte im Text-Mining-Prozess sind unten aufgeführt. Schritt 1: Informationsabruf. Dies ist der erste Schritt im Prozess des Data Mining. Schritt 2: Verarbeitung natürlicher Sprache. Dieser Schritt ermöglicht es dem System, eine grammatikalische Analyse eines Satzes durchzuführen, um den Text zu lesen. Schritt 3: Informationsextraktion. Schritt 4: Data Mining. Zuletzt bearbeitet: 2025-06-01 05:06

In der Seitenlayoutansicht können Sie eine Spaltenbreite oder Zeilenhöhe in Zoll angeben. In dieser Ansicht ist Zoll standardmäßig die Maßeinheit, aber Sie können die Maßeinheit in Zentimeter oder Millimeter ändern. > Excel-Optionen > Erweitert. Zuletzt bearbeitet: 2025-01-22 17:01

Die OAuth-Spezifikation definiert vier verschiedene Gewährungen basierend auf der Art der Clientanwendung: Gewährung von Clientanmeldeinformationen. Gewährung von Client-Anmeldeinformationen. Abbildung 2: Workflow für die Gewährung von Client-Anmeldeinformationen. Erteilung des Autorisierungscodes. Impliziter Zuschuss. Passwort-Anmeldeinformationen für Ressourcenbesitzer gewähren. Zuletzt bearbeitet: 2025-01-22 17:01

Bronfenbrenner entwickelte das bioökologische Modell, nachdem er erkannt hatte, dass das Individuum in anderen Theorien der menschlichen Entwicklung, die sich weitgehend auf den Entwicklungskontext (z. B. die Umwelt) konzentrierten, übersehen wurde. Zuletzt bearbeitet: 2025-06-01 05:06

In SQL Server beträgt die Seitengröße 8 KB. Dies bedeutet, dass SQL Server-Datenbanken 128 Seiten pro Megabyte haben. Jede Seite beginnt mit einem 96-Byte-Header, der verwendet wird, um Systeminformationen über die Seite zu speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Regionsübergreifende Replikation. Die regionenübergreifende Replikation ist eine Funktion, die die Daten von einem Bucket in einen anderen Bucket repliziert, der sich in einer anderen Region befinden könnte. Es bietet asynchrones Kopieren von Objekten über Buckets hinweg. Angenommen, X ist ein Quell-Bucket und Y ein Ziel-Bucket. Zuletzt bearbeitet: 2025-01-22 17:01

Ursprünglich beantwortet: Wie lange dauert es normalerweise, die Grundlagen von nodejs zu erlernen und dann in expressjs einzutauchen? Es dauert 1-2 Tage mit 2-3 Stunden Hacking mit Beispielen, wenn Sie Javascript kennen. Andernfalls kann das Erlernen von Javascript 10-15 Tage dauern. Zuletzt bearbeitet: 2025-01-22 17:01

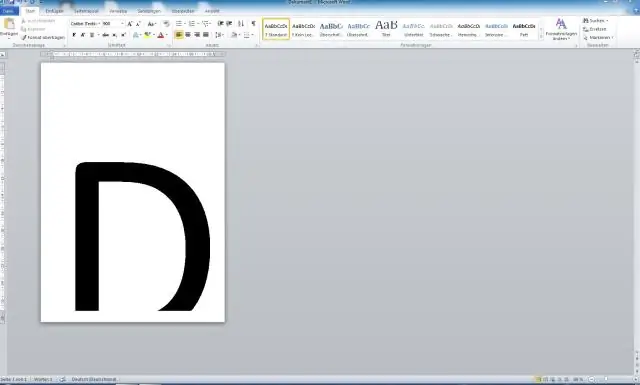

Geben Sie "600" in das Feld "Schriftgröße" ein, um zu beginnen, und drücken Sie die Eingabetaste auf Ihrer Tastatur. Geben Sie Ihren Brief auf der Seite ein. Wenn der Buchstabe zu groß oder zu klein ist, markieren Sie ihn mit der Maus, geben Sie eine größere oder kleinere Zahl in das Feld „Schriftgröße“ein und drücken Sie die Eingabetaste, um sie zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Prüfen, ob Oracle Listener unter Windows ausgeführt wird Öffnen Sie ein Befehlsfenster. Geben Sie lsnrctl ein. Sie erhalten eine Eingabeaufforderung mit der Meldung LSNRCTL> Typstatus. Wenn Sie die xe*-Listener in READY sehen, ist Ihre Datenbank betriebsbereit. Zuletzt bearbeitet: 2025-01-22 17:01

SAML 2.0-Bindungen. SAML-Anforderer und -Responder kommunizieren durch den Austausch von Nachrichten. Der Mechanismus zum Transportieren dieser Nachrichten wird als SAML-Bindung bezeichnet. Es ermöglicht SAML-Anforderern und -Respondern die Kommunikation unter Verwendung eines HTTP-Benutzeragenten als Vermittler. Zuletzt bearbeitet: 2025-01-22 17:01