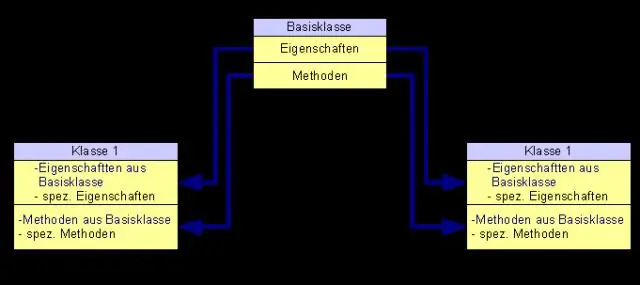

Die Merkmale von OOPare: Abstraktion – Festlegen, was zu tun ist, aber nicht, wie es zu tun ist; eine flexible Funktion, um einen Gesamtüberblick über die Funktionalität eines Objekts zu erhalten. Kapselung – Binden von Daten und Datenoperationen in einer einzigen Einheit – Eine Klasse, die diese Funktion einhält. Zuletzt bearbeitet: 2025-06-01 05:06

ZoneAlarm ist ein Unternehmen für Internetsicherheitssoftware, das Antiviren- und Firewallprodukte für Verbraucher anbietet. ZoneAlarm wurde von Zone Labs entwickelt, die im März 2004 von Check Point übernommen wurden. Zuletzt bearbeitet: 2025-01-22 17:01

NEMA 10-30 ist ein nicht geerdetes 120/240-V-Gerät (heiß, heiß, neutral), NEMA 6-50 ist ein geerdetes 240-V-Gerät (heiß, heiß, geerdet). Eine 10-30-Steckdose wird durch einen 30-Ampere-Schutzschalter geschützt und mit Drähten versorgt, die nur für eine Stromstärke von 30 Ampere ausgelegt sind. Wenn Sie eine 50-Ampere-Last an einen 30-Ampere-Stromkreis anschließen. Zuletzt bearbeitet: 2025-01-22 17:01

Abgeschirmte Cat5- und Cat6-Kabel werden mit einer dünnen Folie ergänzt, die dazu dient, EMI zu blockieren. Daher ist es wichtig, in Ihrer gesamten STP-Installation geschirmte Buchsen und Koppler zu verwenden, um die Vorteile der STP-Verkabelung zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf „Weitere Papierformate“, um das Fenster „Seite einrichten“zu öffnen. Klicken Sie auf die Registerkarte „Papier“und scrollen Sie dann im Menü „Papiergröße“zu Benutzerdefiniert. Geben Sie Ihre bevorzugte Postergröße in die Felder Breite und Höhe ein und klicken Sie dann auf „OK“. Beachten Sie, dass Word die beiden Seiten des Broschürenlayouts und alles darauf anpasst. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt einige einfache Möglichkeiten, um zu überprüfen, ob Ihr Modem über einen integrierten Router verfügt. Ethernet-Ports – Wenn Ihr Modem Ethernet-Ports auf der Rückseite enthält, dient es auch als Router, obwohl dies nicht garantiert, dass es Wi-Fi unterstützt. Zuletzt bearbeitet: 2025-06-01 05:06

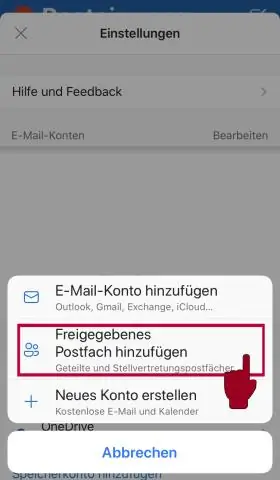

Ein freigegebenes Postfach ist ein Postfach, das mehrere Benutzer zum Lesen und Senden von E-Mail-Nachrichten verwenden können. Gemeinsame Postfächer können auch verwendet werden, um einen gemeinsamen Kalender bereitzustellen, sodass mehrere Benutzer Urlaubszeiten oder Arbeitsschichten planen und anzeigen können. Zuletzt bearbeitet: 2025-01-22 17:01

Sony Xperia 10 Leistung, Akku und Kamera sind etwas schwächer als beim 10 Plus, aber insgesamt ist es immer noch ein solides Mittelklasse-Smartphone mit der neuesten Software und einer Reihe von Funktionen. Zuletzt bearbeitet: 2025-01-22 17:01

Parse() und jQuery. parseJSON() werden beide verwendet, um einen JSON-String zu parsen und geben den resultierenden JavaScript-Wert oder das durch den String beschriebene Objekt zurück. jQuery.parse() ist die standardmäßige integrierte JSON-Objektmethode. Zuletzt bearbeitet: 2025-01-22 17:01

Waze unterstützt derzeit Meldungen und Warnungen für drei Kategorien von Kameras: Radarkameras, Rotlichtkameras und gefälschte Kameras. Zuletzt bearbeitet: 2025-01-22 17:01

So zeigen Sie Sitzungen an: Klicken Sie in SQL Developer auf Tools und dann auf Sitzungen überwachen. Eine Registerkarte Sitzungen wird angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

MBR (Master Boot Record) und GPT (GUIDPartition Table) sind zwei verschiedene Möglichkeiten, die Partitionierungsinformationen auf einem Laufwerk zu speichern. Diese Informationen beinhalten, wo Partitionen beginnen und beginnen, damit Ihr Betriebssystem weiß, welche Sektoren zu jeder Partition gehören und welche Partition bootfähig ist. Zuletzt bearbeitet: 2025-01-22 17:01

Starten Sie Adobe Acrobat und klicken Sie auf „Datei“und dann auf „Öffnen“, um das PDF Ihrer Wahl zu finden und zu öffnen. Klicken Sie auf das Menü 'Extras', wählen Sie dann 'Inhalt' und wählen Sie die Option 'Verknüpfen'. Ihr Zeiger verwandelt sich in ein Fadenkreuz. Während die Linkfunktion aktiviert ist, sehen Sie auch alle eingebetteten oder unsichtbaren Links in Ihrem Dokument. Zuletzt bearbeitet: 2025-01-22 17:01

Der Dymo LetraTag 100H Plus Handheld-Etikettendrucker ist eine kostengünstige Wahl zum Drucken von Papier-, Kunststoff-, Bügel- und Metalletiketten. Zuletzt bearbeitet: 2025-01-22 17:01

Bedeutung: Das Bracero-Programm wurde aufgrund des Mangels an Landarbeitern aufgrund des amerikanischen Eintritts in den Zweiten Weltkrieg initiiert und brachte mexikanische Arbeiter, um amerikanische Arbeiter zu ersetzen, die durch den Krieg vertrieben wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Von Oracle bereitgestellte Pakete. Oracle stellt viele Pakete mit dem Oracle-Server bereit, um entweder die Funktionalität der Datenbank zu erweitern oder PL/SQL-Zugriff auf SQL-Funktionen zu geben. Zuletzt bearbeitet: 2025-01-22 17:01

Tantal kommt natürlicherweise im Mineral Columbit-Tantalit vor. Es kommt hauptsächlich in Australien, Brasilien, Mosambik, Thailand, Portugal, Nigeria, Zaire und Kanada vor. Die Trennung von Tantal von Niob erfordert entweder eine Elektrolyse, die Reduktion von Kaliumfluortantalat mit Natrium oder die Reaktion des Carbids mit Oxid. Zuletzt bearbeitet: 2025-01-22 17:01

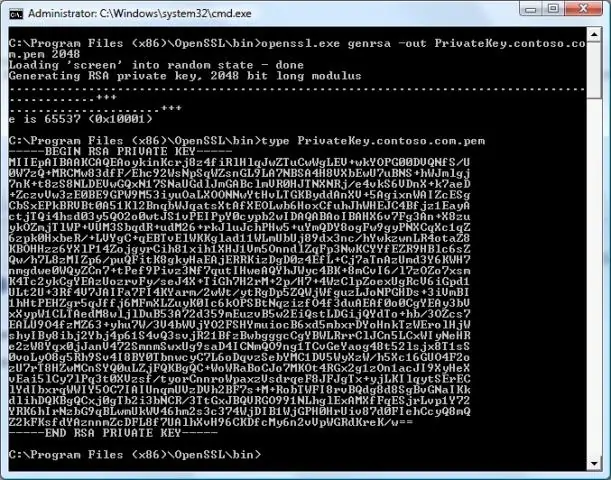

So erstellen Sie eine PKCS#12-Datei mit OpenSSL Kopieren Sie den privaten Schlüssel und das SSL-Zertifikat in eine Nur-Text-Datei. Der private Schlüssel sollte mit dem SSL-Zertifikat unten oben stehen. Im Beispiel verwenden wir 'Dateiname. Führen Sie den folgenden openssl-Befehl aus: openssl pkcs12 -export -in filename.txt -out filename.p12. Sie erhalten möglicherweise die folgenden Aufforderungen:. Zuletzt bearbeitet: 2025-01-22 17:01

Begrenzter Kontext ist eine logische Grenze Wenn sowohl Unterdomänen als auch die Kerndomäne definiert sind, ist es an der Zeit, den Code zu implementieren. Begrenzter Kontext definiert greifbare Grenzen der Anwendbarkeit einer Unterdomäne. Es ist ein Bereich, in dem eine bestimmte Unterdomäne Sinn macht, während die anderen dies nicht tun. Zuletzt bearbeitet: 2025-01-22 17:01

Virtual-Reality-Gaming ist die Anwendung einer dreidimensionalen (3-D) künstlichen Umgebung auf Computerspiele. Vor der Entwicklung der Kompakttechnologie verwendete VRgaming Beamerräume oder mehrere Bildschirme. Die VR-Gaming-Steuerung kann eine Standardtastatur und -maus, Gamecontroller oder Motion-Capture-Methoden umfassen. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen ausfüllbarer Formulare mit Microsoft Word Enable Developer Tab. Öffnen Sie Microsoft Word, gehen Sie dann zur Registerkarte Datei > Optionen > Menüband anpassen > überprüfen Sie die Registerkarte Entwickler in der rechten Spalte > Klicken Sie auf OK. Fügen Sie ein Steuerelement ein. Fülltext bearbeiten. Design-Modus-Taste erneut, um den Modus zu verlassen. Inhaltssteuerelemente anpassen. Zuletzt bearbeitet: 2025-01-22 17:01

2012 In ähnlicher Weise fragen Sie sich vielleicht, wann die Beats Pill+ herauskam? Beats Pille ist eine Marke für tragbare Bluetooth-Lautsprecher von Beats Elektronik. Die Pille war veröffentlicht im Jahr 2012. Die Geräte verfügen über 3,5-mm-Audioeingangs- und -ausgangsbuchsen und werden über einen Micro-USB-Anschluss aufgeladen.. Zuletzt bearbeitet: 2025-01-22 17:01

So blockieren Sie eine IP-Adresse Klicken Sie auf der linken Seite auf das Tool „IP Deny“. Sie können hier IP-Adressen hinzufügen, die Sie vom Zugriff auf Ihre Site blockieren (verweigern) möchten. Sie können auch eine aktuelle Liste der bereits gesperrten IPs sehen. Klicken Sie auf „IP-Adressen hinzufügen“. IP-Adressen hinzufügen. Geben Sie die IPs eine pro Zeile ein und klicken Sie auf „Hinzufügen“. IP-Adressen verweigern. Zuletzt bearbeitet: 2025-01-22 17:01

Anrufen eines britischen Mobiltelefons aus einem anderen Land Ersetzen Sie die führende '0' einer britischen Mobiltelefonnummer durch '+44', um die vollständige internationale Nummer zu erhalten. Zum Beispiel hat die UK-Nummer 07700 900900 das internationale Äquivalent von +44 7700 900900. Zuletzt bearbeitet: 2025-01-22 17:01

A: Eine Schneeflocke beginnt sich zu bilden, wenn ein extrem kalter Wassertropfen auf einem Pollen- oder Staubpartikel am Himmel gefriert. Dadurch entsteht ein Eiskristall. Wenn der Eiskristall zu Boden fällt, gefriert Wasserdampf auf dem Primärkristall und bildet neue Kristalle – die sechs Arme der Schneeflocke. Zuletzt bearbeitet: 2025-06-01 05:06

Eine IPv6-Adresse ist 128 Bit lang und besteht aus acht 16-Bit-Feldern, wobei jedes Feld durch einen Doppelpunkt begrenzt wird. Jedes Feld muss eine hexadezimale Zahl enthalten, im Gegensatz zur punktierten Dezimalschreibweise von IPv4-Adressen. In der nächsten Abbildung stellen die xs hexadezimale Zahlen dar. Zuletzt bearbeitet: 2025-01-22 17:01

Office Essentials Checkliste Büromöbel und -ausstattung. Schreibtisch. Bequemer Stuhl. Aktenschränke. Computerhardware und Zubehör. Desktop-Computer und Monitor. Tastatur und Maus. Computer Software. Textverarbeitungssoftware. Virenschutzsoftware. Kommunikation. Telefonleitung. Internetverbindung. Allgemeine Bürobedarf. Visitenkarten. Umschläge. Zuletzt bearbeitet: 2025-01-22 17:01

Cat-6-Kabel ist vollständig für Gigabit-Geschwindigkeiten zertifiziert - es ist dafür gedacht und macht es am besten. Es ist auch für alle 10-Gigabit-Anwendungen geeignet, die eines Tages kommen könnten; obwohl Sie an diesem Punkt die Grenzen von Cat 6 überschreiten. Und kommen wir nicht zu Cat 7 und seinem Märchenland der 40-Gigabit-Geschwindigkeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Deployment Image Servicing and Management (DISM) ist ein Befehlszeilentool, das verwendet wird, um Windows-Images vor der Bereitstellung bereitzustellen und zu warten. Sie können DISM-Image-Verwaltungsbefehle verwenden, um Informationen zu Windows-Image-Dateien (.wim) oder virtuellen Festplatten (VHD) bereitzustellen und abzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie sind Datenverarbeitungsmethoden und werden verwendet, um sequentiell Eingaben in Ausgaben zu lesen oder zu schreiben. Streams sind eine Möglichkeit, das Lesen/Schreiben von Dateien, die Netzwerkkommunikation oder jede Art von End-to-End-Informationsaustausch auf effiziente Weise zu handhaben. Zuletzt bearbeitet: 2025-01-22 17:01

SharkBite bietet ein komplettes Sortiment an Ventilen zur Steuerung des Wasserflusses. SharkBite-Ventile verfügen über Push-to-Connect-Enden, die eine schnelle und einfache Installation ermöglichen. Um Ihre Verbindung herzustellen, schneiden Sie das Rohr so sauber und rechtwinklig wie möglich ab. Stellen Sie sicher, dass das Rohr frei von Kratzern und Schmutz ist. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Big-Data-System besteht aus den obligatorischen Funktionen Daten, Datenspeicherung, Informationsmanagement, Datenanalyse, Datenverarbeitung, Schnittstelle und Visualisierung sowie der optionalen Funktion System Orchestrator. Zuletzt bearbeitet: 2025-06-01 05:06

IE TAB installieren Nachdem Sie das IE Tab-Add-on installiert haben, rufen Sie eine URL im Firefox-Browser auf, klicken Sie mit der rechten Maustaste auf die Seite und wählen Sie „Seite im IE-Tab anzeigen“wie unten gezeigt, wodurch die Seite in Firefox geöffnet wird , mit dem Internet Explorer. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, es ist illegal. Das einzige Marketingmaterial, das auf oder in Briefkästen sein sollte, ist Material, das über den Postdienst der Vereinigten Staaten gesendet wurde. Manche Leute denken, sie umgehen diese Regel, indem sie ihre Materialien an den Briefkasten oder an die Briefkastenpfosten hängen. Zuletzt bearbeitet: 2025-01-22 17:01

Programmgesteuertes Ausblenden der Soft-Tastatur Sie können Android zwingen, die virtuelle Tastatur mit dem InputMethodManager auszublenden, indem Sie hideSoftInputFromWindow aufrufen und das Token des Fensters mit Ihrem Bearbeitungsfeld übergeben. Dadurch wird die Tastatur in allen Situationen ausgeblendet. Zuletzt bearbeitet: 2025-01-22 17:01

IT-Sicherheitsgovernance ist das System, mit dem eine Organisation die IT-Sicherheit leitet und kontrolliert (angelehnt an ISO 38500). Governance legt den Rechenschaftsrahmen fest und bietet Aufsicht, um sicherzustellen, dass Risiken angemessen gemindert werden, während das Management sicherstellt, dass Kontrollen zur Minderung der Risiken implementiert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Hauptkritik an der triarchischen Intelligenztheorie war ihre unempirische Natur. Die Psychologin Linda Gottfredson argumentierte, dass es nicht richtig ist, anzunehmen, dass herkömmliche IQ-Tests keine praktischen Intelligenzen messen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Zielgruppe in Google Ads ist ein Mittel zur Segmentierung oder Ausrichtung Ihrer Display-Kampagnen. Mit Audiences haben Sie zwei Möglichkeiten: Targeting auf alle Audiences und Anpassen der Gebote für verschiedene Zielgruppentypen. Zuletzt bearbeitet: 2025-01-22 17:01

Anschließen einer drahtlosen Tastatur Wählen Sie im Bluetooth-Menü die Option Bluetooth einschalten. Wählen Sie Bluetooth > Bluetooth-Gerät einrichten. Wählen Sie Tastatur. Halten Sie die Tastatur innerhalb von 5 Zoll vom Mac-Bildschirm und klicken Sie auf Weiter. Geben Sie die Nummer ein, um die Tastatur mit Ihrem Mac zu koppeln. Klicken Sie auf die Schaltfläche Weiter, um zum Desktop zurückzukehren. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf das grüne Seitenleistensymbol mit der Bezeichnung "Following [number]People". Geben Sie den Namen des Tumblr-Blogs ein, dem Sie folgen möchten. Alternativ können Sie die vollständige URL oder die E-Mail-Adresse des Benutzers eingeben. Klicken Sie auf die Schaltfläche 'Folgen', um dem Benutzer zu folgen. Zuletzt bearbeitet: 2025-01-22 17:01