Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Kryptographie: Kryptographie ist eine der am wichtigsten Werkzeuge zum Bauen sichere Systeme . Durch den richtigen Einsatz von Kryptographie gewährleistet Brain Station 23 die Vertraulichkeit von Daten, schützt Daten vor unbefugter Veränderung und authentifiziert die Datenquelle.

Also, was ist sicheres Design?

Sicher durch Design , oder SBD, ist ein Industriestandard, von dem viele schon gehört haben. Gesichert durch Design konzentriert sich auf die Kriminalprävention von Wohn- und Geschäftsräumen und fördert den Einsatz von Sicherheitsstandards für eine Vielzahl von Anwendungen und Produkten.

Wie wichtig ist auch die Sicherheit? Ein umfassender Arbeitsplatz Sicherheit ist sehr wichtig weil es Verbindlichkeiten, Versicherungen, Entschädigungen und andere soziale Sicherheit Kosten, die das Unternehmen an die Stakeholder zu zahlen hat. Auf diese Weise steigern Sie Ihren Geschäftsumsatz und reduzieren die Betriebskosten, die Ihr Geschäftsbudget belasten.

Was sind außerdem Sicherheitsdesignprinzipien?

Die komplette Vermittlung Konstruktionsprinzip besagt, dass jeder Zugriff auf jede Ressource für die Autorisierung validiert werden muss. Offen Design-Design-Prinzip . Die Öffnung Design-Design-Prinzip ist ein Konzept, das Sicherheit eines Systems und seiner Algorithmen sollten nicht von der Geheimhaltung seiner Entwurf oder Umsetzung.

Wie erstellt man ein sicheres System?

Fünf Schritte zum Entwerfen eines sicheren Systems mit TCB

- Bestimmen Sie Sicherheitsanforderungen, die aus der systemspezifischen Sicherheitsrichtlinie abgeleitet werden.

- Legen Sie fest, welche Systemkomponenten verwendet werden und welche Sicherheitsmechanismen sie bieten.

- Erstellen Sie eine Matrix der Mechanismen der einzelnen Komponenten, die I&A, Zugriffskontrolle und Auditing bereitstellen.

Empfohlen:

Was ist Systems Design Engineering?

Systems Design Engineering zeichnet sich durch seine Philosophie, Methoden und Ansätze zur Lösung von Problemen aus, die intrinsisch multidisziplinär sind. Unter Berücksichtigung der objektiven und subjektiven Leistungsanforderungen wird eine Designlösung geschaffen, die den Bedürfnissen des Kunden, des Benutzers und der Gesellschaft gerecht wird

Welche der folgenden Aussagen bezieht sich auf die Fähigkeit eines Computerprodukts oder -systems, sich zu erweitern, um eine größere Anzahl von Benutzern zu bedienen, ohne zusamme

Skalierbarkeit bezieht sich auf die Fähigkeit eines Computers, Produkts oder Systems, sich zu erweitern, um eine große Anzahl von Benutzern zu bedienen, ohne zusammenzubrechen. Die IT-Infrastruktur besteht nur aus den physischen Computergeräten, die für den Betrieb des Unternehmens erforderlich sind

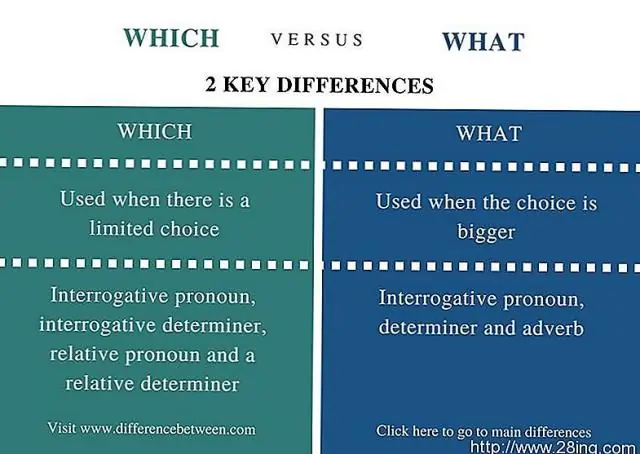

Was sind die wichtigsten Teile eines Absatzes?

Die drei Teile eines Absatzes: Themensätze, unterstützende Sätze und Schlussfolgerungen Ein Absatz besteht aus drei Hauptteilen. Der erste Teil ist der Themensatz. Er wird Themensatz genannt, weil er das Thema oder die Hauptidee des Absatzes beschreibt. Der zweite Hauptteil des Absatzes sind die unterstützenden Sätze

Sind definiert als die Beziehung zwischen den Eigenschaften eines Objekts und den Fähigkeiten eines Agenten, die Hinweise auf die Verwendung eines Objekts geben?

Ein Angebot ist eine Beziehung zwischen den Eigenschaften eines Objekts und den Fähigkeiten des Agenten, die bestimmen, wie das Objekt möglicherweise verwendet werden könnte

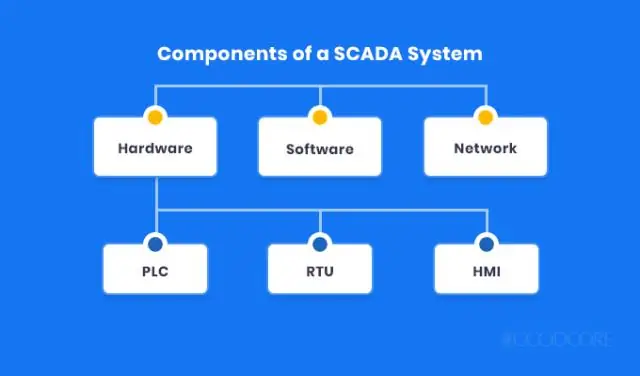

Was sind die Schlüsselkomponenten eines Scada-Systems?

Ein SCADA-System besteht normalerweise aus den folgenden Hauptelementen: Überwachungscomputer. Remote-Terminal-Einheiten. Speicherprogrammierbare Steuerungen. Kommunikationsinfrastruktur. Mensch-Maschine-Schnittstelle. Erste Generation: „Monolithisch“Zweite Generation: „Verteilt“Dritte Generation: „Vernetzt“