- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Das Kerberos-Authentifizierungsprotokoll enthält einige Gegenmaßnahmen . Im klassischen Fall von a Angriff wiederholen , eine Nachricht wird von einem Gegner erfasst und dann wiederholt zu einem späteren Zeitpunkt, um eine Wirkung zu erzielen. Die Verschlüsselung, die durch diese drei Schlüssel bereitgestellt wird, hilft dabei, zu verhindern, dass Angriffe wiederholen.

Was sind dementsprechend Replay-Angriffe und wie können sie gehandhabt werden?

EIN Angriff wiederholen tritt auf, wenn ein Cyberkrimineller eine sichere Netzwerkkommunikation belauscht, abfängt es , und dann betrügerisch verzögert oder erneut sendet es fehlleiten das Empfänger dazu, was zu tun das Hacker will.

Ist ein Replay-Angriff ebenfalls eine Art Man-in-the-Middle-Angriff? EIN Angriff wiederholen , auch als Playback bekannt Attacke , hat Ähnlichkeiten mit a Mann -in dem- mittlerer Angriff . In Angriffe wiederholen protokolliert der Angreifer den Datenverkehr zwischen einem Client und einem Server und sendet dann die Pakete mit geringfügigen Änderungen der Quell-IP-Adresse und des Zeitstempels des Pakets erneut an den Server.

Man kann sich auch fragen, was ist ein Beispiel für einen Replay-Angriff?

Einer Beispiel von a Angriff wiederholen ist zu Wiederholung die von einem Angreifer an ein Netzwerk gesendete Nachricht, die zuvor von einem autorisierten Benutzer gesendet wurde. EIN Angriff wiederholen kann Zugang zu den Ressourcen erhalten, indem wiedergeben eine Authentifizierungsnachricht und kann den Zielhost verwirren.

Wie verhindert Kerberos Replay-Angriffe?

1 Antwort. Kerberos verwendet einen 'Authenticator' während des Protokollaustauschs, der zwischen dem Client und dem Server stattfindet. Wenn der Zeitstempel früher oder derselbe ist wie ein früherer Authentifikator, der innerhalb der fünf Minuten empfangen wurde, wird das Paket abgelehnt, da es als behandelt wird Angriff wiederholen und die Benutzerauthentifizierung schlägt fehl.

Empfohlen:

Welche Funktion hat die Gegenmaßnahme?

Eine Gegenmaßnahme ist eine Maßnahme oder Methode, die angewendet wird, um potenzielle Bedrohungen für Computer, Server, Netzwerke, Betriebssysteme (OS) oder Informationssysteme (IS) zu verhindern, abzuwehren oder zu reduzieren. Zu den Gegenmaßnahmen gehören Antivirensoftware und Firewalls

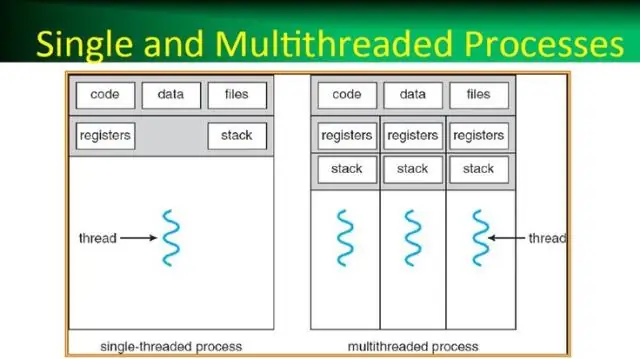

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

Wie stoppt man Replay-Angriffe?

Replay-Angriffe können verhindert werden, indem jede verschlüsselte Komponente mit einer Sitzungs-ID und einer Komponentennummer versehen wird. Die Verwendung dieser Kombination von Lösungen verwendet nichts, was voneinander abhängig ist. Da es keine gegenseitigen Abhängigkeiten gibt, gibt es weniger Schwachstellen

Was ist ein Hypervisor Was ist ein Beispiel für einen?

Goldberg klassifizierte zwei Arten von Hypervisoren: Typ-1-, native oder Bare-Metal-Hypervisoren. Diese Hypervisoren laufen direkt auf der Hardware des Hosts, um die Hardware zu steuern und Gastbetriebssysteme zu verwalten. VMware Workstation, VMware Player, VirtualBox, Parallels Desktop für Mac und QEMU sind Beispiele für Typ-2-Hypervisoren

Welche Art von Netzwerk ist das Internet Das Internet ist ein Beispiel für ein Netzwerk?

Das Internet ist ein sehr gutes Beispiel für ein öffentliches WAN (Wide Area Network). Ein Unterschied zwischen WAN und anderen Netzwerktypen besteht darin, dass es