Hier sind einige einfache Tipps und Tricks zur Optimierung Ihres Internet Explorer-Browsers: Deinstallieren Sie Symbolleisten. Deaktivieren Sie Symbolleisten und Erweiterungen direkt in Ihrem Browser. Browser-Cache und Cookies löschen. Setzen Sie Ihre Browsereinstellungen zurück. Zuletzt bearbeitet: 2025-01-22 17:01

Cross-Site-Request-Forgery, auch bekannt als One-Click-Angriff oder Session-Riding und abgekürzt als CSRF (manchmal ausgesprochen sea-surf) oder XSRF, ist eine Art böswilliger Exploit einer Website, bei der nicht autorisierte Befehle von einem Benutzer übertragen werden, der das Web Anwendungs-Trusts. Zuletzt bearbeitet: 2025-01-22 17:01

Fenster. Öffnen Sie die HP Druckersoftware. Doppelklicken Sie auf Faxaktionen, und doppelklicken Sie dann auf Einrichtungsassistent für digitales Fax. Folge den Anweisungen auf dem Bildschirm. Mac OS X. Klicken Sie auf Digitales Faxarchiv. Folge den Anweisungen auf dem Bildschirm. Nachdem Sie die erforderlichen Informationen eingegeben haben, klicken Sie auf Speichern und testen. Eingebetteter Webserver (EWS). Zuletzt bearbeitet: 2025-01-22 17:01

Die user-select-Eigenschaft in CSS steuert, wie der Text in einem Element ausgewählt werden darf. Es kann beispielsweise verwendet werden, um Text nicht auswählbar zu machen. WebKit erlaubt immer noch das Kopieren des Textes, wenn Sie Elemente um ihn herum auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

Wie man ESL-Lehrer wird Verdienen Sie einen Bachelor-Abschluss in ESL oder TESOL oder einem verwandten Fach, wie zB Linguistik. Absolvieren Sie im Rahmen Ihres Programms ein Lehramtspraktikum in einer ESL-Umgebung. Machen Sie die Prüfungen Ihres Staates für die Lehrerlizenz mit einer Bestätigung in ESL. Beantragen Sie Ihre Lehrbefugnis. Zuletzt bearbeitet: 2025-01-22 17:01

Verizon Wireless Apple iPhone 6s 32GB Prepaid, Space Grau - Walmart.com. Zuletzt bearbeitet: 2025-01-22 17:01

Ja und nein. Sie sehen, wenn es darum geht, Ihr Zuhause vor gefährlichen Überspannungen zu schützen, funktionieren Überspannungsschutzgeräte für das ganze Haus. Aber hier liegt das Problem: Überspannungsableiter für das ganze Haus behaupten, die „erste Verteidigungslinie“gegen elektrische Überspannungen zu sein. Aber die Realität ist, dass sie nicht alle Überspannungen stoppen. Zuletzt bearbeitet: 2025-01-22 17:01

Konfigurieren Sie Wireshark zum Entschlüsseln von SSL Öffnen Sie Wireshark und klicken Sie auf Bearbeiten und dann auf Einstellungen. Das Dialogfeld Einstellungen wird geöffnet und auf der linken Seite sehen Sie eine Liste mit Elementen. Erweitern Sie Protokolle, scrollen Sie nach unten und klicken Sie dann auf SSL. In der Liste der Optionen für das SSL-Protokoll sehen Sie einen Eintrag für (Pre)-Master-Secret-Protokolldateiname. Zuletzt bearbeitet: 2025-01-22 17:01

Haben Ereignisse einen Rückgabetyp Standardmäßig geben die meisten Ereignishandler void zurück, da ein einzelnes Ereignis mehrere Abonnenten haben kann und der Rückgabewert mehrdeutig werden könnte. Es ist jedoch möglich, dass Handler Werte zurückgeben. Es hängt von der Art des Delegierten ab, mit dem Sie das Ereignis deklarieren. Zuletzt bearbeitet: 2025-01-22 17:01

Zenith war die letzte bekannte amerikanische Fernsehmarke, bis sie 1995 Anteile an LG, ein koreanisches Unternehmen, verkaufte. Zuletzt bearbeitet: 2025-01-22 17:01

So richten Sie Vue ein. js-Projekt in 5 einfachen Schritten mit vue-cli Schritt 1 npm install -g vue-cli. Dieser Befehl installiert vue-cli global. Schritt 2 Syntax: vue init Beispiel: vue init webpack-einfaches neues-Projekt. Schritt 3 CD-Neuprojekt. Wechseln Sie in Ihren Projektordner. Schritt 4 npm-Installation. Schritt 5 npm run dev. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Video mit niedriger Qualität (240p) verbraucht etwa 1,6 MB pro Minute, aber ein hochauflösendes HD-Video (1080p) verbraucht bis zu 12 MB pro Minute. Zuletzt bearbeitet: 2025-01-22 17:01

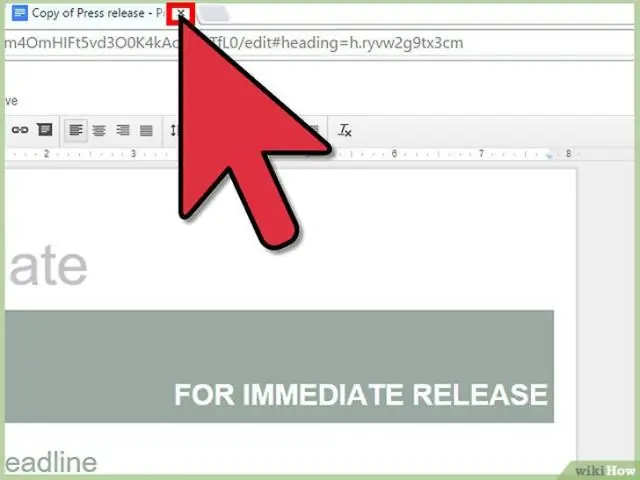

Klicken Sie auf der Registerkarte Einfügen auf die Schaltfläche Objekt am rechten Ende. Klicken Sie im sich öffnenden Dialogfeld auf die Registerkarte Aus Datei erstellen. Klicken Sie auf die Schaltfläche Durchsuchen und suchen Sie die einzufügende Dokumentdatei. Aktivieren Sie das Kontrollkästchen für Als Symbol anzeigen und klicken Sie auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Einsetzen der Batterien in die Dell XPS OneMouse Halten Sie den Netzschalter an der Unterseite der Maus gedrückt, bis die Betriebs-LED erlischt (Abbildung 1). Schieben Sie die Entriegelung der Mausabdeckung an der Unterseite des Akkus, bis die Abdeckung aufspringt, und schieben Sie dann die Abdeckung von der Maus weg (Abbildung 2). Zuletzt bearbeitet: 2025-01-22 17:01

Eine elektrische Schalttafel hat im Allgemeinen eine oder zwei Abdeckungen. Platten mit zwei Abdeckungen haben eine äußere Abdeckung (die sich zur Seite oder nach oben öffnet) und eine innere Abdeckung, die als „Tote Front“bezeichnet wird. Die tote Frontabdeckung hat normalerweise die Schlitze / Aussparungen, in die die Unterbrecher passen. Zuletzt bearbeitet: 2025-06-01 05:06

Windows 7 kann auch nach Supportende noch installiert und aktiviert werden; Es wird jedoch aufgrund fehlender Sicherheitsupdates anfälliger für Sicherheitsrisiken und Viren sein. Nach dem 14. Januar 2020 empfiehlt Microsoft dringend, Windows 10 anstelle von Windows 7 zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

So löschen Sie einen Link zu einer Datei oder einem Ordner Melden Sie sich bei dropbox.com an. Klicken Sie auf Dateien. Klicken Sie auf Freigabe und dann oben auf der Seite auf Links. Suchen Sie den Namen der Datei oder des Ordners, dessen Freigabe Sie aufheben möchten. Klicken Sie auf „…“(Ellipse). Klicken Sie auf Link löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Animierte GIFs in InDesign platzieren Sie können natürlich animierte GIFs in Ihre Dokumente einfügen, aber InDesign hat (fast) keine Ahnung, dass die Bilder animiert werden sollen. Da die Datei nicht als Video erkannt wird, ist das Medienbedienfeld leer und Sie können keine Schaltflächenaktion zum Abspielen des GIFs zuweisen. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, das Nokia 7.1 hat eine Kerbe. Während das Nokia 7.1 entsperrt erhältlich sein wird, unterstützt es nur AT&T und T-Mobile in den USA. Das ist jedoch ziemlich üblich, da HMD Globalis den Snapdragon 636-Chipsatz verwendet, könnte es tatsächlich Bänder für alle vier Träger unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

So stellen Sie eine geplante Aufgabe in Windows 10 wieder her Öffnen Sie die Verwaltung. Klicken Sie auf das Taskplaner-Symbol. Klicken Sie in der Taskplaner-Bibliothek rechts auf die Aktion 'Aufgabe importieren'. Suchen Sie nach Ihrer XML-Datei und Sie sind fertig. Zuletzt bearbeitet: 2025-06-01 05:06

Um tabellenwertige Parameter zu verwenden, müssen wir die folgenden Schritte ausführen: Erstellen Sie einen Tabellentyp und definieren Sie die Tabellenstruktur. Deklarieren Sie eine gespeicherte Prozedur, die über einen Parameter vom Tabellentyp verfügt. Deklarieren Sie eine Tabellentypvariable und verweisen Sie auf den Tabellentyp. Verwenden Sie die INSERT-Anweisung und belegen Sie die Variable. Zuletzt bearbeitet: 2025-01-22 17:01

Java. PyCharm widmet sich vollständig der Python-Entwicklung, wie der Name vermuten lässt. Der Editor selbst ist in Java geschrieben, die Website ist in Java geschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Konfigurationsdatei (web.config) wird verwendet, um verschiedene Einstellungen zu verwalten, die eine Website definieren. Die Einstellungen werden in XML-Dateien gespeichert, die von Ihrem Anwendungscode getrennt sind. Im Allgemeinen enthält eine Website ein einzelnes Web. config-Datei, die im Stammverzeichnis der Anwendung gespeichert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Für standardmäßige Verschlüsselungs-/Entschlüsselungsfunktionen arbeiten symmetrische Algorithmen im Allgemeinen viel schneller als ihre asymmetrischen Gegenstücke. Dies liegt daran, dass asymmetrische Kryptographie massiv ineffizient ist. Die symmetrische Kryptographie ist genau auf die effiziente Verarbeitung großer Datenmengen ausgelegt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein logisches Laufwerk ist ein virtuelles Tool, das nutzbare Speicherkapazität auf einer oder mehreren physischen Festplatten in einem Betriebssystem erstellt. Das Laufwerk wird als „virtuell“bezeichnet, da es physisch nicht existiert. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Windows-Domäne ist eine Form eines Computernetzwerks, in dem alle Benutzerkonten, Computer, Drucker und andere Sicherheitsprinzipien in einer zentralen Datenbank registriert sind, die sich auf einem oder mehreren Clustern von zentralen Computern, den sogenannten Domänencontrollern, befindet. Die Authentifizierung erfolgt auf Domänencontrollern. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, eine abstrakte Klasse kann in Java einen Konstruktor haben. Sie können der abstrakten Klasse entweder explizit einen Konstruktor bereitstellen, oder wenn Sie dies nicht tun, fügt der Compiler den Standardkonstruktor ohne Argument in der abstrakten Klasse hinzu. Dies gilt für alle Klassen und gilt auch für eine abstrakte Klasse. Zuletzt bearbeitet: 2025-01-22 17:01

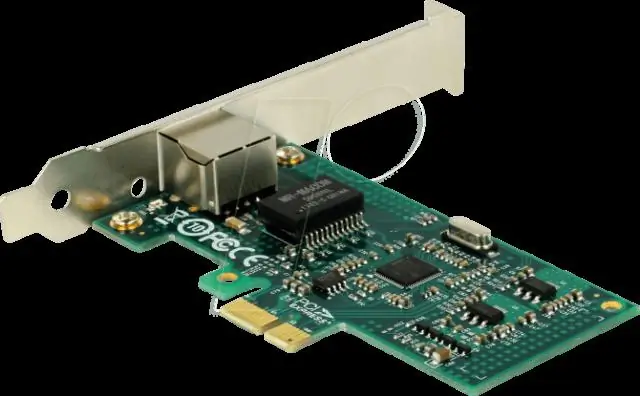

Schnellste Netzwerkkarten TP-Link - AC1300 Dual-Band Wireless PCI Express Card - Schwarz. ASUS – Dual-Band AC750 Wireless PCI Express Netzwerkkarte – Schwarz. TP-Link - 10/100/1000 PCI Express-Netzwerkkarte - Grün. TP-Link - Dual-Band Wireless-AC PCIe-Netzwerkkarte - Schwarz. ASUS – Dual-Band AC3100 Wireless PCI Express Netzwerkkarte – Rot. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden von Desktop-Verknüpfungen zum Starten von Mintty. Das Cygwin-Paket setup.exe für mintty installiert eine Verknüpfung im Windows-Startmenü unter Alle Programme/Cygwin. Es beginnt mintty mit einem '-' (d. h. einem einzelnen Bindestrich) als einzigem Argument, das ihm sagt, dass es die Standard-Shell des Benutzers als Login-Shell aufrufen soll. Zuletzt bearbeitet: 2025-01-22 17:01

Um eine Rufumleitung einzurichten, gehen Sie wie folgt vor: Nehmen Sie den Hörer ab. Wählen Sie *71. Drücken Sie eine der folgenden Tasten: Drücken Sie eine der folgenden Tasten: Geben Sie entweder die Nebenstellennummer oder die Zugangsnummer für die Anrufliste gefolgt von der externen Telefonnummer ein, entweder gefolgt von der #-Taste. Sie hören einen Bestätigungston, wenn Sie es richtig gemacht haben. Zuletzt bearbeitet: 2025-01-22 17:01

Sie müssen Bankunterlagen nur vorladen, wenn die Bank nicht an der Klage beteiligt ist. Wenn Sie Bankunterlagen vorladen müssen, sollten Sie in Betracht ziehen, einen Anwalt zu beauftragen, der Ihnen hilft. Sie werden mit dem Gericht zusammenarbeiten, bei dem Ihr Fall anhängig ist, um das richtige Formular zu erhalten, die Vorladung auszustellen und die Unterlagen zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Ja das stimmt. Social Media verbessert unsere Kommunikationsfähigkeiten, da wir mit einer unbegrenzten Anzahl von Menschen sprechen können. Das Internet hat unsere Reichweite erhöht. Wir können leicht mit Menschen aus verschiedenen Ländern und Kulturen sprechen. Zuletzt bearbeitet: 2025-01-22 17:01

IIS Express würde nur von Personen verwendet, die keinen Zugriff auf IIS haben oder etwas leichteres als IIS, aber eher wie IIS als Cassini möchten. IIS 7 wird mit dem Betriebssystem geliefert und ist eng in Windows integriert. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie auf Ihrer Galaxy-Uhr auf die Home-Taste (die eine unten), um die App-Schublade zu öffnen, scrollen Sie zu Samsung Health-App und tippen Sie auf , um die App zu öffnen. Scrollen Sie, um den Abschnitt Herzfrequenz hervorzuheben, und tippen Sie auf die Auswahl. Tippen Sie auf die Optionsschaltfläche (drei vertikale Punkte) auf der rechten Seite, um die Herzfrequenzeinstellungen zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie in Google Drive auf die Schaltfläche "Erstellen" und dann auf "Dokument". Klicken Sie auf das Dateimenü, klicken Sie auf "Neu" und wählen Sie dann "Aus Vorlage". Geben Sie "Adressbezeichnung" in das Sucheingabefeld ein und klicken Sie dann auf die Schaltfläche "Vorlagen suchen". Zuletzt bearbeitet: 2025-01-22 17:01

Ein Element mit Position: sticky; wird basierend auf der Scroll-Position des Benutzers positioniert. Ein Sticky-Element wechselt je nach Scroll-Position zwischen relativ und fest. Es wird relativ positioniert, bis eine bestimmte Versatzposition im Ansichtsfenster erreicht wird - dann bleibt es 'kleben' (wie position:fixed). Zuletzt bearbeitet: 2025-01-22 17:01

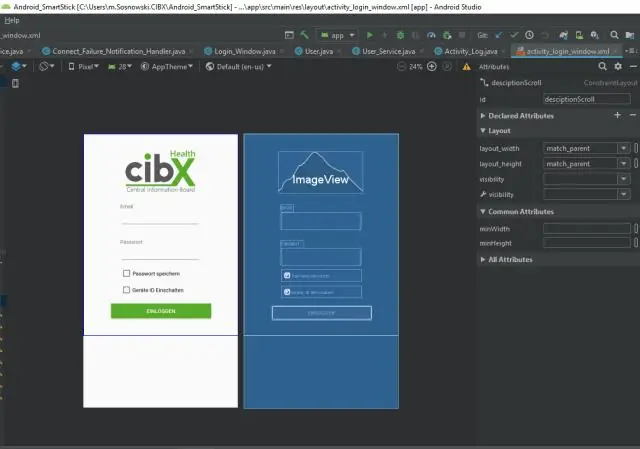

Android-Aktivitätslebenszyklus. Eine Aktivität ist der einzelne Bildschirm in Android. Es ist wie ein Fenster oder ein Rahmen von Java. Mithilfe von Aktivitäten können Sie alle Ihre UI-Komponenten oder Widgets auf einem einzigen Bildschirm platzieren. Die 7-Lebenszyklusmethode von Aktivität beschreibt, wie sich Aktivität in verschiedenen Zuständen verhält. Zuletzt bearbeitet: 2025-01-22 17:01

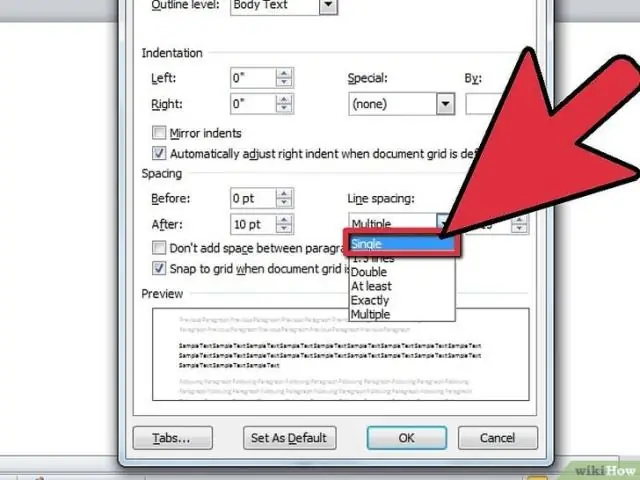

Der Standardzeilenabstand in Word beträgt 1,15. Standardmäßig folgt auf Absätze eine Leerzeile und Überschriften haben darüber ein Leerzeichen. Gehen Sie zu Start > Zeilen- und Absatzabstand. Wählen Sie Zeilenabstandsoptionen und wählen Sie dann die gewünschten Optionen unter Abstand. Zuletzt bearbeitet: 2025-01-22 17:01

So aktivieren Sie die qBittorrent-Web-UI Gehen Sie in der Menüleiste zu Extras > Optionen qBittorrent-WEB-UI. Wählen Sie im neuen Fenster die Option Web-UI. Aktivieren Sie die Option Webbenutzeroberfläche aktivieren (Fernsteuerung). Wählen Sie einen Port (standardmäßig 8080) Legen Sie Benutzername und Passwort fest (standardmäßig Benutzername: admin / Passwort: adminadmin). Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptunterschied zwischen lexikalischer Analyse und Syntaxanalyse besteht darin, dass die lexikalische Analyse den Quellcode zeichenweise liest und in sinnvolle Lexeme (Token) umwandelt, während die Syntaxanalyse diese Token verwendet und einen Parse-Baum als Ausgabe erzeugt. Zuletzt bearbeitet: 2025-01-22 17:01