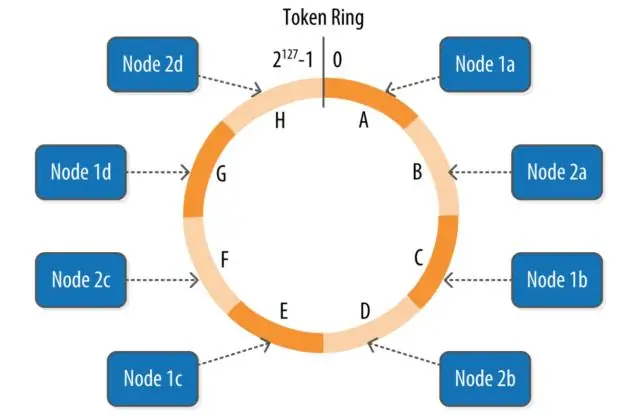

Ein Token in Cassandra ist ein Hash-Wert. Wenn Sie versuchen, Daten in Cassandra einzufügen, wird ein Algorithmus verwendet, um den Primärschlüssel zu hashen (der eine Kombination aus Partitionsschlüssel und Clustering-Spalte der Tabelle ist). Der Tokenbereich für Daten ist 0 – 2^127. Jeder Knoten in einem Cassandra-Cluster oder „Ring“erhält ein anfängliches Token. Zuletzt bearbeitet: 2025-06-01 05:06

Ja, die Computergarantien von Apple sind international. WICHTIGE EINSCHRÄNKUNGEN FÜR iPHONE, iPAD UNDAPPLE TV SERVICE. Apple kann den Garantieservice für iPhone, iPad und Apple TV auf das Land beschränken, in dem Apple oder seine autorisierten Distributoren das Gerät ursprünglich verkauft haben. Zuletzt bearbeitet: 2025-01-22 17:01

Die dbconfig. xml-Datei (im Stammverzeichnis Ihres JIRA-Heimatverzeichnisses) definiert alle Details für die Datenbankverbindung von JIRA. Diese Datei wird normalerweise erstellt, indem Sie den JIRA-Setup-Assistenten bei Neuinstallationen von JIRA ausführen oder eine Datenbankverbindung mit dem JIRA-Konfigurationstool konfigurieren. Zuletzt bearbeitet: 2025-01-22 17:01

Skytap bietet Self-Service, mandantenfähigen Azure-Service, der alle IBM Power-Betriebssysteme einschließlich AIX, IBM i und Linux unterstützt. Zuletzt bearbeitet: 2025-01-22 17:01

Die langsame und kontinuierliche Abkühlung von 35°C pro Stunde sorgt für eine gleichmäßige Abkühlung von Kern- und Randzonen und verhindert so den Aufbau neuer Spannungen bei unveränderter Mikrostruktur und mechanischer Festigkeit des Materials. Zuletzt bearbeitet: 2025-01-22 17:01

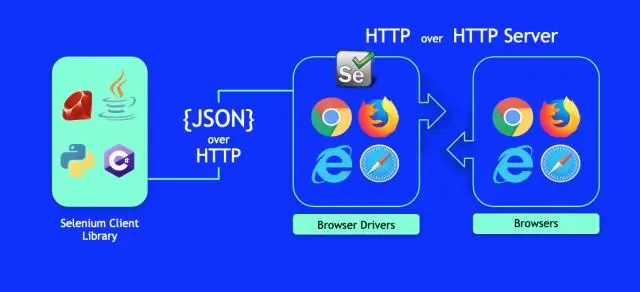

Beginnen wir also mit der neuesten Version des Selenium Webdriver, nämlich Version 3.0. In dieser Version wurden viele neue Funktionen eingeführt. Es konzentrierte sich hauptsächlich darauf, die Kern-API von der Client-Treiberimplementierung zu entfremden. Zuletzt bearbeitet: 2025-01-22 17:01

ASUS Smart Gesture ist ein intelligenter Touchpad-Treiber, mit dem Sie präzisere Gesten steuern können, einschließlich Tippen, Scrollen, Ziehen, Klicken und mehr. Zuletzt bearbeitet: 2025-01-22 17:01

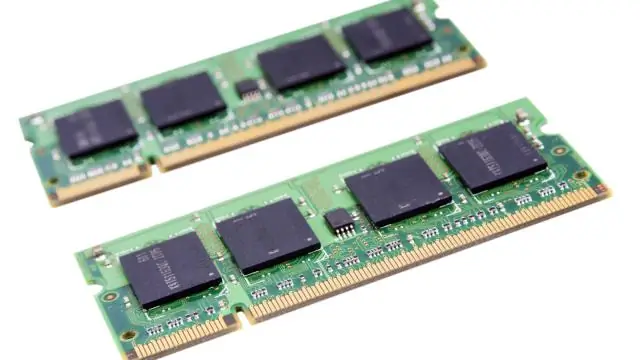

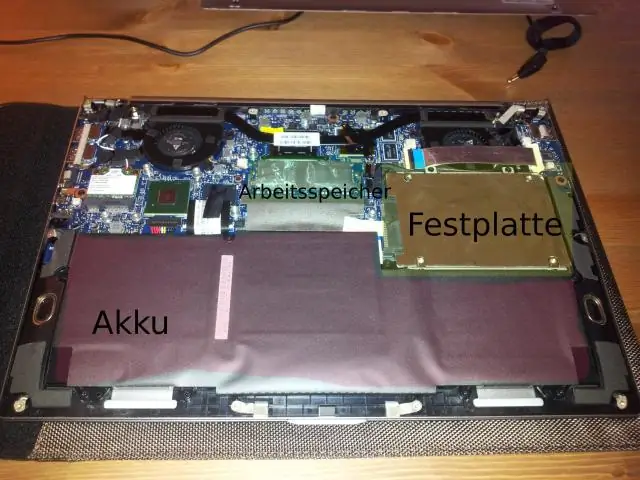

Random Access bezieht sich auf die Möglichkeit, wahllos auf Daten zuzugreifen. Das Gegenteil von wahlfreiem Zugriff ist der sequentielle Zugriff. Um in einem System mit sequenziellem Zugriff von Punkt A zu Punkt Z zu gelangen, müssen Sie alle Zwischenpunkte passieren. In einem Direktzugriffssystem können Sie direkt zu Punkt Z springen. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie die Tasten Umschalt+Strg+Option auf der linken Seite der Tastatur und die Ein-/Aus-Taste und halten Sie sie alle gedrückt. Lassen Sie alle vier Tasten gleichzeitig los und drücken Sie dann die Power-Taste, um den Macon einzuschalten. Trennen Sie bei MacBooks mit austauschbarem Akku den Mac von der Stromquelle und entfernen Sie den Akku. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die 10 besten drahtlosen Überwachungskameras des Jahres 2020: Arlo Pro 3: Beste drahtlose Kamera. Wyze Cam Pan: Beste Budgetkamera für den Innenbereich. Canary Pro: Beste Smart-Home-Kamera. Google Nest Cam IQ Indoor: Beste Hightech-Kamera. Zuletzt bearbeitet: 2025-01-22 17:01

SAN FRANCISCO (KGO) -- Eine weitere Stromabschaltung von PG&E für die öffentliche Sicherheit betrifft Tausende von Kunden in der North Bay. Die Abschaltung wird voraussichtlich mindestens 50.000 Kunden in ganz Nordkalifornien betreffen. Hier ist eine Liste aller Landkreise, Städte und Kunden, die voraussichtlich am Mittwoch von Ausfällen betroffen sein werden. Zuletzt bearbeitet: 2025-01-22 17:01

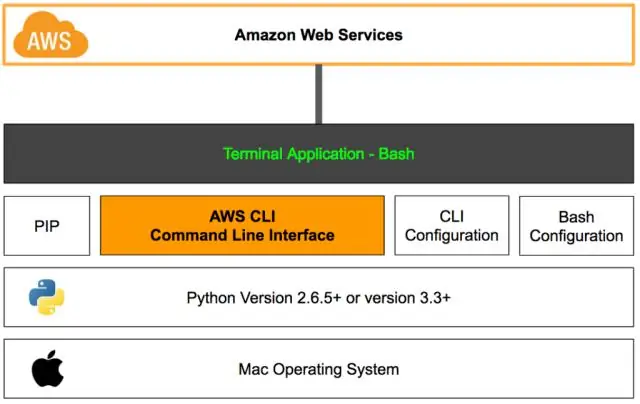

AWS CLI Version 2 ist die neueste Hauptversion der AWS CLI und unterstützt alle aktuellen Funktionen. Einige in Version 2 eingeführte Funktionen sind nicht abwärtskompatibel mit Version 1 und Sie müssen ein Upgrade durchführen, um auf diese Funktionen zugreifen zu können. AWS CLI Version 2 kann nur als gebündeltes Installationsprogramm installiert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Audacity Laden Sie Audacity herunter und installieren Sie es. Klicken Sie auf Bearbeiten, Öffnen, wählen Sie die zu komprimierende Datei aus und klicken Sie auf OK. Klicken Sie auf Projektrate und wählen Sie einen niedrigeren Wert. Klicken Sie auf den Dropdown-Pfeil neben dem Namen der Audiodatei und wählen Sie Split Stereo Track, wählen Sie Mono, indem Sie auf das Dropdown-Menü neben den beiden Tracks klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Continuous Integration und Continuous Delivery sind die Prozesse, bei denen Ihr Entwicklungsteam häufige Codeänderungen durchführt, die in den Hauptzweig gepusht werden, während sichergestellt wird, dass dies keine Auswirkungen auf Änderungen hat, die von parallel arbeitenden Entwicklern vorgenommen werden. Zuletzt bearbeitet: 2025-01-22 17:01

So beenden Sie eine Virsh-Konsole von einer Shell-Eingabeaufforderung unter Linux: Um eine Virsh-Konsolensitzung zu beenden, geben Sie STRG + Umschalt gefolgt von] ein. Zuletzt bearbeitet: 2025-01-22 17:01

Die asynchrone Protokollierung kann die Leistung Ihrer Anwendung verbessern, indem die E/A-Vorgänge in einem separaten Thread ausgeführt werden. Log4j 2 nimmt in diesem Bereich eine Reihe von Verbesserungen vor. Asynchrone Logger sind eine neue Ergänzung in Log4j 2. Ihr Ziel ist es, vom Anruf zu Logger zurückzukehren. Zuletzt bearbeitet: 2025-01-22 17:01

Kopieren Sie die Fotos in ein Verzeichnis auf Ihrem Computer und trennen Sie dann den SIM-Kartenleser vom Computer. Schließen Sie Ihr iPhone an einen USB-Anschluss an. Das Telefon wird als USB-Massenspeichergerät erkannt. Öffnen Sie den Ordner „Fotos“des iPhones und ziehen Sie die Fotos, die Sie in Schritt 4 gespeichert haben, in den Ordner. Zuletzt bearbeitet: 2025-01-22 17:01

RFC 7159 wurde im März 2014 veröffentlicht und aktualisiert RFC 4627. Das bedeutet, dass mit RFC 7159 „null“(sowie „true“und „false“) ein gültiger JSON-Text wird. Der serialisierte JSON-Textwert eines Null-Objekts ist also tatsächlich „null“. Leider unterstützen nicht alle JSON-Parser/Deserializer das Parsen des Strings „null“. Zuletzt bearbeitet: 2025-01-22 17:01

Alles was Sie tun müssen, ist ein paar Fotos im Inburst-Modus zu machen (den Auslöser während der Aufnahme gedrückt halten) und dann das Set in Burstio zu importieren. Sie können die Länge bearbeiten und dann als animiertes GIF oder Video exportieren. Zuletzt bearbeitet: 2025-01-22 17:01

'Backset' ist der Abstand von der Vorderseite des Schlosses bis zur Mitte der Spindel, wie hier gezeigt. Nahezu ALLE Einsteckschlösser und Rohrschlösser werden mit 44 mm oder 57 mm Dornmaß geliefert. Diese entsprechen Gehäusegrößen von 2,1/2' oder 3' in imperialen Maßen. Kommerzielle (DIN) Schlosskästen sind 60 mm Dornmaß. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Zwischenschalter kann als Einweg- oder Zweiwegschalter verwendet werden (ist jedoch teurer, würde daher normalerweise nicht verwendet werden). Ein Zwei-Wege-Schalter kann als Ein-Weg-Schalter oder als Zwei-Wege-Schalter verwendet werden. Sie werden oft als beides verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Überblick. Die Anaconda-Distribution enthält 1.500 Pakete, die von PyPI ausgewählt wurden, sowie das Conda-Paket und den Virtual Environment Manager. Es enthält auch eine grafische Benutzeroberfläche, Anaconda Navigator, als grafische Alternative zur Befehlszeilenschnittstelle (CLI). Zuletzt bearbeitet: 2025-01-22 17:01

S (setuid) bedeutet, dass die Benutzer-ID bei der Ausführung festgelegt wird. Wenn setuid-Bit für eine Datei aktiviert ist, erhält der Benutzer, der diese ausführbare Datei ausführt, die Berechtigungen der Einzelperson oder Gruppe, die die Datei besitzt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Hortonworks Data Platform (HDP) ist eine sicherheitsreiche, unternehmenstaugliche Open-Source-Apache Hadoop-Distribution basierend auf einer zentralisierten Architektur (YARN). HDP erfüllt die Anforderungen von Data-at-Rest, unterstützt Echtzeit-Kundenanwendungen und liefert robuste Analysen, die zur Beschleunigung der Entscheidungsfindung und Innovation beitragen. Zuletzt bearbeitet: 2025-01-22 17:01

Die einfachste Methode, um bei Cointiply Münzen zu verdienen, ist die Verwendung des Wasserhahns. Klicken Sie auf Ihrem Dashboard auf die Aktionsschaltfläche „Roll & Win“und lösen Sie das Captcha. Sie können einmal pro Stunde würfeln und haben die Chance, bis zu 100.000 Münzen zu gewinnen! Sie erhalten einen Bonus von 35 Münzen, wenn Sie eine Primzahl würfeln. Zuletzt bearbeitet: 2025-06-01 05:06

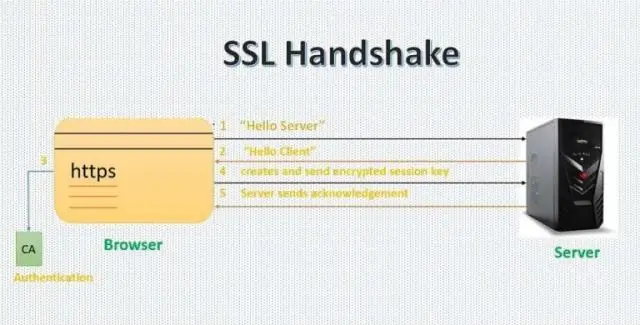

Der Handshake in Socket.IO ist wie jeder andere Handshake im Zusammenhang mit der Informationstechnologie. Es ist der Verhandlungsprozess, der in Socket. Der Fall von IO entscheidet, ob ein Client eine Verbindung herstellen darf, und verweigert andernfalls die Verbindung. Zuletzt bearbeitet: 2025-01-22 17:01

Mac Lethal ist sowohl ein absurd geschickter technischer Rapper als auch ein reueloser Trottel, was bedeutet, dass er gut in viralen Stunts ist, wie dem Vorführen von ein paar Dutzend Rap-Stilen in schneller Folge oder dem Speed-Rapping über das Kochen von Pfannkuchen beim Kochen von Pfannkuchen. Zuletzt bearbeitet: 2025-01-22 17:01

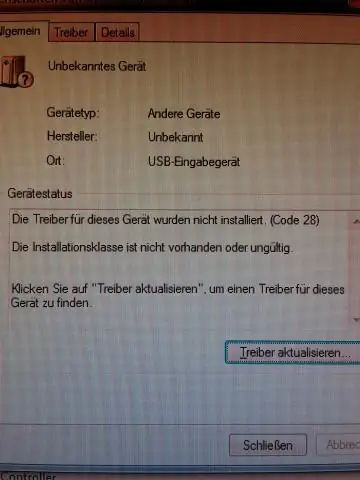

HID = Human Interface Device (normalerweise verwendet, um sich auf Peripheriegeräte wie Tastaturen und Mäuse zu beziehen) Ich denke daran können Sie erkennen, dass HID-kompatible Geräte höchstwahrscheinlich einige Eingabegeräte oder andere sind, die Sie an Ihren Computer angeschlossen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist Code-Review? Code Review oder Peer Code Review ist der Akt des bewussten und systematischen Treffens mit anderen Programmierern, um den Code des anderen auf Fehler zu überprüfen, und es hat sich wiederholt gezeigt, dass es den Prozess der Softwareentwicklung beschleunigt und rationalisiert, wie es nur wenige andere Praktiken können. Zuletzt bearbeitet: 2025-06-01 05:06

Konfliktserialisierbarkeit wird durch Äquivalenz zu einem seriellen Fahrplan (keine überlappenden Transaktionen) mit denselben Transaktionen definiert, so dass beide Fahrpläne die gleichen Sätze von jeweiligen chronologisch geordneten Paaren widersprüchlicher Operationen aufweisen (gleiche Vorrangbeziehungen der jeweiligen widersprüchlichen Operationen). Zuletzt bearbeitet: 2025-01-22 17:01

Creo wird in einer Vielzahl von Branchen eingesetzt, darunter Automobil, Luft- und Raumfahrt, Industrieausrüstung, Schwermaschinen, High-Tech und andere. Im Gegensatz zu Solidworks und Solid Edge wird Creo von Unternehmen jeder Größe verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

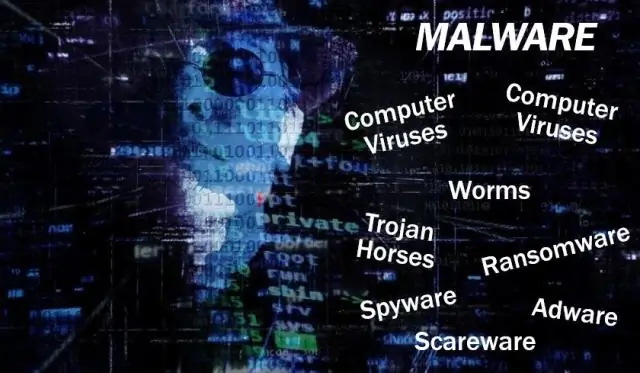

Malware ist eine Abkürzung für „bösartige Software“. Beispiele für gängige Malware sind Viren, Würmer, Trojaner, Spyware, Adware und Ransomware. Zuletzt bearbeitet: 2025-01-22 17:01

Ändern Ihres GitHub-Benutzernamens Klicken Sie in der oberen rechten Ecke einer beliebigen Seite auf Ihr Profilfoto und dann auf Einstellungen. Klicken Sie in der linken Seitenleiste auf Kontoeinstellungen. Klicken Sie im Abschnitt "Benutzername ändern" auf Benutzername ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Autodesk Inventor ist eine von Autodesk entwickelte 3D-Konstruktionssoftware für die mechanische Volumenkörpermodellierung, um digitale 3D-Prototypen zu erstellen. Es wird für die mechanische 3D-Konstruktion, Konstruktionskommunikation, Werkzeugerstellung und Produktsimulation verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Die Datenbankoption READ_COMMITTED_SNAPSHOT bestimmt das Verhalten der Standardisolationsstufe READ COMMITTED, wenn die Momentaufnahmeisolation in einer Datenbank aktiviert ist. Wenn Sie READ_COMMITTED_SNAPSHOT ON nicht explizit angeben, wird READ COMMITTED auf alle impliziten Transaktionen angewendet. Zuletzt bearbeitet: 2025-01-22 17:01

Die Rautenform wird durch Drucken eines Dreiecks und dann eines umgekehrten Dreiecks erstellt. Dies geschieht durch die Verwendung von verschachtelten for-Schleifen. Zuletzt bearbeitet: 2025-01-22 17:01

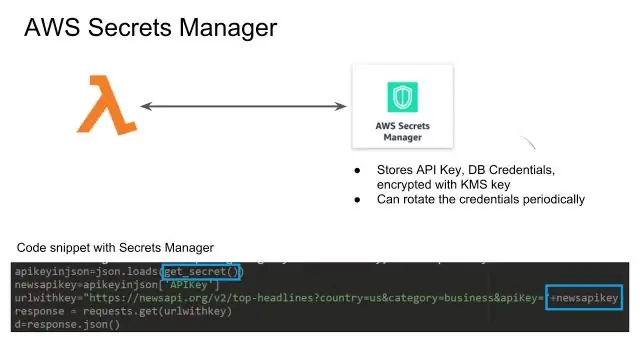

AWS Secrets Manager ist ein Secrets-Management-Service, mit dem Sie den Zugriff auf Ihre Anwendungen, Services und IT-Ressourcen schützen können. Mit diesem Service können Sie Datenbankanmeldeinformationen, API-Schlüssel und andere Geheimnisse während ihres gesamten Lebenszyklus einfach rotieren, verwalten und abrufen. Zuletzt bearbeitet: 2025-01-22 17:01

SPD wurde entwickelt, um transiente Überspannungen atmosphärischen Ursprungs zu begrenzen und Stromwellen zur Erde abzuleiten, um die Amplitude dieser Überspannung auf einen Wert zu begrenzen, der für die elektrische Installation und elektrische Schalt- und Steueranlagen ungefährlich ist. Zuletzt bearbeitet: 2025-01-22 17:01

Glücklicherweise können Sie die nicht verwendeten Importanweisungen automatisch entfernen. Wählen Sie aus den Kontextaktionen (Alt + Eingabe) 'Importe optimieren' und IntelliJ IDEA entfernt alle nicht verwendeten Importe aus dem Code. Zuletzt bearbeitet: 2025-06-01 05:06

So verwandeln Sie Fotos in Aquarelle Öffnen Sie Ihre Datei in Photoshop und entsperren Sie die Hintergrundebene. Konvertieren Sie das Foto in ein Smart-Objekt. Klicken Sie mit der rechten Maustaste auf Layer 0 und wählen Sie In Smart Object konvertieren. Öffnen Sie die Filtergalerie. Gehen Sie zum oberen Menü und wählen Sie Filter> Filtergalerie. Spielen Sie mit den Anpassungen. Zuletzt bearbeitet: 2025-01-22 17:01