- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:13.

Für Standard Verschlüsseln / Funktionen entschlüsseln, symmetrisch Algorithmen leisten im Allgemeinen viel schneller als ihr asymmetrisch Kollegen. Dies liegt daran, dass asymmetrische Kryptographie ist massiv ineffizient. Symmetrische Kryptographie ist genau auf die effiziente Verarbeitung großer Datenmengen ausgelegt.

Ist symmetrische Verschlüsselung schneller als asymmetrische?

Symmetrische Verschlüsselung ist allgemein schneller als asymmetrische Verschlüsselung . Das ist der Hauptgrund für die Verwendung symmetrische Verschlüsselung mit größeren Datenmengen. Der Zeitunterschied zwischen den beiden Methoden nimmt mit zunehmender Datenmenge linear zu.

Was ist der Vorteil der asymmetrischen Verschlüsselung gegenüber der symmetrischen Verschlüsselung? Das Wichtigste Vorteil von symmetrische Verschlüsselung über asymmetrische Verschlüsselung ist, dass es für große Datenmengen schnell und effizient ist; das Nachteil ist die Notwendigkeit, die zu halten Schlüssel Geheimnis - das kann dort besonders herausfordernd sein, wo Verschlüsselung und Entschlüsselung finden an verschiedenen Orten statt, was die Schlüssel bewegt werden

Was macht asymmetrische Verschlüsselung auf diese Weise besser als symmetrische Verschlüsselung?

Symmetrische Verschlüsselung verwendet eine einzelne Schlüssel das muss unter den Leuten geteilt werden, die die Nachricht erhalten müssen, während asymmetrische Verschlüsselung verwendet ein Paar Öffentlicher Schlüssel und ein privates Schlüssel zu Verschlüsseln und entschlüsseln Nachrichten bei der Kommunikation. Asymmetrische Verschlüsselung braucht relativ mehr zeit als das symmetrische Verschlüsselung.

Bietet asymmetrische Verschlüsselung Integrität?

Zum asymmetrische Verschlüsselung Vertraulichkeit zu gewährleisten, Integrität , Authentizität und Unbestreitbarkeit müssen Benutzer und Systeme sicher sein, dass a Öffentlicher Schlüssel authentisch ist, dass sie der beanspruchten natürlichen oder juristischen Person gehört und dass sie weder manipuliert noch durch einen böswilligen Dritten ersetzt wurde.

Empfohlen:

Warum ist WCF schneller als ein Webdienst?

Webdienste verwenden nur das HTTP-Protokoll, während Daten von einer Anwendung zu einer anderen Anwendung übertragen werden. WCF unterstützt jedoch mehr Protokolle zum Transportieren von Nachrichten als ASP.NET-Webdienste. WCF ist 25 bis 50 % schneller als ASP.NET-Webdienste und etwa 25 % schneller als. NET-Remoting

Warum ist node js schneller als PHP?

Js vs. PHP: Leistung. PHP bietet im Vergleich zum Javascript-Framework eine stabile und zuverlässige Leistung in der Webentwicklung. Vergleicht man jedoch beide Umgebungen, werden Sie feststellen, dass NodeJs aufgrund der folgenden USPs viel schneller als PHP ist: Geschwindigkeit freundlicher V8-Motor

Warum ist SSD schneller als schnelleres RCNN?

SSD führt nur einmal ein Faltungsnetzwerk für das Eingabebild aus und berechnet eine Merkmalskarte. SSD verwendet auch Ankerboxen mit verschiedenen Seitenverhältnissen ähnlich wie Faster-RCNN und lernt den Offset, anstatt die Box zu lernen. Um die Skalierung zu bewältigen, sagt SSD Bounding Boxes nach mehreren Faltungsschichten voraus

Wie werden symmetrische und asymmetrische Schlüssel zusammen verwendet?

Asymmetrische und symmetrische Verschlüsselung werden normalerweise zusammen verwendet: Verwenden Sie einen asymmetrischen Algorithmus wie RSA, um jemandem sicher einen AES-Schlüssel (symmetrisch) zu senden. Der symmetrische Schlüssel wird als Sitzungsschlüssel bezeichnet; ein neuer Sitzungsschlüssel kann über RSA periodisch erneut übertragen werden. Dieser Ansatz nutzt die Stärken beider Kryptosysteme

Was sind symmetrische und asymmetrische Algorithmen?

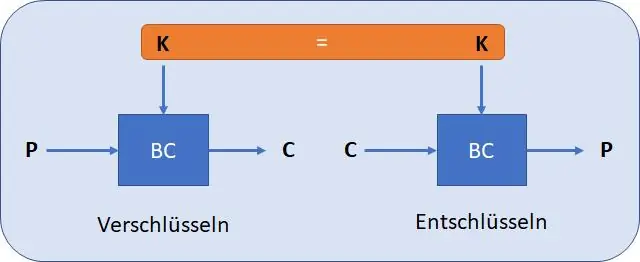

Symmetrische Algorithmen: (auch „geheimer Schlüssel“genannt) verwenden denselben Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung; asymmetrische Algorithmen: (auch „öffentlicher Schlüssel“genannt) verwenden unterschiedliche Schlüssel zum Ver- und Entschlüsseln. Schlüsselverteilung: Wie übermitteln wir Schlüssel an diejenigen, die sie benötigen, um eine sichere Kommunikation aufzubauen?