- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Asymmetrisch und symmetrische Verschlüsselung sind in der Regel zusammen verwendet : benutze ein asymmetrisch Algorithmus wie RSA, um jemandem sicher ein AES ( symmetrisch ) Schlüssel . Die symmetrischer Schlüssel heißt die Sitzung Schlüssel ; eine neue Sitzung Schlüssel können periodisch über RSA erneut übertragen werden. Dieser Ansatz nutzt die Stärken beider Kryptosysteme.

In Anbetracht dessen, wo können wir symmetrische und asymmetrische Schlüssel verwenden?

Du brauche nur asymmetrisch Kryptographie wenn du brauchen zu Informationen mit einer bestimmten Person austauschen, die Sie habe keine Schlüssel ausgetauscht mit (und selbst dann, du verwendest symmetrisch und verschlüsseln der Schlüssel asymmetrisch normal) oder wenn du brauchen zu etwas unterschreiben (in diesem Fall Sie Verschlüsseln das Hashwert asymmetrisch).

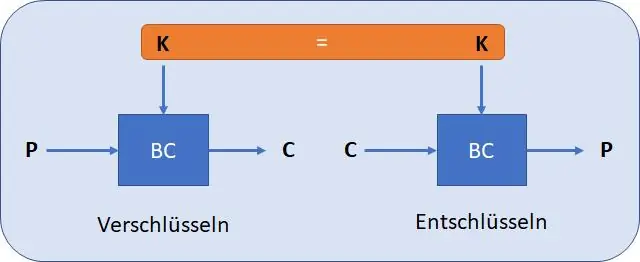

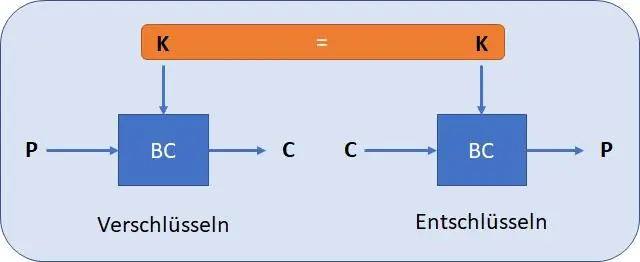

Wie werden symmetrische Schlüssel geteilt? Symmetrischer Schlüssel Kryptographie beruht auf a gemeinsamer Schlüssel zwischen zwei Parteien. Asymmetrischer Schlüssel Kryptographie verwendet ein öffentlich-privates Schlüssel Paar wo man Schlüssel wird zum Verschlüsseln und das andere zum Entschlüsseln verwendet. Symmetrisch Kryptographie ist effizienter und daher besser geeignet, um große Datenmengen zu ver-/entschlüsseln.

Was ist in diesem Zusammenhang eine kombinierte symmetrische und asymmetrische Schlüsselkryptographie?

Kombination von symmetrischer und asymmetrischer Verschlüsselung . Der Absender ruft die Öffentlichkeit des Empfängers ab Schlüssel . Der Absender ruft die Öffentlichkeit ab Schlüssel von einer vertrauenswürdigen Quelle wie Active Directory. 2. Der Absender generiert a symmetrischer Schlüssel und verwendet dies Schlüssel um die Originaldaten zu verschlüsseln.

Ist AES symmetrisch oder asymmetrisch?

Wenn das gleiche Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet wird, wird der Prozess als symmetrisch bezeichnet. Bei Verwendung unterschiedlicher Schlüssel wird das Verfahren als asymmetrisch bezeichnet. Zwei der am häufigsten verwendeten Verschlüsselungen Algorithmen heute sind AES und RSA.

Empfohlen:

Warum ist symmetrische Verschlüsselung schneller als asymmetrische Verschlüsselung?

Für standardmäßige Verschlüsselungs-/Entschlüsselungsfunktionen arbeiten symmetrische Algorithmen im Allgemeinen viel schneller als ihre asymmetrischen Gegenstücke. Dies liegt daran, dass asymmetrische Kryptographie massiv ineffizient ist. Die symmetrische Kryptographie ist genau auf die effiziente Verarbeitung großer Datenmengen ausgelegt

Wie werden symmetrische Schlüssel generiert?

Symmetrische Schlüsselalgorithmen verwenden einen einzigen gemeinsamen Schlüssel; Die Geheimhaltung von Daten erfordert die Geheimhaltung dieses Schlüssels. In einigen Fällen werden Schlüssel zufällig unter Verwendung eines Zufallszahlengenerators (RNG) oder Pseudozufallszahlengenerators (PRNG) generiert. Ein PRNG ist ein Computeralgorithmus, der Daten erzeugt, die bei der Analyse zufällig erscheinen

Wie werden symmetrische Schlüssel geteilt?

Symmetrische Schlüsselkryptographie ist ein Verschlüsselungssystem, bei dem Sender und Empfänger einer Nachricht einen einzigen gemeinsamen Schlüssel verwenden, der zum Verschlüsseln und Entschlüsseln der Nachricht verwendet wird

Was sind symmetrische und asymmetrische Algorithmen?

Symmetrische Algorithmen: (auch „geheimer Schlüssel“genannt) verwenden denselben Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung; asymmetrische Algorithmen: (auch „öffentlicher Schlüssel“genannt) verwenden unterschiedliche Schlüssel zum Ver- und Entschlüsseln. Schlüsselverteilung: Wie übermitteln wir Schlüssel an diejenigen, die sie benötigen, um eine sichere Kommunikation aufzubauen?

Wie viele Schlüssel werden in der asymmetrischen Kryptographie verwendet?

Zwei Schlüssel