Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

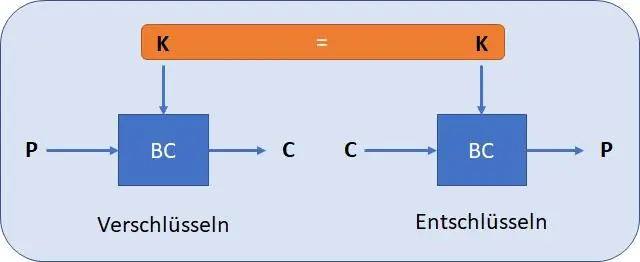

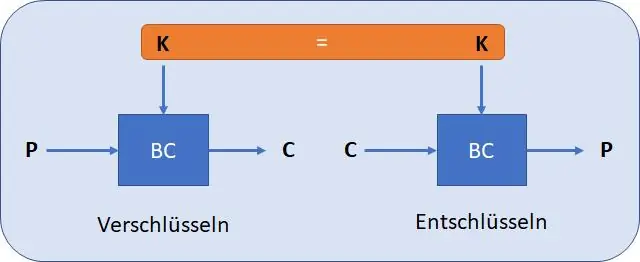

Symmetrisch - Schlüssel Algorithmen verwenden einen einzigen gemeinsamen Schlüssel ; die Geheimhaltung von Daten erfordert dies zu halten Schlüssel Geheimnis. In manchen Fällen Schlüssel sind zufällig erzeugt unter Verwendung eines Zufallszahlengenerators (RNG) oder Pseudozufallszahlengenerators (PRNG). Ein PRNG ist ein Computer Algorithmus das erzeugt Daten, die bei der Analyse zufällig erscheinen.

Wie werden dementsprechend asymmetrische Schlüssel erzeugt?

Zum Beispiel, asymmetrische Verschlüsselung besteht aus einem dreifachen Gen, Enc und Dec, wobei Gen für das steht Schlüssel Paar-Generation. Und der Schlüssel Paar besteht natürlich aus einem öffentlichen und einem privaten Teil. RSA beginnt im Grunde mit Erstellen zwei große zufällige Primzahlen, es beginnt nicht unbedingt mit einer einzigen Zahl.

Außerdem, wie funktionieren symmetrische Schlüssel? Symmetrische Verschlüsselung ist eine Art von Verschlüsselung wo nur einer Schlüssel (ein Geheimnis Schlüssel ) wird verwendet, um elektronische Informationen sowohl zu verschlüsseln als auch zu entschlüsseln. Durch die Nutzung symmetrische Verschlüsselung Algorithmen werden Daten in eine Form umgewandelt, die von niemandem verstanden werden kann, der tut das Geheimnis nicht besitzen Schlüssel um es zu entschlüsseln.

Wie erstellt man auf diese Weise einen symmetrischen Schlüssel?

So erstellen Sie identische symmetrische Schlüssel auf zwei verschiedenen Servern

- Stellen Sie im Objekt-Explorer eine Verbindung zu einer Instanz von Database Engine (Datenbankmodul) her.

- Klicken Sie in der Standardleiste auf Neue Abfrage.

- Erstellen Sie einen Schlüssel, indem Sie die folgenden Anweisungen CREATE MASTER KEY, CREATE CERTIFICATE und CREATE SYMMETRIC KEY ausführen.

Wo werden symmetrische Schlüssel verwendet?

Verwendung in modernen Computersystemen Symmetrische Verschlüsselung Algorithmen werden in vielen modernen Computersystemen verwendet, um die Datensicherheit und die Privatsphäre der Benutzer zu verbessern. Der Fortgeschrittene Verschlüsselung Standard (AES), der weit verbreitet ist Gebraucht sowohl in sicheren Messaging-Anwendungen als auch in Cloud-Speichern ist ein prominentes Beispiel für symmetrisch Chiffre.

Empfohlen:

Wie werden symmetrische Schlüssel geteilt?

Symmetrische Schlüsselkryptographie ist ein Verschlüsselungssystem, bei dem Sender und Empfänger einer Nachricht einen einzigen gemeinsamen Schlüssel verwenden, der zum Verschlüsseln und Entschlüsseln der Nachricht verwendet wird

Was ist privater Schlüssel und öffentlicher Schlüssel in Blockchain?

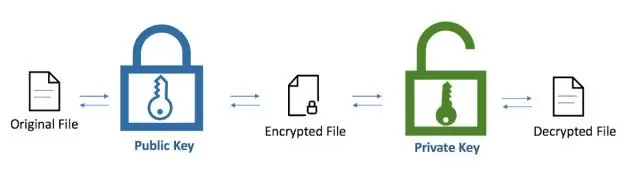

Wenn Ihnen jemand Kryptomünzen über die Blockchain sendet, sendet er sie tatsächlich an eine gehashte Version des sogenannten „Public Key“. Es gibt einen weiteren Schlüssel, der vor ihnen verborgen ist, der als „Privater Schlüssel“bekannt ist. Dieser private Schlüssel wird verwendet, um den öffentlichen Schlüssel abzuleiten

Was versteht man unter Kryptographie mit privatem Schlüssel und öffentlichem Schlüssel?

Bei der Kryptografie mit öffentlichem Schlüssel werden zwei Schlüssel verwendet, wobei ein Schlüssel zur Verschlüsselung und der andere zur Entschlüsselung verwendet wird. 3. Bei der Kryptographie mit privatem Schlüssel wird der Schlüssel geheim gehalten. Bei der Public-Key-Kryptographie wird einer der beiden Schlüssel geheim gehalten

Wie werden symmetrische und asymmetrische Schlüssel zusammen verwendet?

Asymmetrische und symmetrische Verschlüsselung werden normalerweise zusammen verwendet: Verwenden Sie einen asymmetrischen Algorithmus wie RSA, um jemandem sicher einen AES-Schlüssel (symmetrisch) zu senden. Der symmetrische Schlüssel wird als Sitzungsschlüssel bezeichnet; ein neuer Sitzungsschlüssel kann über RSA periodisch erneut übertragen werden. Dieser Ansatz nutzt die Stärken beider Kryptosysteme

Muss CSR auf dem Server generiert werden?

Nein. Es ist nicht erforderlich, die CSR auf dem Computer zu generieren, auf dem Sie das resultierende Zertifikat hosten möchten. Der CSR muss entweder mit dem vorhandenen privaten Schlüssel generiert werden, mit dem das Zertifikat schließlich gepaart wird, oder der zugehörige private Schlüssel wird im Rahmen des CSR-Erstellungsprozesses generiert