- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Aggressiver Modus einsetzbar innerhalb der Phase 1 VPN Verhandlungen, im Gegensatz zu Main Modus . Aggressiver Modus nimmt an weniger Paketaustausch teil. Aggressiver Modus wird normalerweise für den Fernzugriff verwendet VPNs (Remote-Benutzer). Auch würden Sie verwenden aggressiver Modus wenn einer oder beide Peers dynamische externe IP-Adressen haben.

Ebenso fragen die Leute, was ist ein aggressiver Modus?

Aggressiver Modus . Aggressiver Modus quetscht die IKE-SA-Verhandlung in drei Pakete, wobei alle für die SA erforderlichen Daten vom Initiator übergeben werden. Der Responder sendet den Vorschlag, das Schlüsselmaterial und die ID und authentifiziert die Sitzung im nächsten Paket. Der Initiator antwortet, indem er die Sitzung authentifiziert.

Warum ist der Hauptmodus sicherer als der aggressive Modus? Aggressiver Modus könnte nicht so sein sicher wie Hauptmodus , aber der Vorteil zu Aggressiver Modus ist es schneller als Hauptmodus (da weniger Pakete ausgetauscht werden). Aggressiver Modus wird normalerweise für RAS-VPNs verwendet. Aber du würdest auch verwenden aggressiver Modus wenn einer oder beide Peers dynamische externe IP-Adressen haben.

Was ist hiervon der Hauptmodus und der aggressive Modus?

Die Unterschiede zwischen Hauptmodus und aggressiver Modus ist das einfach in Hauptmodus der Digest wird verschlüsselt ausgetauscht, da der Sitzungsschlüsselaustausch beim Austausch des Digests bereits einen Sitzungsverschlüsselungsschlüssel ausgehandelt hat, während in Aggressiver Modus es wird im Rahmen von unverschlüsselt ausgetauscht der Schlüssel Austausch, der führt

Unterstützt IKEv2 den aggressiven Modus?

Nein, IKEv2 hat nichts Analoges zu 'main Modus ' und ' aggressiver Modus “, und sie beseitigten das anfängliche „schnell“ Modus ', als IKEv1 ursprünglich geschrieben wurde, wollten sie eine starke Trennung zwischen IKE und IPsec; Sie hatten eine Vision, in der IKE für andere Dinge als IPsec (andere "Interpretationsbereiche") verwendet werden könnte.

Empfohlen:

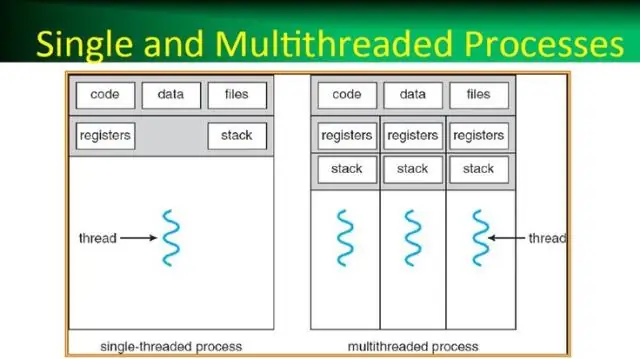

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

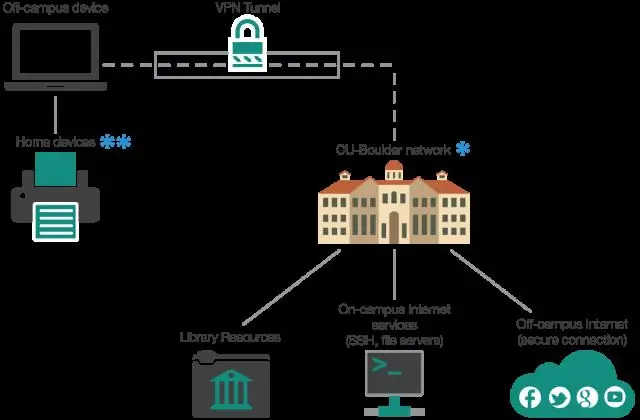

Wie richte ich ein VPN für mein Büro ein?

Gehen Sie in Windows zu Systemsteuerung, Netzwerk und Freigabe, Neue Verbindung erstellen, VPN. Bei einem Mac gehen Sie zu Systemeinstellungen, Netzwerk, +, VPN. An dieser Stelle werden Sie aufgefordert, die IP-Adresse Ihres Büros einzugeben. Wenn Ihr ISP Ihnen eine statische IP-Adresse gegeben hat, geben Sie sie ein und testen Sie die Verbindung

Wie deaktiviere ich den aggressiven Modus bei Cisco ASA?

Gewusst wie: Deaktivieren des aggressiven Modus für eingehende Verbindungen auf Cisco ASA (ASDM) Schritt 1: Melden Sie sich bei ASDM an. Schritt 2: Navigieren Sie zu Konfiguration. Schritt 3: Navigieren Sie zu Remote Access VPN. Schritt 4: Navigieren Sie unter Netzwerk-(Client-)Zugriff zu Erweitert > IKE-Parameter

Was ist ein Hypervisor Was ist ein Beispiel für einen?

Goldberg klassifizierte zwei Arten von Hypervisoren: Typ-1-, native oder Bare-Metal-Hypervisoren. Diese Hypervisoren laufen direkt auf der Hardware des Hosts, um die Hardware zu steuern und Gastbetriebssysteme zu verwalten. VMware Workstation, VMware Player, VirtualBox, Parallels Desktop für Mac und QEMU sind Beispiele für Typ-2-Hypervisoren

Welche Art von Netzwerk ist das Internet Das Internet ist ein Beispiel für ein Netzwerk?

Das Internet ist ein sehr gutes Beispiel für ein öffentliches WAN (Wide Area Network). Ein Unterschied zwischen WAN und anderen Netzwerktypen besteht darin, dass es