Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Gewusst wie: Deaktivieren des aggressiven Modus für eingehende Verbindungen auf Cisco ASA (ASDM)

- Schritt 1: Einloggen ASDM .

- Schritt 2: Navigieren Sie zu Konfiguration.

- Schritt 3: Navigieren Sie zu Remote Access VPN.

- Schritt 4: Navigieren Sie unter Netzwerk-(Client-)Zugriff zu Erweitert > IKE-Parameter.

Außerdem, wie deaktiviere ich den aggressiven Modus auf meinem Cisco-Router?

Krypto-Isakmp aggressiv - Modus deaktivieren . So blockieren Sie alle Internet Security Association und Key Management Protocol (ISAKMP) aggressiver Modus Anfragen an und von einem Gerät, verwenden Sie die Krypto-Isakmp aggressiv - Modus deaktivieren Befehl in der globalen Konfiguration Modus . Zu deaktivieren die Blockierung, verwenden Sie die No-Form dieses Befehls.

Und was ist NAT T Cisco ASA? Krypto-Isakmp nat - Durchquerung ist der Befehl. Wenn ein Remote-Client von einer direkten öffentlichen IP-Adresse kommt.. wie ein öffentlich gehosteter Server, dann stellt er eine Verbindung über den Tunnel her, wie der normale Tunnel aufbaut.. über UDP-Port 500, aber wenn ein Client hinter einer NATd-IP-Adresse kommt..

Was ist in diesem Zusammenhang Main Mode und Aggressive Mode?

Die Unterschiede zwischen Hauptmodus und aggressiver Modus ist das einfach in Hauptmodus der Digest wird verschlüsselt ausgetauscht, da der Sitzungsschlüsselaustausch beim Austausch des Digests bereits einen Sitzungsverschlüsselungsschlüssel ausgehandelt hat, während in Aggressiver Modus es wird im Rahmen von unverschlüsselt ausgetauscht der Schlüssel Austausch, der führt

Was ist die Isakmp-Richtlinie?

ISAKMP Übersicht IKE, auch genannt ISAKMP , ist das Verhandlungsprotokoll, mit dem sich zwei Hosts auf den Aufbau einer IPsec-Sicherheitszuordnung einigen können. Phase 1 schafft den ersten Tunnel, der später schützt ISAKMP Verhandlungsnachrichten. Phase 2 erstellt den Tunnel, der die Daten schützt.

Empfohlen:

Was ist ein VPN im aggressiven Modus?

Der aggressive Modus kann im Gegensatz zum Main-Modus innerhalb der Phase-1-VPN-Verhandlungen verwendet werden. Der aggressive Modus nimmt an weniger Paketaustausch teil. Der aggressive Modus wird normalerweise für Remote-Access-VPNs (Remote-Benutzer) verwendet. Sie würden auch den aggressiven Modus verwenden, wenn einer oder beide Peers dynamische externe IP-Adressen haben

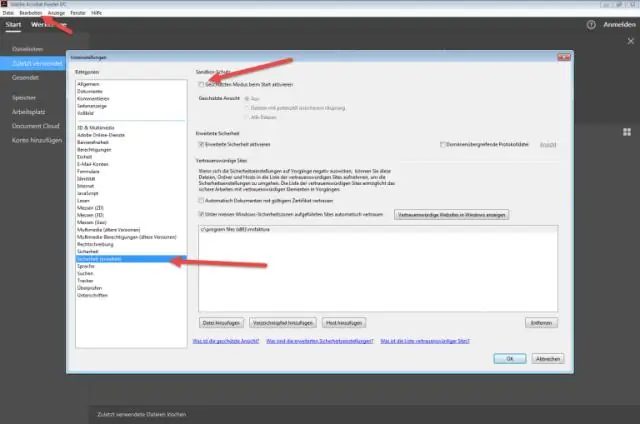

Wie deaktiviere ich den geschützten Modus in Adobe Reader?

Öffnen Sie Adobe Reader und klicken Sie auf Bearbeiten > Einstellungen. Das Dialogfeld Einstellungen wird geöffnet. Wählen Sie unter Kategorien die Option Sicherheit (erweitert) aus. Wählen Sie unter Sandbox-Schutz die Option Geschützte Ansicht: Aus aus. OK klicken

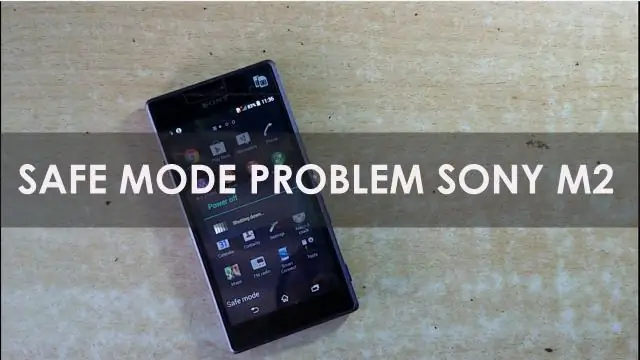

Wie deaktiviere ich den abgesicherten Modus auf meinem Samsung a5?

Verwenden Sie die 'Statusleiste', um den 'SafeMode' zu deaktivieren. Ziehen Sie die 'Statusleiste' Ihres Telefons nach unten (streichen Sie). Tippen Sie nun auf die Schaltfläche "Abgesicherter Modus". Dies sollte den 'Abgesicherten Modus' deaktivieren

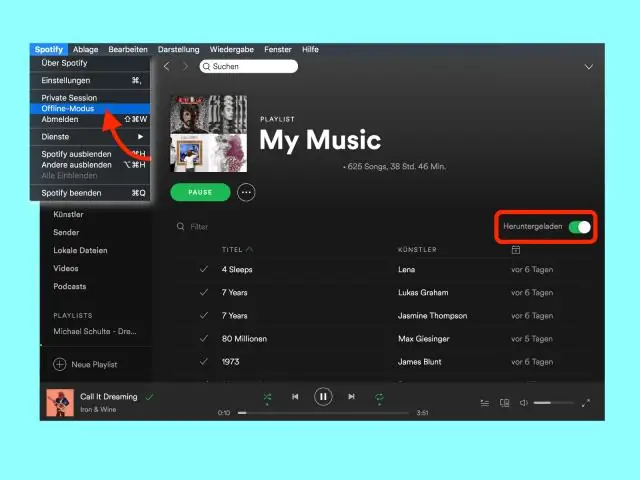

Wie deaktiviere ich den Offline-Modus auf dem Spotify Iphone?

Möglicherweise haben Sie den Offlinemodus versehentlich selbst aktiviert. Um dies rückgängig zu machen, tippen Sie unten rechts auf dem Spotify-Hauptbildschirm auf die Schaltfläche "Einstellungen" und stellen Sie dann oben den "Offline-Modus" aus

Wie deaktiviere ich den automatischen Modus auf Android?

Fahrmodus auf stockAndroid dauerhaft deaktivieren. Einstellungen öffnen. Tippen Sie auf die Suchleiste oder das Symbol und suchen Sie nach „Fahren“oder „Nicht stören“. Wählen Sie die Einstellung für die automatische Aktivierung des Fahrmodus im Auto. Deaktivieren Sie die Einstellung