- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

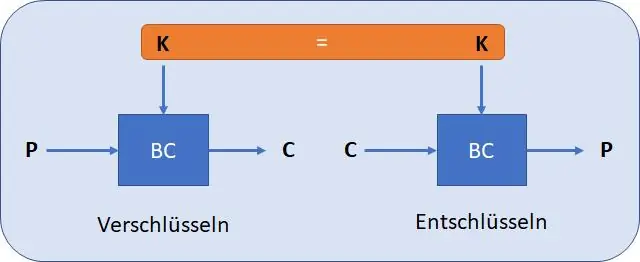

symmetrische Algorithmen : (auch „geheimer Schlüssel“genannt) verwenden denselben Schlüssel für beide Verschlüsselung und Entschlüsselung; asymmetrische Algorithmen : (auch „öffentlicher Schlüssel“genannt) verwenden verschiedene Schlüssel für Verschlüsselung und Entschlüsselung. Schlüsselverteilung: Wie übermitteln wir Schlüssel an diejenigen, die sie benötigen, um eine sichere Kommunikation aufzubauen?

Was ist dementsprechend der Unterschied zwischen symmetrischen und asymmetrischen Verschlüsselungsalgorithmen?

Unterschied zwischen symmetrischer und asymmetrischer Verschlüsselung Symmetrische Verschlüsselung verwendet eine einzelne Schlüssel das muss unter den Leuten geteilt werden, die die Nachricht erhalten müssen, während asymmetrische Verschlüsselung verwendet ein Paar Öffentlicher Schlüssel und ein privates Schlüssel zu Verschlüsseln und entschlüsseln Nachrichten bei der Kommunikation.

Außerdem, wo können wir symmetrische und asymmetrische Schlüssel verwenden? Du brauche nur asymmetrisch Kryptographie wenn du brauchen zu Informationen mit einer bestimmten Person austauschen, die Sie habe keine Schlüssel ausgetauscht mit (und selbst dann, du verwendest symmetrisch und verschlüsseln der Schlüssel asymmetrisch normal) oder wenn du brauchen zu etwas unterschreiben (in diesem Fall Sie Verschlüsseln das Hashwert asymmetrisch).

Ist AES außerdem asymmetrisch oder symmetrisch?

Wenn derselbe Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet wird, wird der Vorgang als. bezeichnet symmetrisch . Bei Verwendung anderer Schlüssel ist der Prozess definiert als asymmetrisch . Zwei der heute am häufigsten verwendeten Verschlüsselungsalgorithmen sind AES und RSA.

Was ist ein asymmetrisches System?

In der Telekommunikation ist der Begriff asymmetrisch (Auch asymmetrisch oder nicht symmetrisch) bezieht sich auf alle System bei denen sich die Datengeschwindigkeit oder -menge in einer Richtung von der anderen Richtung unterscheidet, gemittelt über die Zeit.

Empfohlen:

Warum ist symmetrische Verschlüsselung schneller als asymmetrische Verschlüsselung?

Für standardmäßige Verschlüsselungs-/Entschlüsselungsfunktionen arbeiten symmetrische Algorithmen im Allgemeinen viel schneller als ihre asymmetrischen Gegenstücke. Dies liegt daran, dass asymmetrische Kryptographie massiv ineffizient ist. Die symmetrische Kryptographie ist genau auf die effiziente Verarbeitung großer Datenmengen ausgelegt

Bei welchen Algorithmen müssen Sender und Empfänger einen geheimen Schlüssel austauschen, der verwendet wird, um die Vertraulichkeit von Nachrichten zu gewährleisten?

Bei welchen Algorithmen müssen Sender und Empfänger einen geheimen Schlüssel austauschen, der verwendet wird, um die Vertraulichkeit von Nachrichten zu gewährleisten? Erläuterung: Symmetrische Algorithmen verwenden denselben Schlüssel, einen geheimen Schlüssel, um Daten zu verschlüsseln und zu entschlüsseln. Dieser Schlüssel muss vorab freigegeben werden, bevor eine Kommunikation stattfinden kann

Welche Data-Mining-Algorithmen gibt es?

Im Folgenden finden Sie eine Liste der Top-Data-Mining-Algorithmen: C4. C4. k-means: Support Vector Machines: Apriori: EM(Expectation-Maximization): PageRank(PR): AdaBoost: kNN:

Wie werden symmetrische und asymmetrische Schlüssel zusammen verwendet?

Asymmetrische und symmetrische Verschlüsselung werden normalerweise zusammen verwendet: Verwenden Sie einen asymmetrischen Algorithmus wie RSA, um jemandem sicher einen AES-Schlüssel (symmetrisch) zu senden. Der symmetrische Schlüssel wird als Sitzungsschlüssel bezeichnet; ein neuer Sitzungsschlüssel kann über RSA periodisch erneut übertragen werden. Dieser Ansatz nutzt die Stärken beider Kryptosysteme

Was sind Deep-Learning-Algorithmen?

Deep Learning ist eine Klasse von maschinellen Lernalgorithmen, die mehrere Schichten verwendet, um nach und nach Funktionen auf höherer Ebene aus der Roheingabe zu extrahieren. In der Bildverarbeitung können beispielsweise niedrigere Ebenen Kanten identifizieren, während höhere Ebenen für einen Menschen relevante Konzepte wie Ziffern oder Buchstaben oder Gesichter identifizieren können