- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

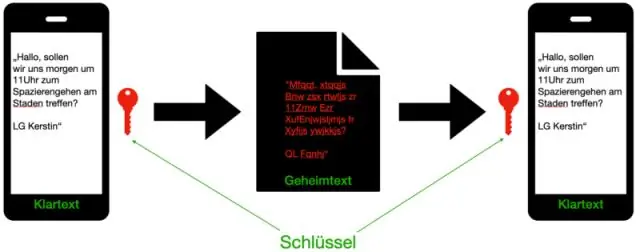

Was Algorithmen erfordern, dass Sender und Empfänger einen geheimen Schlüssel austauschen, der verwendet wird, um die Vertraulichkeit von Nachrichten zu gewährleisten ? Erklärung: Symmetrisch Algorithmen verwenden das gleiche Schlüssel , ein geheimer Schlüssel , um Daten zu verschlüsseln und zu entschlüsseln. Dies Schlüssel muss vorab freigegeben werden, bevor eine Kommunikation stattfinden kann.

Welche zwei Algorithmen können außerdem Teil einer IPsec-Richtlinie sein, um Verschlüsselung und Hashing bereitzustellen, um interessanten Datenverkehr zu schützen?

Die IPsec Framework verwendet verschiedene Protokolle und Algorithmen zu zur Verfügung stellen Datenvertraulichkeit, Datenintegrität, Authentifizierung und sicherer Schlüsselaustausch. Zwei Algorithmen das kann innerhalb eines verwendet werden IPsec-Richtlinie zu interessanten Verkehr schützen sind AES, das ist ein Verschlüsselung Protokoll und SHA, die ein Hashing-Algorithmus.

Außerdem, welcher Algorithmus kann die Vertraulichkeit der Daten gewährleisten? Obwohl klassische Verschlüsselung Algorithmen gewährleisten die Vertraulichkeit der Daten , sie verhindern leider, dass die Cloud über verschlüsselt betrieben wird Daten . Der naheliegende Ansatz könnten alles verschlüsseln Daten mit sicherer Verschlüsselung Algorithmus wie AES und speichern Sie es in der Cloud.

Was ist in dieser Hinsicht der Unterschied zwischen ASA-IPv4-ACLs und IOS-IPv4-ACLS?

ASA-ACLs werden immer benannt, während IOS-ACLs sind immer nummeriert. Mehrere ASA-ACLs kann auf eine Schnittstelle angewendet werden in dem Eintrittsrichtung, wobei nur eine IOS-ACL Kann Angewandt werden. ASA-ACLs keine implizite Leugnung am Ende haben, während IOS-ACLs tun.

Auf welchen Dienst oder welches Protokoll stützt sich das Secure Copy Protocol, um sicherzustellen, dass sichere Kopienübertragungen von autorisierten Benutzern erfolgen?

Secure Copy Protocol ( SCP ) wird benutzt um sicher kopieren IOS-Images und Konfigurationsdateien zu a SCP Server. Um dies durchzuführen, SCP wird Verwenden Sie SSH-Verbindungen von Benutzer authentifiziert durch AAA.

Empfohlen:

Welche Faktoren müssen bei der Aufrechterhaltung der Datenintegrität berücksichtigt werden?

Die Datenintegrität kann durch menschliches Versagen oder, noch schlimmer, durch böswillige Handlungen beeinträchtigt werden. Bedrohungen der Datenintegrität Menschliches Versagen. Unbeabsichtigte Übertragungsfehler. Fehlkonfigurationen und Sicherheitsfehler. Malware, Insider-Bedrohungen und Cyberangriffe. Kompromittierte Hardware

Warum ist es für einen Programmierer wichtig zu wissen, dass Java eine Sprache ist, bei der die Groß-/Kleinschreibung beachtet wird?

Java unterscheidet zwischen Groß- und Kleinschreibung, da es eine Syntax im C-Stil verwendet. Die Berücksichtigung der Groß-/Kleinschreibung ist nützlich, da Sie anhand der Groß-/Kleinschreibung ableiten können, was ein Name bedeutet. Zum Beispiel setzt der Java-Standard für Klassennamen den ersten Buchstaben jedes Wortes in Großbuchstaben (Integer, PrintStream usw.)

Welcher Schlüssel wird zum Ver- und Entschlüsseln von Nachrichten verwendet?

Die asymmetrische Kryptographie, auch bekannt als Kryptographie mit öffentlichem Schlüssel, verwendet öffentliche und private Schlüssel zum Ver- und Entschlüsseln von Daten. Die Schlüssel sind einfach große Zahlen, die zusammengepaart wurden, aber nicht identisch (asymmetrisch) sind. Ein Schlüssel des Paares kann mit allen geteilt werden; es heißt der öffentliche Schlüssel

Bei welchen Sprachen wird die Groß-/Kleinschreibung nicht beachtet?

Einige Programmiersprachen berücksichtigen die Groß-/Kleinschreibung für ihre Kennungen (C, C++, Java, C#, Verilog, Ruby und Python). Bei anderen wird die Groß-/Kleinschreibung nicht beachtet (d

Wie erhalte ich meinen AWS-Zugriffsschlüssel und meinen geheimen Schlüssel?

Klicken Sie auf Mein Konto, AWS Management Console Melden Sie sich bei AWS Management Console an. Geben Sie die Konto-E-Mail ein. Geben Sie das Kontokennwort ein. Öffnen Sie das IAM-Dashboard. IAM-Dashboard, Sicherheitsanmeldeinformationen verwalten. Klicken Sie auf Weiter zu Sicherheitsanmeldeinformationen. Ihre Seite mit den Sicherheitsanmeldeinformationen. Löschen der Zugriffsschlüssel bestätigen