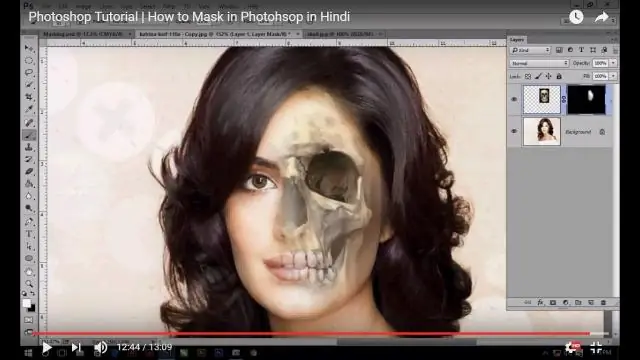

Um eine Maske zu löschen, wählen Sie sie im Eigenschaftenbedienfeld aus und klicken Sie unten im Bedienfeld auf das Papierkorbsymbol. Wenn Sie lieber das Ebenenbedienfeld verwenden möchten, wählen Sie die Maske aus und klicken Sie auf das Papierkorbsymbol oder ziehen Sie die Maskenminiatur auf das Papierkorbsymbol unten im Ebenenbedienfeld. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Ist das Corona SDK ebenfalls kostenlos? Corona-SDK ist komplett KOSTENLOS Zuerst, Corona-SDK ist jetzt komplett kostenlos ! Es gibt jetzt eine einzige“ Corona-SDK ” - eine Stufe, um sie alle zu beherrschen. Es ist erwähnenswert, dass Corona Enterprise, CoronaCards iOS und CoronaCards Android werden weiterhin kostenpflichtige Produkte sein.. Zuletzt bearbeitet: 2025-01-22 17:01

Namen der seriellen Ports. Linux benennt seine seriellen Ports in der UNIX-Tradition. Der erste serielle Port hat den Dateinamen /dev/ttyS0, der zweite serielle Port den Dateinamen /dev/ttyS1 und so weiter. Der erste serielle Port ist /dev/tts/0, der zweite serielle Port ist /dev/tts/1 und so weiter. Zuletzt bearbeitet: 2025-01-22 17:01

Einen Bereich benennen Öffnen Sie eine Tabelle in Google Tabellen. Wählen Sie die Zellen aus, die Sie benennen möchten. Klicken Sie auf Benannte Datenbereiche. Rechts öffnet sich ein Menü. Geben Sie den gewünschten Bereichsnamen ein. Um den Bereich zu ändern, klicken Sie auf Tabelle. Wählen Sie einen Bereich in der Tabelle aus oder geben Sie den neuen Bereich in das Textfeld ein und klicken Sie dann auf OK. Klicken Sie auf Fertig. Zuletzt bearbeitet: 2025-01-22 17:01

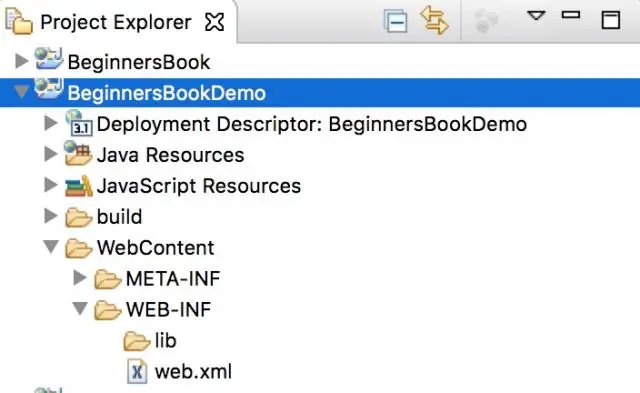

Importieren eines Eclipse-Projekts Öffnen Sie Datei->Importieren. Wählen Sie im Auswahlassistenten „Vorhandene Projekte im Arbeitsbereich“aus. Wählen Sie Weiter, um den Import-Assistenten zu erhalten. Suchen Sie nach dem Speicherort des Projekts. Stellen Sie sicher, dass das gewünschte Projekt aktiviert ist, und klicken Sie dann auf Fertig stellen. Zuletzt bearbeitet: 2025-01-22 17:01

1 Terabyte entspricht 1000 Gigabyte oder 1012 Byte. In Bezug auf Informationstechnologie oder Informatik sind 1 TB jedoch 240 oder 10244 Byte, was 1.099.511.627.776 Byte entspricht. 2 Terabyte entsprechen 2000 Gigabyte. Videospiele, die etwa 1–2 Gigabyte Speicherplatz benötigen. Zuletzt bearbeitet: 2025-06-01 05:06

Das erste, was Sie erkennen müssen, ist, dass das Entsperren eines Telefons in Großbritannien völlig legal ist. Der Hauptgrund dafür, dass Netzwerke Telefone überhaupt sperren dürfen, liegt darin, dass ein Telefon, wenn es gesperrt verkauft wird, im Allgemeinen zu einem subventionierten Preis verkauft wird. Zuletzt bearbeitet: 2025-01-22 17:01

Auf einem PC kann jedes Softwareprogramm, das MPEG-4 ASP-kodiertes Video dekodieren kann, XVID-Dateien abspielen. Einige beliebte Programme, die XVID-Dateien abspielen, sind VLC Media Player, MPlayer, Windows Media Player, BS. Player, DivX Plus-Player und MPC-HC. Elmedia Player ist ein Mac XVID-Player. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Entwicklerkonsole. Wählen Sie unten in der Konsole die Registerkarte Abfrage-Editor aus. Wählen Sie Tooling-API verwenden aus. Geben Sie diese SOQL-Abfrage ein: SELECT Id, StartTime, LogUserId, LogLength, Location FROM ApexLog. Klicken Sie auf Ausführen. Wählen Sie die Protokolle aus, die Sie löschen möchten. Klicken Sie auf Zeile löschen. Um das Löschen des Protokolls zu bestätigen, klicken Sie auf Ja. Zuletzt bearbeitet: 2025-01-22 17:01

Wie viel kosten Java-Programmierkurse? Kurstitel # Tag(e) Preis der öffentlichen Klasse (US-Dollar) Java-Programmierung 5 2850 USD (USD) pro Schüler. Zuletzt bearbeitet: 2025-01-22 17:01

Jeder kann Whitepages kostenlos nutzen, um Menschen in den Vereinigten Staaten zu finden. Grundlegende Kontaktinformationen, einschließlich privater Telefonnummern und Adressen, sind kostenlos verfügbar. Premium-Informationen wie Handynummern sind käuflich zu erwerben und für Abonnenten inbegriffen. Zuletzt bearbeitet: 2025-01-22 17:01

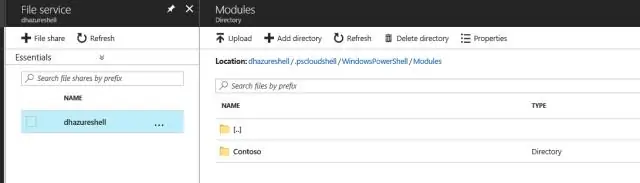

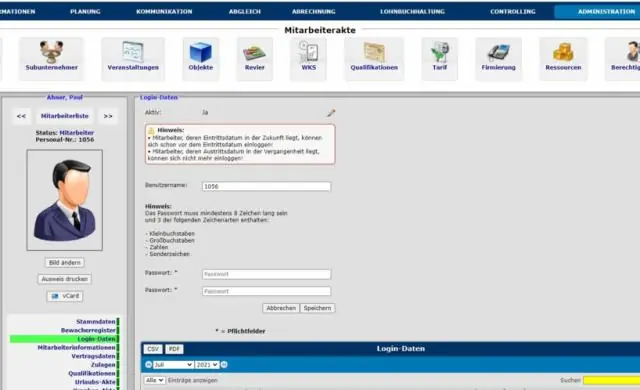

Die Azure AD-Berechtigungsverwaltung ist ein neues Identity Governance-Feature, mit dem Unternehmen den Identitäts- und Zugriffslebenszyklus in großem Umfang verwalten können. Diese neue Funktion hilft bei der Automatisierung von Zugriffsanforderungsworkflows, Zugriffszuweisungen, Überprüfungen und Ablauf über Gruppen, Apps und SharePoint Online-Websites hinweg. Zuletzt bearbeitet: 2025-01-22 17:01

Häufige Beispiele für Schwachstellen sind: Fehlende ordnungsgemäße Zugangskontrolle zum Gebäude. Cross-Site-Scripting (XSS) SQL-Injection. Klartextübertragung sensibler Daten. Versäumnis, die Berechtigung für sensible Ressourcen zu überprüfen. Fehler beim Verschlüsseln sensibler Daten im Ruhezustand. Zuletzt bearbeitet: 2025-01-22 17:01

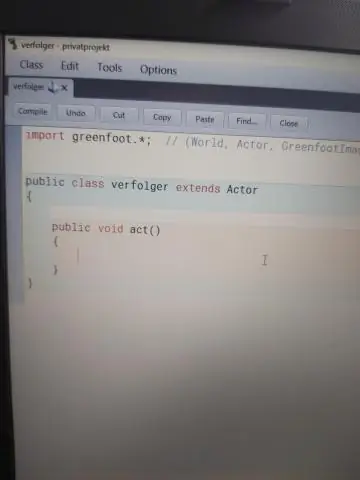

Jedes Mal, wenn die Countdown-Zeit erreicht ist, läuft die Funktion und Sie setzen den Timer-Countdown zurück, um von vorne zu beginnen. Klicken Sie mit der rechten Maustaste auf die Java-Datei, die Sie verwenden möchten, um den Timer hinzuzufügen, und klicken Sie auf "Öffnen mit". Klicken Sie auf Ihren Java-Editor, um den Code in Ihrem Java-Editor zu öffnen. Fügen Sie die Java-Swing-Timer-Bibliothek zur Datei hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den Premium-Apps gehören Netflix, Hulu Plus, AmazonInstant Video, CinemaNow, VUDU, YouTube, Skype, Social NetworkingTV, Pandora und Rhapsody. Bevor Sie neue Apps hinzufügen können, müssen Sie ein VIERA Connectaccount erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Java-Compiler ist ein Programm, das die Textdateiarbeit eines Entwicklers übernimmt und in eine plattformunabhängige Java-Datei kompiliert. Zu den Java-Compilern gehören der Java Programming Language Compiler (javac), der GNU Compiler for Java (GCJ), der Eclipse Compiler for Java (ECJ) und Jikes. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie demselben Layout weitere Steuerelemente hinzufügen möchten, halten Sie die UMSCHALTTASTE gedrückt und wählen Sie auch diese Steuerelemente aus. Führen Sie einen der folgenden Schritte aus: Klicken Sie auf der Registerkarte Anordnen in der Gruppe Tabelle auf Tabellarisch oder Gestapelt. Klicken Sie mit der rechten Maustaste auf das ausgewählte Steuerelement oder die ausgewählten Steuerelemente, zeigen Sie auf Layout, und klicken Sie dann auf Tabellarisch oder Gestapelt. Zuletzt bearbeitet: 2025-01-22 17:01

Am 7. Juli 2011 kündigte Sony an, dass es ab September 2011 keine MiniDisc Walkman-Produkte mehr ausliefern würde, was das Format effektiv zerstörte. Am 1. Februar 2013 gab Sony an der Nikkei-Börse eine Pressemitteilung heraus, dass der Versand aller MD-Geräte eingestellt wird, wobei der letzte der Player im März 2013 verkauft werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

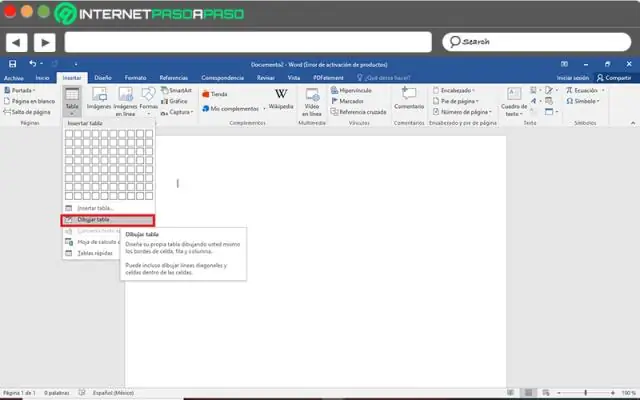

Kartenvorlage für Word Um auf Vorlagen in Microsoft Word zuzugreifen, wählen Sie „Datei“und klicken Sie dann auf „Neu“. Sie sehen eine Liste mit Vorlagen für verschiedene Projekte. Durchsuchen Sie die Vorlagen, bis Sie die Option "Grußkarten" finden. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie az --version aus, um Ihre installierte Version zu finden und zu prüfen, ob eine Aktualisierung erforderlich ist. Wenn Sie das Azure Classic-Bereitstellungsmodell verwenden, installieren Sie die Azure Classic CLI. Zuletzt bearbeitet: 2025-01-22 17:01

Hashing bedeutet, eine Funktion oder einen Algorithmus zu verwenden, um Objektdaten einem repräsentativen ganzzahligen Wert zuzuordnen. Dieser sogenannte Hash-Code (oder einfach Hash) kann dann verwendet werden, um unsere Suche bei der Suche nach dem Element in der Karte einzugrenzen. Zuletzt bearbeitet: 2025-01-22 17:01

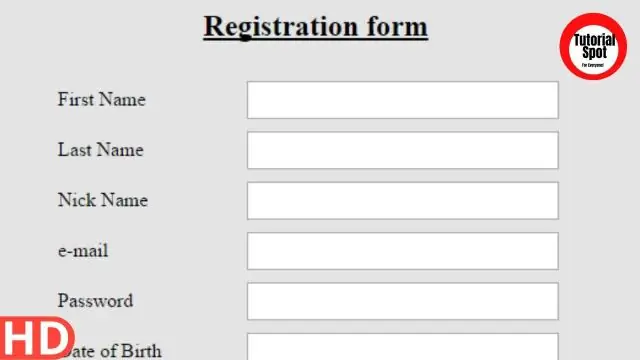

Ihr erstes Mal mit git und github Holen Sie sich ein github-Konto. Git herunterladen und installieren. Richten Sie git mit Ihrem Benutzernamen und Ihrer E-Mail-Adresse ein. Öffnen Sie ein Terminal/eine Shell und geben Sie Folgendes ein: ssh auf Ihrem Computer einrichten. Ich mag Roger Pengs Anleitung zum Einrichten von passwortlosen Logins. Fügen Sie Ihren öffentlichen SSH-Schlüssel in Ihre Github-Kontoeinstellungen ein. Gehen Sie zu Ihren Github-Kontoeinstellungen. Zuletzt bearbeitet: 2025-01-22 17:01

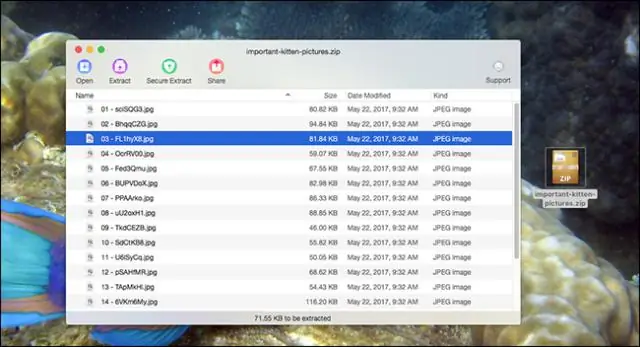

An und für sich sind Zip-Dateien nicht gefährlich zu öffnen, solange Sie etwas gesunden Menschenverstand verwenden. Die Leute sind es gewohnt, Zip-Dateien als sicher zu betrachten (weil sie es größtenteils sind) – also verwenden böswillige Parteien Fake. zip-Dateien. Dies ist insbesondere ein Problem bei Windows-Versionen, die Dateierweiterungen standardmäßig ausblenden. Zuletzt bearbeitet: 2025-01-22 17:01

Gehe zu einem öffentlichen Kanal in Slack Der schnellste Weg, um ein neues Ereignis hinzuzufügen, besteht darin, den Befehl „/events create“einzugeben (du musst die Eingabetaste drücken, um diese Nachricht zu senden). Sie können auch '/events' eingeben und die Schaltfläche Ereignis erstellen sehen - beide funktionieren einwandfrei. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie auf der Registerkarte Umfrage die Kästchen links neben jeder Frage aus, die Sie in einen separaten Block verschieben möchten. Klicken Sie auf die Option In einen neuen Block verschieben, die angezeigt wird, wenn Sie mehrere Fragen ausgewählt haben. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Walfang-Angriff, auch bekannt als Walfang-Phishing oder ein Walfang-Phishing-Angriff, ist eine spezielle Art von Phishing-Angriff, die auf hochrangige Mitarbeiter wie den CEO oder CFO abzielt, um vertrauliche Informationen von einem Unternehmen zu stehlen, als diejenigen, die im Besitz sind höhere Positionen innerhalb des Unternehmens haben in der Regel vollen Zugriff. Zuletzt bearbeitet: 2025-01-22 17:01

Wechseln Sie im GitHub Desktop-Client zu dem Zweig, in den Sie den Entwicklungszweig zusammenführen möchten. Wählen Sie in der Zweigauswahl den Master-Zweig aus. Gehen Sie zu Branch > In aktuellen Branch zusammenführen. Wählen Sie im Zusammenführungsfenster den Entwicklungszweig aus und klicken Sie dann auf Entwicklung in Master zusammenführen. Zuletzt bearbeitet: 2025-01-22 17:01

13 PHP-Frameworks zum Erstellen agiler Anwendungen. Das Erstellen von Softwareanwendungen kann ein komplexer, zeitaufwändiger Prozess sein, aber die Verwendung eines Frameworks kann Ihnen helfen, Projekte schneller zu entwickeln (durch Wiederverwendung von generischen Komponenten und Modulen) und besser zu arbeiten (auf einer einheitlichen strukturellen Grundlage aufzubauen). Zuletzt bearbeitet: 2025-01-22 17:01

Abhilfe bei Paketverlusten Überprüfen Sie die Verbindungen. Vergewissern Sie sich, dass keine Kabel oder Anschlüsse falsch installiert oder beschädigt sind. Starten Sie Router und andere Hardware neu. Eine klassische IT-Trouble-Shooting-Technik. Verwenden Sie eine Kabelverbindung. Halten Sie die Software der Netzwerkgeräte auf dem neuesten Stand. Defekte und ineffiziente Hardware ersetzen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Objekt der Klasse FileSystem repräsentiert ein Dateisystem in einem Java-Programm. Ein FileSystem-Objekt wird verwendet, um zwei Aufgaben auszuführen: eine Schnittstelle zwischen einem Java-Programm und einem Dateisystem. eine Fabrik zum Erstellen vieler Arten von dateisystembezogenen Objekten und Diensten. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie auf Ihrem Domänencontroller zu DNS. Fügen Sie in Ihrer bestehenden Domain Neue Zone, Primäre Zone, Zonenname hinzu: wpad. Klicken Sie in dieser Zone mit der rechten Maustaste und wählen Sie Neuer Host. Name: wpad, IP-Adresse: die IP Ihres IIS-Servers, der das wpad hostet. dat-Datei. Auf dem Client-Rechner: Legen Sie als primären DNS die IP des Domänencontrollers fest. Zuletzt bearbeitet: 2025-06-01 05:06

So deaktivieren Sie die Hintergrundaktualisierung der App auf dem iPhone oder oriPad Starten Sie die Einstellungen-App von Ihrem Homescreen aus. Tippen Sie auf Allgemein. Tippen Sie auf Hintergrund-App-Aktualisierung. Schalten Sie die Hintergrundaktualisierung der App aus. Der Schalter wird ausgegraut, wenn er ausgeschaltet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Antwort und Erklärung: Der wichtigste Teil einer IT-Infrastruktur ist (A) Hardware. Obwohl alle Komponenten einer IT-Infrastruktur aufeinander angewiesen sind. Zuletzt bearbeitet: 2025-01-22 17:01

Methode 2 Deaktivieren einer bestimmten Verbindung in Windows Wechseln Sie zur Systemsteuerung. Navigieren Sie zum „Netzwerk- und Freigabecenter“. Klicken Sie mit der linken Maustaste, um die WLAN-Verbindung zu markieren und auszuwählen. Deaktivieren Sie alle Netzwerkverbindungen. Ziehen Sie die Verwendung einer Kindersicherungssoftware in Betracht. Zuletzt bearbeitet: 2025-01-22 17:01

In Windows 10 Schalten Sie Ihr Bluetooth-Audiogerät ein und machen Sie es erkennbar. Die Art und Weise, wie Sie es auffindbar machen, hängt vom Gerät ab. Schalten Sie Bluetooth auf Ihrem PC ein, wenn es nicht bereits aktiviert ist. Wählen Sie im Action Center Verbinden und dann Ihr Gerät aus. Befolgen Sie alle weiteren Anweisungen, die möglicherweise erscheinen. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Abgesehen davon, wann sollte ich mit dem Programmieren beginnen? Wir fanden auch, dass die beste Altersspanne zu Start Kindern eine zweite Sprache zu unterrichten ist zwischen 2 und 7 Jahren. Kindheit und frühe Adoleszenz sind die kritischen Altersspannen für Kinder lernen alles, einschließlich Programmierung , weil sich ihr Gehirn noch in der Entwicklung befindet und Lernen ". Zuletzt bearbeitet: 2025-06-01 05:06

Das Betriebssystem als Ressourcenmanager. Intern fungiert ein Betriebssystem als Verwalter von Ressourcen des Computersystems wie Prozessor, Speicher, Dateien und E/A-Gerät. In dieser Rolle verfolgt das Betriebssystem den Status jeder Ressource und entscheidet, wer eine Ressource wie lange und wann erhält. Zuletzt bearbeitet: 2025-01-22 17:01

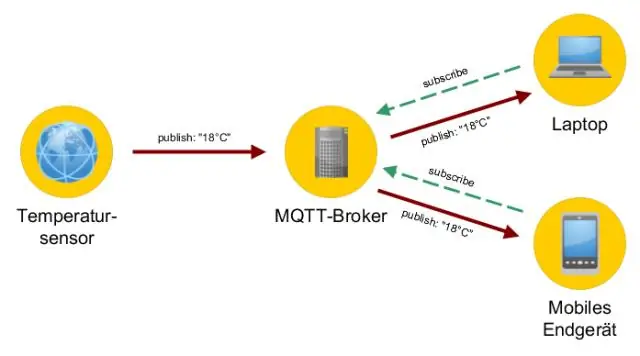

MQTT (auch bekannt als MQ Telemetry Transport) ist ein Machine-to-Machine- oder „Internet der Dinge“-Konnektivitätsprotokoll zusätzlich zu TCP/IP. Es ermöglicht einen extrem leichten Publish/Subscribe-Messaging-Transport. Um MQTT in Home Assistant zu integrieren, fügen Sie den folgenden Abschnitt zu Ihrer Konfiguration hinzu. Zuletzt bearbeitet: 2025-06-01 05:06

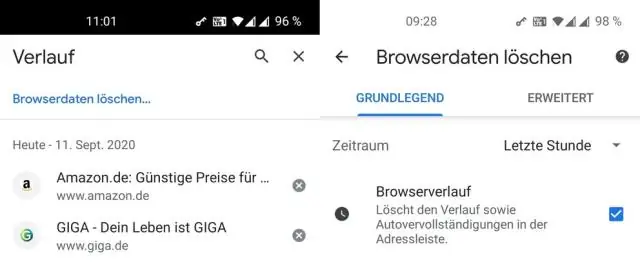

Löschen des Google Chrome-Browserverlaufs auf dem iPhone 8 und iPhone 10 Öffnen Sie Google Chrome. Wählen Sie das Symbol mit den drei Punkten in der oberen rechten Ecke des Bildschirms. Tippen Sie auf Verlauf. Wählen Sie Browserdaten löschen. Wählen Sie den Datentyp aus, den Sie löschen möchten, und klicken Sie dann auf Daten löschen, wenn Sie fertig sind. Zuletzt bearbeitet: 2025-01-22 17:01

Aber der Unterschied zwischen ihnen ist eigentlich sehr einfach: Emoticons sind Kombinationen von Symbolen, die auf Ihrer Tastatur verfügbar sind, wie Buchstaben und Satzzeichen, während Emoji Bilder sind. Wir erklären das genauer. Zuletzt bearbeitet: 2025-01-22 17:01