Liste der besten Antivirenprogramme für Laptops in Indien Norton Security Standard. Norton ist ein bekannter Name für Computersicherheitsprodukte. Bitdefender ANTIVIRUS PLUS 2020. McAfee® Total Protection. AVG Ultimate (unbegrenzte Geräte | 1 Jahr) Quick Heal Total Security. Kaspersky Total Security. Avast Premier. Zuletzt bearbeitet: 2025-01-22 17:01

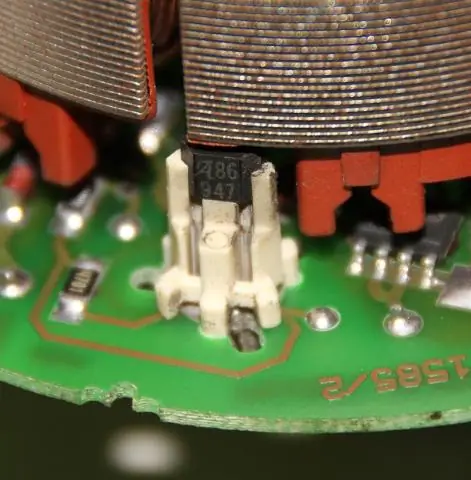

Der VEX-Lichtsensor ermöglicht es dem Roboter, das Umgebungslicht in einem Raum zu erfassen. Im Gegensatz zum Linienverfolgungssensor erzeugt der Lichtsensor kein Licht, sondern erfasst nur die bereits in einem Bereich vorhandene Lichtmenge. Der Lichtsensor ist ein analoger Sensor und gibt Werte im Bereich von 0 bis 4095 zurück. Zuletzt bearbeitet: 2025-01-22 17:01

Semiotik und Semiologie haben eine ähnliche Etymologie und Bedeutung: das Studium der Zeichen. Die medizinische Semiologie umfasst die Untersuchung von Symptomen, somatischen Zeichen und Laborzeichen, Anamnese und körperliche Untersuchung (im englischsprachigen Raum als Bedside-Diagnostik oder Physikalische Diagnose bekannt). Zuletzt bearbeitet: 2025-01-22 17:01

Apple Watch Eine Apple Watch der ersten Generation mit weißem Sportarmband Hersteller Quanta Computer Compal Electronics (Auftragshersteller) Typ Smartwatch Erscheinungsdatum Original: 24. April 2015 Serie 1 und Serie 2: 16. September 2016 Serie 3: 22. September 2017 Serie 4: September 21, 2018 Serie 5: 20. September 2019. Zuletzt bearbeitet: 2025-01-22 17:01

Gründe für den Kauf Wenn Sie eine Uhr am Handgelenk Ihres Kindes tragen, ist es weniger wahrscheinlich, dass das gekoppelte Telefon „versehentlich“vergessen oder (echt) verloren geht, sodass Sie immer wissen, wo es sich befindet. Weniger Gründe, es aus der Tasche zu ziehen, bedeutet weniger Chancen, es zu verlieren. Zuletzt bearbeitet: 2025-01-22 17:01

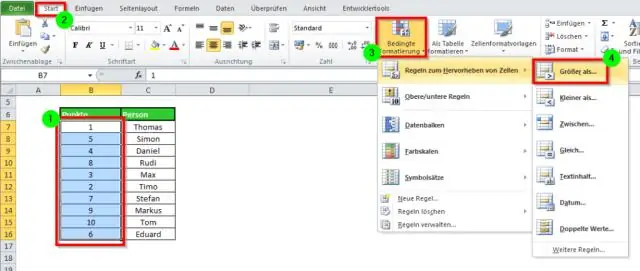

Wie alles andere in Excel sind Titel vollständig anpassbar, einschließlich der Position, an der Sie sie platzieren und wie Sie Ihre Daten verschieben, um sie einzuschließen. Verwenden Sie eine Kopfzeile. Klicken Sie im Menüband auf die Schaltfläche „Kopf- und Fußzeile“. Klicken Sie in das Textfeld und geben Sie den Tabellentitel ein. Verwenden Sie die obere Reihe. Geben Sie den Titel für die Tabelle ein. Zuletzt bearbeitet: 2025-01-22 17:01

Enumerable, #each und Enumerator Enumeration bezieht sich auf das Durchlaufen von Objekten. In Ruby nennen wir ein Objekt aufzählbar, wenn es eine Menge von Elementen und eine Methode beschreibt, um jedes von ihnen zu durchlaufen. Wenn sie mit einem Block in einem Array aufgerufen wird, führt die Methode #each den Block für jedes Element des Arrays aus. Zuletzt bearbeitet: 2025-01-22 17:01

Kriterien Satzbeispiele Wir haben bestimmte Kriterien und gewisse Einschränkungen. Es erfüllte alle unsere Kriterien; eine stabile Anstellung, preiswerte Wohnungen, eine staatliche Hochschule und ein regionales Krankenhaus. Aber weil er überhaupt gekämpft hat, geht er über die Kriterien der Zeit hinaus und wird zu einem der großen Kapitäne der Geschichte. Zuletzt bearbeitet: 2025-01-22 17:01

In einem reinen 'WPA2'-Netzwerk müssen alle Clients WPA2(AES) unterstützen, um sich authentifizieren zu können. In einem „WPA2/WPA-Mixed-Mode“-Netzwerk kann man sich sowohl mit WPA(TKIP)- als auch mit WPA2(AES)-Clients verbinden. Beachten Sie, dass TKIP nicht so sicher wie AES ist und daher nach Möglichkeit ausschließlich WPA2/AES verwendet werden sollte. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie iPhoto und klicken Sie auf ein beliebiges Bild. Wenn Sie unten auf die Schaltfläche "Desktop" klicken, wird dieses Bild als Desktop-Hintergrund festgelegt. Wählen Sie mehrere Bilder mit Umschalt-Klick (wenn sie in einer Reihe sind) oder Befehls-Klick (wenn sie durch andere Fotos getrennt sind) und klicken Sie auf die Desktop-Schaltfläche. Zuletzt bearbeitet: 2025-01-22 17:01

Ist VBA schwer zu erlernen? - Quora. Ja und Nein. VBA ist möglicherweise eine der einfachsten unter den nützlichen und am häufigsten verwendeten Sprachen. Sie sollten idealerweise einen Grundkurs in OOP - objektorientierte Programmierung belegen, bevor Sie strukturierte / objektorientierte Sprachen lernen. Zuletzt bearbeitet: 2025-01-22 17:01

Software-Genre: Anwendungsframework. Zuletzt bearbeitet: 2025-01-22 17:01

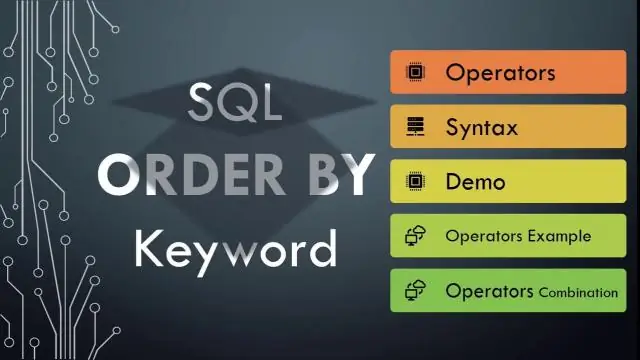

T-SQL - ORDER BY-Klausel. Anzeige. Die MS SQL Server ORDER BY-Klausel wird verwendet, um die Daten basierend auf einer oder mehreren Spalten in aufsteigender oder absteigender Reihenfolge zu sortieren. Einige Datenbank-Sortierabfragen führen standardmäßig in aufsteigender Reihenfolge zu den Ergebnissen. Zuletzt bearbeitet: 2025-01-22 17:01

Richtig, es ist Godaddy! Ein Hosting-Anbieter mit komplettem SSD-VPS und Shared Hosting. Domaincontrol.com-Nameserver sind die Standard-Nameserver, die Godaddy für die Domains bereitstellt, die die DNS bei Godaddy gehostet haben. Zuletzt bearbeitet: 2025-01-22 17:01

Die I-94 in östlicher und westlicher Richtung in der Nähe des Flughafens Detroit Metro wird zwischen der I-275 und der US-24 (Telegraph Road) ab 20:00 Uhr eine Fahrspur geöffnet haben. Freitag bis Montag 5 Uhr. Auf der I-94 in Richtung Osten und in Richtung Westen wird zwischen der Conner Street und der M-3 (Gratiot Avenue) von 5 bis 17 Uhr eine Fahrspur geöffnet sein. Samstag. Zuletzt bearbeitet: 2025-06-01 05:06

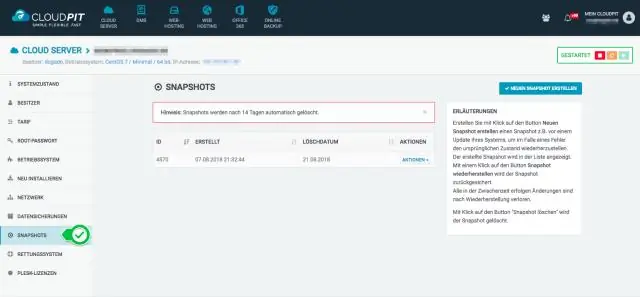

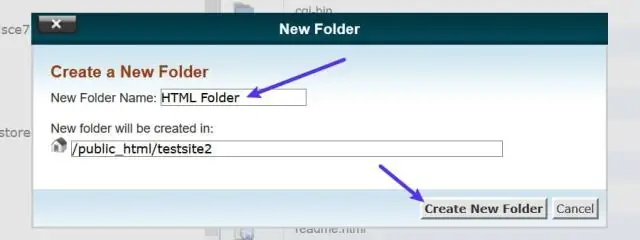

Rufen Sie in der Google Cloud Console die Seite Snapshots auf. Suchen Sie den Namen des Snapshots, den Sie wiederherstellen möchten. Rufen Sie die Seite VM-Instanzen auf. Klicken Sie auf den Namen der Instanz, in der Sie Ihre Nicht-Boot-Festplatte wiederherstellen möchten. Klicken Sie oben auf der Seite mit den Instanzdetails auf Bearbeiten. Klicken Sie unter Zusätzliche Datenträger auf Neuen Datenträger hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Top 10 SEO-Software SEMrush. Moz Pro. SE-Ranking. Dirigent. Serpstat. SpyFu. Ahrefs. Siteimprove. Zuletzt bearbeitet: 2025-01-22 17:01

Bei der Programmierung blockieren synchrone Operationen Anweisungen, bis die Aufgabe abgeschlossen ist, während asynchrone Operationen ausgeführt werden können, ohne andere Operationen zu blockieren. Asynchrone Vorgänge werden im Allgemeinen durch Auslösen eines Ereignisses oder durch Aufrufen einer bereitgestellten Rückruffunktion abgeschlossen. Zuletzt bearbeitet: 2025-06-01 05:06

Unli Anrufe und SMS in alle Netze (Smart, TNT, Sun, Globe, TM), 100 MB Datenvolumen, 1 Tag gültig. Um sich zu registrieren, wählen Sie *123# > Andere Angebote > ALLNET30 > Abonnieren und warten Sie auf eine erfolgreiche Bestätigungsnachricht. Siehe auch Smart Giga Video Promos. Zuletzt bearbeitet: 2025-06-01 05:06

Je höher die Drehzahl, desto schneller dreht sich der Lüfter und in den meisten Fällen wird der Lüfter lauter. 120-mm-Gehäuselüfter sind in der Regel die beliebteste Lüftergröße in modernen PC-Gehäusen, aber Sie finden viele Größen wie 80 mm, 92 mm, 140 mm, 200 mm und mehr. Zuletzt bearbeitet: 2025-01-22 17:01

Siblings() ist eine eingebaute Methode in jQuery, die verwendet wird, um alle Geschwisterelemente des ausgewählten Elements zu finden. Die Geschwister sind diejenigen, die das gleiche Elternelement im DOM-Baum haben. Rückgabewert: Gibt alle Geschwister des ausgewählten Elements zurück. Zuletzt bearbeitet: 2025-01-22 17:01

Certified Health Data Analyst (CHDA®) Diese renommierte Zertifizierung vermittelt Praktikern das Wissen, Daten zu erfassen, zu verwalten, zu analysieren, zu interpretieren und in genaue, konsistente und zeitnahe Informationen umzuwandeln, während die strategische Vision des „Big Picture“mit der täglichen Arbeit in Einklang gebracht wird -Tagesdetails. Zuletzt bearbeitet: 2025-01-22 17:01

Definition von: Transaktionsdatei. Transaktionsdatei. Eine Sammlung von Transaktionsdatensätzen. Die Daten in Transaktionsdateien werden verwendet, um die Stammdateien zu aktualisieren, die die Daten über die Subjekte der Organisation (Kunden, Mitarbeiter, Lieferanten usw.). Zuletzt bearbeitet: 2025-01-22 17:01

Doppelt. MIN_VALUE repräsentiert den Wert 2'1074. Dies ist ein subnormaler Wert und es ist der insgesamt kleinstmögliche Wert, den ein Double darstellen kann. Ein subnormaler Wert hat eine 0 vor dem Binärpunkt: 0. Zuletzt bearbeitet: 2025-01-22 17:01

Nun, der Fehler tritt oft aufgrund des falschen Datums auf Ihrem Computer auf. Da ein Sicherheitszertifikat eine gültige Gültigkeitsdauer hat, kann ein falsches Datum auf Ihrem Computer die Ursache für diesen Fehler sein. Möglicherweise erhalten Sie beim Surfen auf einer bestimmten Site eine Meldung zu Sicherheitszertifikatsfehlern. Zuletzt bearbeitet: 2025-06-01 05:06

Der informelle Imperativ wird verwendet: um Ratschläge zu erteilen. Anweisungen zu geben. befehlen, etwas zu tun. Zuletzt bearbeitet: 2025-06-01 05:06

Interne Befehle sind Befehle, die bereits im System geladen sind. Sie sind jederzeit ausführbar und unabhängig. Andererseits werden externe Befehle geladen, wenn der Benutzer sie anfordert. Interne Befehle erfordern keinen separaten Prozess, um sie auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Die sieben Phasen eines Cyberangriffs Schritt eins – Aufklärung. Vor dem Start eines Angriffs identifizieren Hacker zunächst ein anfälliges Ziel und erkunden die besten Möglichkeiten, es auszunutzen. Schritt zwei - Waffen. Schritt drei - Lieferung. Schritt vier - Ausbeutung. Schritt fünf - Installation. Schritt sechs – Befehl und Kontrolle. Schritt sieben – Maßnahmen zum Ziel. Zuletzt bearbeitet: 2025-06-01 05:06

Erweiterte Einstellungen: GoogleChrome zurücksetzen Wenn das Dropdown-Menü angezeigt wird, wählen Sie Einstellungen. Die Chrome-Einstellungen sollten nun je nach Konfiguration in einem neuen Tab oder Fenster angezeigt werden. Scrollen Sie zum Ende der Seite und drücken Sie Erweitert. Die erweiterten Einstellungen von Chrome sollten jetzt angezeigt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Um auf den Filmeditor zuzugreifen, starten Sie die Google Fotos App und tippen Sie in der oberen rechten Ecke auf das Drei-Punkte-Menü. Tippen Sie in der Liste der Optionen auf die Option „Film“und ein neues Fenster mit dem Titel „Film erstellen“wird geöffnet. Hier können Sie die zu bearbeitenden Fotos und/oder Videos auswählen und zum Filmeditor hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie im Quellcodeverwaltungs-Explorer die Verzweigung, den Ordner oder die Datei aus, die Sie zusammenführen möchten. Klicken Sie auf das Menü Datei, zeigen Sie auf Quellcodeverwaltung, zeigen Sie auf Verzweigen und Zusammenführen, und klicken Sie dann auf Zusammenführen. Zuletzt bearbeitet: 2025-01-22 17:01

Durch den Einsatz von Cloud-Computing können Sie niedrigere variable Kosten erzielen, als Sie alleine erreichen können. Da die Nutzung von Hunderttausenden von Kunden in der Cloud aggregiert wird, können Anbieter wie Amazon Web Services höhere Skaleneffekte erzielen, was sich in niedrigeren Preisen niederschlägt. Zuletzt bearbeitet: 2025-06-01 05:06

Antwort: Neben dem Konstruktortyp bietet Oracle auch Collection-Methoden zur Verwendung mit VARRAYS und verschachtelten Tabellen. Sammlungsmethoden können nicht in DML verwendet werden, sondern nur in prozeduralen Anweisungen. DELETE entfernt angegebene Elemente aus einer verschachtelten Tabelle oder aus allen a. VARRAY. Zuletzt bearbeitet: 2025-01-22 17:01

Sophias Dialog wird über einen Entscheidungsbaum generiert, ist aber eindeutig in diese Ausgaben integriert. Laut The Verge übertreibt Hanson oft und führt "grob in die Irre" über Sophias Bewusstseinsfähigkeit, zum Beispiel indem er Jimmy Fallon im Jahr 2017 zustimmte, dass Sophia "im Grunde genommen am Leben" war. Zuletzt bearbeitet: 2025-01-22 17:01

Ein schwaches Wesen ist ein Wesen, das nur existieren kann, wenn es einem anderen gehört. Beispiel: Ein RAUM kann nur in einem GEBÄUDE existieren. Auf der anderen Seite kann ein REIFEN als starke Einheit betrachtet werden, da er auch existieren kann, ohne an ein CAR angeschlossen zu sein. Zuletzt bearbeitet: 2025-06-01 05:06

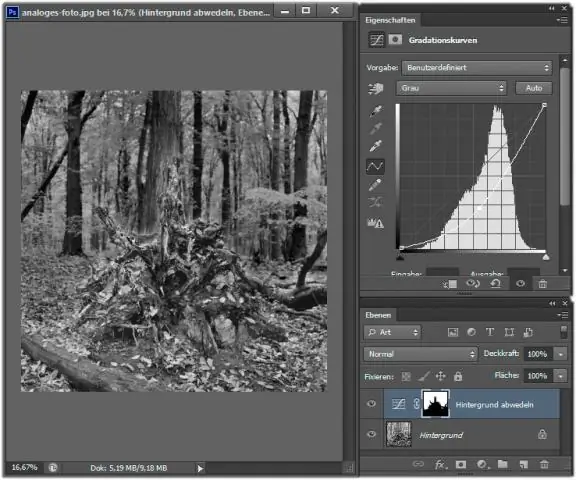

4 Antworten Verwenden Sie das Auswahlwerkzeug, um den mittleren Abschnitt auszuwählen, den Sie entfernen möchten. Wählen Sie > Umkehren, um alles andere als den mittleren Abschnitt auszuwählen. Kopieren und Einfügen. Wählen Sie die rechte Hälfte aus und verwenden Sie das Verschieben-Werkzeug, um sie zu verschieben, sodass die beiden Hälften ausgerichtet sind. Hintergrundebene/Originalbild ausblenden. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Dropbox-App. Tippen Sie auf den Dropdown-Pfeil rechts neben der Datei oder dem Ordner, die bzw. den Sie umbenennen möchten. Wählen Sie im Menü, das unten auf Ihrem Bildschirm erscheint, Umbenennen aus. Zuletzt bearbeitet: 2025-01-22 17:01

Beginnen Sie damit, Ihren gesamten Datenbereich auszuwählen und zu kopieren. Klicken Sie auf eine neue Position in Ihrem Blatt und gehen Sie dann zu Bearbeiten | Inhalte einfügen und aktivieren Sie das Kontrollkästchen Transponieren, wie in Abbildung B gezeigt. Klicken Sie auf OK, und Excel transponiert die Spalten- und Zeilenbeschriftungen und Daten, wie in Abbildung C gezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Wie schützt CHAP das Passwort oder das gemeinsame Geheimnis während des Authentifizierungsprozesses?

CHAP bietet Schutz vor Replay-Angriffen des Peers durch die Verwendung einer sich inkrementell ändernden Kennung und eines variablen Challenge-Werts. CHAP erfordert, dass sowohl der Client als auch der Server den Klartext des Geheimnisses kennen, obwohl es nie über das Netzwerk gesendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Datenbanksicherheit (Seite 185). SYSTEM ist das standardmäßige allgemeine Datenbankadministratorkonto für Oracle-Datenbanken. SYS und SYSTEM wird automatisch die DBA-Rolle zugewiesen, aber SYSTEM ist das einzige Konto, das verwendet werden sollte, um zusätzliche Tabellen und Ansichten zu erstellen, die von Oracle verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01