Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Die sieben Phasen eines Cyberangriffs

- Schritt eins - Aufklärung. Vor dem Starten eines Attacke , Hacker identifizieren zunächst ein angreifbares Ziel und erkunden die besten Möglichkeiten, es auszunutzen.

- Schritt zwei - Waffen.

- Schritt drei - Lieferung.

- Schritt vier - Ausbeutung.

- Schritt fünf - Installation.

- Schritt sechs - Befehl und Kontrolle.

- Schritt sieben - Zielgerichtetes Handeln.

Wie sind die Phasen eines Cyberangriffs?

Die 6 Phasen eines bösartigen Cyberangriffs

- Aufklärung - Gestaltung der Angriffsstrategie.

- Scan - Suche nach Schwachstellen.

- Exploit - Beginn des Angriffs.

- Access Maintenance - Sammeln Sie so viele Daten wie möglich.

- Exfiltration - Diebstahl sensibler Daten.

- Identifizierungsprävention - Verschleierung der Anwesenheit, um den Zugang aufrechtzuerhalten.

Und was sind die 4 Arten von Cyberangriffen? Die 10 häufigsten Arten von Cyberangriffen

- Denial-of-Service (DoS) und verteilte Denial-of-Service (DDoS) Angriffe.

- Man-in-the-Middle-Angriff (MitM).

- Phishing- und Spear-Phishing-Angriffe.

- Drive-by-Angriff.

- Passwort-Angriff.

- SQL-Injection-Angriff.

- Cross-Site-Scripting (XSS)-Angriff.

- Abhörangriff.

Was ist einfach die erste Phase eines Cyberangriffs?

Aufklärung: Während der erste Stufe des Attacke Lebenszyklus, Cyber Gegner planen sorgfältig ihre Methode Attacke . Sie recherchieren, identifizieren und wählen Ziele aus, die es ihnen ermöglichen, ihre Ziele zu erreichen. Angreifer sammeln Informationen über öffentlich zugängliche Quellen wie Twitter, LinkedIn und Unternehmenswebsites.

Was passiert während der Befragungsphase eines Cyberangriffs?

Die Umfragephase Angreifer nutzen alle verfügbaren Mittel, um technische, verfahrenstechnische oder physische Schwachstellen zu finden, die sie auszunutzen versuchen. Sie verwenden Open-Source-Informationen wie LinkedIn und Facebook, Domainnamenverwaltung/Suchdienste und soziale Medien.

Empfohlen:

Was sind die Phasen des Informationsverarbeitungszyklus?

Der Informationsverarbeitungszyklus im Kontext von Computern und Computerverarbeitung umfasst vier Phasen: Eingabe, Verarbeitung, Ausgabe und Speicherung (IPOS)

Was sind die 3 Phasen der Informationsverarbeitung?

Zu diesen Phasen gehören die Teilnahme, das Kodieren, das Speichern und das Abrufen. Die Informationsverarbeitung spricht auch von drei Stufen der Aufnahme von Informationen in unser Gedächtnis. Dazu gehören das sensorische Gedächtnis, das Kurzzeitgedächtnis und das Langzeitgedächtnis

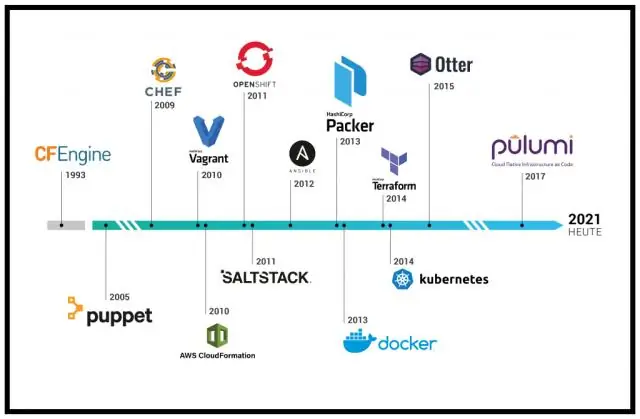

Was sind die Phasen und Technologietreiber der Entwicklung der IT-Infrastruktur?

Was sind die Phasen und Technologietreiber der Entwicklung der IT-Infrastruktur? Die fünf Phasen der Entwicklung der IT-Infrastruktur sind wie folgt: die Mainframe-Ära, die PC-Ära, die Client/Server-Ära, die Enterprise-Computing-Ära und die Cloud- und Mobile-Computing-Ära

Sind definiert als die Beziehung zwischen den Eigenschaften eines Objekts und den Fähigkeiten eines Agenten, die Hinweise auf die Verwendung eines Objekts geben?

Ein Angebot ist eine Beziehung zwischen den Eigenschaften eines Objekts und den Fähigkeiten des Agenten, die bestimmen, wie das Objekt möglicherweise verwendet werden könnte

Was sind die Phasen der Scrum-Methodik?

Der Scrum-Prozess hat im Allgemeinen drei Gruppen von Phasen: Pregame, Game und Postgame. Jeder hat eine breite Palette von Aufgaben, die erledigt werden müssen. Diese drei Phasen unterscheiden sich etwas von anderen Projektmanagementmethoden