- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

In einem " WPA2 "nur Netzwerk, alle Clients müssen unterstützen WPA2 (AES), um sich authentifizieren zu können. In einem " WPA2 / WPA-Mischmodus "Netzwerk, man kann sich mit beiden verbinden WPA (TKIP) und WPA2 (AES)-Clients. Beachten Sie, dass TKIP nicht so sicher ist wie AES und daher WPA2 /AES sollte nach Möglichkeit ausschließlich verwendet werden.

Was ist dann der Unterschied zwischen wpa2 und WPA wpa2?

In einem kurz gesagt, a WPA / WPA2 networkwill jede Netzwerkkarte, die unterstützt WPA oder WPA2 sich damit zu verbinden; in der Erwägung, dass a WPA2 Nur Netzwerk sperrt Netzwerkkarten, die nur den neueren Standard unterstützen.

Was ist der beste Sicherheitsmodus für WiFi? WPA verbessert Sicherheit , gilt aber mittlerweile auch als anfällig für Eindringversuche. WPA2, während nicht perfekt , ist derzeit die sicherste Wahl. Temporal Key Integrity Protocol (TKIP) und Advanced Encryption Standard (AES) sind die zwei verschiedenen Arten der Verschlüsselung, die Sie in mit WPA2 gesicherten Netzwerken sehen.

Zu wissen ist auch, ob wpa2 WPA Mixed Mode sicher ist?

WPA und WPA2 gemischter Modus Betrieb ermöglicht die Koexistenz von WPA und WPA2 Clients auf einer gemeinsamen SSID. WPA und WPA2 gemischter Modus ist eine Wi-Fi-zertifizierte Funktion. Während WPA und WPA2 gemischter Modus , gibt der AccessPoint (AP) die zur Verwendung verfügbaren Verschlüsselungscodes (TKIP, CCMP, andere) bekannt.

Was ist der wpa2 Personal AES-Sicherheitstyp?

WPA2 Persönlich ( AES ) ist derzeit die stärkste Form von Sicherheit die von Wi-Fi-Produkten angeboten werden, und wird für alle Anwendungen empfohlen. Wenn Ihr WLAN-Router WPA/ WPA2 Modus, WPA persönlich (TKIP)-Modus ist die nächstbeste Wahl. Für Kompatibilität, Zuverlässigkeit, Leistung und Sicherheit Gründen wird WEP nicht empfohlen.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

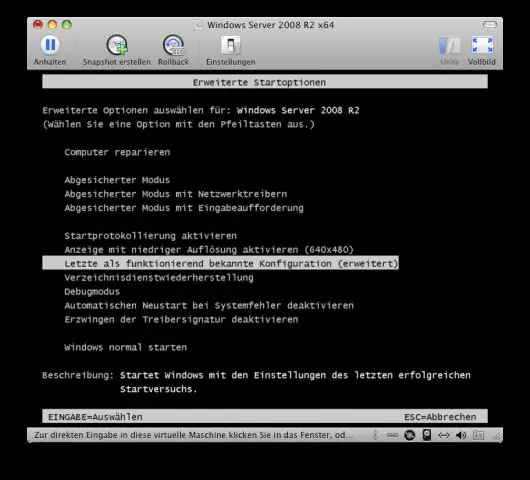

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Was ist der Unterschied zwischen der Zwischenablage und der Office-Zwischenablage?

Die Office-Zwischenablage kann die letzten 24 kopierten Elemente beibehalten. Die Office-Zwischenablage sammelt auch eine Liste kopierter Elemente aus mehreren Dokumenten in einem beliebigen Office-Programm, die Sie als Gruppe in ein anderes Office-Programmdokument einfügen können

Was ist der Unterschied zwischen wpa2 Personal und Enterprise?

Der Hauptunterschied zwischen diesen Sicherheitsmodi liegt in der Authentifizierungsphase. WPA2 Enterprise verwendet IEEE 802.1X, das eine Authentifizierung auf Unternehmensniveau bietet. WPA2 Personal verwendet Pre-Shared Keys (PSK) und ist für den Heimgebrauch konzipiert. WPA2 Enterprise ist jedoch speziell für den Einsatz in Organisationen konzipiert