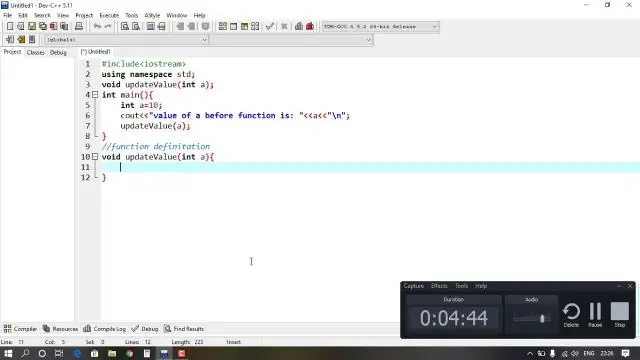

Normalerweise möchten Sie nach Möglichkeit Async verwenden und dann kein Attribut zurückstellen. Hier sind einige allgemeine Regeln, die Sie befolgen sollten: Wenn das Skript modular ist und nicht auf Skripts angewiesen ist, verwenden Sie async. Wenn das Skript von einem anderen Skript abhängig ist oder von einem anderen Skript verwendet wird, verwenden Sie defer. Zuletzt bearbeitet: 2025-01-22 17:01

Fire TV und Fire TV Stick Wählen Sie oben in der Seitenleiste des Hauptmenüs Suchen und geben Sie „Hulu“ein (per Sprache oder Text). Navigieren Sie zu Apps & Spiele, um die Hulu-App zu finden und auf die Download-Option zuzugreifen. Nachdem der Download abgeschlossen ist, wird die Hulu-Anwendung auf Ihrer Apps-Seite angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu Telefoneinstellungen>Allgemein>Bedienungshilfen und deaktivieren Sie die 'Voice-Over'-Funktion. Warten Sie danach eine Weile und starten Sie die Kamera-App erneut. Der übliche Weg, das Problem mit dem schwarzen Bildschirm der iPhone-Kamera zu beheben, besteht darin, den Einschaltzyklus des Geräts zurückzusetzen, indem Sie einige Sekunden lang die Power-Taste (Wake/Sleep) des Geräts drücken. Zuletzt bearbeitet: 2025-01-22 17:01

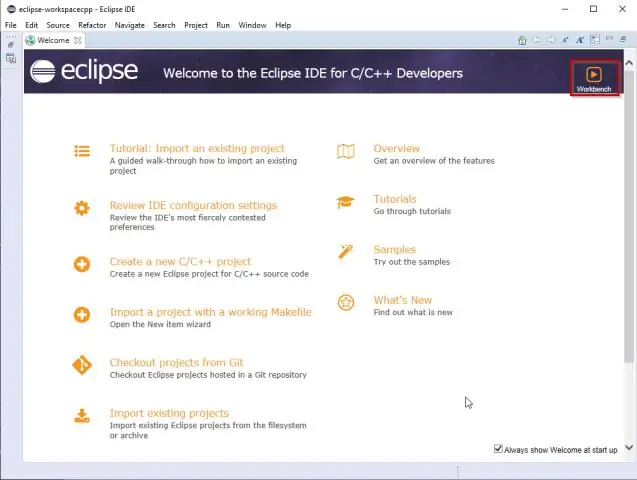

Wenn Sie möchten, dass diese Umgebungsvariablen in Eclipse verfügbar sind, müssen Sie sie in /etc/environment. Sie können auch eine Umgebungsvariable definieren, die nur innerhalb von Eclipse sichtbar ist. Gehen Sie zu Ausführen -> Konfigurationen ausführen und wählen Sie die Registerkarte 'Umgebung. Zuletzt bearbeitet: 2025-01-22 17:01

Die Datenebene (manchmal auch als Benutzerebene, Weiterleitungsebene, Trägerebene oder Trägerebene bezeichnet) ist der Teil eines Netzwerks, der den Benutzerverkehr transportiert. Die Steuerungsebene und die Verwaltungsebene dienen der Datenebene, die den Datenverkehr trägt, den das Netzwerk transportieren soll. Zuletzt bearbeitet: 2025-01-22 17:01

BodyMovin installieren BodyMovin entpacken. Navigieren Sie zu build/extension/bodymovin.zxp. Öffnen Sie das ZXP-Installationsprogramm. Ziehen Sie bodymovin.zxp in das ZXP-Installationsprogramm. Schließen Sie After Effects und öffnen Sie es erneut. Öffnen Sie das Fenstermenü, suchen Sie die Erweiterungsgruppe und Sie sollten BodyMovin sehen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Lautsprecher hat einen eingebauten Akku. Schließen Sie das mitgelieferte USB-Kabel zum Aufladen an einen Computer oder an ein DC-5-V-Netzteil an. Wenn der Lautsprecher aufgeladen wird, leuchtet die LED-Anzeige rot. Wenn der Lautsprecher vollständig aufgeladen ist, erlischt die rote LED (die Ladezeit beträgt ca. 3 Stunden). Zuletzt bearbeitet: 2025-01-22 17:01

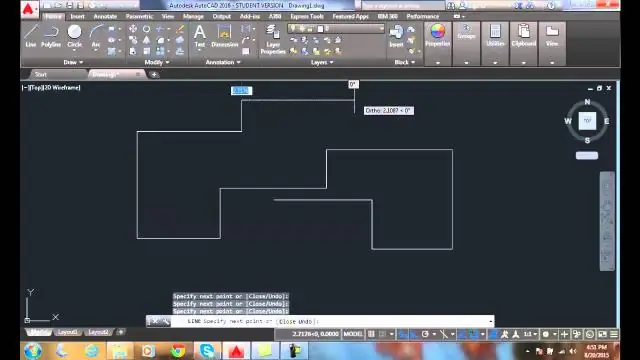

Der Ortho-Modus wird verwendet, wenn Sie mithilfe eines Zeigegeräts einen Winkel oder eine Entfernung anhand von zwei Punkten angeben. Im Ortho-Modus ist die Cursorbewegung auf die horizontale oder vertikale Richtung relativ zum BKS beschränkt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein eindeutiger Schlüssel ist ein Satz von einem oder mehreren Feldern/Spalten einer Tabelle, die einen Datensatz in einer Datenbanktabelle eindeutig identifizieren. Sowohl der eindeutige Schlüssel als auch der Primärschlüssel bieten eine Garantie für die Eindeutigkeit einer Spalte oder einer Gruppe von Spalten. Es gibt eine automatisch definierte Eindeutigkeitsschlüsseleinschränkung innerhalb einer Primärschlüsseleinschränkung. Zuletzt bearbeitet: 2025-01-22 17:01

Der ISA ist ein Sicherheitsdokument, das die technischen und sicherheitstechnischen Anforderungen für die Einrichtung, den Betrieb und die Aufrechterhaltung der Zusammenschaltung festlegt. Es unterstützt auch die MOU/A zwischen den Organisationen. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivieren Sie im Feld Verfügbare Add-Ins das Kontrollkästchen AnalysisToolPak - VBA. Hinweis: Das Analysis ToolPak ist für Excel für Mac 2011 nicht verfügbar. Laden des Analysis ToolPak in Excel Klicken Sie auf die Registerkarte Datei, klicken Sie auf Optionen, und klicken Sie dann auf Add-Inscategory. Wählen Sie im Feld Verwalten die Option Excel-Add-Ins aus und klicken Sie dann auf Los. Zuletzt bearbeitet: 2025-01-22 17:01

Installation unter Windows Schritt 2 − Führen Sie nun die ausführbare Datei aus. Schritt 3 − Wählen Sie nun einen Zielort für die Installation von Sublime Text3 und klicken Sie auf Weiter. Schritt 4 − Überprüfen Sie den Zielordner und klicken Sie auf Installieren. Schritt 5 − Klicken Sie nun auf Fertig stellen, um die Installation abzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

Verlauf Datum Version 9. November 2015 Nmap 7.00 20. Dezember 2016 Nmap 7.40 20. März 2018 Nmap 7.70 10. August 2019 Nmap 7.80. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie das Gerät einschalten, drücken Sie +, ein Bildschirm wird angezeigt, in dem Sie nach einigen Optionen gefragt werden. Wählen Sie einfach die Problembehandlung und klicken Sie dann auf PC zurücksetzen. Zuletzt bearbeitet: 2025-01-22 17:01

Das Nessus-Tool ist ein markenrechtlich geschützter und patentierter Schwachstellenscanner, der von Tenable Network Security entwickelt wurde. Es wurde von Millionen von Benutzern auf der ganzen Welt installiert und verwendet, um Schwachstellenanalysen, Konfigurationsprobleme usw. Zuletzt bearbeitet: 2025-01-22 17:01

Der Zweck von Computerforensiktechniken besteht darin, Informationen auf Computersystemen zu durchsuchen, aufzubewahren und zu analysieren, um potenzielle Beweise für einen Prozess zu finden. Wenn Sie beispielsweise nur eine Computerdatei öffnen, ändert sich die Datei – der Computer zeichnet die Uhrzeit und das Datum des Zugriffs in der Datei selbst auf. Zuletzt bearbeitet: 2025-06-01 05:06

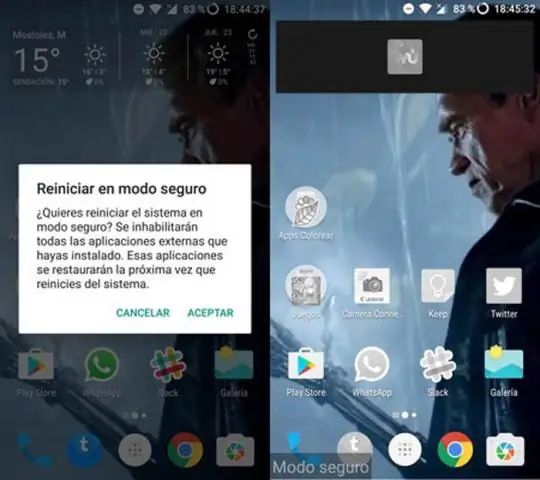

Um den abgesicherten Modus zu aktivieren, laden Sie Origin herunter und klicken Sie auf Origin und dann auf Anwendungseinstellungen. Aktivieren Sie auf der Registerkarte "Diagnose" unten das Herunterladen im abgesicherten Modus. Zuletzt bearbeitet: 2025-01-22 17:01

Aber ein paar Konsole. log 's sollten keine merklichen Auswirkungen haben. Wird die Debugging-Funktionskonsole verwenden. log() reduziert die Leistung Ihres Programms, da es Rechenzeit benötigt. Zuletzt bearbeitet: 2025-01-22 17:01

Die mittlere Leistung oder der Effektivwert der Leistung (RMS) bezieht sich darauf, wie viel Dauerleistung der Lautsprecher verarbeiten kann. Der Spitzenbelastbarkeitswert bezieht sich auf den maximalen Leistungspegel, den der Lautsprecher in kurzen Bursts nutzen kann. Zuletzt bearbeitet: 2025-01-22 17:01

So zeigen Sie Ihren iPhone-Bildschirm auf Ihrem Fernseher an Streichen Sie vom unteren Rand Ihres iPhones nach oben, um das ControlCenter anzuzeigen. Tippen Sie auf Bildschirmspiegelung Wählen Sie Ihr Apple TV aus. Möglicherweise müssen Sie auch einen AirPlay-Code für das AppleTV eingeben, mit dem Sie eine Verbindung herstellen. Navigieren Sie auf Ihrem iPhone zu Safari und surfen Sie im Internet. Zuletzt bearbeitet: 2025-01-22 17:01

Docker ist eine Softwareplattform, mit der Sie Anwendungen schnell erstellen, testen und bereitstellen können. Docker verpackt Software in standardisierte Einheiten, sogenannte Container, die alles enthalten, was die Software zum Ausführen benötigt, einschließlich Bibliotheken, Systemtools, Code und Laufzeit. Zuletzt bearbeitet: 2025-01-22 17:01

Die Replikationslatenz ist die Zeit, die benötigt wird, bis eine Transaktion, die in der Primärdatenbank stattfindet, auf die Replikatdatenbank angewendet wird. Die Zeit umfasst die Replication Agent-Verarbeitung, die Replication Server-Verarbeitung und die Netzwerknutzung. Zuletzt bearbeitet: 2025-01-22 17:01

Im IAM-System gibt es keine Methode, um den Zugriff auf das Betriebssystem einer bestimmten Instanz zuzulassen oder zu verweigern. IAM erlaubt den Zugriff auf bestimmte Instanzen. Zuletzt bearbeitet: 2025-01-22 17:01

Kopieren und Einfügen von Smart Objects in PhotoshopCS6 Öffnen Sie die gewünschte Adobe Illustrator-Datei in Illustrator. Wählen Sie Ihr Bildmaterial aus und wählen Sie Bearbeiten→Kopieren. Wechseln Sie zu Photoshop. Wählen Sie Bearbeiten→Einfügen. Wählen Sie im Dialogfeld Einfügen die Option Smart Object und klicken Sie auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Windows 10, 8.1 und 8 Schließen Sie alle geöffneten Programme. Öffnen Sie das Windows-Startmenü. Geben Sie 'Systemsteuerung' in die Suche ein und öffnen Sie das ControlPanel. Gehen Sie zu Programme und Funktionen. Wählen Sie Programm deinstallieren. Keine Sorge, Sie tunen nichts. Wählen Sie Windows-Features aktivieren oder deaktivieren. Finden. NET Framework auf der Liste. Zuletzt bearbeitet: 2025-01-22 17:01

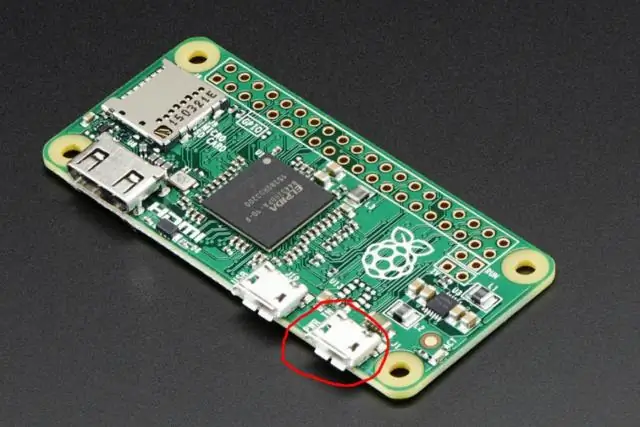

Um den Pi Zero an einen Monitor oder Fernseher mit HDMI-Eingang anzuschließen, schließen Sie ein miniHDMI-auf-HDMI-Kabel oder einen Adapter an den miniHDMI-Anschluss des Pi Zero an. Verbinden Sie das andere Ende mit dem HDMI-Anschluss Ihres Monitors oder Fernsehers. Verbinden Sie das USB-OTG-Kabel über den microUSB-Anschluss mit dem Pi Zero. Zuletzt bearbeitet: 2025-01-22 17:01

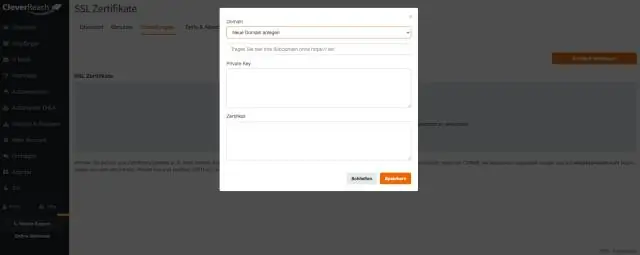

In WHM werden die privaten Schlüssel zusammen mit den entsprechenden CSRs und Zertifikaten im „SSL Storage Manager“gespeichert. Um dorthin zu gelangen, können Sie auf dem Startbildschirm auf „SSL/TLS“und dann auf den „SSL-Speichermanager“klicken. Um den privaten Schlüsseltext zu öffnen, müssen Sie auf die Lupenschaltfläche in der ersten Spalte namens „Schlüssel“klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Der Offline-Domänenbeitritt ist ein neuer Prozess, den Computer mit Windows® 10 oder Windows Server® 2016 verwenden können, um einer Domäne beizutreten, ohne einen Domänencontroller zu kontaktieren. Dadurch ist es möglich, Computer an Standorten zu einer Domäne hinzuzufügen, an denen keine Verbindung zu einem Unternehmensnetzwerk besteht. Zuletzt bearbeitet: 2025-01-22 17:01

Die Definition einer Einschränkung ist etwas, das eine Grenze oder Einschränkung auferlegt oder das Auftreten von etwas verhindert. Ein Beispiel für eine Einschränkung ist die Tatsache, dass der Tag nur so viele Stunden hat, um Dinge zu erledigen. Zuletzt bearbeitet: 2025-01-22 17:01

Halten Sie die Ein-/Aus-Taste des Lautsprechers etwa 6 Sekunden lang gedrückt, bis die rote LED und die blaue LED abwechselnd blinken, jetzt ist der Lautsprecher bereit zum Pairing. 2. Schalten Sie Ihr Mobiltelefon ein und aktivieren Sie die Bluetooth-Funktion. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können das auf dem Startbildschirm Ihres Fire Phones angezeigte Hintergrundbild ändern. Tippen Sie auf Display > Startbildschirmhintergrund auswählen > Ändern Sie Ihren Startbildschirmhintergrund. Wählen Sie ein vorinstalliertes Hintergrundbild aus oder tippen Sie auf Ihr Foto, um ein Foto von Ihrem Gerät auszuwählen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein weiteres reales Beispiel für Abstraktion ist ATM Machine; Alle führen Operationen am Geldautomaten wie Bargeldabhebungen, Geldüberweisungen, Abrufen von Miniauszügen usw. durch. Wir können jedoch keine internen Details zu Geldautomaten kennen. Hinweis: Datenabstraktion kann verwendet werden, um die Daten vor nicht autorisierten Methoden zu schützen. Zuletzt bearbeitet: 2025-01-22 17:01

Einfach gesagt, ein Dongle fügt einem anderen Gerät Funktionen hinzu. Das Wort „Dongle“ist jedoch nicht neu. 1981 zum ersten Mal in New Scientist gedruckt: 'Der Dongle ist ein zusätzlicher Speicher, der in den Computer eingesteckt wird, ohne den das Programm nicht ausgeführt werden kann.. Zuletzt bearbeitet: 2025-06-01 05:06

So verwenden Sie eine lokale Internetverbindung, um auf das Internet zuzugreifen, während Sie noch mit VPN verbunden sind Klicken Sie mit der rechten Maustaste auf Ihre VPN-Verbindung und wählen Sie Eigenschaften. Wechseln Sie zur Registerkarte Netzwerk, markieren Sie InternetConnection Version 4 und klicken Sie auf die Registerkarte Eigenschaften. Klicken Sie auf die Registerkarte Erweitert. Deaktivieren Sie auf der Registerkarte IP-Einstellungen die Option. Zuletzt bearbeitet: 2025-01-22 17:01

Upgrade von Windows 10 Pro auf Windows 10 Enterprise Klicken/tippen Sie auf der linken Seite auf Aktivierung und klicken/tippen Sie auf den Link Product Key ändern auf der rechten Seite. (Geben Sie Ihren Windows 10 Enterprise-Produktschlüssel ein und klicken/tippen Sie auf Weiter. (Klicken/tippen Sie auf Aktivieren. (Wenn Windows aktiviert ist, klicken/tippen Sie auf Schließen. (. Zuletzt bearbeitet: 2025-01-22 17:01

Containership in C++ Und die Klasse, die das Objekt und die Member einer anderen Klasse in dieser Art von Beziehung enthält, wird Containerklasse genannt. Das Objekt, das Teil eines anderen Objekts ist, wird als enthaltenes Objekt bezeichnet, während ein Objekt, das ein anderes Objekt als Teil oder Attribut enthält, als Containerobjekt bezeichnet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Der Rijndael-Algorithmus ist eine symmetrische Blockchiffre der neuen Generation, die Schlüsselgrößen von 128, 192 und 256 Bit unterstützt, wobei Daten in 128-Bit-Blöcken verarbeitet werden. Über die AES-Entwurfskriterien hinaus können die Blockgrößen jedoch die der Schlüssel widerspiegeln. Zuletzt bearbeitet: 2025-01-22 17:01

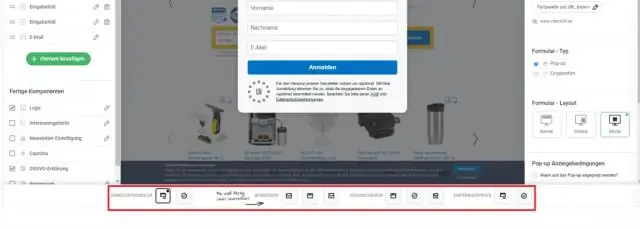

So erstellen Sie ein Wireframe einer Website (in 6 Schritten) Schritt 1: Stellen Sie die Tools für das Wireframing zusammen. Schritt 2: Führen Sie Ihre Zielbenutzer- und UX-Design-Recherche durch. Schritt 3: Bestimmen Sie Ihre optimalen Benutzerflüsse. Schritt 4: Beginnen Sie mit dem Entwurf Ihres Drahtmodells. Schritt 5: Führen Sie Usability-Tests durch, um Ihr Design auszuprobieren. Schritt 6: Verwandeln Sie Ihr Wireframe in einen Prototyp. Zuletzt bearbeitet: 2025-01-22 17:01

Vorteile und Grenzen von CASE Tools Erhöhte Geschwindigkeit. CASE Tools bieten Automatisierung und reduzieren die Zeit für viele Aufgaben, insbesondere solche, die Diagrammerstellung und zugehörige Spezifikationen beinhalten. Erhöhte Genauigkeit. Reduzierte Lebensdauerwartung. Bessere Dokumentation. Programmierung in den Händen von Nicht-Programmierern. Immaterielle Vorteile. Werkzeug-Mix. Kosten. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Artefakt ist eine Datei, normalerweise ein JAR, die in einem Maven-Repository bereitgestellt wird. Ein Maven-Build erzeugt ein oder mehrere Artefakte, wie z. B. ein kompiliertes JAR und ein 'Source'-JAR. Jedes Artefakt hat eine Gruppen-ID (normalerweise ein umgekehrter Domänenname, wie com. example. foo), eine Artefakt-ID (nur ein Name) und eine Versionszeichenfolge. Zuletzt bearbeitet: 2025-01-22 17:01