Suche in einzeln verknüpften Listen. Die Suche wird durchgeführt, um die Position eines bestimmten Elements in der Liste zu finden. Wenn das Element mit einem der Listenelemente übereinstimmt, wird die Position des Elements von der Funktion zurückgegeben. Zuletzt bearbeitet: 2025-01-22 17:01

Aus dem PostgreSQL-Wiki Streaming Replication (SR) bietet die Möglichkeit, die WAL-XLOG-Datensätze kontinuierlich an eine Reihe von Standby-Servern zu senden und anzuwenden, um sie auf dem neuesten Stand zu halten. Diese Funktion wurde zu PostgreSQL 9.0 hinzugefügt. Zuletzt bearbeitet: 2025-01-22 17:01

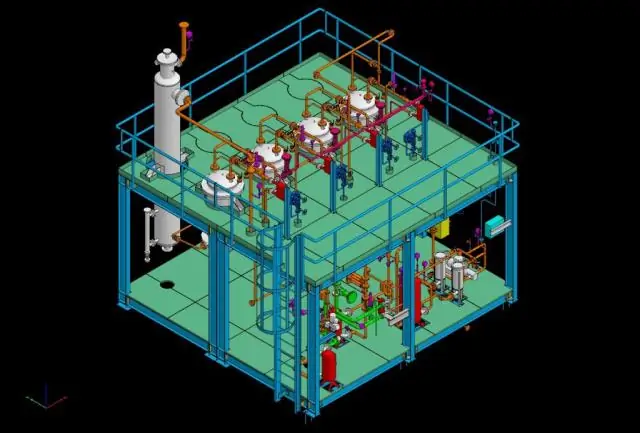

CAD oder Computer Aided Design ist eine Software, die von Ingenieuren, Architekten, Designern oder Bauleitern verwendet wird, um Entwürfe zu erstellen. Ingenieure, Architekten und dergleichen verwenden Software, um Gebäude zu entwerfen und zu entwerfen. CAD wurde in den 1960er Jahren entwickelt. Es ermöglicht Designern, mit dem Computer zu interagieren, um Zeichnungen zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

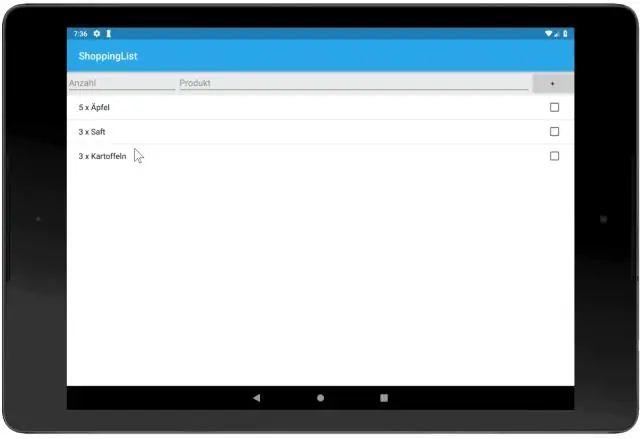

Test.ai ist eine mobile Testautomatisierung, die KI verwendet, um Regressionstests durchzuführen. Es ist nützlich, wenn es darum geht, die Leistungskennzahlen Ihrer Anwendung zu erhalten, und ist eher ein Überwachungstool als ein Funktionstesttool. Zuletzt bearbeitet: 2025-01-22 17:01

übertragen auf 'erfüllen, beenden (eine Aufgabe),' von com-, hier wahrscheinlich als intensives Präfix (siehe com-), + plere 'zu füllen' (von PIE-Wurzel *pele- (1) 'zu füllen'). vervollständigen (v.) Ende 14c., 'ergänzen, zu Ende bringen, zuführen, was fehlt; erfüllen, vollbringen' von vollständig (adj.). Zuletzt bearbeitet: 2025-01-22 17:01

Die Entwicklung mobiler Apps ist zu schwierig. Sie können sich dieses Wissen nicht aneignen, sie müssen alles aufnehmen, bevor sie auch nur die einfachste App entwickeln können, wenn sie in einem App Store veröffentlicht werden soll. Kein Wunder, dass jeder PhoneGap oder eine andere HTML5-Lösung verwenden möchte - da ist die Komplexität viel geringer. Zuletzt bearbeitet: 2025-01-22 17:01

15 beste Arduino-Projekte, um Ihre Zeit mit dem Erstellen eines winzigen Wetteranzeigesystems zu verbringen. Bauen Sie eine bewegungsgesteuerte Nachtlampe für die Verwendung unter Ihrem Bett. Bauen Sie ein System zum Stummschalten jeder gewünschten Phrase im Fernsehen auf. Bauen Sie einen Ambilight-Sensor für Ihr LCD-Display. Bauen Sie einen Fingerabdruckscanner für Ihren Garagentoröffner ein. Baue einen Roboterarm. Zuletzt bearbeitet: 2025-06-01 05:06

Sie laden The Dash auf, indem Sie es in TheDash Charger legen, während The Dash Charger an eine Stromquelle angeschlossen ist oder unterwegs. Sie können das Dash Charger einschalten, indem Sie es mit dem mitgelieferten USB-zu-Micro-USB-Kabel an eine Stromquelle anschließen. Eine vollständige Aufladung von TheDash dauert bis zu 90 Minuten. Zuletzt bearbeitet: 2025-01-22 17:01

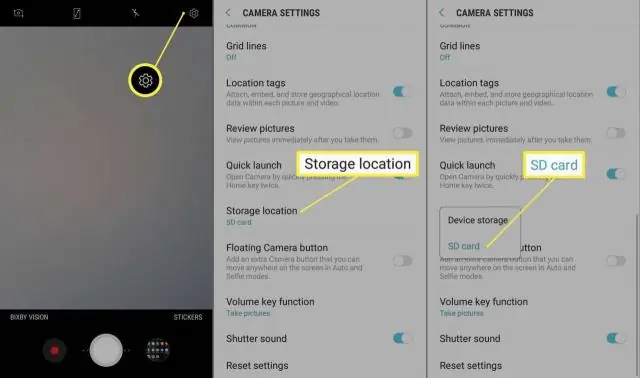

Gehen Sie zu „Einstellungen“des Geräts und wählen Sie „Speicher“. 2. Wählen Sie Ihre 'SDCard' aus, tippen Sie dann auf das "Drei-Punkte-Menü" (oben rechts), wählen Sie nun "Einstellungen" aus dort. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon EC2-Preise. Amazon EC2 kann kostenlos getestet werden. Es gibt fünf Möglichkeiten, für Amazon EC2-Instances zu bezahlen: On-Demand, Savings Plans, Reserved Instances und Spot-Instances. Sie können auch für Dedicated Hosts bezahlen, die Ihnen EC2-Instance-Kapazität auf physischen Servern zur Verfügung stellen, die für Ihren Gebrauch bestimmt sind. Zuletzt bearbeitet: 2025-01-22 17:01

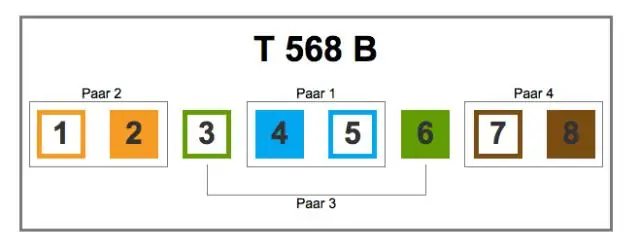

Generell sollten T568A und T568B nicht kombiniert oder vertauscht werden. Wenn man bedenkt, dass T568B das bevorzugte Format für neue Netzwerke in den Vereinigten Staaten ist, können Sie (technisch) frei eines der Verdrahtungsschemas für Fälle wählen, in denen ein neues Netzwerk von Grund auf neu aufgebaut wird. Zuletzt bearbeitet: 2025-01-22 17:01

Darktrace Industrial verwendet KI, die speziell entwickelt wurde, um Cyber-Bedrohungen und latente Schwachstellen in OT- und IT-Umgebungen zu erkennen. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte zum Erstellen einer Datenbank in Python mit sqlite3 Schritt 1: Erstellen Sie die Datenbank und die Tabellen. In diesem Schritt erfahren Sie, wie Sie Folgendes erstellen: Schritt 2: Importieren Sie die Daten mit Pandas. Nehmen wir für diesen Schritt an, dass Sie 2 CSV-Dateien haben, die Sie in Python importieren möchten: Schritt 3: Führen Sie den Code für ein späteres Datum aus. Zuletzt bearbeitet: 2025-01-22 17:01

Reliance Jio Infocomm Limited, d/b/a Jio, ist ein indisches Telekommunikationsunternehmen und eine hundertprozentige Tochtergesellschaft von Reliance Industries mit Hauptsitz in Mumbai, Maharashtra, Indien. Sie betreibt ein nationales LTE-Netz mit Abdeckung über alle 22 Telekommunikationskreise. Zuletzt bearbeitet: 2025-01-22 17:01

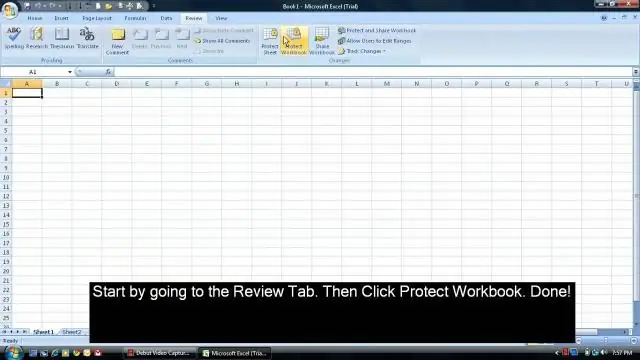

Hier sind die Schritte zum Sperren von Zellen mit Formeln: Drücken Sie bei ausgewählten Zellen mit Formeln Strg + 1 (halten Sie die Strg-Taste gedrückt und drücken Sie dann 1). Wählen Sie im Dialogfeld Zellen formatieren die Registerkarte Schutz aus. Aktivieren Sie die Option 'Gesperrt'. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Ein lötfreier Anschluss ist ein Anschluss mit mindestens einer Seite, die eine Drahtverbindung verwendet, die kein Löten erfordert, um die mechanische und elektrische Verbindung herzustellen. Lötfreie Anschlüsse können isoliert oder unisoliert sein. Zuletzt bearbeitet: 2025-01-22 17:01

Das iPhone 11 ist in sechs Farben erhältlich: Lila, Gelb, Grün, Weiß, Schwarz und (Produkt-)Rot. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie auf dem Bildschirm Setup-Methode zum ersten Mal Drucker mit dem Netzwerk verbinden aus, und klicken Sie dann auf Weiter. Wenn ein Bestätigungsbildschirm für die LAN-Einstellung des Geräts angezeigt wird, klicken Sie auf OK. Wenn der Bildschirm PrinterConnection angezeigt wird, verbinden Sie das Gerät über ein USB-Kabel mit dem Computer und schalten Sie das Gerät ein. Zuletzt bearbeitet: 2025-01-22 17:01

Um manuell nach Updates zu suchen, wählen Sie die Schaltfläche Start, dann Einstellungen > Update & Sicherheit > Windows Update und dann Nach Updates suchen. Erfahren Sie mehr darüber, wie Sie Windows 10 auf dem neuesten Stand halten. Zuletzt bearbeitet: 2025-01-22 17:01

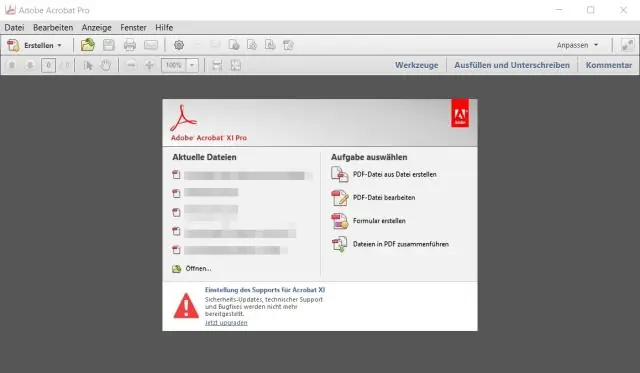

Es gibt zwei Möglichkeiten, Text zu „löschen“. Verwenden Sie zum einen das Tool 'Text & Bilder bearbeiten' (Extras>Inhaltsbearbeitung>Text & Bilder bearbeiten). Bei aktivem Werkzeug können Sie dann Text auswählen und löschen. Wenn es sich um Text innerhalb einer Textgruppe handelt, die Acrobat als Textgruppe betrachtet (z. B. ein Absatz), wird der Rest dieser Gruppe angepasst. Zuletzt bearbeitet: 2025-01-22 17:01

Arten des GedächtnissesBearbeiten Das deklarative Gedächtnis besteht aus dem bewussten Abrufen bestimmter Elemente. Deklarative Erinnerungen aller Art werden normalerweise im Großhirn gespeichert. Das prozedurale Gedächtnis besteht hauptsächlich aus dem impliziten (im Gegensatz zum bewussten) Abrufen bestimmter motorischer Fähigkeiten. Zuletzt bearbeitet: 2025-01-22 17:01

3 Antworten. Migrationen sind eine Art Versionskontrolle für Ihre Datenbank. Sie ermöglichen einem Team, das Datenbankschema zu ändern und über den aktuellen Schemastatus auf dem Laufenden zu bleiben. Migrationen werden normalerweise mit dem Schema Builder kombiniert, um das Schema Ihrer Anwendung einfach zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

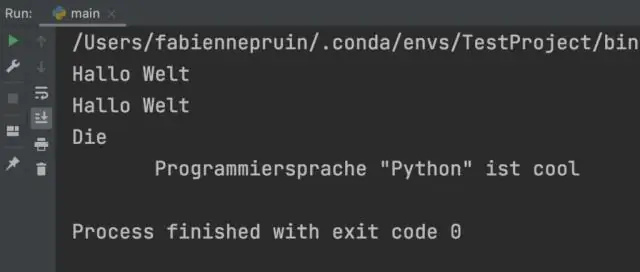

Python eignet sich auch gut zum Erstellen von Tools für Spieledesigner, die Aufgaben wie das Leveldesign oder die Erstellung von Dialogbäumen vereinfachen und diese Tools exportieren, die in ein Format arbeiten, das die Hauptspiel-Engine verwenden kann. Einige Spiele-Engines verwenden möglicherweise Python als Skriptsprache. Zuletzt bearbeitet: 2025-01-22 17:01

Die Sicherheitsauswirkungsanalyse ist die Analyse, die von einem Organisationsbeamten durchgeführt wird, um festzustellen, inwieweit Änderungen am Informationssystem den Sicherheitszustand des Systems beeinflusst haben. Zuletzt bearbeitet: 2025-01-22 17:01

Melden Sie sich bei der AWS Management Console an und öffnen Sie die Amazon RDS-Konsole unter https://console.aws.amazon.com/rds/. Wählen Sie im Navigationsbereich Datenbanken aus. Wählen Sie die MySQL-DB-Instance aus, die Sie als Quelle für Ihre Aurora-Read Replica verwenden möchten. Wählen Sie für Aktionen die Option Aurora-Lesereplikat erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Paket aus dem apt-Repository installieren Öffnen Sie ein Terminalfenster. Geben Sie apt install ros-melodic-calibration-msgs ein. Geben Sie sudo apt install ros-melodic-calibration-msgs ein. Geben Sie roscd Calibration_msgs erneut ein. Geben Sie sudo apt remove ros-melodic-calibration-msgs ein, um das Paket zu entfernen. Geben Sie cd ~ ein, um zu Ihrem Home-Verzeichnis zurückzukehren. Zuletzt bearbeitet: 2025-01-22 17:01

Treffer – Eine einzelne Dateianforderung im Zugriffsprotokoll eines Webservers. Besucher / Besuche – Dies ist definiert als eine Reihe von Treffern von einer bestimmten IP-Adresse. Wenn zwei Treffer 30 Minuten oder mehr voneinander entfernt sind, werden zwei Besucher gezählt. 'Besucher' stellen eine hochgerechnete Zahl dar. Zuletzt bearbeitet: 2025-06-01 05:06

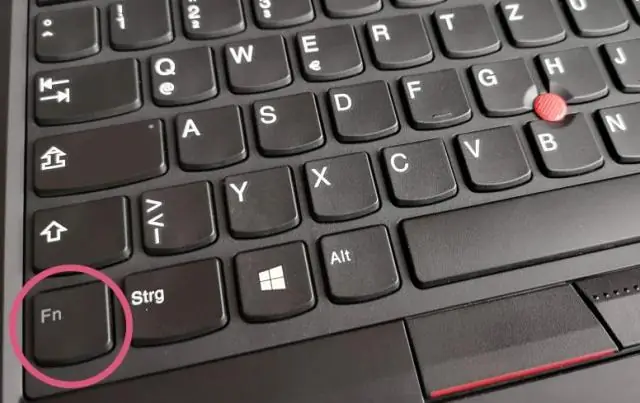

Halten Sie die Taste 'Shift', 'Alt' oder 'Fn' gedrückt und drücken Sie dann die Taste 'Num Lock', 'NumLock', 'NumLK', 'Num' oder die Taste mit dem Bild einer Tastatur, wenn die Anzeige nicht leuchtet. Bestimmte Laptop-Modelle erfordern eine Zwei-Tasten-Kombination, um die Zehnertastatur zu aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ein WEP-Schlüssel ist ein veralteter Sicherheitscode für Wi-Fi-Geräte. WEP steht für Wired Equivalent Privacy, einen Sicherheitsstandard für drahtlose Wi-Fi-Netzwerke. Ein WEP-Schlüssel ist ein Sicherheitspasscode für Wi-Fi-Geräte. Zuletzt bearbeitet: 2025-06-01 05:06

System for Cross-Domain Identity Management (SCIM) ist ein Standard zur Automatisierung des Austauschs von Benutzeridentitätsinformationen zwischen Identitätsdomänen oder IT-Systemen. Gruppenmitgliedschaften oder andere Attributwerte werden im Allgemeinen verwendet, um Benutzerberechtigungen zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

STR06-C. Die C-Funktion strtok() ist eine Zeichenfolgen-Tokenisierungsfunktion, die zwei Argumente akzeptiert: eine anfängliche zu analysierende Zeichenfolge und ein const-qualifiziertes Zeichentrennzeichen. Es gibt einen Zeiger auf das erste Zeichen eines Tokens oder auf einen Nullzeiger zurück, wenn kein Token vorhanden ist. Zuletzt bearbeitet: 2025-01-22 17:01

Die 50 wichtigsten SQL-Interview-Fragen und -Antworten Was ist DBMS? Was ist RDBMS? Beispiel: SQL-Server. Was ist SQL? Was ist eine Datenbank? Was sind Tabellen und Felder? Was ist ein Primärschlüssel? Was ist ein eindeutiger Schlüssel?. Zuletzt bearbeitet: 2025-01-22 17:01

Die systematische Aufstellungsplanung (SLP) – auch Standortplanung genannt – ist ein Werkzeug zur Gestaltung eines Arbeitsplatzes in einer Anlage, indem Bereiche mit hoher Frequenz und logischen Zusammenhängen nahe beieinander lokalisiert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Ihre Website sollte… professionell aussehen. Einen privaten Domainnamen haben. Seien Sie sicher. Einen einprägsamen Domainnamen haben. Enthalten Sie Ihren Firmennamen im Text. Enthalten Sie Ihre Geschäftsadresse im Text. Haben Sie Ihre Firmentelefonnummer im Click-to-Call-Format. Kontaktdaten leicht auffindbar machen. Zuletzt bearbeitet: 2025-01-22 17:01

Federstahl ist gehärteter Kohlenstoffstahl, nicht so speziell. Durch die Aushärtung bleibt es aber in seiner Form. Wenn Sie es biegen möchten, müssen Sie es auf rotglühend erhitzen, wenn es seine Härte verliert. Sie können es also nicht einfach biegen, da es zurückfedert. Zuletzt bearbeitet: 2025-01-22 17:01

In der Informatik ist eine Menge ein abstrakter Datentyp, der eindeutige Werte ohne eine bestimmte Reihenfolge speichern kann. Es ist eine Computerimplementierung des mathematischen Konzepts einer endlichen Menge. Andere Varianten, die als dynamische oder veränderliche Sets bezeichnet werden, ermöglichen auch das Einfügen und Löschen von Elementen aus dem Set. Zuletzt bearbeitet: 2025-01-22 17:01

Im Gegensatz zu DXF können Sie mit einer DWG-Datei alle Vorteile von AutoCAD nutzen. Es ist schließlich sein natives Format. Ja, Sie können DXF-Dateien mit AutoCAD öffnen und einige Bearbeitungen vornehmen. Bei einigen anwendungsspezifischen Informationen können jedoch Probleme auftreten. Zuletzt bearbeitet: 2025-06-01 05:06

IMS ist ein universeller, offener Industriestandard für Sprach- und Multimediakommunikation über paketbasierte IP-Netzwerke. Es handelt sich um eine Kernnetzwerktechnologie, die als Low-Level-Basis für Technologien wie Voice over IP (VoIP), Push-To-Talk (PTT), Push-To-View, Videoanrufe und Videofreigabe dienen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Eth0 ist die erste Ethernet-Schnittstelle. (Zusätzliche Ethernet-Schnittstellen würden eth1, eth2 usw. heißen.) Dieser Schnittstellentyp ist normalerweise eine NIC, die über ein Kabel der Kategorie 5 mit dem Netzwerk verbunden ist. lo ist die Loopback-Schnittstelle. Dies ist eine spezielle Netzwerkschnittstelle, über die das System mit sich selbst kommuniziert. Zuletzt bearbeitet: 2025-01-22 17:01

In der medizinischen Bildverarbeitung ist die Vorverarbeitung eines Bildes sehr wichtig, damit das extrahierte Bild keine Verunreinigungen aufweist und für die anstehenden Prozesse wie Segmentierung, Merkmalsextraktion usw. besser ist. Nur die korrekte Segmentierung des Tumors liefert das genaue Ergebnis. Zuletzt bearbeitet: 2025-06-01 05:06