So verwenden Sie Face Unlock (vertrauenswürdiges Gesicht) auf dem Google Pixel2 Gehen Sie zu den Einstellungen Ihres Telefons, scrollen Sie nach unten und tippen Sie auf Sicherheit und Standort. Tippen Sie auf Smart Lock unter der Unterüberschrift Gerätesicherheit. Bestätigen Sie Ihre aktuelle Bildschirmsperre und tippen Sie dann auf Trustedface. Gehen Sie den Einrichtungsprozess durch und achten Sie darauf, dass Ihr Gesicht während des gesamten Scanvorgangs im Kreis zentriert bleibt. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie aus dem Dropdown-Menü neben „Format“(unten dort, wo Sie die Datei benennen) „Photoshop PDF“. Klicken Sie auf „Speichern“. Deaktivieren Sie im Feld Optionen das Kontrollkästchen neben PreservePhotoshop-Bearbeitungsfunktionen (dadurch wird Ihre Dateigröße erheblich reduziert, sodass Sie sie per E-Mail senden können). Klicken Sie auf „PDF speichern“. Zuletzt bearbeitet: 2025-06-01 05:06

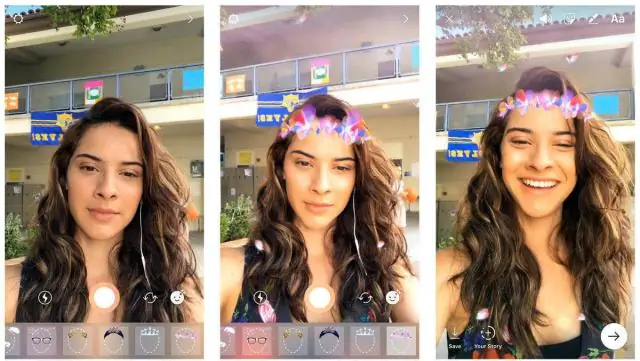

Sobald der Benutzer die Story gefunden hat, die er abonnieren möchte, muss er einfach auf die Story tippen und sie gedrückt halten, um weitere Informationen darüber zu öffnen. Dort erscheint die Option zum Abonnieren. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptunterschied besteht darin, dass die Föderation die Verwendung und Speicherung von Kennwörtern überflüssig macht und Enterprise SSO dies nicht tut. Es ist kein Kennwort erforderlich, damit sich der Benutzer bei jedem System anmelden kann. Aufgrund des Vertrauens zwischen den beiden Systemen akzeptiert die Zielanwendung dieses Token und authentifiziert den Benutzer. Zuletzt bearbeitet: 2025-01-22 17:01

Chromecast funktioniert mit Android-Telefonen und -Tablets, iPhones und iPads und jedem Chrome-Browser, egal ob auf einem PC oder einem Mac-Computer. Neue Fernseher von Neue Fernseher von Samsung und anderenunterstützen AirPlay, aber Sie benötigen immer noch ein iPhone, um es zu verwenden. Zuletzt bearbeitet: 2025-06-01 05:06

TCP (Transmission Control Protocol) ist ein Standard, der definiert, wie eine Netzwerkkonversation aufgebaut und aufrechterhalten wird, über die Anwendungsprogramme Daten austauschen können. TCP arbeitet mit dem Internet Protocol (IP), das definiert, wie Computer einander Datenpakete senden. Zuletzt bearbeitet: 2025-01-22 17:01

In der Praxis führt die Verwendung eines Laptops im Bett oft zu einem steifen Nacken oder Rückenschmerzen und kann zu einer Überhitzung führen, die den Computer beschädigt. Um sich und Ihre Maschine zu schützen, wechseln Sie in eine Position, die Ihren Körper wenig belastet und die Decken von den Lüftern des Computers fernhält. Zuletzt bearbeitet: 2025-01-22 17:01

Verwandte Artikel: Samsung Galaxy Tab S2 9.7;. Zuletzt bearbeitet: 2025-01-22 17:01

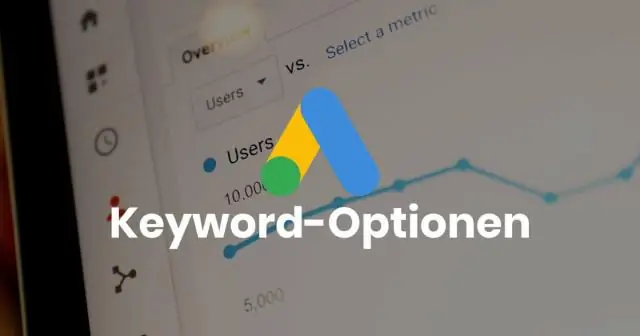

Anleitung Melden Sie sich in Ihrem Google Ads-Konto an. Klicken Sie oben rechts auf das Symbol Tools & Einstellungen und dann unter "Planung" auf Keyword-Planer. Geben oder fügen Sie einen oder mehrere der folgenden Begriffe in das Suchfeld „Neue Schlüsselwörter suchen“ein und drücken Sie auf Ihrer Tastatur nach jedem Schlüsselwort „Eingabe“: Klicken Sie auf Erste Schritte. Zuletzt bearbeitet: 2025-01-22 17:01

Oracle SQL Developer Developer(s) Oracle Corporation Stable release 19.4.0.354.1759 (20. Dezember 2019) [±] Geschrieben in Java Platform Java SE Typ SQL Integrierte Entwicklungsumgebung. Zuletzt bearbeitet: 2025-01-22 17:01

SQL-Befehle werden je nach Funktionalität in vier Hauptkategorien eingeteilt: DataDefinitionLanguage (DDL) - Diese SQL-Befehle werden zum Erstellen, Ändern und Löschen der Struktur von Datenbankobjekten verwendet. Die Befehle sind CREATE, ALTER, DROP, RENAME und TRUNCATE. Zuletzt bearbeitet: 2025-06-01 05:06

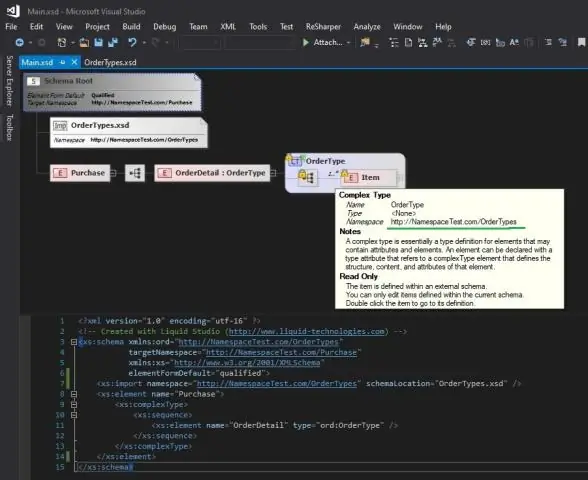

Der targetNamespace deklariert einen Namespace für andere xml- und xsd-Dokumente, um auf dieses Schema zu verweisen. Das Zielpräfix bezieht sich in diesem Fall auf denselben Namespace und Sie würden es innerhalb dieser Schemadefinition verwenden, um auf andere Elemente, Attribute, Typen usw. zu verweisen, die ebenfalls in dieser Schemadefinition definiert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Das CAN-SPAM-Gesetz verbietet die Übertragung einer kommerziellen E-Mail-Nachricht oder einer Transaktions- oder Beziehungsnachricht, die wesentlich falsche oder irreführende Header-Informationen enthält. Dies ist die einzige Anforderung, die sowohl für kommerzielle als auch für Transaktions- oder Beziehungsnachrichten gilt. Zuletzt bearbeitet: 2025-01-22 17:01

MIDI ist ein unsymmetrisches Audiosignal, dessen Länge und Qualität dieselben Auswirkungen hat wie unsymmetrische Audioleitungen: kürzere und höhere Qualität sind besser. 20 Fuß ist eine sehr sichere und konservative Grenze für die Länge des MIDI-Kabels. Läufe von 50 Fuß oder mehr sind mit hochwertigem Kabel möglich. Zuletzt bearbeitet: 2025-01-22 17:01

Die Wahrheit ist, dass der Umstieg auf Cloud Computing für Ihr Unternehmen eher vorteilhaft als schädlich ist. Für die meisten Unternehmen sind jedoch die Kosteneinsparungsvorteile, die Cloud Computing mit sich bringen kann, von entscheidender Bedeutung. Unternehmen, die auf Cloud Computing umsteigen, profitieren von Kostenvorteilen, die ihre Gewinne langfristig steigern. Zuletzt bearbeitet: 2025-06-01 05:06

Das Lenovo löscht alle Ihre vorhandenen Daten, damit das IdeaPad wie neu läuft. Schalten Sie den Computer aus und drücken Sie die Novo-Taste, die sich links neben dem Netzschalter an der Vorderseite des PCs befindet. Wählen Sie mit den Richtungstasten „Lenovo OneKey Recovery System“aus und drücken Sie dann „Enter“, um in die Wiederherstellungsumgebung zu booten. Zuletzt bearbeitet: 2025-01-22 17:01

Elastizität (Cloud-Computing) Im Cloud-Computing wird Elastizität definiert als „der Grad, in dem ein System in der Lage ist, sich an Änderungen der Arbeitslast anzupassen, indem Ressourcen autonom bereitgestellt und aufgehoben werden, sodass zu jedem Zeitpunkt die verfügbaren Ressourcen übereinstimmen“. die aktuelle Nachfrage so genau wie möglich. Zuletzt bearbeitet: 2025-01-22 17:01

NEIN, M.Com-Studenten können MANAGEMENT nicht als Fach in den UGC-NET-Prüfungen wählen und die Prüfung ablegen. UGC fordert die Kandidaten auf, nur die Fächer zu wählen, in denen sie ihre Postgraduierung abgeschlossen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Der zustandsabhängige Abruf beschreibt den experimentellen Befund, dass sich Probanden, die etwas in einem Zustand (z. Kontextabhängiger Abruf beschreibt das gleiche Phänomen. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie Strg + Umschalt + Esc, um den TaskManager zu öffnen. Suchen Sie auf der Registerkarte Prozesse den Windows Explorer-Prozess. Sobald der Prozess erfolgreich neu gestartet wurde, versuchen Sie, mit dem Lautsprechersymbol zu interagieren und versuchen Sie, den VolumeMixer zu öffnen, um festzustellen, ob der Fix tatsächlich funktioniert hat oder nicht. Zuletzt bearbeitet: 2025-01-22 17:01

Die Grid-Architektur bezieht sich auf die Koordination und das Teilen von Ressourcen, die über die geografisch verteilten Verwaltungsdomänen verteilt sind – die virtuellen Organisationen (VOs). Die Grid-Architektur bezeichnet Ressourcen nach ihren Funktionen und ihren Interaktionsmustern. Zuletzt bearbeitet: 2025-06-01 05:06

Bucket-Feld in Salesforce-Berichten ist eine unglaublich leistungsstarke Funktion, mit der Werte für ein Feld in einem Bericht schnell kategorisiert werden können, ohne dass ein benutzerdefiniertes Formelfeld auf Objektebene erforderlich ist. Salesforce-Berichte werden verwendet, um Daten zu generieren und die Daten in Form von Zeilen und Spalten mit Regelkriterien anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Nein, Sie können nicht. Die meisten Laptop-Prozessoren sind tatsächlich mit dem Motherboard des Laptops verlötet und können nicht entfernt werden, ohne das Motherboard und den Prozessor erheblich zu beschädigen. Sie können sich den Sockeltyp des Prozessors ansehen und wenn er die Buchstaben 'BG' enthält, ist der Prozessor mit dem Motherboard verlötet. Zuletzt bearbeitet: 2025-01-22 17:01

Log Evolve ist ein Digitalisierer für Graphen, der ursprünglich entwickelt wurde, um die Digitalisierung von sehr großen Diagrammen (sogenannten Logs) im Bereich der Geologie zu unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Full Outer Join oder Full Join ist die SQL-Syntax, die verwendet wird, um alle Zeilen aus zwei oder mehr Tabellen zu kombinieren. Beim Full Outer Join werden keine Zeilen aus der resultierenden Tabelle aus der Abfrage ausgelassen. Vollständige SELECT-Tabelle der äußeren Join-Syntax. Spaltennamen. FROM Tabelle1. FULL OUTER JOIN table2. ON-Tabelle1. Spalte = Tabelle2. Säule;. Zuletzt bearbeitet: 2025-01-22 17:01

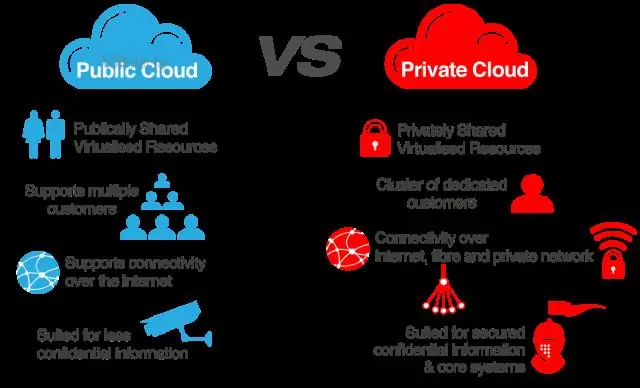

Der Private Cloud-Benutzer hat die Cloud für sich. Im Gegensatz dazu ist eine öffentliche Cloud ein Cloud-Dienst, der Computing-Dienste auf verschiedene Kunden verteilt, obwohl die Daten und Anwendungen jedes Kunden, die in der Cloud ausgeführt werden, vor anderen Cloud-Kunden verborgen bleiben. Zuletzt bearbeitet: 2025-01-22 17:01

Wie legt man DVDs auf das iPhone? Öffnen Sie Ihre DVD. Legen Sie die Disc in das DVD-Laufwerk Ihres Computers ein, führen Sie Movavi Video Converter aus und wählen Sie DVD hinzufügen > DVD öffnen. Wählen Sie eine Vorgabe. Navigieren Sie zu Geräte > Apple und wählen Sie die Voreinstellung für Ihr iPhone-Modell. Beginnen Sie mit der Konvertierung Ihrer DVD. Zuletzt bearbeitet: 2025-01-22 17:01

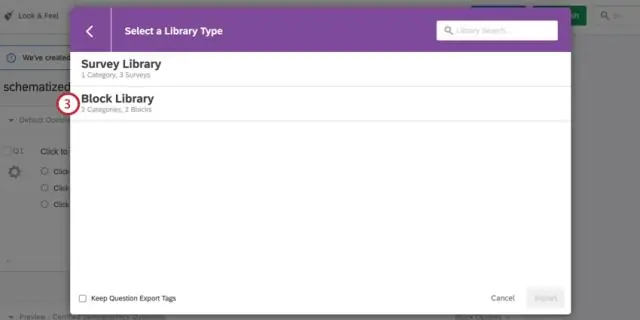

Informationen zum Anzeigen von Blöcken Ein Block ist eine Gruppe von Fragen, die als Satz in Ihrer Umfrage angezeigt werden. Jede Umfrage enthält mindestens einen Fragenblock. Zuletzt bearbeitet: 2025-01-22 17:01

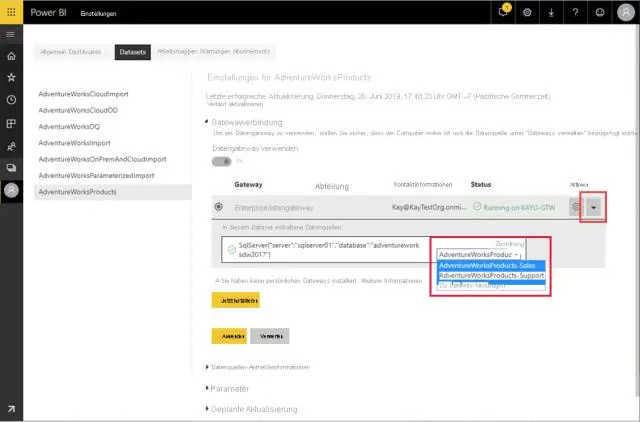

Hinzufügen einer Datenquelle Wählen Sie in der oberen rechten Ecke des Power BI-Diensts das Zahnradsymbol aus. Wählen Sie ein Gateway aus, und wählen Sie dann Datenquelle hinzufügen aus. Wählen Sie den Datenquellentyp aus. Geben Sie Informationen für die Datenquelle ein. Für SQL Server wählen Sie eine Authentifizierungsmethode von Windows oder Basic (SQL-Authentifizierung). Zuletzt bearbeitet: 2025-01-22 17:01

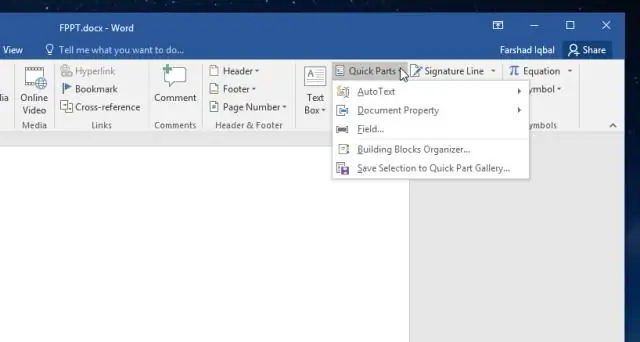

Quick Parts sind wiederverwendbare Textelemente in Microsoft Office-Anwendungen. Sie können sie verwenden, um häufig verwendete Textblöcke zu Ihren Dokumenten hinzuzufügen. Arten von Schnellteilen. Einfügen von Quick Parts in Ihr Dokument. Zuletzt bearbeitet: 2025-01-22 17:01

Das Ende von Shutter Island Teddy weigert sich, die Tatsache zu akzeptieren, dass er seine Frau getötet hat, nachdem sie ihre Kinder ermordet hatte und wahnhaft und gewalttätig geworden ist. Das Rollenspiel war der letzte Versuch, ihn zu zwingen, seine Verbrechen zu akzeptieren, oder er würde lobotomiert. Zuletzt bearbeitet: 2025-01-22 17:01

Synonyme für dargestellt charakterisiert. definiert. beschrieben. ausgedrückt. abgebildet. abgegrenzt. gezeichnet. illustriert. Zuletzt bearbeitet: 2025-01-22 17:01

Definition. CWPM. Handbuch zur Kinderwohlfahrtspolitik (US DHHS) CWPM. Korrigierte Wörter pro Minute. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können alles für Greenscreen-Hintergründe wie Postertafeln, eine bemalte Wand, Laken und Stoffe und mehr verwenden, solange die Farbe flach und vollständig einheitlich ist. Wir empfehlen jedoch die Verwendung eines geeigneten Greenscreen-Hintergrunds. Zuletzt bearbeitet: 2025-01-22 17:01

Im zentralen Mund ist Judas Iskariot, der am meisten verdammte Mensch, der Jesus verraten hat. In den anderen beiden Köpfen sind Brutus und Cassius zu sehen, die beide gequält werden, weil sie Caesar verraten haben. Virgil und Dante entkommen der Hölle, indem sie zuerst nach unten klettern, sich dann umdrehen und Luzifers Bein hochklettern. Zuletzt bearbeitet: 2025-06-01 05:06

Befolgen Sie einfach die folgenden Schritte: Klicken Sie auf der Startseite für angemeldete Fotos auf Ihre Fotos. Klicken Sie oben rechts oder links auf der Seite auf Fotos hochladen. Klicken Sie auf Google. Geben Sie Ihre Google-Anmeldedaten ein und klicken Sie im angezeigten Google-Login-Feld auf Anmelden. Klicken Sie auf ein Album, um es zu öffnen. Klicken Sie auf jedes einzelne Foto, das Sie hochladen möchten. Zuletzt bearbeitet: 2025-06-01 05:06

Erstellen einer App Wählen Sie Alle Anwendungen > Anwendung erstellen.Wählen Sie eine Standardsprache aus und fügen Sie einen Titel für Ihre App hinzu. Geben Sie den Namen Ihrer App so ein, wie er bei GooglePlay angezeigt werden soll. Erstellen Sie das Storelisting Ihrer App, nehmen Sie am Fragebogen zur Inhaltsbewertung teil und richten Sie Preise und Vertrieb ein. Zuletzt bearbeitet: 2025-01-22 17:01

Aktueller Knoten. js-Webframeworks sind um den Faktor 2 langsamer als die Verwendung des bloßen HTTP-Moduls. Das bedeutet, dass Sie weniger als die Hälfte der Anfragen pro Sekunde im Vergleich zu Node. js kann, was auch bedeutet, dass jede Anfrage doppelt so lange dauert (in manchen Fällen sogar länger). Zuletzt bearbeitet: 2025-01-22 17:01

In C gibt es zwei Arten von Funktionen. Daher wird es auch als Bibliotheksfunktionen bezeichnet. z.B. scanf(), printf(), strcpy, strlwr, strcmp, strlen, strcat usw. Um diese Funktionen zu verwenden, müssen Sie nur die entsprechenden C-Header-Dateien einbinden. Zuletzt bearbeitet: 2025-06-01 05:06

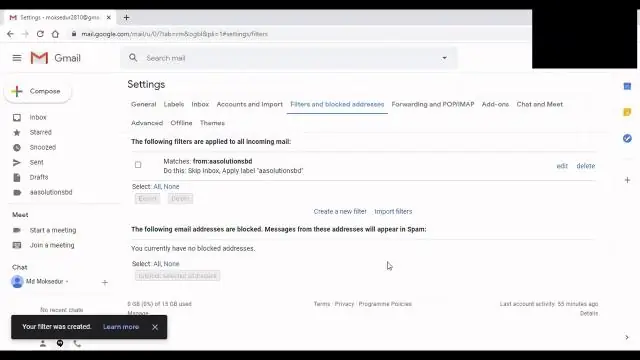

Wählen Sie Einstellungen im Dropdown-Menü. Wählen Sie im Bildschirm Einstellungen die Registerkarte Etiketten aus, um die Etiketteneinstellungen anzuzeigen. Wählen Sie für jedes Etikett in der Liste ein- oder ausblenden. Der Bildschirm Einstellungen listet alle Labels auf. Zuletzt bearbeitet: 2025-06-01 05:06