Die Fitbit Versa verfügt über einen SpO2-Sensor, was bedeutet, dass sie möglicherweise Bedingungen wie Schlafapnoe verfolgen kann. TheFitbit Versa – und die letztjährige Uhr theFitbit Ionic – verfügen über einen SpO2-Sensor, der den Blutsauerstoffgehalt misst. Zuletzt bearbeitet: 2025-01-22 17:01

Das Web-App-Manifest ist eine JSON-Datei, die dem Browser mitteilt, wie Ihre Progressive Web App sich verhalten soll, wenn sie auf dem Desktop oder Mobilgerät des Benutzers installiert wird. Eine typische Manifestdatei enthält den App-Namen, die Symbole, die die App verwenden soll, und die URL, die beim Starten der App geöffnet werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

RAID-3D. Dies ist ein proprietäres RAID, das von Pure Storage entwickelt wurde und Flash-Laufwerke anstelle von Festplatten verwendet. Dies wird normalerweise verwendet, um Datenverlust bei einem Komponentenausfall im Flash-Speicher zu verhindern. Aufgrund der schnelleren Übertragungsgeschwindigkeiten in Solid State Drives verfügt das Array über eine hohe I/O-Leistung. Zuletzt bearbeitet: 2025-01-22 17:01

Bei vorsichtigem Einsatz können soziale Medien die offensichtlichen Vorteile wie professionelles Networking, klinische Ausbildung und Gesundheitsförderung der Patienten bieten. Wenn sie jedoch unklug genutzt werden, haben soziale Medien ihre Nachteile wie die Verletzung der Vertraulichkeit und der Privatsphäre der Patienten und können zu schwerwiegenden Folgen führen. Zuletzt bearbeitet: 2025-01-22 17:01

In seiner Standardkonfiguration markiert der Transaktionsinfrastrukturcode des Spring Frameworks eine Transaktion nur bei ungeprüften Ausnahmen zur Laufzeit für das Rollback; das heißt, wenn die ausgelöste Ausnahme eine Instanz oder eine Unterklasse von RuntimeException ist. (Fehler führen auch - standardmäßig - zu einem Rollback). Zuletzt bearbeitet: 2025-01-22 17:01

Datenarchitekten erstellen und pflegen die Datenbank eines Unternehmens, indem sie strukturelle und Installationslösungen identifizieren. Sie arbeiten mit Datenbankadministratoren und Analysten zusammen, um einen einfachen Zugriff auf Unternehmensdaten zu gewährleisten. Zu den Aufgaben gehören die Erstellung von Datenbanklösungen, die Bewertung von Anforderungen und die Erstellung von Designberichten. Zuletzt bearbeitet: 2025-01-22 17:01

Mit der Mobdro-App haben Benutzer Zugriff auf neueste Unterhaltung, TV-Kanäle, verschiedene Programme, Shows und andere Medienunterhaltungsdienste. Der Chromecastsupport ist wie das i-Tüpfelchen. Benutzer können die Bilder mit Hilfe des Chromecast-Geräts auf die Fernsehbildschirme übertragen. Zuletzt bearbeitet: 2025-01-22 17:01

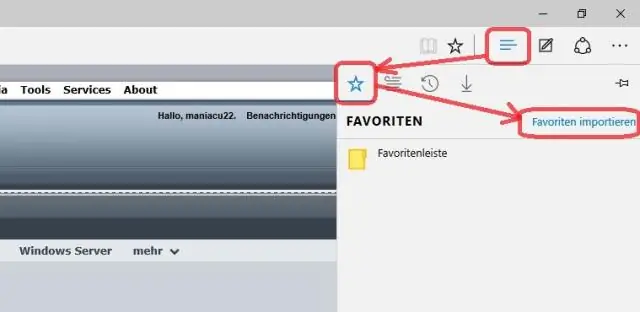

Lesezeichen in MicrosoftEdge importieren Starten Sie Microsoft Edge und wählen Sie die Schaltfläche Weitere Aktionen in der oberen rechten Ecke und dann Einstellungen. Wählen Sie dann den Link Favoriten aus einem anderen Browser importieren. Derzeit sind die einzigen beiden Browser, die für einen einfachen Import enthalten sind, Chrome und InternetExplorer. Zuletzt bearbeitet: 2025-01-22 17:01

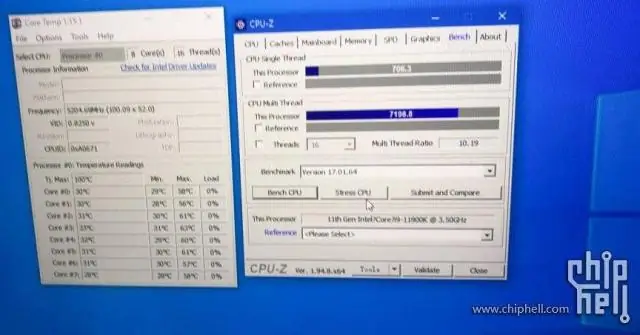

Der Hauptunterschied zwischen Single-Thread und Multi-Thread in Java besteht darin, dass ein einzelner Thread Aufgaben eines Prozesses ausführt, während in Multi-Thread mehrere Threads die Aufgaben eines Prozesses ausführen. Ein Prozess ist ein Programm in Ausführung. Wenn ein Prozess mehrere Threads enthält, wird er als Multithread-Anwendung bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Wann sollte die öffentliche Cloud verwendet werden? Die öffentliche Cloud eignet sich am besten für Situationen mit diesen Anforderungen: Vorhersehbare Computeranforderungen, wie beispielsweise Kommunikationsdienste für eine bestimmte Anzahl von Benutzern. Apps und Dienste, die für die Durchführung von IT- und Geschäftsvorgängen erforderlich sind. Zusätzliche Ressourcenanforderungen zur Bewältigung unterschiedlicher Spitzenbedarfe. Zuletzt bearbeitet: 2025-01-22 17:01

Virgin Media ist der schnellste landesweit verfügbare Breitbandanbieter, wobei rund 51 % des Vereinigten Königreichs abgedeckt werden. Sie hoffen, bis 2020 53 % zu erreichen. Vergleichen Sie das mit dem Telefonnetz von BT, das 91 % erreicht. Aber ihr schnellstes, allgemein verfügbares Paket, Superfast Fiber 2, erreicht nur durchschnittliche Geschwindigkeiten von 67 MB. Zuletzt bearbeitet: 2025-01-22 17:01

Die POST-Methode überträgt Informationen über HTTP-Header. Die Informationen werden wie bei GETmethod beschrieben kodiert und in einen Header namens QUERY_STRING geschrieben. Die POST-Methode hat keine Beschränkung der zu sendenden Datengröße. Mit der POST-Methode können sowohl ASCII- als auch Binärdaten gesendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Beispielantwort zu 2c: Bitcoins stellen eine innovative Technologie dar, da sie die Art und Weise, wie wir über Währungen denken, von einer physischen zu einer digitalen Währung verändern. Da Bitcoins nicht zurückverfolgt werden können, können sie zum Kauf illegaler Artikel verwendet werden, insbesondere im Deep Web. Zuletzt bearbeitet: 2025-01-22 17:01

Rogers führt ab Donnerstag unbegrenzte Datentarife ohne Überschreitungsgebühren ein. Die Pläne beginnen bei 75 US-Dollar und umfassen 10 Gigabyte pro Monat bei voller Datenübertragungsgeschwindigkeit und danach unbegrenzte Daten bei reduzierter Geschwindigkeit. Zuletzt bearbeitet: 2025-01-22 17:01

Derzeit ist ein Apple iPhone 3GS zwischen 0 und 0 US-Dollar wert. Zuletzt bearbeitet: 2025-01-22 17:01

Topcoat, auch als Flowcoat bekannt, ist die Bezeichnung für Gelcoat, dem eine Wachslösung zugesetzt wurde, damit es als Finish wie Gelcoat verwendet werden kann, wenn keine Glasfaserform verwendet werden kann. Wachslösung wird dem Gelcoat in einer Menge von 2 Gew.-% zugesetzt, um Oberflächenklebrigkeit zu vermeiden. Zuletzt bearbeitet: 2025-01-22 17:01

Termiten sind auch nicht dafür bekannt, für den Menschen schädliche Krankheiten zu übertragen. Menschen, die in von Termiten befallenen Häusern leben, können jedoch unter allergischen Reaktionen oder sogar Asthmaanfällen leiden. Heizungs- oder Lüftungsanlagen können insbesondere zur Verbreitung von störenden Partikeln und Stäuben aus Termitennestern beitragen. Zuletzt bearbeitet: 2025-01-22 17:01

Kurz gesagt, KI und maschinelles Lernen haben die Art und Weise verbessert, wie wir die Macht von Daten nutzen, um umsetzbare Erkenntnisse zu gewinnen, und uns neue Werkzeuge zur Erreichung von Markenzielen an die Hand gegeben. Egal, ob wir über höhere Personalisierung, bessere und tiefere Verbraucherinformationen, schnellere Markteinführung usw. sprechen. Zuletzt bearbeitet: 2025-06-01 05:06

HttpGet und HttpPost sind beide Methoden zum Senden von Clientdaten oder Formulardaten an den Server. HTTP ist ein HyperText Transfer Protocol, das zum Senden und Empfangen von Daten zwischen Client und Server über Webseiten entwickelt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Erweiterte SQL Server-Ereignisziele sind Ereigniskonsumenten. Ziele können in eine Datei schreiben, Ereignisdaten in einem Speicherpuffer speichern oder Ereignisdaten aggregieren. Ziele können Daten synchron oder asynchron verarbeiten. Das Design für erweiterte Ereignisse stellt sicher, dass Ziele garantiert nur einmal pro Sitzung Ereignisse erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Beispiele für lineare Datenstrukturen sind Arrays, Stack, Queue und Linked List. Ein Array ist eine Sammlung von Datenelementen mit den gleichen Datentypen. Ein Stack ist eine LIFO-Datenstruktur (Last In First Out), bei der das zuletzt hinzugefügte Element zuerst gelöscht wird. Alle Operationen auf dem Stack werden von einem Ende ausgeführt, das TOP . genannt wird. Zuletzt bearbeitet: 2025-01-22 17:01

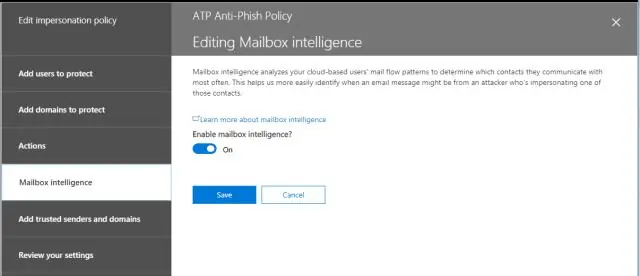

Um den besten Schutz für Ihr Konto zu bieten, sind Safelinks standardmäßig aktiviert. Sie können sie deaktivieren, indem Sie sich bei https://outlook.live.com anmelden. Wählen Sie dann Einstellungen > Premium > Sicherheit. Unter Erweiterte Sicherheit gibt es einen Schalter, mit dem Sie Safelinks deaktivieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Hosts-Datei besteht aus Hostgruppen und Hosts innerhalb dieser Gruppen. Mit dem:children-Operator kann eine Supergruppe von Hosts aus anderen Hostgruppen erstellt werden. Unten ist ein Beispiel für eine sehr einfache Ansible-Hosts-Datei. Zuletzt bearbeitet: 2025-01-22 17:01

Der Kauf eines HUD Home HUD-Zwangsvollstreckungen werden über ein Bieterverfahren verkauft, und Sie müssen einen lizenzierten Immobilienmakler beauftragen, der Sie dabei unterstützt. Alle abgegebenen Angebote werden am Ende dieses Zeitraums geöffnet und das HUD akzeptiert normalerweise das höchste Gebot oder das Gebot, das ihnen das höchste Netto einbringt. Zuletzt bearbeitet: 2025-01-22 17:01

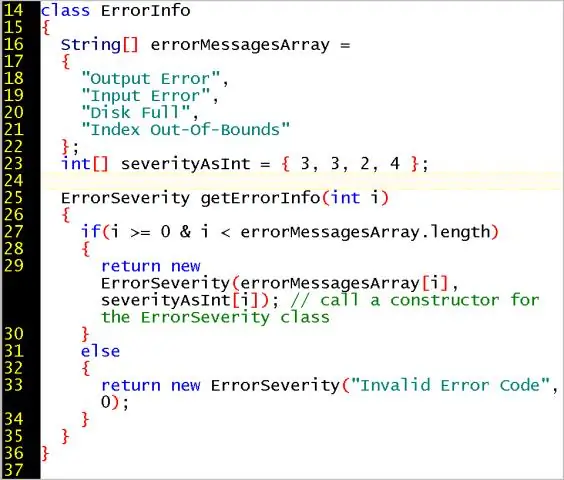

Eine Methode in Java von einer anderen Klasse aus aufzurufen ist sehr einfach. Wir können eine Methode einer anderen Klasse aufrufen, indem wir einfach ein Objekt dieser Klasse in einer anderen Klasse erstellen. Rufen Sie nach dem Erstellen eines Objekts Methoden mit der Objektreferenzvariablen auf. Lass es uns mit einem Beispielprogramm verstehen. Zuletzt bearbeitet: 2025-01-22 17:01

SANS: 20 kritische Sicherheitskontrollen, die Sie benötigen, um das Inventar autorisierter und nicht autorisierter Geräte hinzuzufügen. Bestandsaufnahme autorisierter und nicht autorisierter Software. Sichere Konfigurationen für Hardware und Software auf Mobilgeräten, Laptops, Workstations und Servern. Kontinuierliche Schwachstellenbewertung und -behebung. Malware-Abwehr. Sicherheit der Anwendungssoftware. Zuletzt bearbeitet: 2025-01-22 17:01

Es liegt in der persönlichen Verantwortung jedes Salesforce-Mitarbeiters, die Unternehmenswerte „Vertrauen, Kundenerfolg, Innovation, Zurückgeben, Gleichheit, Wellness, Transparenz und Spaß“zu leben und zu wahren. Letztendlich holt Salesforce die beste Arbeit aus seinen Mitarbeitern heraus, da der Mensch in erster Linie an erster Stelle steht. Zuletzt bearbeitet: 2025-06-01 05:06

Eine frühe Version der hypothetisch-deduktiven Methode wurde von dem niederländischen Physiker Christiaan Huygens (1629-95) vorgeschlagen. Die Methode geht im Allgemeinen davon aus, dass richtig formulierte Theorien Vermutungen sind, die eine Reihe von beobachtbaren Daten erklären sollen. Zuletzt bearbeitet: 2025-06-01 05:06

Die Columbian Exchange führte zu einem Bevölkerungswachstum in Europa, indem sie neue Feldfrüchte aus Amerika mitbrachte, und leitete den wirtschaftlichen Wandel Europas in Richtung Kapitalismus ein. Die Kolonisation störte Ökosysteme und brachte neue Organismen wie Schweine ein, während andere wie Biber vollständig eliminiert wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte, die Sie unternehmen werden: Laden Sie Ihre von InstaVR erstellte App auf Ihr Samsung-Telefon herunter. Schließen Sie Ihren Chromecast-Dongle an den Fernseher an, auf den Sie streamen möchten. Wähle in der heruntergeladenen mobilen Oculus-App die Cast-Schaltfläche mit deinem benannten Fernseher als ausgewähltem Ziel. Zuletzt bearbeitet: 2025-01-22 17:01

HTTP Keep-Alive, auch bekannt als HTTP Persistent Connection, ist eine Anweisung, die es einer einzelnen TCP-Verbindung ermöglicht, für mehrere HTTP-Anfragen/-Antworten geöffnet zu bleiben. Standardmäßig werden HTTP-Verbindungen nach jeder Anfrage geschlossen. Zuletzt bearbeitet: 2025-01-22 17:01

Bei einem handelsüblichen einpoligen Dimmer steuert ein einziger Schalter das Licht. Mit einem Drei-Wege-Dimmer können Sie eine Leuchte mit zwei Schaltern steuern. Sie benötigen einen Drei-Wege-Dimmer und einen Drei-Wege-Schalter. Auf diese Weise können Sie von einem Ort aus dimmen und das Licht an einem anderen ein- und ausschalten. Zuletzt bearbeitet: 2025-01-22 17:01

Streamen Sie Videos von MovieBox Chromecast Connect: Zuerst müssen Sie Ihr Gerät mit einer Internetverbindung verbinden. Laden Sie jetzt die AllCast App aus dem Play Store auf Ihr mobiles Gerät herunter. Später Installieren Sie die App und öffnen Sie sie auf dem Gerätebildschirm. Starten Sie nun die MovieBox App und finden Sie die Einstellungsoption in der oberen rechten Ecke. Zuletzt bearbeitet: 2025-06-01 05:06

WFQ ist ein Flow-basierter Warteschlangenalgorithmus, der in Quality of Service (QoS) verwendet wird und zwei Dinge gleichzeitig tut: Er plant interaktiven Datenverkehr an den Anfang der Warteschlange, um die Antwortzeit zu reduzieren, und teilt die verbleibende Bandbreite gerecht zwischen Flüssen mit hoher Bandbreite auf. Zuletzt bearbeitet: 2025-01-22 17:01

Ihr Laptop emittiert Strahlung. Tatsächlich sendet Ihr Laptop verschiedene Arten von Strahlung aus: 400 bis 800 THz elektromagnetische Strahlung. Dies ist das sichtbare Licht, das vom Bildschirm des Laptops abgegeben wird und es Ihnen ermöglicht zu sehen, was der Computer anzeigt. Zuletzt bearbeitet: 2025-06-01 05:06

Die CSS-Eigenschaft clear legt fest, ob ein Element unter davor liegende (cleare) Floating-Elemente verschoben werden muss. Die clear-Eigenschaft gilt für schwimmende und nicht-schwimmende Elemente. Zuletzt bearbeitet: 2025-01-22 17:01

Android-Anwendungen können auf einem Windows-Computer, Linux oder auf einem Mac entwickelt werden, aber iOS ist nicht so flexibel. Xcode wurde nur für die Ausführung auf Mac-Rechnern entwickelt, daher müssen Sie einen Mac-Computer für die iOS-Entwicklung besorgen, da Sie keine iOS-Anwendung auf einem Windows/Linux-Rechner entwickeln können. Zuletzt bearbeitet: 2025-01-22 17:01

Beispiele für die Verwendung des Kodierungsspezifitätsprinzips umfassen; Lernen im selben Raum, in dem eine Prüfung abgelegt wird, und das Abrufen von Informationen im Rausch wird leichter, wenn er wieder berauscht wird. Zuletzt bearbeitet: 2025-01-22 17:01

So beheben Sie Absturzprobleme durch Ausschließen von SafariSuggestions. Klicken Sie auf 'Safari' Öffnen Sie 'Safari' und klicken Sie dann im Navigationsbereich oben auf dem Bildschirm auf 'Safari'. Wählen Sie „Einstellungen“. Gehen Sie zum Tab „Suchen“. Stoppen Sie Safari-Vorschläge. Öffnen Sie 'Gehe zum Ordner' Geben Sie 'Cache-Adresse' ein Löschen Sie die 'Cache.db-Datei. Zuletzt bearbeitet: 2025-01-22 17:01

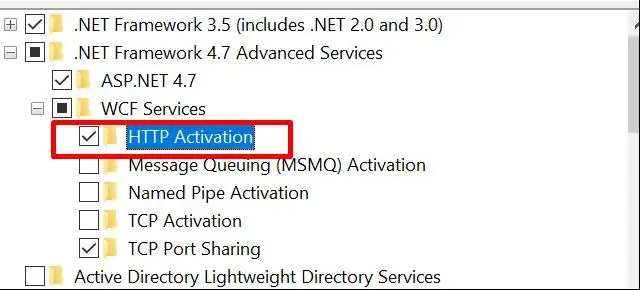

Svc-Datei enthält eine WCF-spezifische Verarbeitungsanweisung (@ServiceHost), die es der WCF-Hosting-Infrastruktur ermöglicht, gehostete Dienste als Reaktion auf eingehende Nachrichten zu aktivieren. Diese Datei enthält die Details, die für die erfolgreiche Ausführung des WCF-Dienstes erforderlich sind. Zuletzt bearbeitet: 2025-01-22 17:01