In Angular 2 kann eine Komponente Daten und Informationen mit einer anderen Komponente teilen, indem sie Daten oder Ereignisse übergibt. Komponenten können auf verschiedene Weise miteinander kommunizieren, einschließlich: Verwenden von @Input() Verwenden von @Output() Verwenden von Diensten. Übergeordnete Komponente, die ViewChild aufruft. Eltern interagieren mit Kind über eine lokale Variable. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Binärcode repräsentiert Text, Computerprozessorbefehle oder beliebige andere Daten unter Verwendung eines Zweisymbolsystems. Das verwendete Zwei-Symbol-System ist oft '0' und '1' aus dem binären Zahlensystem. Der Binärcode weist jedem Zeichen, Befehl usw. Zuletzt bearbeitet: 2025-01-22 17:01

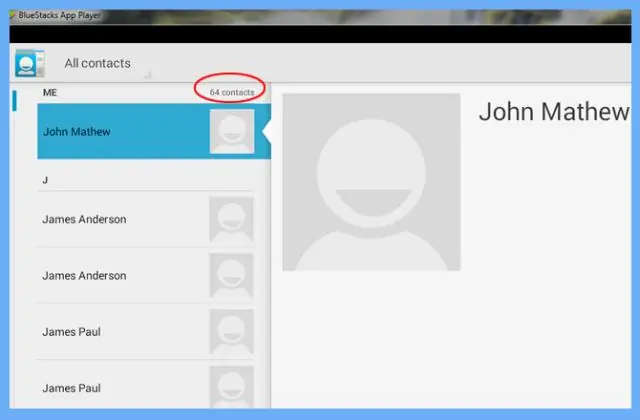

Gehen Sie im WhatsApp-Konto zu Einstellungsoptionen und wählen Sie aus dem Dropdown-Menü die Option Import/Export. Nun erscheint ein Pop-Fenster mit einigen Optionen, wählen Sie die Option 'Aus Speicher importieren'. Jetzt wird der Importvorgang gestartet und eine Popup-Option mit der Meldung "Allcontacts.vcf wird in Kürze importiert" angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptnachteil des Star-Schemas besteht darin, dass die Datenintegrität aufgrund seines denormalisierten Zustands nicht gut erzwungen wird. Sternschemas unterstützen nicht ohne weiteres Many-to-Many-Beziehungen zwischen Geschäftsentitäten. Typischerweise werden diese Beziehungen in einem Sternschema vereinfacht, um dem einfachen dimensionalen Modell zu entsprechen. Zuletzt bearbeitet: 2025-01-22 17:01

Computer Information Science (CIS) ist ein schnell wachsendes Feld, das eine breite Palette von Themen abdeckt, einschließlich der traditionell in der Informationstechnologie (IT) und der Informatik (CS) behandelten. Zuletzt bearbeitet: 2025-01-22 17:01

Logitech Cordless Click! Eine neuere Innovation beim Scrollen mit der Maus ist das neigbare Scrollrad, mit dem Sie sowohl horizontal (links/rechts) als auch vertikal (nach oben/unten) auf dem Bildschirm scrollen können. Die Möglichkeit, in beide Richtungen zu scrollen, ist praktisch, wenn Sie breite Dokumente wie eine Webseite oder eine Tabellenkalkulation anzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist Abstraktion in OOP? Abstraktion wählt Daten aus einem größeren Pool aus, um nur die relevanten Details zum Objekt anzuzeigen. Es hilft, Programmierkomplexität und -aufwand zu reduzieren. In Java wird die Abstraktion mit abstrakten Klassen und Schnittstellen erreicht. Es ist eines der wichtigsten Konzepte von OOPs. Zuletzt bearbeitet: 2025-01-22 17:01

Real. Ein 'Real'-Datentyp sind numerische Daten, die Dezimalzahlen enthalten. Es wird verwendet, wenn zusätzliche Details erforderlich sind und eine ganze Zahl nicht genügend Informationen liefern würde. Zuletzt bearbeitet: 2025-01-22 17:01

Der Flammpunkt im offenen Tiegel ist der Flammpunkt, den wir bei der Methode des offenen Tiegels erhalten, bei dem der Dampf über der Flüssigkeit im Gleichgewicht mit der Flüssigkeit steht. Im Gegensatz dazu ist der Flammpunkt im geschlossenen Tiegel der Flammpunkt, den wir aus der Methode des geschlossenen Tiegels erhalten, bei der der Dampf über der Flüssigkeit nicht im Gleichgewicht mit der Flüssigkeit steht. Zuletzt bearbeitet: 2025-06-01 05:06

Die Multifunktionsleiste befindet sich oben im Fenster und besteht aus Registerkarten, die nach Aufgaben oder Objekten organisiert sind. Die Steuerelemente auf jeder Registerkarte sind in Gruppen oder Unteraufgaben organisiert. Die Steuerelemente oder Befehlsschaltflächen in jeder Gruppe führen einen Befehl aus oder zeigen ein Menü mit Befehlen oder eine Dropdown-Galerie an. Zuletzt bearbeitet: 2025-01-22 17:01

Jolokia ist eine HTTP/JSON-Bridge für den Remote-JMX-Zugriff. Es ist eine Alternative zu standardmäßigen JSR 160-Konnektoren und verwendet einen agentenbasierten Ansatz. Zuletzt bearbeitet: 2025-01-22 17:01

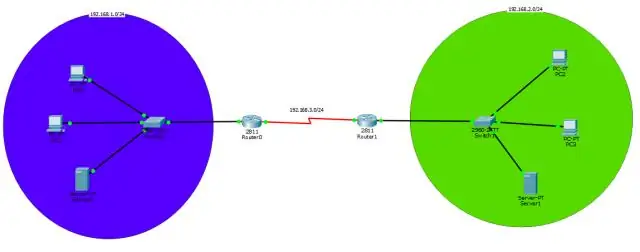

Klassenlose IPv4-Adressierung Die klassenlose Adressierung teilt eine IP-Adresse entlang von Oktettgrenzen in den Netzwerk- und den Host-Teil auf. Zuletzt bearbeitet: 2025-01-22 17:01

Ab 2019 stehen über 2 Millionen Apps im Google Play Store zum Download bereit, während 1,83 Millionen Apps im Apple AppStore verfügbar sind. Zuletzt bearbeitet: 2025-01-22 17:01

ISATAP ist eine Schnittstelle, die Hosts verwenden können, um IPv6-Datenverkehr über IPv4-Netzwerke zu leiten. Dies geschieht, indem ein IPv6-Frame verwendet und Header mit IPv4-Netzwerkinformationen auf den Frame angewendet werden. 2) Das Vorhandensein der IPv4-Adresse zeigt die IPv4-Informationen an, die verwendet werden, um den IPv6-Datenverkehr über das IPv4-Netzwerk zu übertragen. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf Start und dann auf Systemsteuerung. So installieren Sie diesen Download: Laden Sie die Datei herunter, indem Sie auf die Schaltfläche Download (oben) klicken. Wählen Sie „Ausführen“, um die Installation sofort zu starten, oder speichern Sie den Download auf Ihrem Computer und doppelklicken Sie auf die heruntergeladene Datei. Folgen Sie den Anweisungen auf dem Bildschirm, um die Installation abzuschließen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Installation von GitHub Desktop ist so einfach wie bei jeder anderen Windows-Anwendungsinstallation. Installation Öffnen Sie einen Browser. Besuchen Sie desktop.github.com. Klicken Sie auf Download für Windows (64bit). Klicken Sie auf Ausführen, wenn Sie dazu aufgefordert werden. Erlauben Sie der Installation, herunterzuladen und zu installieren. Zuletzt bearbeitet: 2025-01-22 17:01

Doch erst 1844 entwickelte ein Franzose namens Jean-Baptiste Schwilguć den ersten funktionierenden Prototyp einer schlüsselbetriebenen Rechenmaschine. Dieses Gerät verwendet die erste numerische Tastatur mit einer einzigen Tastenreihe, die von 1 auf 9 erhöht wurde (Dalakov, 2018). Zuletzt bearbeitet: 2025-01-22 17:01

Eine einfache Möglichkeit, die Race-Bedingungen "Check and Act" zu beheben, besteht darin, das Schlüsselwort zu synchronisieren und eine Sperre zu erzwingen, die diese Operation atomar macht und garantiert, dass der Block oder die Methode nur von einem Thread ausgeführt wird und das Ergebnis der Operation nach der Synchronisierung für alle Threads sichtbar ist Formulare abgeschlossen oder Thread verlassen. Zuletzt bearbeitet: 2025-01-22 17:01

Klasse grundlegende Syntax. In der objektorientierten Programmierung ist eine Klasse eine erweiterbare Programmcode-Vorlage zum Erstellen von Objekten, die Anfangswerte für Zustände (Membervariablen) und Implementierungen von Verhalten (Memberfunktionen oder Methoden) bereitstellt. Zuletzt bearbeitet: 2025-01-22 17:01

Hinzufügen eines Google-Kalenders zu Ihrer Website Öffnen Sie auf einem Computer Google Kalender. Klicken Sie oben rechts auf Einstellungen. Klicken Sie auf der linken Seite des Bildschirms auf den Namen des Kalenders, den Sie einbetten möchten. Kopieren Sie im Abschnitt 'Kalender einbinden' den angezeigten iframe-Code. Klicken Sie unter dem Einbettungscode auf Anpassen. Wählen Sie Ihre Optionen und kopieren Sie dann den angezeigten HTML-Code. Zuletzt bearbeitet: 2025-01-22 17:01

Die am häufigsten mit SSL verwendete Anwendung ist das Hypertext Transfer Protocol (HTTP), das Protokoll für Internet-Webseiten. Zuletzt bearbeitet: 2025-06-01 05:06

Die Seriennummer einer EOS-1D Mark IV Kamera befindet sich auf der Grundplatte der Kamera (unten). Die Seriennummer befindet sich normalerweise in weißen Ziffern auf der Grundplatte der Kamera. Die Seriennummern der Tilt- und Shift-Objektive (oder TS-E) von Canon befinden sich auf der Seite des Objektivtubus in der Nähe der elektronischen Halterung des Objektivs. Zuletzt bearbeitet: 2025-01-22 17:01

Einige Laptops haben 2 eingebaute Grafikkarten. Diese sind normalerweise für 3D-Arbeiten, Video- oder Fotobearbeitung und Spiele gedacht. Einige Laptops ermöglichen es Ihnen, Ihre eigene GPU zu installieren, solange sie mit dem Motherboard kompatibel ist. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist der Hauptunterschied zwischen Schwachstellen-Scans und Penetrationstests? Penetrationstests sind Angriffe auf ein System. Schwachstellen-Scans werden mit detaillierten Kenntnissen des Systems durchgeführt; Penetrationstests beginnen ohne Systemkenntnisse. Zuletzt bearbeitet: 2025-01-22 17:01

Beste Videobearbeitungssoftware für Mac Adobe Premiere Pro CC – Für Profis. Lightworks – Bestes Video-Rendering. DaVinci Resolve – Beste Farbkorrektur. Blender – Am besten für 3D. HitFilm Express – Beste visuelle Effekte. Apple iMovie – Für die Heimvideobearbeitung. Shotcut – Beste Videokonvertierung. OpenShot – Bester kostenloser MacVideoEditor. Zuletzt bearbeitet: 2025-06-01 05:06

Sie können diese Funktion entweder über die Seitenleiste des Datei-Explorers oder über den Befehl "Dateien: Geöffnete Datei vergleichen mit" nutzen. Das VS-Codevergleichstool funktioniert auf sehr ähnliche Weise wie andere Vergleichstools und Sie können die Einstellung ändern, um die Änderungen im "In Line-Modus" oder "Merged-Modus" im Codevergleichsfenster anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

CSS 3. CSS Level 3 wird seit 1999 weiterentwickelt und ist die Version, mit der die meisten von uns jetzt vertraut sind. Der größte Unterschied hier ist die Einführung von Modulen, jedes mit seinen eigenen Fähigkeiten und erweiterten Funktionen, von denen einige frühere Aspekte von CSS 2.1 ersetzt haben. Zuletzt bearbeitet: 2025-01-22 17:01

1 Antwort. Deshalb sind Transaktionen für SQL-Server-Funktionen unnötig. Sie können jedoch die Transaktionsisolationsstufe ändern, z. B. können Sie den NOLOCK-Hinweis verwenden, um die Transaktionsisolationsstufe "read uncommitted" zu erreichen und nicht festgeschriebene Daten aus anderen Transaktionen zu lesen. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte, um ein Homeland Security Professional zu werden Besuchen Sie einen Studiengang und/oder sammeln Sie die für den Job erforderliche Erfahrung.* Bewerben Sie sich auf der USAJobs-Website auf eine offene Stelle. Machen Sie eine ärztliche Untersuchung und bestehen Sie diese. Nehmen Sie an einer psychologischen Untersuchung teil und bestehen Sie diese. Machen und bestehen Sie einen Lügendetektortest. Unterziehen Sie eine Hintergrunduntersuchung. Zuletzt bearbeitet: 2025-01-22 17:01

Die folgende Liste enthält einige Beispiele für beliebte APIs: Google Maps API: Mit Google Maps APIs können Entwickler Google Maps über eine JavaScript- oder Flash-Schnittstelle in Webseiten einbetten. YouTube-APIs: YouTube-API: Mit den APIs von Google können Entwickler YouTube-Videos und -Funktionen in Websites oder Anwendungen integrieren. Zuletzt bearbeitet: 2025-01-22 17:01

So stellen Sie eine Verbindung zu einem Wi-Fi-Netzwerk her Scannen Sie einen QR-Code in der Kamera-App (Foto- oder Quadratmodus) Tippen Sie auf die Wi-Fi-QR-Code-Benachrichtigung. Treten Sie dem Wi-Fi-Netzwerk bei. Zuletzt bearbeitet: 2025-06-01 05:06

1 Antwort. Wie Sie auf der Seite AWS Lambda-Limits erfahren haben, gibt es derzeit keine Begrenzung der Anzahl der AWS Lambda-Funktionen pro Region oder Konto. Sie haben Recht, dass der Funktions- und Layerspeicher begrenzt ist. Zuletzt bearbeitet: 2025-01-22 17:01

So bewerben Sie Ihren Livestream Informieren Sie Ihre persönlichen Teilnehmer. Eine der einfachsten und effektivsten Möglichkeiten, Ihre Veranstaltung zu bewerben, besteht darin, das Publikum persönlich darüber zu informieren, dass Sie die Veranstaltung streamen. Senden Sie eine E-Mail-Explosion. Nutzen Sie Social Media, um Ihre Veranstaltung bekannt zu machen. Bring deinen Stream zu deinen Zuschauern. Zuletzt bearbeitet: 2025-06-01 05:06

Upvote ist eine Methode auf der Website Reddit, mit der Benutzer ihre Zustimmung oder Unterstützung für einen Post signalisieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Methode, die Sie zum Kopieren und Einfügen eines Kennworts verwenden können, besteht darin, es aus einem privaten Textdokument abzurufen, auf das nur Sie Zugriff haben. Wählen Sie dann das Passwortfeld aus, klicken Sie mit der rechten Maustaste, wählen Sie "Einfügen", und Ihr Passwort wird angezeigt. Sie können auch 'Strg' und 'C' zum Kopieren und 'Strg' und 'V' zum Einfügen verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Warum sollte ich Express verwenden, wenn ich eine Web-App mit Node. js? Express wird bevorzugt, da es ein einfaches Routing und Unterstützung für Connect-Middleware bietet und viele Erweiterungen und nützliche Funktionen ermöglicht. Das sind nur einige der Funktionen. Zuletzt bearbeitet: 2025-01-22 17:01

CSS Child vs. Descendant Selektoren. Child Selector: Child Selector wird verwendet, um alle Elemente abzugleichen, die einem bestimmten Element untergeordnet sind. Es gibt die Beziehung zwischen zwei Elementen an. Der Operand auf der linken Seite von > ist das übergeordnete und der rechte Operand ist das untergeordnete Element. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie beim Booten schnell und wiederholt F12 oder (Fn+F12) beim Lenovo-Logo, um den Windows BootManager zu öffnen. Wählen Sie das Bootgerät in der Liste aus. Dies ist eine einmalige Option. Wenn das Boot-Gerät im BIOS deaktiviert ist, kann das Boot-Gerät mit dieser Methode nicht ausgewählt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Sticky Session bezieht sich auf die Funktion vieler kommerzieller Load-Balancing-Lösungen für Webfarmen, um die Anfragen für eine bestimmte Sitzung an dieselbe physische Maschine weiterzuleiten, die die erste Anfrage für diese Sitzung bedient hat. Wenn JBoss eine Sitzung erstellt, erstellt es diese im Format 'id. jvmRoute. Zuletzt bearbeitet: 2025-01-22 17:01

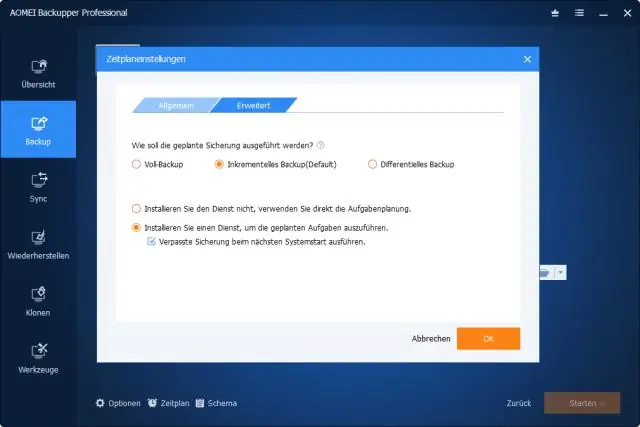

1 Antwort. Es ist nicht möglich, eine differenzielle Sicherung einer Datenbank durchzuführen, wenn keine vorherige Sicherung durchgeführt wurde. Eine differenzielle Sicherung basiert auf der letzten, vorherigen vollständigen Datensicherung. Ein differentielles Backup erfasst nur die Daten, die sich seit diesem vollständigen Backup geändert haben. Zuletzt bearbeitet: 2025-01-22 17:01