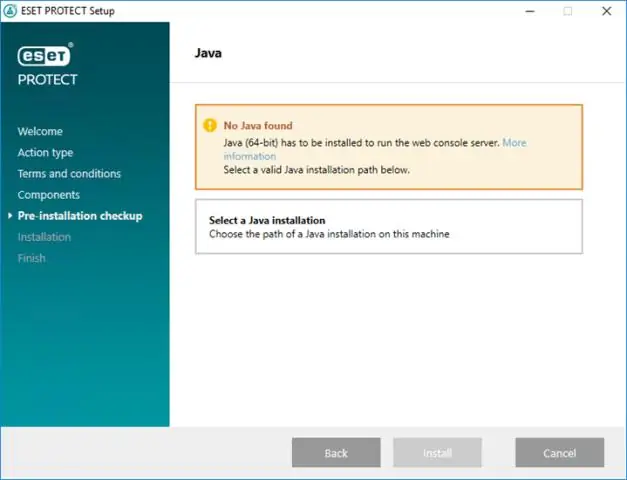

Nein. Bearbeiten: Oracle enthält eine JVM, die auf demselben Computer wie die Datenbank selbst ausgeführt wird, aber nicht zum Ausführen von "DBMS-bezogenem" Code verwendet wird. Es ist nur da, um in Java geschriebene gespeicherte Prozeduren/Funktionen auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Das sogenannte CSV-Format (Comma Separated Values) ist das gängigste Import- und Exportformat für Tabellenkalkulationen und Datenbanken. Die Lese- und Schreibobjekte des CSV-Moduls lesen und schreiben Sequenzen. Programmierer können mit den Klassen DictReader und DictWriter auch Daten in Wörterbuchform lesen und schreiben. Zuletzt bearbeitet: 2025-01-22 17:01

NVRAM (Nonvolatile Random Access Memory) ist eine kleine Speichermenge, die Ihr Mac verwendet, um bestimmte Einstellungen zu speichern und schnell darauf zuzugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptunterschied zwischen ihnen besteht darin, wie sie mit Daten umgehen. Relationale Datenbanken sind strukturiert. Nicht-relationale Datenbanken sind dokumentenorientiert. Dieser sogenannte Dokumententypspeicher ermöglicht die Speicherung mehrerer Datenkategorien in einem Konstrukt oder Dokument. Zuletzt bearbeitet: 2025-01-22 17:01

Micro-Micro ist ein Präfix im metrischen System und bezeichnet einen Faktor von 10-6. Das Präfix wurde 1960 bestätigt und stammt aus dem Griechischen Μικρός, was „klein“bedeutet. Das Symbol für das Präfix stammt vom griechischen Buchstaben Μ. Es ist das einzige SI-Präfix, das ein Zeichen verwendet, das nicht aus dem lateinischen Alphabet stammt. Zuletzt bearbeitet: 2025-01-22 17:01

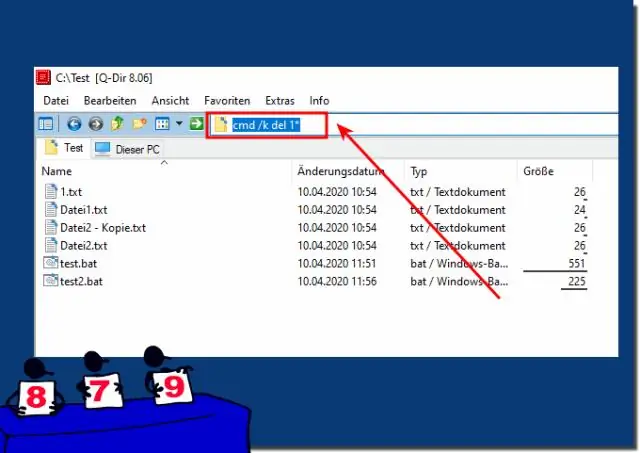

Klicken Sie auf Start > Alle Programme > Zubehör und klicken Sie mit der rechten Maustaste auf "Eingabeaufforderung" und wählen Sie dann "Als Administrator ausführen" Windows Server 2012, Windows 8, Windows Server 2012 R2, Windows 8.1 oder Windows 10: Die Schaltfläche Start ist in diesen Versionen von Windows ausgeblendet . Klicken Sie mit der rechten Maustaste auf die angezeigte Schaltfläche Start, Sie sehen ein Menü. Zuletzt bearbeitet: 2025-01-22 17:01

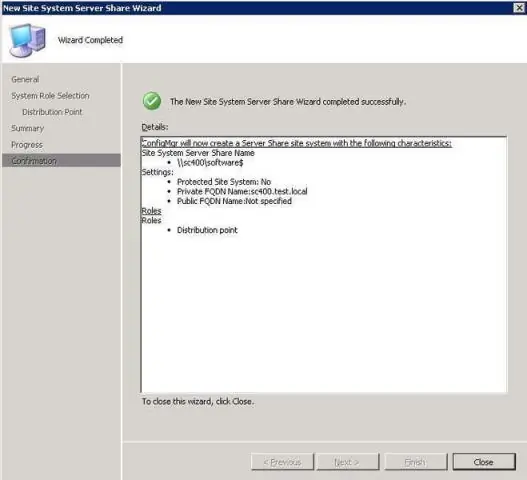

Der Softwareverteilungsprozess kündigt den Mitgliedern einer Sammlung Pakete an, die Programme enthalten. Der Client installiert dann die Software von den angegebenen Verteilungspunkten. Wenn das Paket Quelldateien enthält, definieren Sie einen Verteilungspunkt für das Paket, indem Sie eine Instanz von SMS_DistributionPoint erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

In der Informatik ist Marshalling oder Marshalling der Prozess der Umwandlung der Speicherdarstellung eines Objekts in ein für die Speicherung oder Übertragung geeignetes Datenformat und wird normalerweise verwendet, wenn Daten zwischen verschiedenen Teilen eines Computerprogramms oder von einem Programm zu einem anderen verschoben werden müssen Ein weiterer. Zuletzt bearbeitet: 2025-01-22 17:01

Implementieren Sie die folgenden Schritte, um die aktive Dataguard-Datenbank zu aktivieren. Brechen Sie die Medienwiederherstellung im physischen Standby ab. SQL> Datenbank ändern Verwaltete Standby-Datenbank wiederherstellen Abbrechen; Öffnen Sie die Datenbank[PHYSICAL STANDBY] Starten Sie die Medienwiederherstellung mit Echtzeitprotokoll apply[PHYSICAL STANDBY] Überprüfen Sie den Datenbankstatus:[PHYSICAL STANDBY]. Zuletzt bearbeitet: 2025-01-22 17:01

Werfen wir einen genaueren Blick auf die 5 Möglichkeiten, Ihr JavaScript richtig zu organisieren. Kommentieren Sie Ihren Code. Wenn Sie eine neue Funktion, Klasse, ein Modell, eine Konstante oder wirklich alles andere schreiben, hinterlassen Sie Kommentare, um denjenigen zu helfen, die daran arbeiten. Verwenden Sie ES6-Klassen. Versprechen sind dein Freund. Halten Sie die Dinge getrennt. Konstanten und Aufzählungen verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Der Nachteil des Zeitstempelansatzes besteht darin, dass jeder in der Datenbank gespeicherte Wert zwei zusätzliche Zeitstempelfelder benötigt: eines für das letzte Lesen des Felds und eines für die letzte Aktualisierung. Zeitstempelung erhöht somit den Speicherbedarf und den Verarbeitungsaufwand der Datenbank. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Twitter-Bot ist eine Art Bot-Software, die einen Twitter-Account über die Twitter-API steuert. Die Bot-Software kann autonom Aktionen wie Tweeten, Retweeten, Liken, Folgen, Entfolgen oder Direktnachrichten anderer Konten ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Adafruit.io ist ein Cloud-Service – das bedeutet nur, dass wir ihn für Sie ausführen und Sie ihn nicht verwalten müssen. Sie können sich über das Internet damit verbinden. Es ist in erster Linie dafür gedacht, Daten zu speichern und dann wieder abzurufen, aber es kann noch viel mehr als nur das. Zuletzt bearbeitet: 2025-06-01 05:06

Logical Security besteht aus Software-Sicherheitsvorkehrungen für die Systeme einer Organisation, einschließlich Benutzeridentifikation und Passwortzugriff, Authentifizierung, Zugriffsrechte und Berechtigungsstufen. Diese Maßnahmen sollen sicherstellen, dass nur autorisierte Benutzer Aktionen ausführen oder auf Informationen in einem Netzwerk oder einem Arbeitsplatz zugreifen können. Zuletzt bearbeitet: 2025-01-22 17:01

Für eine Jio-Festnetzverbindung müssen Sie eine Jio-FTTH-Verbindung (Fiber to the Home) verwenden. In diesem Verbindungstechniker wird ein Router (ONT) bei Ihnen zu Hause über eine einzelne Glasfaserleitung installiert. Nach der Aktivierung können Sie Ihr Festnetztelefon an thisONT anschließen. Sie können 100 Mbit/s Internet über WLAN oder LAN-Port von thisONT genießen. Zuletzt bearbeitet: 2025-01-22 17:01

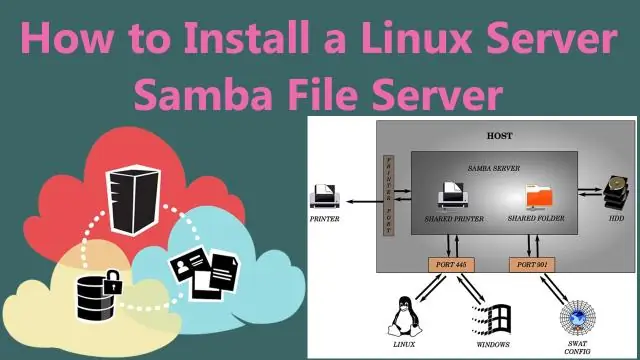

Linux Samba Server ist einer der leistungsstarken Server, der Ihnen hilft, Dateien und Drucker mit Windows-basierten und anderen Betriebssystemen gemeinsam zu nutzen. Es ist eine Open-Source-Implementierung der Protokolle Server Message Block/Common Internet File System (SMB/CIFS). Zuletzt bearbeitet: 2025-01-22 17:01

Classic Load Balancer in US-East-1 kostet 0,025 USD pro Stunde (oder Teilstunde) plus 0,008 USD pro GB der vom ELB verarbeiteten Daten. Verwenden Sie den AWS Simple Monthly Calculator, um die Preise für den Load Balancer für Ihre Anwendung zu ermitteln. Zuletzt bearbeitet: 2025-01-22 17:01

Nicht proprietäre Software ist Software, für die keine Patent- oder Urheberrechtsbedingungen gelten. Nicht proprietäre Software ist öffentlich verfügbare Software, die frei installiert und verwendet werden kann. Es bietet auch vollständigen Zugriff auf seinen Quellcode. Nicht-proprietäre Software kann auch als Open-Source-Software bezeichnet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Eine schlecht normalisierte Datenbank und schlecht normalisierte Tabellen können zu Problemen führen, die von übermäßiger Platten-E/A und anschließender schlechter Systemleistung bis hin zu ungenauen Daten reichen. Ein falsch normalisierter Zustand kann zu einer umfangreichen Datenredundanz führen, die alle Programme belastet, die die Daten verändern. Zuletzt bearbeitet: 2025-01-22 17:01

Um diese Datendateien zu schützen, bietet Oracle Database Transparent Data Encryption (TDE). TDE verschlüsselt sensible Daten, die in Datendateien gespeichert sind. Um eine unbefugte Entschlüsselung zu verhindern, speichert TDE die Verschlüsselungsschlüssel in einem Sicherheitsmodul außerhalb der Datenbank, das als Schlüsselspeicher bezeichnet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Der Virtual Reality-Markt wächst mit einer CAGR von 33,47 % und wird bis 2024 voraussichtlich 44,7 Milliarden US-Dollar erreichen – Exklusiver Bericht von MarketsandMarkets™. Zuletzt bearbeitet: 2025-06-01 05:06

Da Ihr cat5e diese nicht hat, können Sie einfach ein nicht zugewiesenes Kabelpaar erstellen. Die beiden inneren Terminatoren am RJ-11-Ende sind für Leitung 1 und die äußeren beiden Pins sind Leitung 2. HINWEIS: Wenn Sie Gigabit-Ethernet verwenden möchten, funktioniert dies nicht, da Gigabit-Ethernet alle 4 Drahtpaare erfordert. Zuletzt bearbeitet: 2025-01-22 17:01

Holen Sie sich Kindle Oasis 2 für 174,99 $ Dieses exklusive Angebot für Prime kommt überraschend, da es nicht früher von Amazon angekündigt wurde. Der Preis für Kindle Oasis 2 (eine Version mit Werbung und 8 GB) wurde von 249,99 USD auf 174,99 USD gesenkt, was bedeutet, dass Sie 75 USD (30% des regulären Preises) sparen. Zuletzt bearbeitet: 2025-01-22 17:01

Finden Sie bei einem gegebenen gewichteten gerichteten azyklischen Graphen und einem Quellknotenpunkt im Graphen die kürzesten Wege von der gegebenen Quelle zu allen anderen Eckpunkten. Kürzester Pfad im gerichteten azyklischen Graphen Initialize dist[] = {INF, INF, ….} Erzeuge eine toplogische Reihenfolge aller Knoten. Folgen Sie für jeden Knoten u in topologischer Reihenfolge. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie Alt + Leertaste, um das Fenstermenü aufzurufen, drücken Sie S, um die Option Größe auszuwählen, verwenden Sie die Pfeiltasten, um die Größe des Fensters zu ändern, und drücken Sie abschließend die Eingabetaste, um zu bestätigen. Klicken Sie auf die Schaltfläche Maximieren in der oberen rechten Ecke des Fensters. Klicken Sie auf die Titelleiste und ziehen Sie das Fenster an den linken, oberen oder rechten Rand des Desktops. Zuletzt bearbeitet: 2025-01-22 17:01

Grundsätzlich ermöglicht CORS Ihrem Website-Js-Frontend-Code den Zugriff auf Ihr Website-Backend mit den in Ihrem Browser eingegebenen Cookies und Anmeldeinformationen, während Ihr Backend vor dem js einer anderen Website geschützt bleibt und den Client-Browser auffordert, darauf zuzugreifen (mit Anmeldeinformationen, die der Benutzer erhalten hat). Zuletzt bearbeitet: 2025-01-22 17:01

Im Februar 2014 waren 28 Prozent der erwachsenen Nutzer der mobilen Messaging-App zwischen 25 und 34 Jahre alt. Die zweitgrößte Nutzergruppe waren die 35- bis 44-Jährigen mit 26 Prozent. Es wurde festgestellt, dass das Durchschnittsalter der erwachsenen WhatsApp-Nutzer in den Vereinigten Staaten bei 36 Jahren lag. Zuletzt bearbeitet: 2025-01-22 17:01

Beginnen Sie bei der Einführung der Zeiterfassung in einem großen Unternehmen mit einem Pilotprogramm. Halten Sie die Dateneingabe so einfach wie möglich. Kommunizieren, WARUM Menschen die Zeit erfassen müssen. Zwingen Sie die Leute nicht, den Timer zu verwenden. Bestehen Sie nicht auf Präzision. Das Ausfüllen des Stundenzettels jeden Tag ist viel besser als am Ende der Woche. Zuletzt bearbeitet: 2025-06-01 05:06

Obwohl Aquarellpapier keine Beschichtung hat, haftet der Toner möglicherweise nicht gut an der Oberfläche des Papiers und das Papier hält der Hitze eines Laserdruckers möglicherweise nicht gut stand. Zuletzt bearbeitet: 2025-06-01 05:06

Comment TS' generiert eine Vorlage für JSDoc-Kommentare. Es ist für TypeScript-Dateien angepasst. Typescript enthält viele Sprachanmerkungen, die in den Kommentaren nicht dupliziert werden sollten. Um einen Kommentar hinzuzufügen, drücken Sie zweimal Strg+Alt+C. oder wählen Sie 'Kommentarcode' aus Ihrem Kontextmenü. oder füge /** über der Codezeile ein. Zuletzt bearbeitet: 2025-01-22 17:01

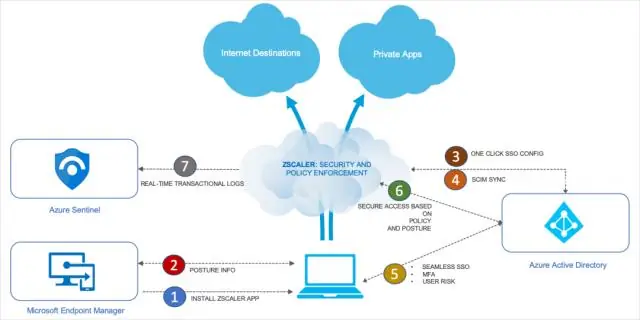

Zero-Trust-Implementierung Nutzen Sie Mikrosegmentierung. Eine Person oder ein Programm mit Zugriff auf eine dieser Zonen kann ohne separate Autorisierung auf keine der anderen Zonen zugreifen. Multi-Factor Authentication (MFA) verwenden Prinzip der geringsten Berechtigung (PoLP) implementieren Alle Endpunktgeräte validieren. Zuletzt bearbeitet: 2025-06-01 05:06

Ganze/Teil-Beziehungen. Ganze/Teile-Beziehungen sind, wenn eine Klasse das gesamte Objekt repräsentiert und andere Klassen Teile repräsentieren. Das Ganze fungiert als Behälter für die Teile. Diese Beziehungen werden in einem Klassendiagramm durch eine Linie mit einer Raute an einem Ende dargestellt. Zuletzt bearbeitet: 2025-01-22 17:01

Um ein Pfeilsymbol mit seinem Alt-Code in Word, inExcel usw. einzugeben; Stellen Sie sicher, dass Sie NumLock einschalten, drücken und halten Sie die Alt-Taste, geben Sie den Alt-Code-Wert des gewünschten Pfeils ein, zum Beispiel für ein Pfeil-nach-unten-Symbol, geben Sie 2 5 auf dem Ziffernblock ein, lassen Sie die Alt-Taste los und Sie erhalten ein ↓ Abwärtspfeil. Zuletzt bearbeitet: 2025-01-22 17:01

Der Speicher in der JVM ist in fünf verschiedene Teile unterteilt, nämlich: Methodenbereich: Der Methodenbereich speichert den Klassencode: Code der Variablen und Methoden. Heap: In diesem Bereich werden die Java-Objekte erstellt.Java Stack: Beim Ausführen von Methoden werden die Ergebnisse im Stack-Speicher abgelegt. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Podium (pl. podiums oder podia) ist die erhöhte Plattform, auf der der Redner steht, um seine Rede zu halten. „Podium“leitet sich vom griechischen Wort πόδι (pothi), was „Fuß“bedeutet. Das Wort „Podiater“(Fußarzt) stammt aus der gleichen Quelle. Zuletzt bearbeitet: 2025-01-22 17:01

Sie verlieren 4 Byte nicht nur einmal pro Zeile; aber für jede Zelle in der Zeile, die nicht null ist. Vorteile der SPARSE-Spalte sind: Nachteile der SPARSE-Spalte sind: Die SPARSE-Spalte kann nicht auf Text, ntext, Bild, Zeitstempel, Geometrie, Geografie oder benutzerdefinierte Datentypen angewendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie eine lokale Installation der Vollversion von TFS wünschen, benötigen Sie eine Serverlizenz und jeder Entwickler benötigt eine Clientlizenz. Die Serverlizenz kann für etwa 500 US-Dollar erworben werden und die Clientlizenzen sind ungefähr gleich. Wie bei Visual Studio Online ist TFS jedoch in MSDN-Abonnements enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Ihr iPhone 7 Plus plötzlich sehr langsam aufgeladen wird, kann dies im Allgemeinen an beschädigten Ladegeräten wie einem beschädigten oder inkompatiblen Ladekabel oder verwendeten USB-Adapter liegen. Es ist auch möglich, dass die Stromquelle nicht in der Lage ist, die erforderliche Strommenge bereitzustellen, um das Gerät im erwarteten Tempo aufzuladen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Organisationseinheit (OU) ist eine Unterteilung innerhalb eines Active Directory, in der Sie Benutzer, Gruppen, Computer und andere Organisationseinheiten platzieren können. Sie können Organisationseinheiten erstellen, um die Funktions- oder Geschäftsstruktur Ihrer Organisation widerzuspiegeln. Jede Domäne kann ihre eigene Organisationseinheitshierarchie implementieren. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte zum Erzwingen der NTP-Synchronisierung Stoppen Sie den ntpd-Dienst: # service ntpd stop. Update erzwingen: # ntpd -gq. -g – fordert eine Aktualisierung unabhängig vom Zeitversatz an. -q – fordert den Daemon zum Beenden auf, nachdem das Datum vom ntp-Server aktualisiert wurde. Starten Sie den ntpd-Dienst neu:. Zuletzt bearbeitet: 2025-06-01 05:06