Der Hauptunterschied zwischen HSRP und VRRP besteht darin, dass HSRP proprietär von Cisco ist und nur auf Cisco-Geräten verwendet werden kann. VRRP ist ein auf Standards basierendes Protokoll und ist herstellerunabhängig und bietet eine gewisse Flexibilität bei der Auswahl von Netzwerkgeräten. Zuletzt bearbeitet: 2025-01-22 17:01

A*(A star) A* ist eine Kombination aus Dijkstra und Greedy. Es verwendet die Distanz vom Wurzelknoten plus die heuristische Distanz zum Ziel. Der Algorithmus terminiert, wenn wir den Zielknoten finden. Zuletzt bearbeitet: 2025-01-22 17:01

Mit 2,8 Pfund und einer Dicke von 0,2 bis 0,6 Zoll ist das 13-Zoll-MacBook Air etwas leichter als das neue 13-Zoll-MacBook Pro (3 Pfund; 0,6 Zoll). Das konische Design des Air sieht auch schlanker aus. Das MacBook Air verfügt über zwei Thunderbolt 3-Anschlüsse und einen Kopfhöreranschluss. Zuletzt bearbeitet: 2025-01-22 17:01

Wir können einen echten Vorteil sehen, Suspense mit React zu verwenden. faul für Code-Splitting. Der Code fühlt sich synchron an, während er asynchron ist, und wir müssen nicht viel Boilerplate schreiben, um das dynamische Importversprechen und seine Komponentenverwendung zu verwalten. Das Kernteam von React arbeitet daran, Suspense zum Abrufen von Daten zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Transportation Security Administration (TSA) gibt an, dass Sie mit einem Laptop an Bord in die USA reisen können, dieser jedoch aus Taschen oder Koffern entfernt und zum Scannen an der Sicherheitskontrolle des Flughafens in ein separates Fach gelegt werden muss. Zuletzt bearbeitet: 2025-01-22 17:01

6 Antworten. Jenkins speichert die Konfiguration für jeden Job in einem gleichnamigen Verzeichnis in jobs/. Die Jobkonfigurationsdatei ist config. xml werden die Builds in builds/ gespeichert und das Arbeitsverzeichnis ist workspace. Zuletzt bearbeitet: 2025-01-22 17:01

Der Abschnitt des ASME BPVC besteht aus 4 Teilen. Dieser Teil ist ein ergänzendes Buch, auf das in anderen Abschnitten des Kodex verwiesen wird. Sie enthält Materialspezifikationen für Eisenwerkstoffe, die für den Bau von Druckbehältern geeignet sind. Zuletzt bearbeitet: 2025-06-01 05:06

Damit ein Gedächtnis in den Speicher (d. h. das Langzeitgedächtnis) gelangen kann, muss es drei verschiedene Stadien durchlaufen: das sensorische Gedächtnis, das Kurzzeit- (d. h. das Arbeits-) Gedächtnis und schließlich das Langzeitgedächtnis. Diese Stufen wurden zuerst von Richard Atkinson und Richard Shiffrin (1968) vorgeschlagen. Zuletzt bearbeitet: 2025-06-01 05:06

Schalten Sie den Sony Bravia HDTV und die Kabelbox ein. Drücken Sie auf Ihrer Kabelfernbedienung auf „Menü“oder „Einstellungen“. Scrollen Sie, bis Sie die Option für die Anzeigeeinstellungen finden. Scrollen Sie zu den 'OutputResolution'-Einstellungen und stellen Sie die Ausgabeauflösung auf 1080P. Zuletzt bearbeitet: 2025-01-22 17:01

Weltstecker nach Standort Steckertyp Elektrisches Potenzial Frequenz Typ C 220 V 50 Hz Typ D 220 V 50 Hz Typ G 220 V 50 Hz Typ K 220 V 50 Hz. Zuletzt bearbeitet: 2025-06-01 05:06

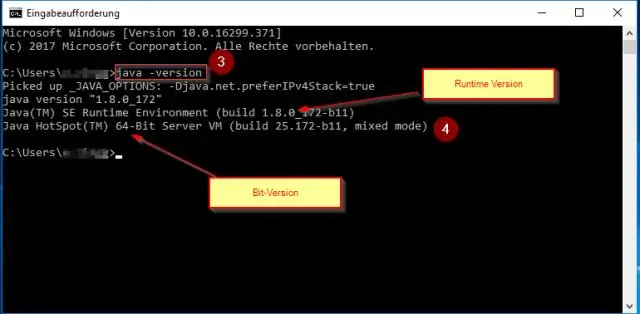

Einige der wichtigen Funktionen von Java 8 sind; forEach()-Methode in der Iterable-Schnittstelle. Standard- und statische Methoden in Schnittstellen. Funktionale Schnittstellen und Lambda-Ausdrücke. Java Stream API für Massendatenoperationen in Sammlungen. Java-Zeit-API. Verbesserungen der Sammlungs-API. Verbesserungen der Parallelitäts-API. Java IO-Verbesserungen. Zuletzt bearbeitet: 2025-01-22 17:01

Contrast hilft, Tests schnell und genau durchzuführen, indem ein Agent verwendet wird, der Anwendungen mit Sensoren instrumentiert. Die Sensoren betrachten den Datenfluss in Echtzeit und analysieren die Anwendung von innen, um Schwachstellen in folgenden Bereichen zu erkennen: Bibliotheken, Frameworks und benutzerdefiniertem Code. Konfigurationsinformationen. Zuletzt bearbeitet: 2025-01-22 17:01

Git reset --hard Dieser Befehl setzt das Repository auf den Stand der HEAD-Revision zurück, die die letzte festgeschriebene Version ist. Git verwirft alle Änderungen, die Sie seit diesem Zeitpunkt vorgenommen haben. Verwenden Sie den Checkout-Befehl mit zwei Bindestrichen und dann den Pfad zu der Datei, deren vorheriger Status Sie wiederherstellen möchten. Zuletzt bearbeitet: 2025-06-01 05:06

Schritte Öffnen oder erstellen Sie eine Photoshop-Datei. Klicken Sie auf eine Ebene. Klicken Sie auf das Schnellauswahl-Tool. Wählen Sie ein Objekt aus. Klicken Sie auf Bearbeiten. Klicken Sie auf Transformieren. Klicken Sie auf 180° drehen, um das Objekt oder die Ebene auf den Kopf zu stellen. Klicken Sie auf 90° CW drehen, um die Unterseite des Objekts oder der Ebene nach oben und links zu drehen. Zuletzt bearbeitet: 2025-06-01 05:06

Gehen Sie folgendermaßen vor, um die Diashow-Funktion zu verwenden: Tippen Sie auf das Symbol der Fotos-App, um die Anwendung zu öffnen. Tippen Sie auf die Registerkarte Fotos. Tippen Sie auf die Schaltfläche Diashow, um das Menü Diashow-Optionen anzuzeigen. Wenn Sie zur Diashow Musik abspielen möchten, tippen Sie im Feld Musik abspielen auf die Schaltfläche Ein/Aus. Zuletzt bearbeitet: 2025-01-22 17:01

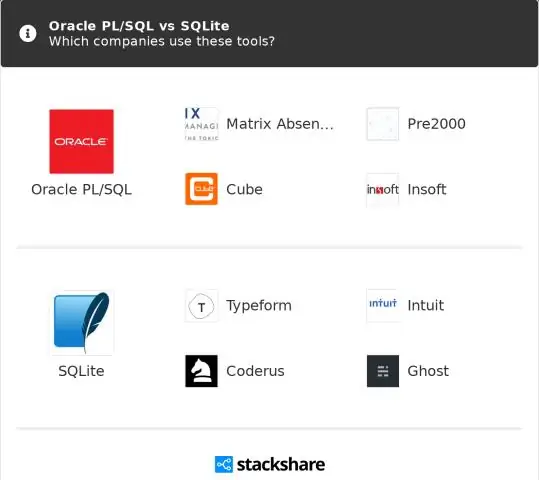

Auch wenn Toad und SQL Developer über diese Funktion verfügen, ist sie grundlegend und funktioniert nur für Tabellen und Ansichten, während das Äquivalent von PL/SQL Developer für lokale Variablen, Pakete, Prozeduren, Parameter usw. funktioniert, eine große Zeitersparnis. Zuletzt bearbeitet: 2025-01-22 17:01

Seriös. Nein, Sie sollten zwischen 1,25 V und 1,5 V liegen. Ich würde nicht mehr empfehlen, es sei denn, Sie wissen wirklich, was Sie tun (1.5+ wäre normalerweise für Übertaktung). Aktualisieren Sie Ihr BIOS und überprüfen Sie Ihre Spannungen in Ihrem BIOS, kein heruntergeladenes Softwareprogramm, wenn Sie es noch nicht getan haben. Zuletzt bearbeitet: 2025-01-22 17:01

Automatisches Zählen mit einer Auswahl Wählen Sie das Zauberstab-Werkzeug oder wählen Sie Auswählen > Farbbereich. Erstellen Sie eine Auswahl, die die Objekte im Bild enthält, die Sie zählen möchten. Wählen Sie Analyse > Datenpunkte auswählen > Benutzerdefiniert. Wählen Sie im Bereich Auswahl den Datenpunkt Count aus und klicken Sie auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Eine sehr beliebte Lösung für die Prozesssynchronisation ist die Implementierung des kritischen Abschnitts, bei dem es sich um ein Codesegment handelt, auf das zu einem bestimmten Zeitpunkt nur ein Signalprozess zugreifen kann. Der kritische Abschnitt ist ein Teil des Codes, in dem Prozesse, die Daten teilen, mithilfe von Semaphoren gesteuert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Weitere Informationen: Histogramme werden manchmal als Frequenzplots bezeichnet, während Boxplots als Box-and-Whisker-Plots bezeichnet werden. Ein Histogramm wird normalerweise für kontinuierliche Daten verwendet, während ein Balkendiagramm ein Diagramm von Zähldaten ist. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Tech-Nummer hat eine gerade Anzahl von Stellen. Wenn die Zahl in zwei gleiche Hälften geteilt wird, dann ist das Quadrat der Summe dieser Hälften gleich der Zahl selbst. =3025 ist eine Tech-Nummer. Zuletzt bearbeitet: 2025-01-22 17:01

SQL Server-Identität. Die Identitätsspalte einer Tabelle ist eine Spalte, deren Wert automatisch erhöht wird. Der Wert in einer Identitätsspalte wird vom Server erstellt. Ein Benutzer kann im Allgemeinen keinen Wert in eine Identitätsspalte einfügen. Die Identitätsspalte kann verwendet werden, um die Zeilen in der Tabelle eindeutig zu identifizieren. Zuletzt bearbeitet: 2025-01-22 17:01

Der gebräuchliche Begriff ist 2-Wege-Kabel, 3-Wege-Kabel usw. 3-Wege-Verlängerungskabel. Zuletzt bearbeitet: 2025-01-22 17:01

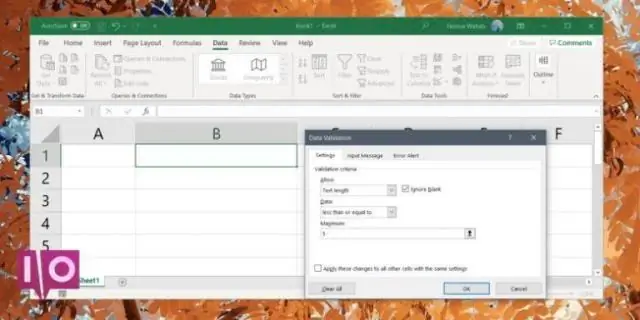

Klicken Sie auf der Registerkarte Start in der Gruppe Schriftart auf das Startprogramm für das Dialogfeld Zellen formatieren. Tastenkombination Sie können auch STRG+UMSCHALT+F drücken. Klicken Sie im Dialogfeld Zellen formatieren auf der Registerkarte Füllung unter Hintergrundfarbe auf die Hintergrundfarbe, die Sie verwenden möchten. Zuletzt bearbeitet: 2025-01-22 17:01

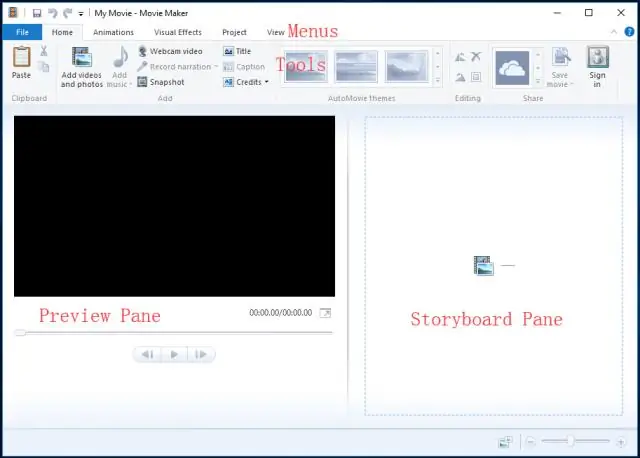

Die offizielle Movie Maker-Software hatte noch nie ein Wasserzeichen und war immer kostenlos. Zuletzt bearbeitet: 2025-01-22 17:01

Excel 2013 für Dummies Wählen Sie den Zellbereich B7:F17. Klicken Sie in der Multifunktionsleiste auf Daten→Was-wäre-wenn-Analyse→Datentabelle. Klicken Sie auf Zelle B4, um die absolute Zellenadresse $B$4 in das Textfeld Zeileneingabezelle einzugeben. Klicken Sie auf das Textfeld Spalteneingabezelle und dann auf Zelle B3, um die absolute Zellenadresse, $B$3, in dieses Textfeld einzugeben. Zuletzt bearbeitet: 2025-01-22 17:01

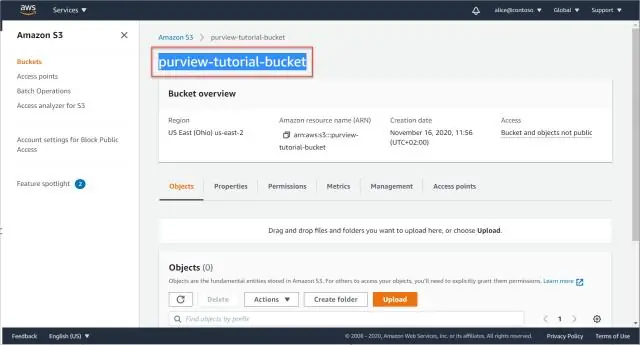

Gehen Sie folgendermaßen vor, um Objekte von einem S3-Bucket in einen anderen zu kopieren: Erstellen Sie einen neuen S3-Bucket. Installieren und konfigurieren Sie die AWS Command Line Interface (AWS CLI). Kopieren Sie die Objekte zwischen den S3-Buckets. Stellen Sie sicher, dass die Objekte kopiert wurden. Aktualisieren Sie vorhandene API-Aufrufe auf den neuen Bucket-Namen. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie diese Schritte aus: Öffnen Sie Ihren Shopify-Adminbereich. Navigieren Sie zu Vertriebskanälen und wählen Sie Online-Shop. Klicken Sie auf Themen. Suchen Sie das Dropdown-Menü Aktionen auf der Seite und wählen Sie Code bearbeiten aus. Öffnen Sie die entsprechende HTML-Datei. Fügen Sie den Code des Plugins an der gewünschten Stelle ein. Klicken Sie auf Speichern. Klicken Sie auf Vorschau, um Ihr Plugin auf Ihrer Website anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

$ne. Syntax: {field: {$ne: value}} $ne wählt die Dokumente aus, bei denen der Wert des Feldes ungleich dem angegebenen Wert ist. Dies schließt Dokumente ein, die das Feld nicht enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Phys-, Wurzel. -phys- kommt aus dem Griechischen und hat die Bedeutung „Natur; '' Diese Bedeutung finden Sie in solchen Wörtern wie: Geophysik, Metaphysik, Arzt, Physik, Physiognomie, Physiologie, Physique. Zuletzt bearbeitet: 2025-01-22 17:01

1 Leviton GFNT1-W – Beste Qualität GFCI Outlet. Weitere Bewertungen anzeigen. 2 BESTTEN GFCI Outlet – Bestes GFCI Outlet für Badezimmer. Weitere Bewertungen anzeigen. 3 TOPELE GFCI-Steckdose – Beste GFCI-Steckdose für einfaches Testen. 4 Lutron CAR-15-GFST-WH Claro – Beste GFCI-Steckdose für die Küche. 5 PROCURU GFCI-Steckdose – Beste wasserfeste GFCI-Steckdose. Zuletzt bearbeitet: 2025-06-01 05:06

Es gibt verschiedene Phasen, die sich mit dem Eindringen in die Cybersicherheit befassen: Aufklärung. Eindringen und Aufzählung. Malware-Einfügung und seitliche Bewegung. Zuletzt bearbeitet: 2025-06-01 05:06

1. Mit direkter Kommunikation oder Kontakt zwischen Personen: ein persönliches Gespräch. 2. Ofoder in Bezug auf ein Ferngespräch, das über einen Betreiber geführt wird, bei dem die Gebühren beginnen, wenn der entsprechende Teilnehmer antwortet. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden des Warenkorbanalysetools Öffnen Sie eine Excel-Tabelle, die die entsprechenden Daten enthält. Klicken Sie auf Warenkorbanalyse. Wählen Sie im Dialogfeld Warenkorbanalyse die Spalte aus, die die Transaktions-ID enthält, und wählen Sie dann die Spalte aus, die die Artikel oder Produkte enthält, die Sie analysieren möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn das Shape-Attribut auf rect gesetzt ist, definieren die Koordinaten die obere linke und untere rechte Ecke des Rechtecks. Es sollte vier numerische Werte geben, die durch Kommas getrennt sind. Die ersten beiden Werte sind die (x, y)-Koordinaten der ersten Ecke. Die dritte und vierte Zahl sind die (x, y)-Koordinaten der zweiten Ecke. Zuletzt bearbeitet: 2025-01-22 17:01

Das Prinzip der ausfallsicheren Standardeinstellungen besagt, dass einem Subjekt, das nicht ausdrücklich Zugriff auf ein Objekt erhält, der Zugriff auf dieses Objekt verweigert werden sollte. Immer wenn Zugriff, Privilegien oder ein sicherheitsbezogenes Attribut nicht explizit gewährt werden, sollte es verweigert werden. Zuletzt bearbeitet: 2025-01-22 17:01

System.Console.WriteLine:- Diese Methode verwendet die zusammengesetzte Formatierungsfunktion der. NET Framework, um den Wert eines Objekts in seine Textdarstellung zu konvertieren und diese Darstellung in eine Zeichenfolge einzubetten. Der resultierende String wird in den Ausgabestream geschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Desktop-Gadget ist ein Software-Widget oder eine kleine Anwendung, die so konzipiert ist, dass sie auf dem Desktop-Bildschirm eines Benutzers platziert wird, ähnlich wie Apps auf Smartphones und Tablets. Normalerweise führen Desktop-Gadgets einfache Funktionen aus, wie die Anzeige der Uhrzeit oder des Wetters. Zuletzt bearbeitet: 2025-01-22 17:01

So aktualisieren Sie die aktuelle Firmware des Routers automatisch: Melden Sie sich am Router an und lassen Sie die Firmware-Prüfung zu. Klicken Sie unter Wartung auf RouterUpgrade. Klicken Sie auf Überprüfen. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie den Schlüsselbund-Zugriffs-Manager. Navigieren Sie zu Datei > Elemente importieren. Navigieren Sie zum. p12 bzw. Wählen Sie System in der Dropdown-Liste Schlüsselbund und klicken Sie auf Hinzufügen. Geben Sie das Administratorkennwort ein, um die Änderungen zu autorisieren. Geben Sie das Passwort ein, das Sie beim Erstellen Ihres erstellt haben. p12/. pfx-Datei und klicken Sie auf Schlüsselbund ändern. Zuletzt bearbeitet: 2025-01-22 17:01