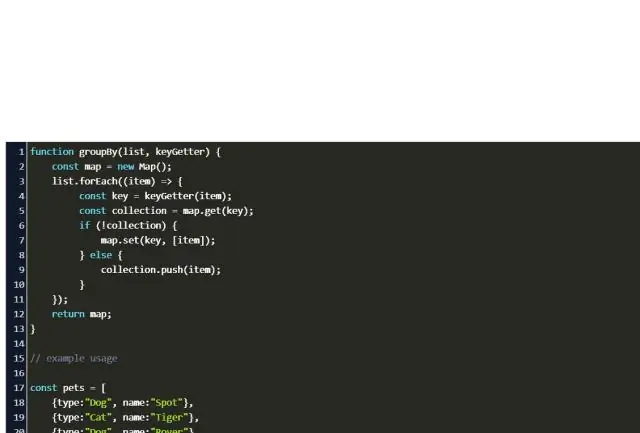

In Javascript ein Array leeren Ersetzen durch ein neues Array − arr = []; Dies ist der schnellste Weg. Setzen von length prop auf 0 − arr.length = 0. Dadurch wird das vorhandene Array gelöscht, indem seine Länge auf 0 gesetzt wird. Spleißen Sie das gesamte Array. arr.splice(0, arr.length) Dies entfernt alle Elemente aus dem Array und reinigt das ursprüngliche Array. Zuletzt bearbeitet: 2025-01-22 17:01

Die standardmäßige (normale) Geschwindigkeit wird als Hochgeschwindigkeits-Scrubbing bezeichnet. Wenn Sie mit dem Finger nach unten gleiten, wechselt die Geschwindigkeit zum Schrubben mit halber Geschwindigkeit, dann zum Schrubben mit Viertelgeschwindigkeit und schließlich zum Feinschrubben. Zuletzt bearbeitet: 2025-01-22 17:01

@XmlRootElement ist eine Anmerkung, die Benutzer mit JAXB (JSR-222) verwenden. Sein Zweck besteht darin, ein Root-Element eindeutig einer Klasse zuzuordnen. Da JAXB-Klassen komplexen Typen zugeordnet sind, ist es möglich, dass eine Klasse mehreren Wurzelelementen entspricht. Zuletzt bearbeitet: 2025-01-22 17:01

Mailchimp Subscribe ist nicht mit DSGVO-Feldern kompatibel. Bestimmte Stile von Popup-Formularen sind nicht mit DSGVO-Feldern kompatibel. Mailchimp bietet Tools und Informationen als Ressource an, aber wir bieten keine Rechtsberatung an. Wir empfehlen Ihnen, sich an Ihren Rechtsbeistand zu wenden, um herauszufinden, wie sich die DSGVO auf Sie auswirkt. Zuletzt bearbeitet: 2025-01-22 17:01

Mit React-Router können Sie eine Routenänderung (die das Unmounten von Komponenten verhindert) leicht verhindern, indem Sie Prompt verwenden. Sie müssen die Eigenschaft getUserConfirmation, die eine Funktion ist, manuell übergeben. Sie können diese Funktion in jedem Router (Browser, Speicher oder Hash) nach Belieben ändern, um Ihren benutzerdefinierten Bestätigungsdialog zu erstellen (z. Zuletzt bearbeitet: 2025-01-22 17:01

Für eine Jio-Festnetzverbindung müssen Sie eine Jio-FTTH-Verbindung (Fiber to the Home) verwenden. In diesem Verbindungstechniker wird ein Router (ONT) bei Ihnen zu Hause über eine einzelne Glasfaserleitung installiert. Nach der Aktivierung können Sie Ihr Festnetztelefon mit diesem ONT verbinden. Sie können 100 Mbit/s Internet über WLAN oder LAN-Port dieses ONT genießen. Zuletzt bearbeitet: 2025-01-22 17:01

So setzen Sie das Polycom-Administratorkennwort auf die Standardeinstellungen zurück Suchen und notieren Sie die MAC-Adresse (Seriennummer) des Telefons, das Sie zurücksetzen möchten. Schalten Sie das Telefon aus. Schalten Sie das Telefon ein. Während Sie das Telefon einschalten (Sie haben ungefähr 6-8 Sekunden Zeit, um diesen Schritt abzuschließen): Nachdem Sie die Zahlen einige Sekunden lang gedrückt halten, werden Sie aufgefordert, das Admin-Passwort einzugeben. Zuletzt bearbeitet: 2025-01-22 17:01

61% Wenn Sie dies berücksichtigen, wie viele Fragen benötigen Sie, um die PMP-Prüfung zu bestehen? Sie werden nur auf der Grundlage von bewertet 175 Fragen . Um die PMP-Prüfung zu bestehen, müssen Sie mindestens 106 der 175 bewerteten Fragen richtig beantworten.. Zuletzt bearbeitet: 2025-01-22 17:01

Die Telefonie-Gateway-Funktion bietet Ihrem Agenten eine Telefonschnittstelle. Es wird verwendet, um dialogorientierte IVR-Lösungen (Interactive Voice Response) zu erstellen, die sich in den Rest Ihres Callcenter-Netzwerks integrieren lassen. Derzeit können Sie eine von Google gehostete Telefonnummer auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

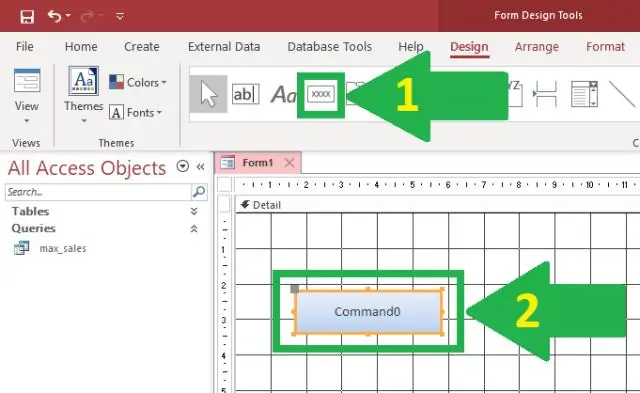

Verwenden der Berichtsschaltfläche Öffnen Sie den Navigationsbereich. Klicken Sie auf die Tabelle oder Abfrage, auf der Ihr Bericht basieren soll. Aktivieren Sie die Registerkarte Erstellen. Klicken Sie in der Gruppe Berichte auf die Schaltfläche Bericht. Access erstellt Ihren Bericht und zeigt Ihren Bericht in der Layoutansicht an. Sie können den Bericht ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Voraussetzungen. Visual Studio 2017. Erstellen Sie eine MVC-Web-App. Öffnen Sie Visual Studio und erstellen Sie ein C#-Webprojekt mit der ASP.NET-Webanwendung (. Richten Sie den Site-Stil ein. Installieren Sie Entity Framework 6. Erstellen Sie das Datenmodell. Erstellen Sie den Datenbankkontext. Initialisieren Sie die DB mit Testdaten Verwenden Sie LocalDB. Zuletzt bearbeitet: 2025-01-22 17:01

Eine größere Mehrheit der Nymphentermiten entwickelt Flügel und wird zu Alates, auch Schwärmer genannt. Nymphen, die keine Flügel oder Flügelknospen entwickeln, werden zu Arbeitern, während andere sich zu Soldaten entwickeln, die für die Verteidigung der Kolonie verantwortlich sind. Zuletzt bearbeitet: 2025-01-22 17:01

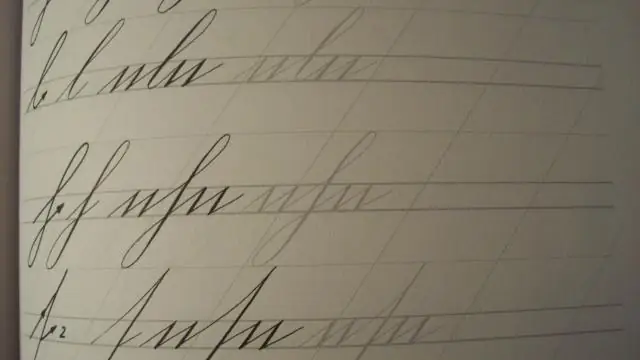

Eine Schreibvorlage ist im Grunde ein voreingestelltes Format, das Sie beim Schreiben anleitet. Es dient als Vorlage, die Sie kopieren oder selbst erstellen können. Der Zweck einer Schreibvorlage besteht darin, dem Benutzer die Vorteile des professionellen Schreibens zu bieten. Zuletzt bearbeitet: 2025-06-01 05:06

Das Element wird verwendet, um die Ausgabe eines Prozesses anzuzeigen, z. B. eine Fehlermeldung von einem Computerskript. Es wurde ursprünglich für die technische Dokumentation entwickelt und gibt den Inhalt des Elements in einer Monospace-Schriftart wieder. Zuletzt bearbeitet: 2025-01-22 17:01

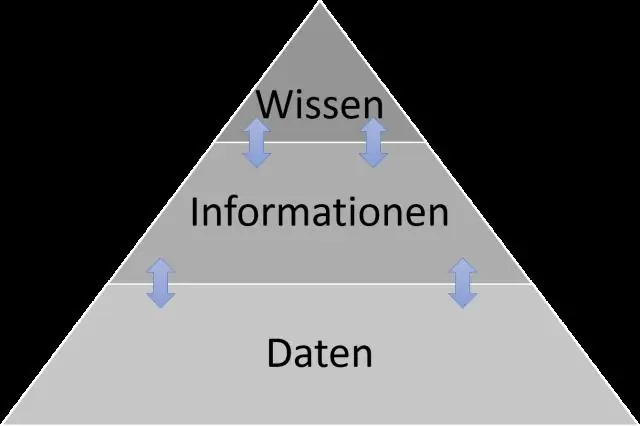

Für die einen sind Daten „Fakten und Botschaften“, für andere „Ein Satz diskreter Fakten“, „Noch nicht interpretierte Symbole“oder „Roh-Fakten“. Aus meiner Sicht können Daten daher definiert werden als „Daten sind eine Reihe von Darstellungen von einfachen Tatsachen“. Dieses Wissen ist personalisierte Information und kann durch Erfahrung oder Studium gesammelt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Java Keytool-Befehle zum Prüfen: Prüfen eines eigenständigen Zertifikats: keytool -printcert -v -file mydomain. krt. Prüfen Sie, welche Zertifikate sich in einem Java-Keystore befinden: keytool -list -v -keystore keystore. jk. Überprüfen Sie einen bestimmten Keystore-Eintrag mit einem Alias: keytool -list -v -keystore keystore. jks -alias mydomain. Zuletzt bearbeitet: 2025-01-22 17:01

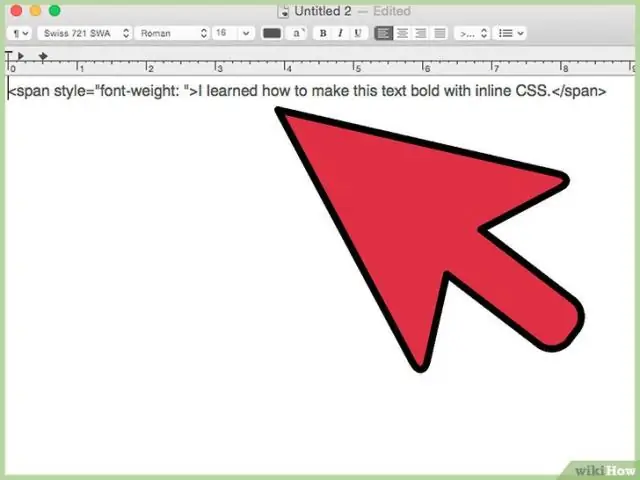

Um Text in HTML fett zu machen, verwenden Sie das Tag … oder …. Beide Tags haben die gleiche Funktionsweise, aber das Tag verleiht dem Text semantische Bedeutung. Zuletzt bearbeitet: 2025-01-22 17:01

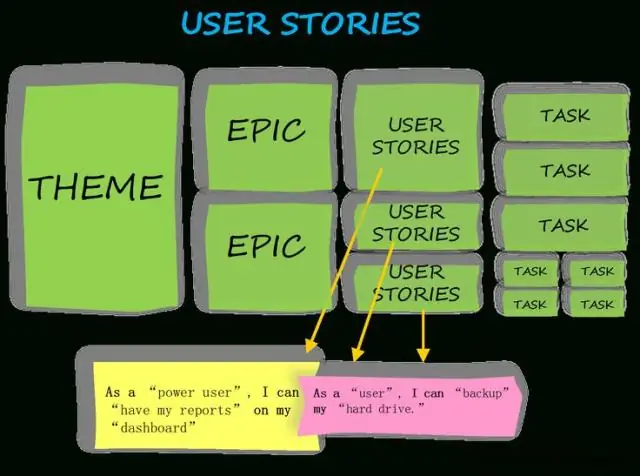

Bei der Schätzung von Story Points weisen wir jeder Story einen Punktwert zu. Relative Werte sind wichtiger als die Rohwerte. Eine Story mit 2 Story Points sollte doppelt so viel sein wie eine Story mit 1 Story Point. Es sollte auch zwei Drittel einer Geschichte sein, die auf 3 Story-Punkte geschätzt wird. Zuletzt bearbeitet: 2025-06-01 05:06

CEF Table ist eine Komponente des CEF-Protokolls, das ein proprietäres Cisco-Protokoll ist, das hauptsächlich in großen Kernnetzwerken verwendet wird, um Hochgeschwindigkeits-Paketvermittlung bereitzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Abstrakte Klassen können also verwendet werden, um Funktionalität zu konsolidieren und gemeinsam zu nutzen, während Schnittstellen verwendet werden können, um anzugeben, welche gemeinsame Funktionalität von verschiedenen Instanzen geteilt wird, ohne diese Funktionalität tatsächlich für sie zu erstellen. Beide können Ihnen helfen, Ihren Code zu verkleinern, nur auf unterschiedliche Weise. Zuletzt bearbeitet: 2025-01-22 17:01

Dezimalpräfixe und Vielfache, Zehnerpotenzen Vielfaches Präfixsymbol 101 deca da 10-1 dezi d 10-2 centi c 10-3 milli m. Zuletzt bearbeitet: 2025-01-22 17:01

Wichtige Sicherheits- und Qualitätsfixes verpassen Windows 10 1803/1809. Normalerweise installiert Windows 10 Updates selbst, wenn Sie die Updates nicht gestoppt haben, und diese Updates beziehen sich auf die Sicherheit, um Ihren Computer zu schützen. Auf Ihrem Gerät fehlen wichtige Sicherheits- und Qualitätskorrekturen. Einige Update-Dateien fehlen oder haben Probleme. Zuletzt bearbeitet: 2025-01-22 17:01

Azure AD ist ein hochverfügbarer und hochskalierbarer Identitätsverwaltungsdienst für kleine und große Organisationen. Es ermöglicht Organisationen, ihre Unternehmensanmeldeinformationen zu verwenden, um sich bei neuen oder bestehenden Anwendungen zu authentifizieren, den Authentifizierungsprozess auszuklammern und viele verschiedene Identitäten überflüssig zu machen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Tabelliermaschine war eine elektromechanische Maschine, die dazu diente, die auf Lochkarten gespeicherten Informationen zusammenzufassen. Die von Herman Hollerith erfundene Maschine wurde entwickelt, um Daten für die US-Volkszählung von 1890 zu verarbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Möglichkeiten zum Sammeln von Informationen Tallies/Counts. Sichere Wege zu den Reise-Tally-Formularen für Schüler. Umfragen. Bei der Evaluation werden häufig Umfragen oder Fragebögen verwendet. Beobachtungen und Audits. Beobachtung einer Schule: Ankunft oder Abreise der Schüler. Vorstellungsgespräche. Vorhandene Datenquellen. Bewertungsstandards. Zusammenarbeit mit Schulen. Zuletzt bearbeitet: 2025-06-01 05:06

Word Lektion 1 Flashcards A B Welches der folgenden versteckten Formatierungssymbole steht für einen Tabstopp in einem Dokument? Ein schwarzer Pfeil nach rechts Was ist das richtige Dateiformat einer normalen Microsoft Word-Vorlage?.dotx In welchem Fenster kann ein Benutzer Dokumentseiten genau so sehen, wie sie gedruckt werden? Drucken. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie mit SQL Server Management Studio einen Verbindungsserver mit einer anderen Instanz von SQL Server. Öffnen Sie in SQL Server Management Studio den Objekt-Explorer, erweitern Sie Serverobjekte, klicken Sie mit der rechten Maustaste auf Verbindungsserver, und klicken Sie dann auf Neuer Verbindungsserver. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte, um Showbox für PC zu erhalten Laden Sie zuerst das offizielle Blue Stacks-Installationsprogramm von bluestacks.com herunter. Sobald Sie Bluestacksemulator heruntergeladen haben, installieren Sie es auf Ihrem PC, indem Sie den Anweisungen auf dem Bildschirm folgen. Laden Sie dann die Showbox-Android-App von hier herunter. Dann direkt auf die Datei und wählen Sie die Option Öffnen mit Bluestacks Appplayer. Zuletzt bearbeitet: 2025-01-22 17:01

Das Gesetz verlangt von Telemarketern, dass sie das Register alle 31 Tage durchsuchen und keine Telefonnummern im Register anrufen. Sie müssen das Datum des Anrufs und den Namen oder die Telefonnummer des Unternehmens kennen, um eine Beschwerde einzureichen. Zuletzt bearbeitet: 2025-01-22 17:01

HTML wird von 83,5% aller Websites verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Fehler ist eine Unterklasse von Throwable, die auf schwerwiegende Probleme hinweist, die eine vernünftige Anwendung nicht abfangen sollte. Die meisten dieser Fehler sind anormale Zustände. Der ThreadDeath-Fehler ist zwar ein 'normaler' Zustand, aber auch eine Unterklasse von Error, da die meisten Anwendungen nicht versuchen sollten, ihn abzufangen. Zuletzt bearbeitet: 2025-01-22 17:01

HL7-Nachrichten übertragen Daten zwischen unterschiedlichen Systemen. Dies bedeutet, dass ADT der HL7-Nachrichtentyp ist und A01 das Triggerereignis ist. Im HL7-Standard wird eine ADT-A01-Nachricht als „Patientenaufnahme“-Nachricht bezeichnet. Jeder Nachrichtentyp und jedes Triggerereignis innerhalb einer bestimmten HL7-Version hat ein definiertes Format. Zuletzt bearbeitet: 2025-06-01 05:06

Beispiele für Smart-City-Technologien und -Programme wurden in Singapur, Smart Cities in Indien, Dubai, Milton Keynes, Southampton, Amsterdam, Barcelona, Madrid, Stockholm, Kopenhagen, China und New York implementiert. Zuletzt bearbeitet: 2025-01-22 17:01

Interne Gedächtnisstrategien beinhalten im Wesentlichen, dem Gehirn beizubringen, Informationen mithilfe verschiedener mentaler Strategien (z. Zuletzt bearbeitet: 2025-01-22 17:01

Die Aktivitäten sind im BSIMM in drei Ebenen unterteilt. Domäne: Die Domänen sind: Governance, Intelligenz, Berührungspunkte für den sicheren Softwareentwicklungslebenszyklus (SSDL) und Bereitstellung. Zuletzt bearbeitet: 2025-01-22 17:01

Grammarly ist eine kostenlose App mit einer kostenpflichtigen Premium-Option. Einer meiner Kunden hat den Grammatik-Checker-Dienst Grammarly abonniert. Die Grundfunktion von Grammarly – die Erkennung der meisten Rechtschreib- und Grammatikfehler – ist kostenlos. Aber wenn Sie die robustere Version wünschen, müssen Sie 29,95 $/Monat bezahlen. Zuletzt bearbeitet: 2025-01-22 17:01

Mojibake (????; IPA: [mod??ibake]) ist der verstümmelte Text, der das Ergebnis einer Decodierung von Text mit einer unbeabsichtigten Zeichencodierung ist. Das Ergebnis ist ein systematischer Ersatz von Symbolen durch völlig unzusammenhängende, oft aus einem anderen Schriftsystem. Zuletzt bearbeitet: 2025-01-22 17:01

GDB starten Geben Sie in der Windows-Befehlskonsole arm-none-eabi-gdb ein und drücken Sie die Eingabetaste. Sie können dies von jedem Verzeichnis aus tun. Wenn Sie sich nicht sicher sind, wie Sie die Windows-Befehlskonsole öffnen, lesen Sie Ausführen von OpenOCD unter Windows. Sie können GDB auch direkt über „Ausführen“im Startmenü ausführen. Zuletzt bearbeitet: 2025-06-01 05:06

Die zyklomatische Komplexität ist eine Messung der Komplexität des Quellcodes, die mit einer Reihe von Codierungsfehlern korreliert wird. Es wird berechnet, indem ein Kontrollflussdiagramm des Codes entwickelt wird, das die Anzahl der linear unabhängigen Pfade durch ein Programmmodul misst. Zuletzt bearbeitet: 2025-01-22 17:01

Um mit dem Diktieren zu beginnen, wählen Sie ein Textfeld aus und drücken Sie die Windows-Logo-Taste + H, um die Diktierleiste zu öffnen. Dann sagen Sie, was Ihnen gerade in den Sinn kommt. Um das Diktieren während des Diktierens jederzeit zu beenden, sagen Sie „Diktat beenden“. Zuletzt bearbeitet: 2025-01-22 17:01