Beide werden verwendet, aber "Schlüsselbund" scheint häufiger vorzukommen. Die Mac-App ist in einem Wort geschrieben. Zuletzt bearbeitet: 2025-01-22 17:01

Um alle sichtbaren Anwendungen und Fenster gleichzeitig zu minimieren, geben Sie WINKEY + D ein. Dies fungiert als Umschalter, bis Sie eine andere Fensterverwaltungsfunktion ausführen, sodass Sie sie erneut eingeben können, um alles wieder an den ursprünglichen Ort zu bringen. Minimieren. Geben Sie WINKEY + PFEIL NACH UNTEN ein, um das aktive Fenster in die Taskleiste zu minimieren. Zuletzt bearbeitet: 2025-01-22 17:01

IBM JDK verwendet die JIT-Umgebung (Just in time) für die Codekompilierung, während Oracle JDK JVM (Java Virtual Machine) verwendet. Wird im Allgemeinen auf IBMs Mainframes in z/os und anderen Plattformen verwendet. Open JDK ist Open Source und wird auch von Oracle gepflegt. Zuletzt bearbeitet: 2025-01-22 17:01

(Elektronische Datenverarbeitung) Computerkontrollen existieren in Form von Benutzerkontrollen und Kontrollen der elektronischen Datenverarbeitung (EDV). Auditoren sollten die Integrität von Computerdaten testen, bevor sie davon ausgehen, dass die Ausgabe korrekt ist. Zuletzt bearbeitet: 2025-01-22 17:01

Computertechnisch gesehen ist ein Plug-In (oder Plug-In, Add-On oder Erweiterung) eine Softwarekomponente, die einem bestehenden Computerprogramm eine bestimmte Funktion hinzufügt. Mit anderen Worten, Plugins ermöglichen die Ausführung zusätzlicher Funktionen zusätzlich zu den Standardfunktionen, für die die jeweilige Software oder Website ausgelegt ist. Zuletzt bearbeitet: 2025-01-22 17:01

GoogLeNet ist ein vortrainiertes Modell, das auf einer Teilmenge der ImageNet-Datenbank trainiert wurde, die in der ImageNet Large-Scale Visual Recognition Challenge (ILSVRC) verwendet wird. Zuletzt bearbeitet: 2025-06-01 05:06

So stellen Sie SOAP-Anfragen mit Postman: Geben Sie den SOAP-Endpunkt als URL an. Wenn Sie eine WSDL verwenden, geben Sie den Pfad zur WSDL als URL an. Legen Sie die Anforderungsmethode auf POST fest. Öffnen Sie den Raw-Editor und legen Sie den Texttyp als 'text/xml' fest. Definieren Sie im Anfragetext die Tags für SOAP Envelope, Header und Body nach Bedarf. Zuletzt bearbeitet: 2025-01-22 17:01

POW ist eine forschungsvalidierte Strategie und ein Mnemonik-Gerät, das Schülern helfen soll, jede Art von Schreiben zu strukturieren. TREE ist auch ein Gedächtnisstütze, das Schüler verwenden können, um ihre Ideen zu organisieren. Organisieren und generieren Sie Notizen und Ideen für jeden Teil des BAUM. Zuletzt bearbeitet: 2025-01-22 17:01

Statische Bibliotheken sind zwar in mehreren Programmen wiederverwendbar, aber zur Kompilierzeit in einem Programm gesperrt. Im Gegensatz dazu kann eine dynamische Bibliothek geändert werden, ohne dass sie neu kompiliert werden muss. Da dynamische Bibliotheken außerhalb der ausführbaren Datei leben, muss das Programm zur Kompilierzeit nur eine Kopie der Bibliotheksdateien erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

Klicken Sie oben im Fenster "Farben" auf die Registerkarte "Benutzerdefiniert", um den RGB-Wert festzulegen. Wählen Sie 'RGB' aus dem Dropdown-Feld Farbmodell. Geben Sie die Rot-, Grün- und Blauwerte in die Felder Rot, Grün bzw. Blau ein. Wenn Sie die genauen RGB-Werte nicht kennen, können Sie die Farbauswahl oben verwenden, um eine Farbe auszuwählen. Zuletzt bearbeitet: 2025-01-22 17:01

5 Tipps zur Verwaltung der Microsoft-Lizenzkosten Mit der Datacenter-Lizenz erhalten Sie „unbegrenzte Virtualisierungsrechte“. Entscheiden Sie, ob sich 'Software Assurance' lohnt. Vermeiden Sie es, für Windows 7 zu viel zu bezahlen. Kennen Sie Ihre virtuellen Desktop-Optionen. Haben Sie keine Angst zu verhandeln. Zuletzt bearbeitet: 2025-06-01 05:06

Es wurde im Rahmen der Open Systems Interconnection (OSI) Initiative entwickelt. In seiner einfachsten Form unterteilt es die Netzwerkarchitektur in sieben Schichten, die von oben nach unten die Anwendungs-, Präsentations-, Sitzungs-, Transport-, Netzwerk-, Datenverbindungs- und physikalischen Schichten sind. Zuletzt bearbeitet: 2025-01-22 17:01

Bei rollierenden Bereitstellungen teilt Elastic Beanstalk die EC2-Instances der Umgebung in Batches auf und stellt die neue Version der Anwendung in einem Batch nach dem anderen bereit, während die restlichen Instances in der Umgebung die alte Version der Anwendung ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

So importieren Sie eine einzelne vCard in Outlook Öffnen Sie Outlook und wählen Sie Datei > Importieren und Exportieren. Das Dialogfeld Import- und Exportassistent wird angezeigt. Wählen Sie VCARD-Datei importieren (.vcf) aus und klicken Sie auf Weiter. Suchen Sie den Speicherort der VCARD und wählen Sie ihn aus, klicken Sie auf Öffnen. Klicken Sie im linken Navigationsbereich auf Ihre Kontakte. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie Gmail in Chrome und klicken Sie auf das ProtocolHandler-Symbol. Erlauben Sie Gmail, alle E-Mail-Links zu öffnen. Vorgehensweise: Klicken Sie auf Datei > Optionen > Mail. Klicken Sie unter Nachrichten verfassen auf Editor-Optionen. Klicken Sie auf AutoKorrektur-Optionen. Klicken Sie auf die Registerkarte AutoFormat während der Eingabe. Deaktivieren Sie die Internet- und Netzwerkpfade mit dem Kontrollkästchen Hyperlinks. Zuletzt bearbeitet: 2025-01-22 17:01

Um Touch ID mit Ihren Handschuhen zu koppeln, öffnen Sie einfach die Einstellungen-App des iPhones und gehen Sie zu Touch ID & Passcode. Tippen Sie dann auf die Schaltfläche „Fingerabdruck hinzufügen“. Folgen Sie dann den Anweisungen und heben Sie Ihren (behandschuhten) Finger auf den Homebutton. Tun Sie dies, bis Sie das Telefon erfolgreich mit Ihrer Fingerspitze gekoppelt haben. Zuletzt bearbeitet: 2025-01-22 17:01

In Java ist es der bitweise Operator. Von bitweisen und Bitverschiebungsoperatoren: Der unäre bitweise Komplementoperator '~' invertiert ein Bitmuster; es kann auf jeden der Integraltypen angewendet werden, wodurch jede '0' zu einer '1' und jede '1' zu einer '0' wird. Zuletzt bearbeitet: 2025-01-22 17:01

Symmetrische Verschlüsselung ist ein Zwei-Wege-Algorithmus, da der mathematische Algorithmus während der Entschlüsselung der Nachricht durch denselben geheimen Schlüssel umgekehrt wird. Symmetrische Verschlüsselung, wird im Volksmund auch als Private-Key-Verschlüsselung und Secure-Key-Verschlüsselung bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Die Sicherheitsregel definiert physische Sicherheitsvorkehrungen wie folgt: Dies kann sich außerhalb eines tatsächlichen Büros erstrecken und könnte die Wohnungen der Mitarbeiter oder andere physische Orte umfassen, an denen sie auf EPHI zugreifen. Ein gutes Beispiel für physische Sicherheitsvorkehrungen sind die Zugangskontrollen zu Einrichtungen. Zuletzt bearbeitet: 2025-01-22 17:01

Um Bögen oder Kreise zu zeichnen, verwenden wir die Methoden arc() oder arcTo(). Zeichnet einen Bogen, der an der (x, y)-Position zentriert ist, mit Radius r, beginnend bei startAngle und endend bei endAngle, der in die angegebene Richtung geht, die durch den Gegenuhrzeigersinn angezeigt wird (standardmäßig im Uhrzeigersinn). Zuletzt bearbeitet: 2025-01-22 17:01

Elastic Load Balancing (ELB) ist ein Lastenausgleichsdienst für Amazon Web Services (AWS)-Bereitstellungen. ELB verteilt automatisch eingehenden Anwendungsdatenverkehr und skaliert Ressourcen, um die Datenverkehrsanforderungen zu erfüllen. ELB hilft einem IT-Team, die Kapazität entsprechend dem eingehenden Anwendungs- und Netzwerkverkehr anzupassen. Zuletzt bearbeitet: 2025-01-22 17:01

So zeigen Sie das Update-Protokoll von VirusScan Enterprise an Klicken Sie auf Start, Programme, McAfee, VirusScan Console. Klicken Sie mit der rechten Maustaste auf AutoUpdate und wählen Sie Protokoll anzeigen. Das neueste Update wird unten im Protokoll aufgeführt. Zuletzt bearbeitet: 2025-01-22 17:01

Verwendete Sprachen: JavaScript. Zuletzt bearbeitet: 2025-01-22 17:01

So synchronisieren Sie den iPod einer anderen Person, ohne Songs zu verlieren Öffnen Sie iTunes. Verbinden Sie den iPod über ein USB-Kabel mit dem Computer. Klicken Sie auf den iPod, der in der iTunes-Bibliothek unter „Geräte“aufgeführt ist. Klicken Sie auf die Registerkarte "Zusammenfassung" und aktivieren Sie dann das Kontrollkästchen "Musik und Videos manuell verwalten". Zuletzt bearbeitet: 2025-01-22 17:01

Agile ist eine Entwicklungsmethodik, die auf einem iterativen und inkrementellen Ansatz basiert. Scrum ist eine der Implementierungen der agilen Methodik. Dabei werden inkrementelle Builds alle zwei bis drei Wochen an den Kunden ausgeliefert. Scrum fördert ein sich selbst organisierendes, funktionsübergreifendes Team. Zuletzt bearbeitet: 2025-01-22 17:01

Daten aus quantitativer Forschung – wie Marktgröße, Demografie und Benutzerpräferenzen – liefern wichtige Informationen für Geschäftsentscheidungen. Qualitative Forschung liefert wertvolle Daten für die Gestaltung eines Produkts – einschließlich Daten über Benutzerbedürfnisse, Verhaltensmuster und Anwendungsfälle. Zuletzt bearbeitet: 2025-01-22 17:01

Die Bildschirmoberfläche eines Anti-Glare-Displays ist einfach nicht sehr hart - glänzendes Glas ist härter, kann aber noch markiert werden. Die Verwendung eines hochwertigen Mikrofasertuchs mit einer Lösung aus 70 % Wasser/30 % Isopropylalkohol ist eine gute Möglichkeit, die Flecken zu entfernen, wenn sie nicht dauerhaft sind. Zuletzt bearbeitet: 2025-06-01 05:06

Was ist Kontext in Android? Es ist der Kontext des aktuellen Status der Anwendung. Es kann verwendet werden, um Informationen über die Aktivität und Anwendung zu erhalten. Sie kann verwendet werden, um Zugriff auf Ressourcen, Datenbanken und gemeinsame Einstellungen usw. zu erhalten. Sowohl die Activity- als auch die Application-Klasse erweitern die Context-Klasse. Zuletzt bearbeitet: 2025-01-22 17:01

Ändern Sie den Level-Typ Ihres Minecraft-Servers Wählen Sie auf der Seite Config Files ServerSettings. Suchen Sie die Option namens level-type und geben Sie den gewünschten Leveltyp ein: DEFAULT, FLAT, LARGEBIOMES oder AMPLIFIED. Nachdem Sie Ihren bevorzugten Leveltyp festgelegt haben, speichern Sie die Einstellungen, indem Sie zum Ende der Seite scrollen und auf die blaue Schaltfläche Speichern klicken. Zuletzt bearbeitet: 2025-06-01 05:06

Durchschnittlich 63 Mbit/s JETZT Nur Breitbandnetzwerkbereiche. Geschwindigkeiten variieren stark je nach Standort. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie die Windows-Taste auf dem Bildschirm oder der Tastatur und geben Sie „Geräte-Manager“ein. Suchen Sie im Fenster Geräte-Manager die Option Sound-, Video- und Gamecontroller und erweitern Sie sie. Klicken Sie mit der rechten Maustaste auf Ihr Plantronics-Gerät und wählen Sie „Deinstallieren“. Trennen Sie das Headset und starten Sie den PC neu. Zuletzt bearbeitet: 2025-01-22 17:01

Um effiziente Abfragen von Geokoordinatendaten zu unterstützen, bietet MongoDB zwei spezielle Indizes: 2D-Indizes und 2Sphere-Indizes verwendet für planare Geometrie bei der Rückgabe von Ergebnissen sphärische Geometrie zur Rückgabe von Ergebnissen. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, es kann funktionieren. 3-Wege-Schalter sind spdt (einpoliger Doppelhub) mit 3 Schraubklemmen und normale Schalter sind SPST (einpoliger Einfachhub) mit 2 Schraubklemmen. Wählen Sie einfach die richtigen beiden Kontakte und Sie können loslegen. Ein Multimeter ist der schnelle Weg, um herauszufinden, welche Anschlüsse Sie verwenden müssen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Algorithmusanalyse ist ein wichtiger Teil einer umfassenderen Rechenkomplexitätstheorie, die theoretische Schätzungen für die Ressourcen liefert, die von jedem Algorithmus benötigt werden, der ein gegebenes Rechenproblem löst. Diese Schätzungen geben einen Einblick in sinnvolle Suchrichtungen für effiziente Algorithmen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Monitor besteht aus einer Schaltung, einem Bildschirm, einem Netzteil, Tasten zum Anpassen der Bildschirmeinstellungen und einem Gehäuse, das all diese Komponenten enthält. Wie die meisten frühen Fernseher bestanden die ersten Computermonitore aus einer CRT (Kathodenstrahlröhre) und einem fluoreszierenden Bildschirm. Zuletzt bearbeitet: 2025-06-01 05:06

Das Internet der Dinge (IoT) ist eine Sammlung miteinander verbundener physischer Geräte, die Daten überwachen, melden, senden und austauschen können. In der Lieferkette sind Internet-of-Things-Geräte eine effektive Möglichkeit, Produkte und Sendungen mithilfe von GPS und anderen Technologien zu verfolgen und zu authentifizieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die WHILE-Schleifenanweisung führt einen Block von Anweisungen aus, bis eine Bedingung als falsch ausgewertet wird. In der WHILE-Schleifenanweisung wertet PostgreSQL die Bedingung aus, bevor der Anweisungsblock ausgeführt wird. Wenn die Bedingung wahr ist, wird der Anweisungsblock ausgeführt, bis er als falsch bewertet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft, das 1986 sein erstes Büro in Japan eröffnete, hat auch sein Logo auf der Vorderseite des Stores. Zuletzt bearbeitet: 2025-01-22 17:01

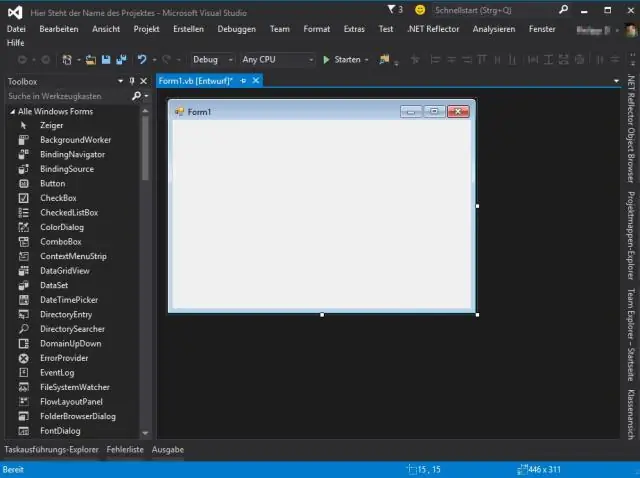

Hinzufügen einer Assembly zu einem Projekt Suchen Sie den Ordner References im Visual Studio-Projektmappen-Explorer. Klicken Sie mit der rechten Maustaste auf den Ordner Referenzen und wählen Sie die Menüoption Referenz hinzufügen, um das Dialogfeld Referenz hinzufügen zu öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Normalerweise sind Notebook-Akkus durch eine ein (1) Jahr Garantie abgedeckt. Zuletzt bearbeitet: 2025-01-22 17:01