Ein BlueTooth-Modul ist normalerweise eine Hardwarekomponente, die bereitstellt. ein drahtloses Produkt zum Arbeiten mit dem Computer; oder in einigen Fällen die. Bluetooth kann ein Zubehör oder ein Peripheriegerät oder ein drahtloser Kopfhörer sein. oder ein anderes Produkt (wie Mobiltelefone verwenden können.). Zuletzt bearbeitet: 2025-06-01 05:06

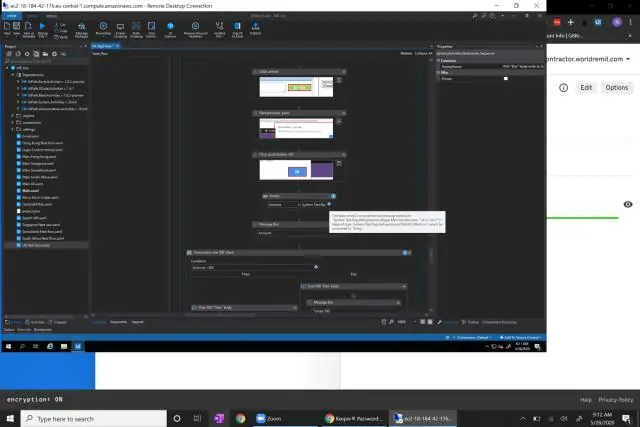

Informatica Test Data Management (TDM) Die Kombination aus Extrahieren, Maskieren und Laden zusammen mit synthetischen Daten wird im Allgemeinen von jedem unserer Kunden benötigt, und CA TDM bietet eine wirklich gute Kompatibilität in beiden Bereichen. CA ist eine der wenigen Tool-Suiten mit End-to-End-Funktionen. Zuletzt bearbeitet: 2025-01-22 17:01

ASP MapPath-Methode. Die MapPath-Methode ordnet einen angegebenen Pfad einem physischen Pfad zu. Hinweis: Diese Methode kann nicht in Sitzung verwendet werden. OnEnd und Anwendung. Zuletzt bearbeitet: 2025-01-22 17:01

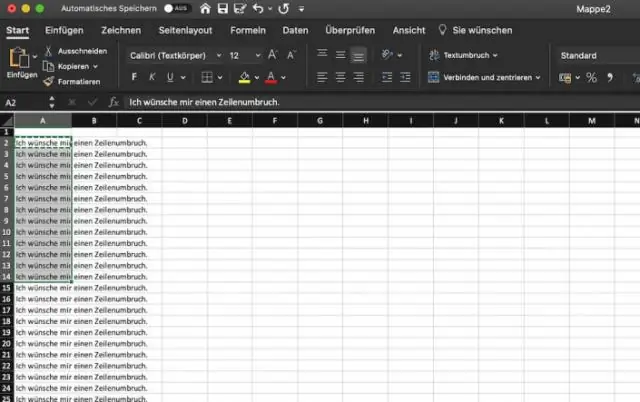

Wenn Sie Spalten für Tags verwenden, können Sie ein Zeilenelement ganz einfach mit Tags versehen, indem Sie eine 0 in die Spalte eingeben. Sie haben dann eine Zeile und geben 1s in jede der Tag-Spalten für diese Zeile ein (Sie können diese Zeile einfärben). Zuletzt bearbeitet: 2025-01-22 17:01

Automatische Backups planen Gehen Sie in QuickBooks zum Menü Datei und wählen Sie Wechseln in den Einzelbenutzermodus. Gehen Sie erneut zum Menü Datei und bewegen Sie den Mauszeiger über Firma sichern. Wählen Sie im Fenster Lokale Sicherung und dann Weiter. Wählen Sie im Abschnitt Nur lokale Sicherungen die Option Durchsuchen und wählen Sie aus, wo Sie Ihre Sicherungsunternehmensdatei speichern möchten. Zuletzt bearbeitet: 2025-01-22 17:01

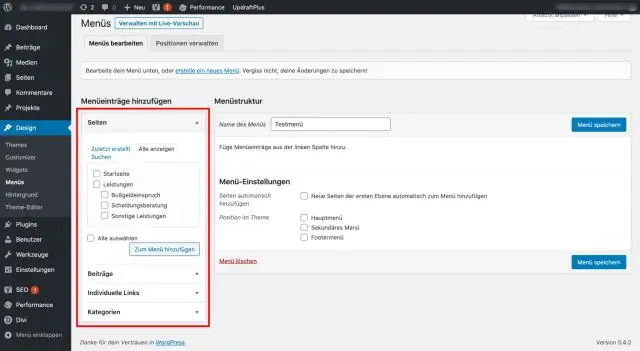

Der einfachste Weg, Facebook-Status in Ihre WordPress-Beiträge oder -Seiten einzubetten, besteht darin, das offizielle Facebook-Plugin für WordPress zu installieren und zu aktivieren. Gehen Sie nach der Aktivierung des Plugins einfach zum Beitrag und fügen Sie die URL des Facebook-Status, den Sie einbetten möchten, in eine eigene Zeile ein. Speichern Sie Ihren Beitrag und sehen Sie ihn sich an. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Ihr 20.000 mAh (20 Ah) 5 V hat, hat er eine Leistung von 5 x 20 = 80 W, also kann er einen Laptop-Akku nicht 4-mal aufladen. Unter der Annahme eines verlustfreien perfekten Systems kann es einmal aufgeladen werden, aber realistisch ist dies mit Verlusten im Schritt von 5 auf 14,8 V . nicht möglich. Zuletzt bearbeitet: 2025-01-22 17:01

Bevor Sie Ihren Computer spenden oder recyceln, müssen Sie die Festplatten vollständig löschen oder entfernen. Dadurch stellen Sie sicher, dass die Daten auf den Festplatten vollständig gelöscht und für Datendiebe nicht auffindbar sind. Zuletzt bearbeitet: 2025-01-22 17:01

Tolist() Python ist eine großartige Sprache für die Datenanalyse, vor allem wegen des fantastischen Ökosystems datenzentrierter Python-Pakete. Pandas ist eines dieser Pakete und erleichtert den Import und die Analyse von Daten erheblich. Pandas tolist() wird verwendet, um eine Serie in eine Liste umzuwandeln. Anfangs ist die Serie vom Typ Pandas. Zuletzt bearbeitet: 2025-01-22 17:01

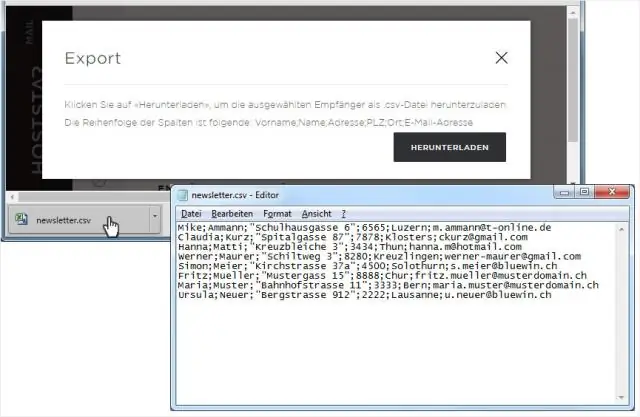

Exportieren von Abfrageergebnissen in CSV in Oracle SQL Developer Schritt 1: Führen Sie Ihre Abfrage aus. Zuerst müssen Sie Ihre Abfrage in SQL Developer ausführen. Schritt 2: Öffnen Sie den Exportassistenten. Nachdem Sie die Abfrage ausgeführt haben, werden die Abfrageergebnisse im unteren Abschnitt Ihres SQL Developer angezeigt. Schritt 3: Wählen Sie das CSV-Format und den Speicherort für den Export Ihrer Datei aus. Schritt 4: Abfrageergebnisse in CSV exportieren. Zuletzt bearbeitet: 2025-06-01 05:06

Die am häufigsten verwendeten Datenanalysemethoden sind: Inhaltsanalyse: Dies ist eine der gebräuchlichsten Methoden zur Analyse qualitativer Daten. Narrative Analyse: Diese Methode dient der Analyse von Inhalten aus verschiedenen Quellen, wie Interviews von Befragten, Beobachtungen aus der Praxis oder Umfragen. Zuletzt bearbeitet: 2025-01-22 17:01

Überprüfungsbereich. Dies ist ein Bereich zum Anzeigen und Bearbeiten von Kommentaren. Sie können alle Ihre Kommentare systematisch überprüfen, indem Sie den Kommentarbereich verwenden. Dieser Bereich kann durch Auswahl von (Ansicht > Kommentare) angezeigt werden. Im Jahr 2010 wird dieser Bereich standardmäßig links angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie im IIS-Manager die Funktion "Erweiterte Protokollierung". Klicken Sie im Bereich Verbindungen auf den Server, und doppelklicken Sie dann auf der Startseite auf das Symbol Erweiterte Protokollierung. Aktivieren Sie die erweiterte Protokollierungsfunktion. Klicken Sie im Aktionsbereich auf Erweiterte Protokollierung aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft® Windows: Starten Sie Microsoft® Word 2016 für Microsoft® Windows. Klicken Sie auf die Registerkarte Datei. Klicken Sie im Menü Datei auf Optionen. Klicken Sie im Fenster Word-Optionen auf Erweitert. Setzen Sie im Abschnitt Bearbeitungsoptionen ein Häkchen neben Klicken und Eingabe aktivieren, falls noch keines vorhanden ist. Klicken Sie auf die Schaltfläche OK. Zuletzt bearbeitet: 2025-01-22 17:01

UWP ist ausgezeichnet, hat aber für mich zwei Hauptnachteile: Es ist nur Windows 10, alles, was Sie in UWP schreiben, läuft nur auf Windows 10-Geräten, PC, Surface, und wenn Sie es richtig machen, laufen die Apps auf XBox und Windows Phone auch. Sie lassen jedoch Benutzer von Windows 8,7 und Vista aus. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn dies bei Ihnen der Fall ist, können Sie dies in der Version 2016.3 tun: Datei -> Zuletzt geöffnete -> Projekte verwalten Wählen Sie Datei -> Projekt schließen. Dadurch wird der Begrüßungsbildschirm angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Cookie-basierte Authentifizierung ist seit langem die bewährte Standardmethode für die Handhabung der Benutzerauthentifizierung. Die Cookie-basierte Authentifizierung ist zustandsbehaftet. Dies bedeutet, dass ein Authentifizierungsdatensatz oder eine Authentifizierungssitzung sowohl server- als auch clientseitig geführt werden muss. Zuletzt bearbeitet: 2025-01-22 17:01

In der Signalverarbeitung ist ein Bandsperrfilter oder Bandsperrfilter ein Filter, der die meisten Frequenzen unverändert durchlässt, aber die in einem bestimmten Bereich auf sehr niedrige Pegel abschwächt. Im Audioband hat ein Notch-Filter jedoch hohe und tiefe Frequenzen, die nur Halbtöne voneinander entfernt sein können. Zuletzt bearbeitet: 2025-01-22 17:01

Eine mobile Workstation ist ein Notebook mit High-End-Computing-Features, die nicht typisch für Notebooks sind. High-End-Features sind schnellere Grafikprozessoren, leistungsfähigere CPUs und zusätzlicher Speicher. Aufgrund der zusätzlichen Funktionen wiegen mobile Workstations oft etwas mehr als Standard-Laptops. Zuletzt bearbeitet: 2025-01-22 17:01

Zoom ist ein webbasiertes Videokonferenz-Tool mit einem lokalen Desktop-Client und einer mobilen App, die es Benutzern ermöglicht, sich mit oder ohne Video online zu treffen. Zoom-Benutzer können wählen, ob sie Sitzungen aufzeichnen, an Projekten zusammenarbeiten und die Bildschirme anderer Personen freigeben oder mit Anmerkungen versehen möchten – alles über eine benutzerfreundliche Plattform. Zuletzt bearbeitet: 2025-06-01 05:06

Java - Die Set-Schnittstelle. Anzeige. Ein Set ist eine Sammlung, die keine doppelten Elemente enthalten darf. Es modelliert die mathematische Mengenabstraktion. Die Set-Schnittstelle enthält nur Methoden, die von Collection geerbt wurden, und fügt die Einschränkung hinzu, dass doppelte Elemente verboten sind. Zuletzt bearbeitet: 2025-01-22 17:01

Weinen wolf. Um einen Fehlalarm auszulösen, um Hilfe zu bitten, wenn Sie sie nicht brauchen, und im weiteren Sinne zu übertreiben oder zu lügen. Der Satz stammt aus der Äsop-Fabel „Der Junge, der den Wolf weinte“, in der ein junger Hirte es amüsant fand, Dorfbewohner glauben zu lassen, dass ein Wolf seine Herde angreift. Zuletzt bearbeitet: 2025-01-22 17:01

Basierend auf unseren Annahmen kann ein Machine-Learning-Projekt Ihr Unternehmen (ohne die schwer zu bestimmenden Opportunitätskosten) 51.750 bis 136.750 USD kosten. Die hohe Varianz ergibt sich aus der Art Ihrer Daten. Zuletzt bearbeitet: 2025-01-22 17:01

Sowohl Flexbox als auch Grid basieren auf diesem Konzept. Flexbox eignet sich am besten zum Anordnen von Elementen in einer einzelnen Zeile oder einer einzelnen Spalte. Raster eignet sich am besten zum Anordnen von Elementen in mehreren Zeilen und Spalten. Die Eigenschaft justify-content bestimmt, wie der zusätzliche Platz des Flex-Containers auf die Flex-Items verteilt wird. Zuletzt bearbeitet: 2025-06-01 05:06

Wenn Sie Videos erstellen können, die die Demografie von TikTok ansprechen, könnte dies ein wertvolles Marketinginstrument für Ihr Unternehmen sein. TikTok wird als Social-Media-Plattform in Rechnung gestellt, auf der Sie Ihre wahre Seite zeigen. Authentizität ist eine großartige Marketingstrategie. Mit den ausgeklügelten Bearbeitungswerkzeugen von TikTok können Sie wirklich glänzen. Zuletzt bearbeitet: 2025-01-22 17:01

Theorie der Informationsverarbeitung. Informationsverarbeitungstheorien erklären, wie Menschen mit Informationen arbeiten oder mentale Operationen mit ihnen durchführen. Diese Operationen umfassen alle mentalen Aktivitäten, die das Beobachten, Aufnehmen, Manipulieren, Speichern, Kombinieren oder Abrufen von Informationen beinhalten. Zuletzt bearbeitet: 2025-06-01 05:06

Es ist das Modell der geladenen Klassenbasis, das Java zur Laufzeit beibehält, um Java-Code dynamisch zu laden, zu verknüpfen, JIT zu kompilieren und auszuführen. Unterschiedliche Designentscheidungen, die Sie beim Schreiben Ihres Codes treffen, können die Menge an Metadaten, die Java behalten muss, erheblich vergrößern oder verkleinern. Zuletzt bearbeitet: 2025-01-22 17:01

Der NETGEAR GS1088-Port Gigabit EthernetUnmanaged Switch ist der beste Ethernet-Switch für den unprätentiösen Netzwerkbauer, der nur eine einzelne Verbindung zwischen verschiedenen Geräten aufteilen möchte. Sein Internet-Splitter bietet Konnektivität zu Ihrem Modem oder Gaming-Router und ermöglicht zusätzliche Kabelverbindungen. Zuletzt bearbeitet: 2025-01-22 17:01

Die HEAD-Methode. Die HEAD-Methode wird verwendet, um nur nach Informationen zu einem Dokument zu fragen, nicht nach dem Dokument selbst. Die Metainformationen, die in den HTTP-Headern als Antwort auf eine HEAD-Anfrage enthalten sind, sollten mit den Informationen identisch sein, die als Antwort auf eine GET-Anfrage gesendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Der Adapter wird über HDMI an Ihren Fernseher oder Projektor angeschlossen und über USB mit Strom versorgt. Ansonsten macht das Gerät nichts anderes. Es hat keine eigenen Apps und benötigt ein Quellgerät, um von Nutzen zu sein. Dieser Adapter verwendet Miracast, eine Technologie, die Wi-Fi Direct verwendet, um zwischen Geräten zu kommunizieren. Zuletzt bearbeitet: 2025-01-22 17:01

Hat jemand ein so langes Kabel ohne Probleme verwendet? Laut BICSI (einer auf Telekommunikation spezialisierten Organisation) ist die längste praktische Länge eines optischen Kabels auf 20 Fuß begrenzt. Alles was länger ist, ist fehleranfällig durch interne Reflexionen. Zuletzt bearbeitet: 2025-01-22 17:01

Warum ist STEP besser als IGES? STEP ist eine neuere Technologie, wobei IGES eine ältere Technologie aus den 1990er Jahren ist, die seit über 20 Jahren nicht mehr aktualisiert wurde. STEP-Dateien sind in der Regel Volumenmodelle, während IGES-Dateien häufiger Oberflächenmodelle sind, die Lücken und fehlende Flächen aufweisen können. Zuletzt bearbeitet: 2025-01-22 17:01

In OBS-Studio können Sie ganz einfach alles für 'High Quality'-Aufnahmen sowie mehrere Audiospuren konfigurieren. Wir müssen nur in die 'Ausgabe'-Einstellungen von OBS gehen. Jetzt können Sie den Aufnahmepfad und das Aufnahmeformat nach Ihren Wünschen ändern und die Aufnahme starten. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Regex ist eine Abkürzung für regulären Ausdruck und ist eine Textzeichenfolge, mit der Sie Muster erstellen können, die beim Abgleichen, Auffinden und Verwalten von Text helfen. Perl ist ein großartiges Beispiel für eine Programmiersprache, die reguläre Ausdrücke verwendet. Dies ist jedoch nur einer von vielen Orten, an denen Sie reguläre Ausdrücke finden können. Zuletzt bearbeitet: 2025-01-22 17:01

Modbus TCP/IP (auch Modbus-TCP) ist einfach das Modbus RTU-Protokoll mit einer TCP-Schnittstelle, die auf Ethernet läuft. Die Modbus-Messaging-Struktur ist das Anwendungsprotokoll, das die Regeln für die Organisation und Interpretation der Daten unabhängig vom Datenübertragungsmedium definiert. Zuletzt bearbeitet: 2025-01-22 17:01

Es funktioniert, indem Dateien innerhalb des Zip-Containers überlappt werden, um auf einen „Kernel“hochkomprimierter Daten in mehreren Dateien zu verweisen, ohne mehrere Kopien davon zu erstellen. Die Ausgabegröße der Zip-Bombe wächst quadratisch mit der Eingabegröße; d.h. das Kompressionsverhältnis wird besser, wenn die Bombe größer wird. Zuletzt bearbeitet: 2025-01-22 17:01

So verbinden Sie sich in einer perfekten Welt: Starten Sie SSMS. Stellen Sie eine Verbindung zu Ihrer SQL Server-Instanz her. Klicken Sie im Objekt-Explorer mit der rechten Maustaste auf Datenbanken. Klicken Sie auf Anhängen. Klicken Sie im Fenster Datenbanken anhängen auf die Schaltfläche Hinzufügen. Navigieren Sie zu dem Verzeichnis, das die. MDF und. Wähle aus. Drücken Sie erneut OK, um die Datenbank anzuhängen. Zuletzt bearbeitet: 2025-01-22 17:01

Snapshot-Isolationsstufe. Die Standardisolationsstufe des SQL-Servers ist READ COMMITTED, wenn Zeilen in der Transaktion aktualisiert wurden und die aktuelle Transaktion noch nicht festgeschrieben wurde. READ COMMITTED sperrt diese bestimmte Zeile für diese aktuelle Transaktion. Zuletzt bearbeitet: 2025-01-22 17:01

WYSIATI ist das Akronym für de What you see is all there is, ein kognitiver Bias, der von Daniel Kahneman in seinem Buch Thinking, fast and slow beschrieben wird und erklärt, wie irrational wir bei Entscheidungen sind und wie wenig es uns wichtig ist. Zuletzt bearbeitet: 2025-06-01 05:06

Die Begriffe sind in dem Sinne verwandt, dass sie Antonyme sind. Antonyme sind Wörter, die das Gegenteil bedeuten. Die Definition von einfach (einfach, leicht verständlich, nicht kompliziert) ist das Gegenteil der Definition von komplex (viel Facetten enthaltend, schwer verständlich, kompliziert). Zuletzt bearbeitet: 2025-01-22 17:01