Mit Texmaker können Sie Dokumente bearbeiten, die in mehrere Dateien aufgeteilt sind. Um eine TeX-Datei in Ihr Dokument einzubinden, verwenden Sie einfach den Befehl 'include{file}' im Menü 'LaTeX'. Die Datei wird in der 'Strukturansicht' angezeigt. Mit einem Klick auf seinen Namen öffnet Texmaker ihn. Zuletzt bearbeitet: 2025-06-01 05:06

I, g oder c für Oracle-Datenbank steht für die von der Version bereitgestellten Funktionen. 'G' steht für Grid, das Grid-Computing-Umgebungen unterstützt. 'C' steht für Cloud, die entwickelt wurde, um eine Cloud-Umgebung zu unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Azure Data Factory kann Azure Cloud-Benutzern helfen Es ermöglicht Unternehmen, alle ihre Big Data-Rohdaten aus relationalen, nicht-relationalen und anderen Speichersystemen zu transformieren; und integrieren Sie es zur Verwendung mit datengesteuerten Workflows, um Unternehmen zu helfen, Strategien zu entwickeln, Ziele zu erreichen und den Geschäftswert aus den Daten, die sie besitzen, zu steigern. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind einige mögliche Lösungen für Ihre Internetverbindungsprobleme: Gehen Sie näher an den Wi-Fi-Router / Hotspot. Aktualisieren Sie Ihre Netzwerkadaptertreiber und die Modem-/Router-Firmware, indem Sie die Websites der Hersteller überprüfen. Schalten Sie Ihren Router, Ihr Smartphone und Ihren Computer aus und wieder ein. Zuletzt bearbeitet: 2025-01-22 17:01

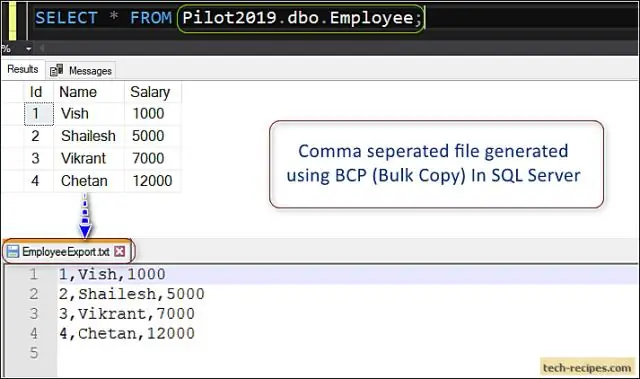

Das Bulk Copy Program (BCP) ist ein Befehlszeilendienstprogramm, das mit Microsoft SQL Server geliefert wird. Mit BCP können Sie große Datenmengen schnell und einfach in und aus SQL Server-Datenbanken importieren und exportieren. Jeder DBA, der diese Funktionalität verwendet hat, wird zustimmen, dass BCP ein wesentliches Werkzeug ist. Zuletzt bearbeitet: 2025-01-22 17:01

2. Welche der folgenden Möglichkeiten hat das größte Potenzial an Speicherkapazität? Blu-ray hat mit maximal 50 GB die größte Speicherkapazität. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie Sling TV oder Sling Television, um die Anwendung zu finden. Klicken Sie auf die Anwendung Sling TV, um Informationen zur App zu öffnen und den Installationsvorgang zu starten. Klicken Sie nun auf Herunterladen. Lassen Sie den Download- und Installationsvorgang laufen. Zuletzt bearbeitet: 2025-01-22 17:01

Binärer Suchbaum Algorithmus Durchschnitt Worst Case Leerzeichen O(n) O(n) Suchen O(log n) O(n) Einfügen O(log n) O(n) Löschen O(log n) O(n). Zuletzt bearbeitet: 2025-01-22 17:01

Das Modul-Objekt hat eine spezielle Eigenschaft, genannt exports, die dafür verantwortlich ist, zu definieren, was ein Modul anderen Modulen zur Verwendung zur Verfügung stellt. Im Knoten. js-Terminologie, Modul. exports definiert die Werte, die das Modul exportiert. Zuletzt bearbeitet: 2025-01-22 17:01

Kontakte in AOL Mail verwalten Klicken Sie in Ihrem AOL Mail-Posteingang im linken Bereich auf Kontakte. Klicken Sie über Ihrer Kontaktliste auf Neuer Kontakt. Geben Sie die Daten Ihres Kontakts ein. Klicken Sie zum Speichern auf Kontakt hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

1. /dev/xvdb ist ein Plattengerät und /dev/xvdb1 ist die erste Partition auf einem xvdb-Gerät. Zuletzt bearbeitet: 2025-01-22 17:01

Unterschied zwischen einem Hot-Backup und einem Cold-Backup in Oracle. Eine Kaltsicherung wird durchgeführt, wenn keine Benutzeraktivität mit dem System stattfindet. Wird auch als Offline-Backup bezeichnet und wird erstellt, wenn die Datenbank nicht ausgeführt wird und keine Benutzer angemeldet sind. Ein Hot-Backup wird erstellt, wenn die Datenbank ständig ausgeführt werden muss. Zuletzt bearbeitet: 2025-01-22 17:01

2,5 Jahre Ebenso wird gefragt, wie viele Jahre hält ein Handy? Ihre Smartphone Sollte halten ein Minimum von 2-3 Jahre Das gilt für iPhones, Androids oder irgendein der anderen auf dem Markt befindlichen Gerätevarianten. Der Grund für die häufigste Reaktion ist, dass ein Smartphone am Ende seiner Nutzungsdauer Wille beginnen zu verlangsamen.. Zuletzt bearbeitet: 2025-01-22 17:01

Kotlin hat eine bessere Lösung für Klassen, die verwendet werden, um Daten/Status zu halten. Es wird eine Datenklasse genannt. Eine Datenklasse ist wie eine normale Klasse, jedoch mit einigen zusätzlichen Funktionen. Mit den Datenklassen von Kotlin müssen Sie den langwierigen Boilerplate-Code nicht selbst schreiben/generieren. Zuletzt bearbeitet: 2025-01-22 17:01

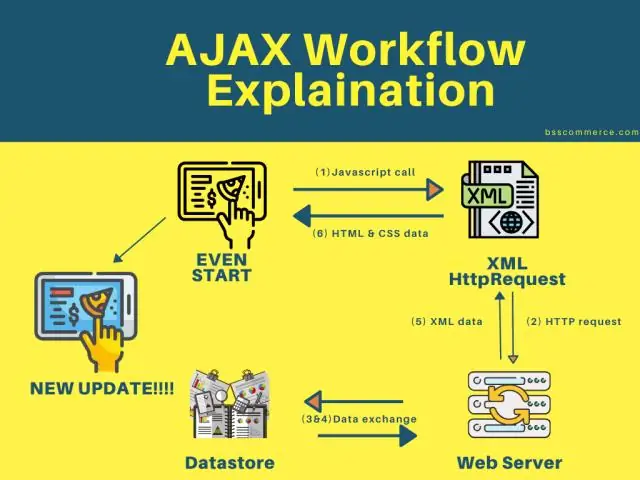

AJAX. AJAX – „asynchronous JavaScript and XML“– ist ein Mittel zum Laden von Daten von einem Server, ohne dass eine Seite neu geladen werden muss. Es verwendet die integrierte XMLHttpRequest (XHR)-Funktionalität eines Browsers, um eine Anfrage an den Server zu senden und dann die Daten zu verarbeiten, die der Server zurückgibt. jQuery bietet die $. Zuletzt bearbeitet: 2025-01-22 17:01

Beim Pixel 4 XL (vorne) gibt es keine Kerbe, aber die Blende ist noch immer vorhanden. Vorbei ist die lächerlich große Kerbe des Pixel 3, aber an ihrer Stelle ist eine Lünette, die direkt aus dem Jahr 2016 stammt. Zuletzt bearbeitet: 2025-01-22 17:01

Beginnen wir mit den Grundlagen: Holen Sie sich eine solide, reise- und sicherheitsfreundliche Laptoptasche. Behalten Sie Ihre Ausrüstung im Auge. Verwenden Sie immer das "Bitte nicht stören"-Schild Ihres Hotels. Kauf dir ein Kabelschloss. Behalten Sie den Standort Ihres Laptops über die Software im Auge. Zuletzt bearbeitet: 2025-01-22 17:01

Verwaiste Benutzer sind diejenigen, die auf Datenbankebene vorhanden sind, deren entsprechende Logins jedoch nicht auf Serverebene vorhanden sind. Verwaiste Benutzer werden generiert, wenn Sie eine Datenbanksicherung von einem Server erstellen und auf einem anderen Server wiederherstellen (meistens während der DB-Migration). Zuletzt bearbeitet: 2025-01-22 17:01

In VB.NET bedeutet "nicht gleich". Es kann sowohl mit den normalen Oprands als auch im Vergleich zu den Items verwendet werden, wenn sie mit den Daten verglichen werden, die mit dem Datenleser (aus der Datenbank) geholt wurden. Zuletzt bearbeitet: 2025-01-22 17:01

TOEFL-Lesefragetyp - Inferenzfrage. Mit anderen Worten, eine Inferenzfrage fordert Sie auf, Informationen aufzugreifen, die indirekt gegeben werden, anstatt direkt in der Passage angegeben zu werden. Fragen dieser Art enthalten oft Wörter wie „implizieren“, „vorschlagen“oder „ableiten“in der Frageaufforderung. Zuletzt bearbeitet: 2025-01-22 17:01

Ihre IBM Registrierungs-ID ist Ihr zentraler Zugriffspunkt auf IBM Webanwendungen, die IBM Registrierung verwenden. Sie benötigen nur eine IBM ID und ein Kennwort, um auf eine beliebige IBM Registrierungsbasierte Anwendung zuzugreifen. Darüber hinaus werden Ihre Informationen zentralisiert, sodass Sie sie an einem bequemen und sicheren Ort aktualisieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Allgemeine und Kfz-Wippschalter gibt es in einer Vielzahl von Größen, Funktionen und Gesichtsformen. Keine zwei Arten von Wippschaltern sind genau gleich. Von Full-Size bis Mini, Leucht- und Surf-n-Turf, runden bis eckigen Gesichtern – die Liste lässt sich beliebig fortsetzen. Zuletzt bearbeitet: 2025-06-01 05:06

2 Antworten Wählen Sie die Datenbank aus, für die Sie generieren möchten. Wählen Sie "Designer" aus dem letzten Menüpunkt des weiteren Abschnitts, d.h. (ODER) Sie landen auf einer Seite mit verschiedenen Optionen zum Erstellen von ERD. Sobald Sie mit der ERD-Erstellung fertig sind, klicken Sie auf „Export Schema“(MAMP/WAMP/XAMP) Koordinaten für das PDF-Schema. Zuletzt bearbeitet: 2025-01-22 17:01

Intelligenteres Fernsehen. Sony Smart TVs sind das Herzstück Ihres gesamten Smart Home. Android TV mit integriertem GoogleAssistant 1 verbindet sich mit Ihren Smartappliances wie Kühlschränken und Waschmaschinen sowie anderen Smartgeräten wie Überwachungskameras und Thermostaten. Zuletzt bearbeitet: 2025-01-22 17:01

Achtung: Chromebooks sind nicht für jeden geeignet Die fünf Vorteile, die ich in diesem Artikel aufgelistet habe, legen alle nahe, dass Chromebooks ideal für Studenten sind. Denken Sie daran: Solange Ihre Hochschule über ein gutes WLAN verfügt, können Sie sich auf dem Campus auf ein Chromebook verlassen und ChromeRemote Desktop verwenden, um eine Verbindung zu Ihrem vollwertigen Desktop herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Gewährleistung 6.1 Für alle von uns gelieferten Waren wird eine Garantie auf Mängelfreiheit für den auf der Produktverpackung angegebenen Zeitraum (bei den meisten unserer Produkte 24 Monate mit Ausnahme von abgestuften Produkten mit 12-monatiger Gewährleistung) ab Kaufdatum gewährt. Zuletzt bearbeitet: 2025-01-22 17:01

Unter macOS Mojave 10.14. 4, können Sie auch Command ? + Q in einem Terminal. Der Befehl killall kann verwendet werden, um ein Signal an einen bestimmten Prozess unter Verwendung seines Namens zu senden. Das heißt, wenn Sie fünf Versionen desselben Programms ausführen, tötet der Befehl killall alle fünf. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Indoor-Überwachungskamera kann nicht im Freien verwendet werden, da sie nicht wetterfest ist. Eine Outdoor-Überwachungskamera muss nicht nur überwachen, sondern auch einer Vielzahl von Wetterbedingungen im Freien standhalten. Die Geräte sind wasserdicht und manipulationssicher. Abhängig von Ihrem Klima kann es sogar eine Heizung und ein Gebläse benötigen. Zuletzt bearbeitet: 2025-01-22 17:01

Open Source im Kern Corda ist eine Open-Source-Blockchain-Plattform, die es Unternehmen ermöglicht, mithilfe intelligenter Verträge direkt und unter strikter Privatsphäre Transaktionen zu tätigen, die Transaktions- und Aufzeichnungskosten zu senken und den Geschäftsbetrieb zu rationalisieren. Zuletzt bearbeitet: 2025-01-22 17:01

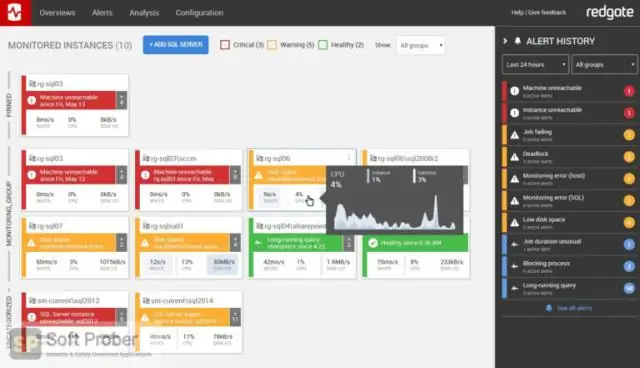

Der SQL Toolbelt von Redgate enthält die Industriestandardprodukte für die Entwicklung, Bereitstellung, Sicherung und Überwachung von SQL Server. Zusammen machen sie Sie produktiv, Ihr Team agil und Ihre Daten sicher. Zuletzt bearbeitet: 2025-01-22 17:01

Auch Piraterie genannt? Häufigste Form des Softwarediebstahls? Softwarepiraterie ist die nicht autorisierte und illegale Vervielfältigung von urheberrechtlich geschützter Software. Zuletzt bearbeitet: 2025-01-22 17:01

Broken Link Building ist eine Taktik, bei der es darum geht, Ressourcen in Ihrer Nische zu finden, die nicht mehr live sind, eine Version des Inhalts neu zu erstellen und Webmaster zu kontaktieren, die auf diesen Inhalt verlinken und sie bitten, den defekten Link durch einen Link zu Ihrer neu erstellten Ressource zu ersetzen. Zuletzt bearbeitet: 2025-01-22 17:01

Eines der coolsten Dinge an Ionic ist das Ressourcen-Tool, das sie zur automatischen Generierung aller Begrüßungsbildschirme und Symbole bereitstellen, die Sie benötigen. Auch wenn Sie Ionic nicht verwenden, lohnt es sich, dieses Tool zu installieren und dann die Begrüßungsbildschirme und Symbole auf Ihr eigentliches Projekt zu übertragen. Zuletzt bearbeitet: 2025-01-22 17:01

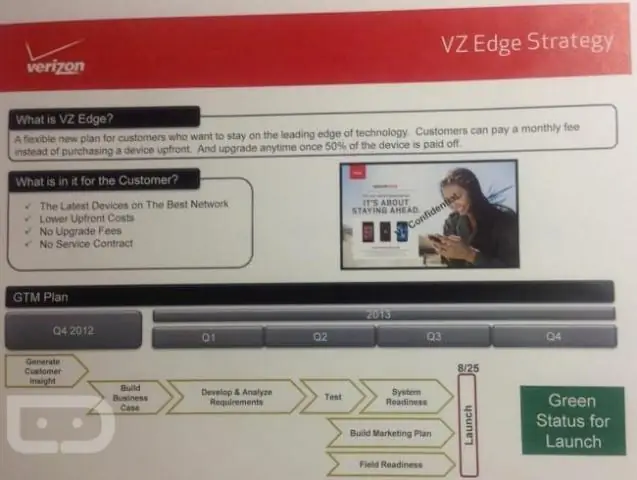

- Die Preisgestaltung des neuen Deals von Verizon kann ebenfalls verwirrend sein. Verizon listet normalerweise Tarife ohne eine Gebühr von 20 US-Dollar für den Leitungszugang auf, aber diese Kosten werden in den beworbenen Preis des unbegrenzten Tarifs eingerechnet: 80 US-Dollar für ein Gerät, 140 US-Dollar für zwei, 162 US-Dollar für drei oder 180 US-Dollar für vier. Zuletzt bearbeitet: 2025-01-22 17:01

Nach der Installation als globales Modul können Sie Node-RED mit dem Befehl node-red in Ihrem Terminal starten. Sie können Strg-C verwenden oder das Terminalfenster schließen, um Node-RED zu stoppen. Sie können dann auf den Node-RED-Editor zugreifen, indem Sie Ihren Browser auf http://localhost:1880 . zeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Trovi Search ist ein Browser-Hijacker, der die Homepage und die Standardsuchmaschine eines Webbrowsers ändert und auch Anzeigen und gesponserte Links in den Suchergebnissen anzeigt. Da es sich um eine Browsererweiterung handelt, betrifft sie sowohl Macs als auch PCs. Zuletzt bearbeitet: 2025-01-22 17:01

Aus Wikipedia, der freien Enzyklopädie. Nicht normalisierte Form (UNF), auch bekannt als nicht normalisierte Relation oder nicht erste Normalform (NF2), ist ein einfaches Datenbankdatenmodell (Organisation von Daten in einer Datenbank), dem die Effizienz der Datenbanknormalisierung fehlt. Zuletzt bearbeitet: 2025-01-22 17:01

Bei HTML-Tags wird die Groß-/Kleinschreibung nicht beachtet: bedeutet dasselbe wie. Der HTML5-Standard erfordert keine Kleinbuchstaben-Tags, aber das W3C empfiehlt Kleinbuchstaben in HTML und verlangt Kleinbuchstaben für strengere Dokumenttypen wie XHTML. Zuletzt bearbeitet: 2025-01-22 17:01

Multiplizieren Sie zunächst den ersten Term in der ersten Klammer mit allen Termen in der zweiten Klammer. Nun multiplizieren wir den zweiten Term in der ersten Klammer mit allen Termen in der zweiten Klammer und addieren sie zu den vorherigen Termen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Wortschatzkasten ist ein Kasten mit Papierstücken darin. Die Schachtel kann eine Schuhschachtel oder eine beliebige Schachtel sein. Zuletzt bearbeitet: 2025-01-22 17:01