„Ein Zero-Day- (oder Zero-Hour- oder Day-Zero-)Angriff oder eine Bedrohung ist ein Angriff, der eine zuvor unbekannte Schwachstelle in einer Computeranwendung ausnutzt, für die Entwickler keine Zeit hatten, sie zu beheben und zu beheben. Zuletzt bearbeitet: 2025-01-22 17:01

So schützen Sie Ihre Privatsphäre auf dem iPhone Sperren Sie Ihr Gerät mit einem Passwort, das länger als 4 Ziffern ist. Aktivieren Sie „Daten löschen“, um Daten nach 10 fehlgeschlagenen Passcode-Versuchen zu löschen. Bei sensiblen Apps keine Benachrichtigungen auf dem Sperrbildschirm anzeigen. Deaktivieren Sie "Meinen Standort teilen". Deaktivieren Sie die Ortungsdienste für Dinge, die sie nicht benötigen. Zuletzt bearbeitet: 2025-01-22 17:01

Stellen Sie das Level Active auf den Pairing-Modus. Schalten Sie das Headset ein und halten Sie die Multifunktions-/Sprechtaste 3 Sekunden lang gedrückt. Die Kontrollleuchte blinkt rot und blau. Koppeln Sie das Gerät mit Level Active. Schalten Sie auf dem Gerät Bluetooth ein und berühren Sie dann Samsung LevelActive in der Liste der verfügbaren Geräte. Zuletzt bearbeitet: 2025-01-22 17:01

Der Akku ist nicht vollständig geladen. Vor dem ersten Gebrauch benötigt der Akku 8-10 Stunden Ladezeit, um vollständig aufgeladen zu sein. Zuletzt bearbeitet: 2025-01-22 17:01

Alessandro A. Garbagnati Omar, In wenigen Worten bezieht sich 'Marshalling' auf den Prozess der Konvertierung der Daten oder Objekte in einen Byte-Stream, und 'Unmarshalling' ist der umgekehrte Prozess der Konvertierung des Byte-Stream-Beack in ihre ursprünglichen Daten oder Objekt. Die Konvertierung wird durch 'Serialisierung' erreicht. Zuletzt bearbeitet: 2025-01-22 17:01

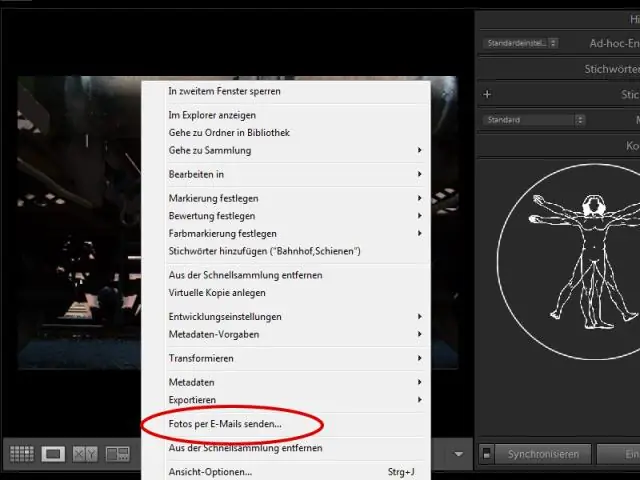

Wenn Sie einen Anhang mit einem Anbieter wie Gmail senden, sehen Sie, dass die Google Drive-Schaltfläche bereits integriert ist. Drücken Sie einfach darauf, wählen Sie Ihre Datei aus und senden Sie sie wie einen normalen Anhang. Alternativ können Sie mit Dropbox große Dateien hochladen und dann einen Weblink per E-Mail oder SMS an Ihren Empfänger senden. Zuletzt bearbeitet: 2025-01-22 17:01

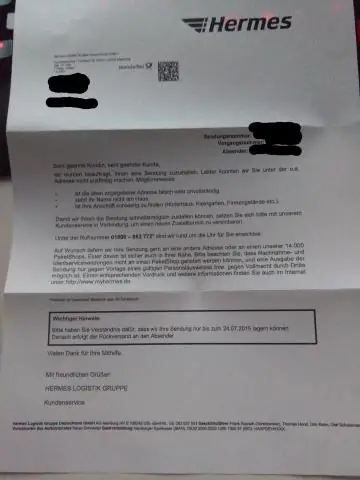

UPS My ChoiceTM-Mitglieder können sich vor einer geplanten Zustellung online für berechtigte Pakete anmelden. Wenn der Absender angegeben hat, dass eine Erwachsenenunterschrift erforderlich ist, können Sie die Lieferfreigabe online nicht autorisieren. Zuletzt bearbeitet: 2025-01-22 17:01

Der erste und wichtigste Grund, warum Leute eine dedizierte GPU bekommen, ist für Spiele. Sie benötigen keine dedizierte GPU zum Ansehen von Videos (auch nicht gestochen scharfe HD-Videos). Sie benötigen keine dedizierte GPU für E-Mail, Textverarbeitung oder Anwendungen vom Typ Office-Suite. Grafikkarten sind auch für einige Nicht-Gamer nützlich. Zuletzt bearbeitet: 2025-06-01 05:06

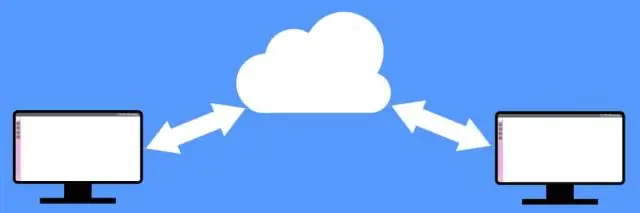

Eine verteilte Anwendung ist ein Programm, das auf mehr als einem Computer ausgeführt wird und über ein Netzwerk kommuniziert. Einige verteilte Anwendungen sind eigentlich zwei separate Softwareprogramme: die Back-End-Software (Server) und die Front-End-Software (Client). Webbrowser sind beispielsweise verteilte Anwendungen. Zuletzt bearbeitet: 2025-01-22 17:01

Zusammenfassung. Es gibt sechs numerische Typen, vier Integer und zwei Gleitkommazahlen: Byte 1 Byte -128 bis 127. Short 2 Byte -32.768 bis 32.767. Zuletzt bearbeitet: 2025-06-01 05:06

Gesundheitsinformatik ist ein weit gefasster Begriff, der viele Rollen und Aspekte der Nutzung von Daten zur Verbesserung der Gesundheitsversorgung umfasst, während sich die Pflegeinformatik eher auf die Patientenversorgung konzentriert. Die Capella University bietet zahlreiche Informatikprogramme im Pflege- und Gesundheitswesen an. Zuletzt bearbeitet: 2025-01-22 17:01

Google Authenticator ist eine kostenlose Sicherheits-App, die Ihre Konten vor Passwortdiebstahl schützen kann. Es ist einfach einzurichten und kann in einem Prozess namens Zwei-Faktor-Authentifizierung (2FA) verwendet werden, der von beliebten Diensten wie Gmail, Facebook, Twitter, Instagram und mehr angeboten wird. Zuletzt bearbeitet: 2025-01-22 17:01

Dinge, von denen Sie wahrscheinlich nicht wussten, dass Sie mit der Chrome-Entwicklerkonsole Select DOM Elements tun können. Wandeln Sie Ihren Browser in einen Editor um. Suchen Sie Ereignisse, die einem Element im DOM zugeordnet sind. Ereignisse überwachen. Ermitteln Sie die Ausführungszeit eines Codeblocks. Ordnen Sie die Werte einer Variablen in einer Tabelle an. Untersuchen Sie ein Element im DOM. Zuletzt bearbeitet: 2025-01-22 17:01

Löschen aus einer kreisförmigen verketteten Liste Wenn die Liste nicht leer ist, definieren wir zwei Zeiger curr und prev und initialisieren den Zeiger curr mit dem Kopfknoten. Durchsuchen Sie die Liste mit curr, um den zu löschenden Knoten zu finden, und setzen Sie jedes Mal prev = curr, bevor Sie curr zum nächsten Knoten verschieben. Wenn der Knoten gefunden wird, prüfen Sie, ob es der einzige Knoten in der Liste ist. Zuletzt bearbeitet: 2025-01-22 17:01

Lua-Skripte sind wirklich mächtig. Wie Sie es richtig beschrieben haben, können Netzwerk-Roundtrips zwischen dem Redis-Server und dem Client eingeschränkt werden. Außerdem sendet man das Skript nicht die ganze Zeit als String, nur das SHA1 sollte nach dem ersten Aufruf gesendet werden, was recht klein ist. Zuletzt bearbeitet: 2025-01-22 17:01

Multimedia ist der Bereich, der sich mit der computergesteuerten Integration von Text, Grafiken, Zeichnungen, bewegten Bildern (Video), Animationen, Audio und allen anderen Medien befasst, in denen jede Art von Information digital dargestellt, gespeichert, übertragen und verarbeitet werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Und was ist ein Interrupt in Arduino? Ein Interrupts Aufgabe ist es, dafür zu sorgen, dass der Prozessor schnell auf wichtige Ereignisse reagiert. Wenn ein bestimmtes Signal erkannt wird, Unterbrechen (wie der Name schon sagt) unterbricht was auch immer der Prozessor tut, und führt einen Code aus, der darauf ausgelegt ist, auf jeden externen Stimulus zu reagieren, der dem Prozessor zugeführt wird Arduino .. Zuletzt bearbeitet: 2025-01-22 17:01

Deploy:deploy wird verwendet, um das Artefakt, seinen Pom und die angehängten Artefakte, die von einem bestimmten Projekt erstellt wurden, automatisch zu installieren. Die meisten, wenn nicht alle Informationen zur Bereitstellung werden in der Projekt-Pom gespeichert. deploy:deploy-file wird verwendet, um ein einzelnes Artefakt zusammen mit seinem pom . zu installieren. Zuletzt bearbeitet: 2025-01-22 17:01

TCP/IP. TCP ist die Komponente, die die Datenpakete sammelt und wieder zusammensetzt, während IP dafür verantwortlich ist, dass die Pakete an das richtige Ziel gesendet werden. TCP/IP wurde in den 1970er Jahren entwickelt und 1983 als Protokollstandard für ARPANET (den Vorläufer des Internets) übernommen. Zuletzt bearbeitet: 2025-01-22 17:01

Die SIM-Karte ist im Batteriefach des LG-Telefons installiert, daher müssen Sie den Akku entfernen, bevor Sie die SIM-Karte entfernen. Halten Sie die 'Power'-Taste gedrückt, um Ihr LGphone auszuschalten. Entfernen Sie die hintere Abdeckung des Telefons. Heben Sie die Unterseite des Akkus an, um ihn zu entfernen. Schieben Sie die SIM-Karte aus dem Steckplatz, um sie zu entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

Die allgemeine Antwort lautet einfach: Nein. Sie können ein Android-Gerät nicht mit einer AppleWatch koppeln und die beiden über Bluetooth zusammenarbeiten lassen eine Standard-Bluetooth-Verbindung mit einem iPhone geht verloren. Zuletzt bearbeitet: 2025-01-22 17:01

Der Standardwert ist C:UsersAppDataLocalMyEclipse 2017. Dies enthält die ausführbare MyEclipse-Datei und alle Eclipse- und MyEclipse-Plug-Ins mit zugehörigen Ordnern. Einige andere Dateien und Ordner werden an Standardspeicherorten erstellt (obwohl einige nicht geändert werden können). Zuletzt bearbeitet: 2025-01-22 17:01

Besuchen Sie die Find My Mobile-Website. Öffnen Gehen Sie zur Find My Mobile-Website. (https://findmymobile.samsung.com) und melden Sie sich bei Ihrem Samsung-Konto an. * Ihr Gerät muss mit einem Mobilfunknetz verbunden sein. Wählen Sie aus den verfügbaren Funktionen aus und aktivieren Sie die gewünschten Funktionen. * Ihr Gerät muss mit einem Mobilfunknetz verbunden sein. Zuletzt bearbeitet: 2025-01-22 17:01

In der Computertechnik ist ein „Tombstone“oder „Tombstone-Daten“ein gelöschter Datensatz oder gelöschte Daten in einer Replik eines verteilten Datenspeichers. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Amazon RDS-Konsole unter https://console.aws.amazon.com/rds/. Wählen Sie im Navigationsbereich Datenbanken aus. Wählen Sie den Namen der DB-Instance aus, die die Protokolldatei enthält, die Sie anzeigen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Phrase [VERB flektiert] Wenn Sie sich fragen, was die Zukunft bringt, fragen Sie sich, was in der Zukunft passieren wird. Wir fragten uns, was die Zukunft für unseren kleinen Sohn bereithalten würde. Zuletzt bearbeitet: 2025-01-22 17:01

Wann würden Sie jemals Integer verwenden. MIN_VALUE oder Integer. MAX_VALUE? Sie sind praktisch, wenn Sie eine Variable auf den kleinstmöglichen Wert initialisieren und dann eine Folge von Werten nach einem größeren Wert durchsuchen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Alle Postsendungen mit Ursprung außerhalb des Zollgebiets der Vereinigten Staaten (dh außerhalb der 50 Bundesstaaten, des District of Columbia und Puerto Rico) unterliegen einer Zollprüfung, mit Ausnahme der folgenden: Post an Botschafter und Minister (Chefs diplomatischer Missionen) des Auslands. Zuletzt bearbeitet: 2025-01-22 17:01

Multithreading ist eine Art von Ausführungsmodell, das es ermöglicht, dass mehrere Threads im Kontext eines Prozesses existieren, sodass sie unabhängig voneinander ausgeführt werden, aber ihre Prozessressourcen teilen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Referenz ist im Wesentlichen ein Eintrag in einer Projektdatei, der die Informationen enthält, die VisualStudio benötigt, um die Komponente oder den Dienst zu finden. Um eine Referenz hinzuzufügen, klicken Sie im Projektmappen-Explorer mit der rechten Maustaste auf den Knoten ReferencesorDependencies und wählen SieAddReference. Zuletzt bearbeitet: 2025-01-22 17:01

Und BSNL bietet noch keine 4G-Dienste in Goa an, was bedeutet, dass Kunden höchstens nur 3G-Netze erhalten, und in den meisten Gebieten werden Kunden von 2G-Netzen geplagt Goa ist einer von ihnen. Zuletzt bearbeitet: 2025-01-22 17:01

Unterschied zwischen string und String in C# In C# ist string ein Alias für die String-Klasse im .NET-Framework. Der einzige kleine Unterschied besteht darin, dass Sie bei Verwendung der String-Klasse den System-Namespace über Ihre Datei importieren müssen, während Sie dies nicht tun müssen, wenn Sie das Schlüsselwort string verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Der Zangenstrommesser ist für Strommessungen bis 400 A AC ausgelegt. Die Stromzange PCE-DC 41 kann Spannungen bis 600 V, Ströme bis 600 A und elektrische Widerstände bis 1000 Ω. Zuletzt bearbeitet: 2025-01-22 17:01

Die offiziellen gewebten Fitbit Versa Hybridbänder sind in zwei Größen erhältlich: klein und groß. Die kleinen gewebten Hybridbänder sollten an Handgelenken mit einem Umfang von 140 mm bis 180 mm passen. Die großen gewebten Hybridbänder sollten an Handgelenken mit einem Umfang von 180 mm bis 220 mm passen. Zuletzt bearbeitet: 2025-06-01 05:06

Verbinden Sie sich mit dem Gerät, entweder über Konsolenkabel, Telnet oder SSH. 3. Melden Sie sich an > Wechseln Sie in den Aktivierungsmodus > Geben Sie den Befehl „copy running-config tftp“* aus > Geben Sie die IP-Adresse des TFTP-Servers an > Geben Sie der Sicherungsdatei einen Namen. Hinweis: Sie können auch startup-config verwenden, um die im NVRAM gespeicherte Konfiguration anstelle der running-config zu kopieren. Zuletzt bearbeitet: 2025-01-22 17:01

Office 365 ist ein Abonnement mit Premium-Apps wie Word, Excel, PowerPoint, OneNote, Outlook, Publisher und Access (Publisher und Access sind nur auf PC verfügbar). Mit einem Abonnement erhalten Sie die neuesten Versionen der Apps und erhalten automatisch Updates, wenn sie passieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Symbol in der Computerprogrammierung ist ein primitiver Datentyp, dessen Instanzen eine eindeutige menschenlesbare Form haben. Als Bezeichner können Symbole verwendet werden. In einigen Programmiersprachen werden sie Atome genannt. In der trivialsten Implementierung werden sie im Wesentlichen Ganzzahlen genannt (z. B. der Aufzählungstyp in C). Zuletzt bearbeitet: 2025-01-22 17:01

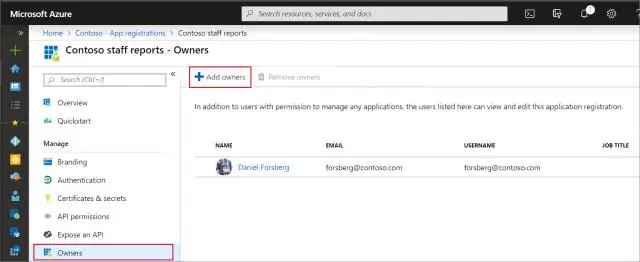

Anzeigen von Rollenzuweisungen Klicken Sie im Azure-Portal auf Alle Dienste und dann auf Abonnements. Klicken Sie auf Ihr Abonnement. Klicken Sie auf Zugriffssteuerung (IAM). Klicken Sie auf die Registerkarte Zugriff prüfen. Wählen Sie in der Liste Suchen den Typ des Sicherheitsprinzipals aus, auf den Sie den Zugriff überprüfen möchten. Zuletzt bearbeitet: 2025-01-22 17:01

„Sie können Ihr Telefon mit Ihrem Körperstrom aufladen, indem Sie einen Kondensator aus Gegenständen herstellen, die üblicherweise in Ihrer Tasche zu finden sind. Du brauchst zwei Silbermünzen, eine Büroklammer, ein Stück Papier, dein Ladekabel und natürlich dein Handy. Zuletzt bearbeitet: 2025-06-01 05:06

Elementares Betriebssystem. Die wahrscheinlich am besten aussehende Distro der Welt. Linux Mint. Eine starke Option für Linux-Neulinge. Arch-Linux. Arch Linux oder Antergos sind SterlingLinux-Optionen. Ubuntu. Aus guten Gründen eine der beliebtesten Distributionen. Schwänze. Eine Distribution für Datenschutzbewusste. CentOS. Ubuntu-Studio. openSUSE. Zuletzt bearbeitet: 2025-01-22 17:01