Eine Deindividuation tritt auf, wenn Personen nicht identifiziert werden können, z. B. wenn sie sich in einer Menschenmenge befinden oder Masken tragen. Zuletzt bearbeitet: 2025-01-22 17:01

SharkBite-Fittings drehen sich. Der Schlauch wird von einer O-Ring-Dichtung gegriffen. Einer der Vorteile von SharkBite-Fittings besteht darin, dass Sie Rohrleitungsteile zusammenfügen und in Position drehen können, um die Installation zu erleichtern. Sie können die Armatur problemlos drehen. Zuletzt bearbeitet: 2025-01-22 17:01

Remedies wird regelmäßig bei der California Bar Exam geprüft. Es wird oft mit anderen Fächern kombiniert, und die kalifornischen Prüfer testen Heilmittel oft auf besondere Weise. (Tatsächlich sind einige Prüfungsfragen fast identisch!). Zuletzt bearbeitet: 2025-01-22 17:01

Das Samsung Galaxy Tab 4 7.0 verfügt über ein 7-Zoll-Display (Auflösung 800 x 1280), Quad-Core-SoC mit 1,2 GHz und 1,5 GB RAM. Weitere Features sind Andorid 4.4 KitKat, 8 GB interner Speicher, microSD-Slot, 3-Megapixel-Rückkamera und 1,3-Megapixel-Front-Shooter. Zuletzt bearbeitet: 2025-01-22 17:01

Rapid Spanning Tree Protocol (RSTP) ist ein Netzwerkprotokoll, das eine schleifenfreie Topologie für Ethernet-Netzwerke gewährleistet. RSTP definiert drei Port-Zustände: Verwerfen, Lernen und Weiterleiten sowie fünf Port-Rollen: Root, Designated, Alternative, Backup und Disabled. Zuletzt bearbeitet: 2025-06-01 05:06

Beim Pixel 3 haben Sie immer noch die Wahl zwischen 64 GB oder 128 GB Speicher, was wie im letzten Jahr der Fall ist. Das Fehlen von 256 GB oder 512 GB Modellen, die jetzt sowohl von Samsung als auch von Apple angeboten werden, schmerzt etwas mehr, wenn Sie sich daran erinnern, dass es keine microSD gibt Unterstützung. 4GB RAM. Zuletzt bearbeitet: 2025-01-22 17:01

UC-Browser. Jetzt downloaden. Der UC-Browser ist vielleicht für seine mobilen Versionsbrowser bekannt, bietet aber auch ein großartiges PC-Angebot und das Beste daran ist, dass seine neueste Version vollständig mit Windows XP kompatibel ist. Baidu Spark-Browser. Jetzt downloaden. Epischer Datenschutz-Browser. Jetzt downloaden. K-Meleon. Jetzt downloaden. Mozilla-Firefox. Jetzt downloaden. Zuletzt bearbeitet: 2025-01-22 17:01

< Einführung in die Softwaretechnik | Testen. Code-Refactoring ist „ein disziplinierter Weg, um Code neu zu strukturieren“, um einige der nichtfunktionalen Eigenschaften der Software zu verbessern. Zuletzt bearbeitet: 2025-01-22 17:01

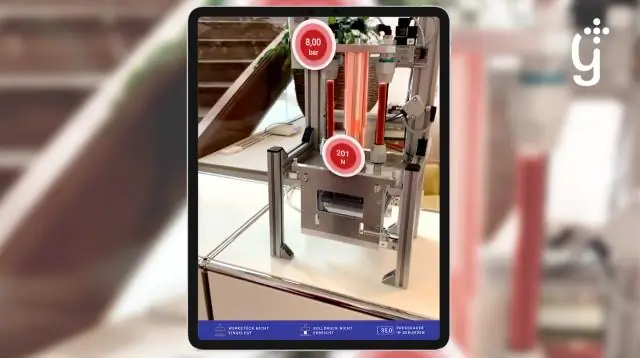

Als nächstes müssen Sie Unity für die AR-Entwicklung einrichten. Navigieren Sie zum Dropdown-Menü GameObject und wählen Sie "Vuforia > AR-Kamera". Wenn ein Dialogfeld angezeigt wird, in dem Sie zum Importieren zusätzlicher Assets aufgefordert werden, wählen Sie „Importieren“. Wählen Sie „Vuforia > Image“im GameObject-Dropdown-Menü, um Ihrer Szene ein Image-Ziel hinzuzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

7 Möglichkeiten, den Facebook-Newsfeed-Algorithmus häufig zu schlagen. Ich lehne die alte Regel ab, nur einmal oder zweimal am Tag zu posten. Teilen Sie erstaunliche Inhalte. Stellen Sie sicher, dass Sie großartige Inhalte haben, wenn Sie planen, 10 Mal am Tag zu posten!:) Achten Sie auf Insights. Ich bin kein Zahlenmensch. Engagement fördern. Auf ALLES antworten. Verwenden Sie Hashtags. Boost-Beiträge. Zuletzt bearbeitet: 2025-01-22 17:01

CPU-Auslastung (ST06) Führen Sie Befehle auf Betriebssystemebene aus – top und prüfen Sie, welche Prozesse die meisten Ressourcen beanspruchen. Gehen Sie zu SM50 oder SM66. Suchen Sie nach lang laufenden Aufträgen oder langen Aktualisierungsabfragen, die ausgeführt werden. Gehen Sie zu SM12 und überprüfen Sie die Sperreinträge. Gehen Sie zu SM13 und überprüfen Sie den aktiven Status aktualisieren. Auf Fehler in SM21 prüfen. Zuletzt bearbeitet: 2025-06-01 05:06

Das Präfix im Wort 'unwiderstehlich' ist'ir (bedeutet nicht) widerstehen (Basis oder Wurzel) ible(Suffix). Zuletzt bearbeitet: 2025-01-22 17:01

Eine Geschäftsadresse ist eine Adresse, die verwendet wird, um Ihren Hauptgeschäftssitz zu bezeichnen. Dies ist der Ort, von dem aus Ihr Unternehmen angeblich tätig ist, aber möglicherweise nicht immer der Fall ist. Die Adresse wird für die Kommunikation mit Ihren Kunden und Lieferanten verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf der Registerkarte Layout in der Gruppe Daten auf die Schaltfläche Formel: Wenn sich die ausgewählte Zelle am unteren Rand einer Zahlenspalte befindet, schlägt Microsoft Word die Formel vor =SUMME (OBEN): Wenn sich die ausgewählte Zelle am rechten Ende von . befindet eine Reihe von Zahlen, Word schlägt die Formel vor = SUM (LINKS). Zuletzt bearbeitet: 2025-01-22 17:01

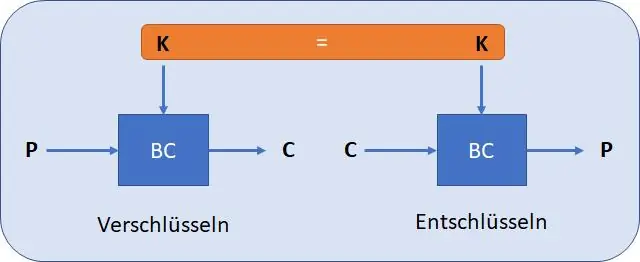

Asymmetrische und symmetrische Verschlüsselung werden normalerweise zusammen verwendet: Verwenden Sie einen asymmetrischen Algorithmus wie RSA, um jemandem sicher einen AES-Schlüssel (symmetrisch) zu senden. Der symmetrische Schlüssel wird als Sitzungsschlüssel bezeichnet; ein neuer Sitzungsschlüssel kann über RSA periodisch erneut übertragen werden. Dieser Ansatz nutzt die Stärken beider Kryptosysteme. Zuletzt bearbeitet: 2025-01-22 17:01

Zu den neuen Funktionen gehören Dinge wie der lang erwartete Dark Mode, ideal für die Arbeit in schwach beleuchteten Umgebungen, Stacks, eine Funktion, mit der Sie Ihren Desktop schnell aufräumen können. Mojave enthält auch eine verfeinerte Screenshot-Oberfläche und Apps, die zuvor nur für iOS verfügbar waren, wie Home, Voice Memos, Stocks und Apple News. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu http://home.mcafee.com. Klicken Sie auf Abmelden (falls angezeigt). Bewegen Sie die Maus über Mein Konto und klicken Sie dann in der Liste der Optionen auf Anmelden. Wenn im Feld E-Mail-Adresse automatisch eine E-Mail-Adresse angezeigt wird, löschen Sie sie. Geben Sie Ihre registrierte E-Mail-Adresse und Ihr Passwort ein und klicken Sie dann auf Anmelden. Zuletzt bearbeitet: 2025-01-22 17:01

Lucene ist die kanonische Java-Suchmaschine. Um Dokumente aus verschiedenen Quellen hinzuzufügen, werfen Sie einen Blick auf Apache Tika und für ein vollwertiges System mit Service-/Webschnittstellen solr. Lucene ermöglicht die Verknüpfung beliebiger Metadaten mit seinen Dokumenten. Tika holt automatisch Metadaten aus einer Vielzahl von Formaten. Zuletzt bearbeitet: 2025-01-22 17:01

Viber-Tracker. Überwachen Sie die Viberaktivität Ihres Kindes mit mSpy, um es vor gefährlichen oder unerwünschten Interaktionen zu schützen. Viber ist eine Chat-App, mit der Benutzer anrufen, chatten und Multimedia austauschen können. Sie können das Datum, die Uhrzeit und die Dauer jedes gesendeten oder empfangenen Anrufs auf Viber . ganz einfach verfolgen. Zuletzt bearbeitet: 2025-06-01 05:06

Führen Sie das Installationspaket Microsoft aus. Büro. VS 2012: Klicken Sie mit der rechten Maustaste auf „Referenzen“und wählen Sie „Referenz hinzufügen“. Wählen Sie links „Erweiterungen“. Suchen Sie nach Microsoft. Büro. Interop. Excel. (Beachten Sie, dass Sie einfach 'Excel' in das Suchfeld in der oberen rechten Ecke eingeben können.). Zuletzt bearbeitet: 2025-01-22 17:01

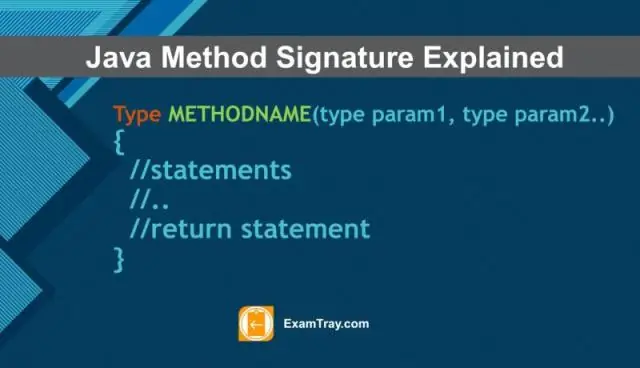

In Java gibt es zwei Arten von Modifikatoren: Zugriffsmodifikatoren und Nichtzugriffsmodifikatoren. Die Zugriffsmodifizierer in Java geben die Zugänglichkeit oder den Gültigkeitsbereich eines Felds, einer Methode, eines Konstruktors oder einer Klasse an. Wir können die Zugriffsebene von Feldern, Konstruktoren, Methoden und Klassen ändern, indem wir den Zugriffsmodifikator darauf anwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Die mitgelieferten Anschlüsse sind ein USB 3.0, ein USB 2.0, ein Micro-HDMI, ein 2-in-1-Kartenleser und eine Kombibuchse. Lenovo gibt eine Akkulaufzeit von bis zu neun Stunden an. Auf dem Yoga 2Pro sind die Apps Phone Companion, Camera Man, PhotoTouch und Chef vorinstalliert. Zuletzt bearbeitet: 2025-01-22 17:01

Die Inhaltsanalyse ist eine Methode zur Analyse qualitativer Daten (nicht numerischer Daten). In seiner gebräuchlichsten Form ist es eine Technik, die es einem Forscher ermöglicht, qualitative Daten zu nehmen und in quantitative Daten (numerische Daten) umzuwandeln. Der Forscher, der eine Inhaltsanalyse durchführt, verwendet in seiner Arbeit „Coding Units“. Zuletzt bearbeitet: 2025-01-22 17:01

Heap-Sort ist ein In-Place-Algorithmus. TimeComplexity: Zeitkomplexität von heapify ist O(Logn).Zeitkomplexität von createAndBuildHeap() ist O(n) und Gesamtzeitkomplexität von Heap Sort ist O(nLogn). Zuletzt bearbeitet: 2025-01-22 17:01

Die AngularJS-Anwendung verlässt sich hauptsächlich auf Controller, um den Datenfluss in der Anwendung zu steuern. Ein Controller wird mit der ng-controller-Direktive definiert. Ein Controller ist ein JavaScript-Objekt, das Attribute/Eigenschaften und Funktionen enthält. Zuletzt bearbeitet: 2025-01-22 17:01

Kartons, Pappe, Wellpappe und andere Papierprodukte bedrucken, etikettieren oder zur Nachverfolgung kennzeichnen. Auch andere Anwendungen, wie das Drucken von Besucherausweisen mit Seriennummern und Zugangsbarcodes, können mit unserem Handheld-Tintenstrahldrucker schnell und einfach von Ihnen erstellt werden. Zuletzt bearbeitet: 2025-06-01 05:06

Kaba Simplex 1000 Schloss Code ändern ACHTUNG: Die Tür MUSS während des gesamten Vorgangs geöffnet sein. Schritt 1: Stecken Sie den DF-59-Steuerschlüssel in den Kombinationswechselstecker (auf der Rückseite) und schrauben Sie den Zylinder ab, indem Sie den Schlüssel gegen den Uhrzeigersinn drehen. Schritt 2: Drehen Sie den äußeren Knopf einmal im Uhrzeigersinn (bis zum Anschlag) und lassen Sie ihn dann los. Zuletzt bearbeitet: 2025-06-01 05:06

Die allgemeine Methodik zum Erstellen von Regressionsbäumen ermöglicht, dass Eingabevariablen eine Mischung aus kontinuierlichen und kategorialen Variablen sind. Ein Regressionsbaum kann als eine Variante von Entscheidungsbäumen betrachtet werden, die dazu bestimmt ist, reellwertige Funktionen anzunähern, anstatt für Klassifikationsverfahren verwendet zu werden. Zuletzt bearbeitet: 2025-01-22 17:01

Reinigen Sie den primären Koronadraht in der Trommeleinheit, indem Sie die grüne Lasche mehrmals vorsichtig von rechts nach links und von links nach rechts schieben. Stellen Sie sicher, dass die Lasche in die Ausgangsposition () (1) zurückgebracht wird. Wenn Sie dies nicht tun, können gedruckte Seiten einen vertikalen Streifen aufweisen. Setzen Sie die Trommeleinheit und die Tonerpatroneneinheit wieder in den Drucker ein. Zuletzt bearbeitet: 2025-01-22 17:01

Die WSDL beschreibt Dienste als Sammlungen von Netzwerkendpunkten oder Ports. Die WSDL-Spezifikation stellt zu diesem Zweck ein XML-Format für Dokumente bereit. WSDL wird häufig in Kombination mit SOAP und einem XML-Schema verwendet, um Webdienste über das Internet bereitzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Im Allgemeinen ist die durchschnittliche Warteschlangenlänge (oder die durchschnittliche Kundenanzahl im System) gleich: N = mittlere (erwartete) Kundenanzahl = 0 × Ҏ[k Kunden im System] + 1 × Ҏ[1 Kunde im System] + 2 × Ҏ[2 Kunden im System] +. =. Zuletzt bearbeitet: 2025-01-22 17:01

Gießen Sie 1 Unze. Trinatriumphosphat (oder TSP-Ersatz) und eine Tasse Wasser in einen kleinen Eimer geben und mischen. Etwa eine Tasse saugfähiges Material hinzufügen und zu einer cremigen Paste mischen. Augenschutz und Gummihandschuhe tragen. Zuletzt bearbeitet: 2025-01-22 17:01

Cloud Orchestration ist der Name des Rackspace-Dienstes dieses Typs. Der Rackspace Cloud-Dienst ist mit dem OpenStack Orchestration (Heat)-Dienst kompatibel. Zuletzt bearbeitet: 2025-01-22 17:01

Die Berechtigungen, die Mitgliedern einer Inhaltsbibliothek (auch Arbeitsbereich genannt) gewährt werden können, ohne die Benutzerberechtigungen zu ändern, sind die Möglichkeit, die Bibliotheksberechtigungen eines Mitglieds zu bearbeiten und Sie können Tags hinzufügen oder ändern, wenn Sie Inhaltsdetails bearbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Sofern nicht anders angegeben, arbeiten sie in Schritten von 1000 und sind vom kleinsten zum größten Yokto (y) - entspricht. Zepto (z) Atto (a) Femto (f) Pico (p) Nano (n) Micro () - entspricht. Milli (m) - entspricht 0,001. Zuletzt bearbeitet: 2025-01-22 17:01

CSC-Ordner: Der C: WindowsCSC-Ordner, der von Windows verwendet wird, um den Cache der Dateien und Ordner zu speichern, für die die Offlinedateifunktion aktiviert ist. Windows zeigt sie nicht in der Standardkonfiguration an, da dieser Ordner als Systemdatei behandelt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Telefonanwendung und berühren Sie Weitere Optionen > Einstellungen > Anruf > Anrufablehnung. Sie können eingehende und ausgehende Anrufe separat blockieren. Tippen Sie auf Automatischer Abweisungsmodus, um die automatische Abweisungsfunktion für Alle eingehenden Anrufe oder Autom. Abweisungsnummern zu aktivieren. Zuletzt bearbeitet: 2025-06-01 05:06

Sie benötigen nur 1 GFCI-Ausgang pro Stromkreis (vorausgesetzt, er befindet sich am Anfang der Leitung und die restlichen Ausgänge sind Lasten). Sie sind korrekt parallel verdrahtet - wenn sie in Reihe geschaltet wären, würden Sie an den anderen Steckdosen nicht die richtige Spannung erhalten, wenn irgendeine Art von Last vorhanden ist. Es ist möglich. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie in der Menüleiste auf „Datei“und wählen Sie „Cloud-Sitzung schließen“aus dem Dropdown-Menü. Eine Erfolgsseite wird angezeigt, um zu bestätigen, dass alle Ihre Lizenzen jetzt deaktiviert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Sekundärindex (SI) bietet einen alternativen Pfad zum Zugriff auf die Daten. Im Gegensatz zum Primärindex, der nur zum Zeitpunkt der Tabellenerstellung definiert werden kann, kann ein Sekundärindex auch nach der Erstellung der Tabelle erstellt/gelöscht werden. Zuletzt bearbeitet: 2025-01-22 17:01