Weiterleiten einer Besprechung Doppelklicken Sie im Kalender auf die Besprechung, um sie zu öffnen. Klicken Sie im Hauptmenü des Meetings (entweder Meeting, Meetingvorkommen oderMeetingserie) in der Gruppe Aktionen auf Weiterleiten >Weiterleiten. Geben Sie im Feld An die E-Mail-Adresse oder die Adressen der Personen ein, an die Sie das Meeting weiterleiten möchten, und klicken Sie dann auf Senden. Zuletzt bearbeitet: 2025-01-22 17:01

Nehmen Sie die Pixel Buds für mehr als 3 Sekunden aus dem Ladecase und legen Sie sie dann wieder in das Case zurück. Halten Sie die Gehäusetaste 3 Sekunden lang gedrückt; Wenn eine weiße LED pulsiert, ist Ihr Gerät zum Koppeln bereit. Suchen Sie auf Ihrem Telefon nach einer Popup-Benachrichtigung, die Sie durch den Rest der Einrichtung führt. Zuletzt bearbeitet: 2025-01-22 17:01

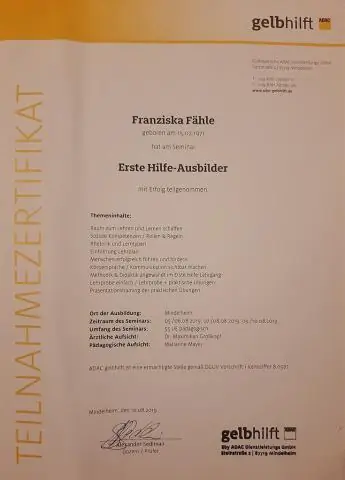

Zertifizierung zum Qualitätsprozessanalytiker CQPA. Ablauf: Lernen > Vorbereiten > Anwenden > Zertifizieren. Der Certified Quality Process Analyst ist ein Paraprofessional, der, unterstützt und unter der Leitung von Qualitätsingenieuren oder Supervisoren, Qualitätsprobleme analysiert und löst und an Qualitätsverbesserungsprojekten beteiligt ist. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte zum Anschließen eines Macbooks an einen Projektor Schalten Sie Ihren Mac ein. Schließen Sie den Projektor an eine Steckdose an und schalten Sie ihn EIN. Verbinden Sie das Videokabel (normalerweise VGA oder HDMI) vom Projektor mit dem Mac. Sobald der Mac und der Projektor verbunden sind, klicken Sie auf das Apple-Menü in der oberen linken Ecke Ihres Bildschirms. Zuletzt bearbeitet: 2025-01-22 17:01

Eine öffentlich gehostete Zone ist ein Container, der Informationen darüber enthält, wie Sie Datenverkehr im Internet für eine bestimmte Domäne wie example.com und deren Unterdomänen (acme.example.com, zenith.example.com) weiterleiten möchten. Weitere Informationen finden Sie unter Amazon Route 53 zum DNS-Service für eine vorhandene Domäne machen. Zuletzt bearbeitet: 2025-01-22 17:01

Um die Datenbank zu wechseln, verwenden Sie den Befehl connect oder c: Postgres schließt die Verbindung zur vorherigen Datenbank, mit der Sie verbunden waren, und verbindet sich mit der neuen, die Sie angegeben haben. Zuletzt bearbeitet: 2025-01-22 17:01

Der Code ist Ihr einmaliger Code, den Ihr Server gegen sein eigenes Zugriffstoken und Aktualisierungstoken austauschen kann. Sie können ein Aktualisierungstoken nur erhalten, nachdem dem Benutzer ein Autorisierungsdialog angezeigt wurde, der den Offline-Zugriff anfordert. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn die Batterietemperatur 60 °C oder mehr beträgt, kann dies zu einer Abschaltung führen. Bitte schließen Sie alle laufenden Apps und Programme (automatische Synchronisierung) und warten Sie, bis das Telefon abgekühlt ist. ?Die Stromversorgung kann aufgrund von schlechtem Kontakt zwischen Akku und Telefonanschluss, verursacht durch Fremdkörper auf dem Telefonanschluss oder durch Bewegung des Akkus, abschalten. Zuletzt bearbeitet: 2025-01-22 17:01

LG: UM7300 C9 OLED UM6900 SM8600SM9. Zuletzt bearbeitet: 2025-01-22 17:01

Github.com. Fassadendesignmuster helfen uns beim Aufbau komplexer Angular-Anwendungen, indem es einen vereinfachten Zugriff auf viele komplexe Angular-Mikrodienste bietet. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie zum Installieren von Windows den Boot Camp-Assistenten, der im Lieferumfang Ihres Mac enthalten ist. Verwenden Sie den Boot Camp-Assistenten, um eine Windows-Partition zu erstellen. Öffnen Sie den Boot Camp-Assistenten, der sich im Ordner Dienstprogramme Ihres Anwendungsordners befindet. Formatieren Sie die Windows-Partition (BOOTCAMP). Installieren Sie Windows. Verwenden Sie das Boot Camp-Installationsprogramm in Windows. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind einige der Möglichkeiten, wie Sie auf die Zwischenablage Ihres Galaxy S7 Edge zugreifen können: Tippen Sie auf Ihrer Samsung-Tastatur auf die Anpassbare Taste und wählen Sie dann die Zwischenablage-Taste. Tippen Sie lange auf ein leeres Textfeld, um die Zwischenablage-Schaltfläche anzuzeigen. Tippen Sie auf die Zwischenablage-Schaltfläche, um die kopierten Elemente anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie eine neue Standardanzeigengruppe: Melden Sie sich in Ihrem Google Ads-Konto an. Klicken Sie im Seitenmenü links auf Kampagnen. Klicken Sie auf die Suchkampagne, die Ihre dynamische Anzeigengruppe enthält. Klicken Sie auf die Plus-Schaltfläche, um eine neue Anzeigengruppe zu erstellen. Wählen Sie Standard als Anzeigengruppentyp aus. Zuletzt bearbeitet: 2025-01-22 17:01

Einbetten von 360°-Fotos Öffnen Sie auf Ihrem Computer Google Maps und vergewissern Sie sich, dass Sie sich in demselben Konto angemeldet haben, das Sie mit der Street View-App verwendet haben. Klicken Sie auf das Menü. Klicken Sie auf Ihre Beiträge. Klicken Sie auf Fotos. Wählen Sie das Foto aus, das Sie einbetten möchten. Klicken Sie auf Mehr. Wählen Sie Bild teilen oder einbetten aus. Wählen Sie oben im angezeigten Feld Embedimage. Zuletzt bearbeitet: 2025-01-22 17:01

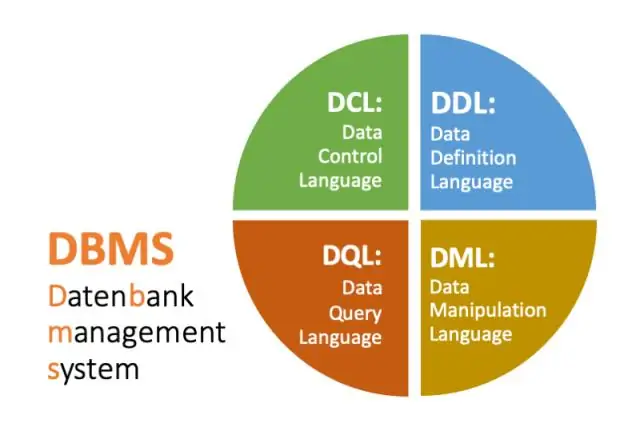

DDL-Anweisungen sind in Prozeduren nicht erlaubt (PLSQL BLOCK) PL/SQL-Objekte sind vorkompiliert. Andererseits können DDL-Anweisungen (Data Definition Language) wie CREATE-, DROP-, ALTER-Befehle und DCL-Anweisungen (Data Control Language) wie GRANT, REVOKE die Abhängigkeiten während der Ausführung des Programms ändern. Zuletzt bearbeitet: 2025-01-22 17:01

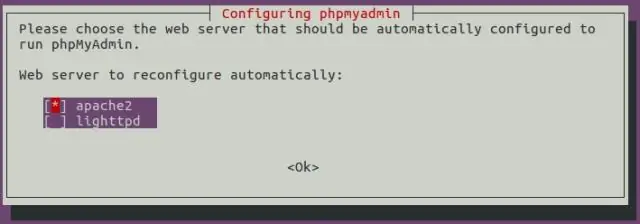

Gehen Sie folgendermaßen vor, um einen neuen MySQL-Benutzer zu erstellen: Greifen Sie auf die Befehlszeile zu und geben Sie MySQL-Server ein: mysql. Führen Sie dann den folgenden Befehl aus: Um dem neu erstellten Benutzer alle Berechtigungen der Datenbank zu erteilen, führen Sie den Befehl aus: Damit Änderungen sofort wirksam werden, leeren Sie die Berechtigungen, indem Sie den folgenden Befehl eingeben:. Zuletzt bearbeitet: 2025-01-22 17:01

Arten von Antragszuschüssen. Anwendungserteilungstypen (oder Flows) sind Methoden, mit denen Anwendungen Zugriffstoken erhalten können und mit denen Sie einer anderen Entität eingeschränkten Zugriff auf Ihre Ressourcen gewähren, ohne Anmeldeinformationen offenzulegen. Das OAuth 2.0-Protokoll unterstützt mehrere Arten von Berechtigungen, die unterschiedliche Zugriffsarten ermöglichen. Zuletzt bearbeitet: 2025-01-22 17:01

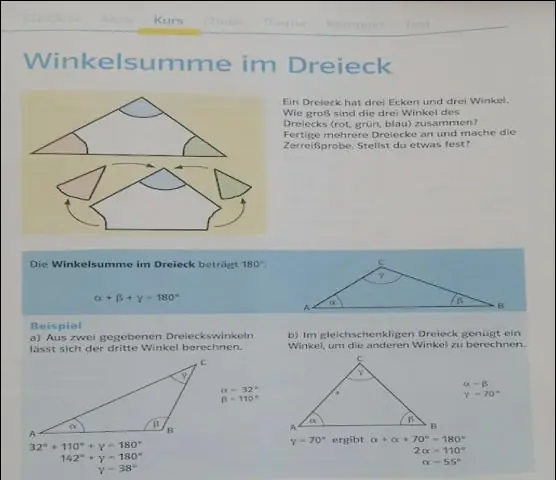

Ein rechtwinkliges Dreieck, wenn es ein gleichschenkliges rechtwinkliges Dreieck ist, hat es eine Symmetrielinie. Wenn es ein gleichseitiges rechtwinkliges Dreieck ist, hat es drei Symmetrielinien. Wenn es sich um ein maßstabsgetreues rechtwinkliges Dreieck handelt, hat es keine Symmetrielinie. Zuletzt bearbeitet: 2025-01-22 17:01

Apple veröffentlicht nicht so oft Updates für das Betriebssystem, das den iPod mit Strom versorgt, wie für das iPhone. Sie können iOS-Geräte wie das iPhone oder iPad drahtlos über das Internet aktualisieren. Leider funktionieren iPods nicht auf diese Weise. Das iPod-Betriebssystem kann nur mit iTunes aktualisiert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Der größte Unterschied zwischen macOS und iOS ist die Benutzeroberfläche. macOS wurde für Desktop- und Laptop-Computer entwickelt – Dinge, bei denen Tastatur und Maus die primären Schnittstellen mit dem Computer sind. iOS wurde für mobile Geräte entwickelt, bei denen ein Touchscreen die primäre Verbindung mit dem Gerät ist. Zuletzt bearbeitet: 2025-01-22 17:01

10 Tipps, die Sie zu einem effektiven Peer-Code-Review führen. Überprüfen Sie weniger als 400 Codezeilen auf einmal. Lass dir Zeit. Überprüfen Sie nicht länger als 60 Minuten am Stück. Setzen Sie sich Ziele und erfassen Sie Kennzahlen. Autoren sollten den Quellcode vor der Überprüfung kommentieren. Verwenden Sie Checklisten. Etablieren Sie einen Prozess zur Behebung von festgestellten Fehlern. Zuletzt bearbeitet: 2025-06-01 05:06

In jedem Strafverfahren hat der Angeklagte das Recht auf Aussage und das Recht auf Aussageverweigerung. Wenn ein Angeklagter nicht aussagt, kann ihm die Tatsache, dass der Angeklagte nicht ausgesagt hat, vor Gericht nicht zur Last gelegt werden. Der Angeklagte gilt unabhängig davon, ob er aussagt, als unschuldig. Zuletzt bearbeitet: 2025-01-22 17:01

Die maximale Anzahl von Tabellen, die in einem einzelnen Join referenziert werden können, beträgt 61. Dies gilt auch für die Anzahl der Tabellen, die in der Definition eines Views referenziert werden können. Zuletzt bearbeitet: 2025-01-22 17:01

Codierung vs. Auf der grundlegendsten Ebene ist die Programmierung eine ausländische Disziplin, während die Codierung eine engere Disziplin ist. Beim Codieren werden viele Codezeilen geschrieben, um ein Softwareprogramm zu erstellen. Einige erfahrene Programmierer verwenden das Wort "Coder" als Jargon, das sich auf einen Anfänger (Junior) Softwareentwickler bezieht. Zuletzt bearbeitet: 2025-01-22 17:01

Die Sicherheit mobiler Apps ist der Schutz, den mobile Geräteanwendungen (Apps) vor Malware und den Aktivitäten von Crackern und anderen Kriminellen bieten. Der Begriff kann sich auch auf verschiedene Technologien und Produktionspraktiken beziehen, die das Risiko von Exploits auf mobile Geräte über ihre Apps minimieren. Zuletzt bearbeitet: 2025-01-22 17:01

Text formatieren. Formatierter Text kann wichtige Informationen hervorheben und Ihnen helfen, Ihr Dokument zu organisieren. InWord haben Sie mehrere Optionen zum Anpassen der Schriftart Ihres Textes, einschließlich Größe, Farbe und Einfügen von Sondersymbolen. Sie können auch die Ausrichtung des Textes anpassen, um die Darstellung auf der Seite zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Die Mehrheit der ThinkPad-Computer seit der Übernahme der Marke durch Lenovo im Jahr 2005 wurde in China hergestellt. Zusätzlich zu diesen chinesischen Produktionsstätten beschäftigt Lenovo 300 Mitarbeiter in einem kombinierten Produktions- und Vertriebszentrum in der Nähe seines amerikanischen Hauptsitzes in Morrisville, North Carolina. Zuletzt bearbeitet: 2025-01-22 17:01

Der Amazon Fire TV Stick kostet bei Best Buytoday nur 25 US-Dollar. Best Buy bietet einen eintägigen Rabatt auf den Amazon Fire TVStick, wodurch der Preis dieses Streaming-Zubehörs auf nur 24,99 US-Dollar sinkt. Das Streaming-Media-Zubehör kostet normalerweise 39 US-Dollar, aber Best Buy hat es als Deal of the Day zusammen mit einer Ersparnis von 15 US-Dollar eingestuft. Zuletzt bearbeitet: 2025-06-01 05:06

Zugriff auf private Felder mithilfe der Reflection-API Die Reflection-API kann auf ein privates Feld zugreifen, indem sie setAccessible(true) in ihrer Field-Instanz aufruft. Finden Sie eine Beispielklasse mit privaten Feldern und privaten Methoden. Zuletzt bearbeitet: 2025-01-22 17:01

Halt bringt das System in den niedrigsten Zustand, lässt es jedoch eingeschaltet. Herunterfahren bringt das System in den niedrigsten Zustand und schaltet die Stromversorgung (Soft-Power-Schalter) aus, wenn dies möglich ist. Die meisten Computer können dies jetzt. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Tür des Briefkastens und biegen Sie mit einer kleinen Zange die obere Haspe des Briefkastens leicht nach oben zur Oberseite der Tür. Dies sollte die Reibung zwischen der Haspe oben am Briefkasten und der Briefkastentür selbst erhöhen. Schließen Sie die Briefkastentür und stellen Sie sicher, dass die Tür fest schließt. Zuletzt bearbeitet: 2025-01-22 17:01

Mocking wird hauptsächlich in Unit-Tests verwendet. Ein zu testendes Objekt kann Abhängigkeiten von anderen (komplexen) Objekten aufweisen. Um das Verhalten des Objekts zu isolieren, ersetzen Sie die anderen Objekte durch Nachbildungen, die das Verhalten der realen Objekte simulieren. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt vier PKI-Zertifikate und sie werden in einem Bereich auf den Anmeldeinformationen gespeichert, der als PIV-Container bezeichnet wird. Der PIV-Behälter befindet sich im Schaltkreischip, der auf der Vorderseite des Ausweises sichtbar ist. Zuletzt bearbeitet: 2025-01-22 17:01

Der schnellste Weg, um React Devtools zu öffnen, besteht darin, mit der rechten Maustaste auf Ihre Seite zu klicken und Inspizieren auszuwählen. Wenn Sie die Entwicklertools von Chrome oder Firefox verwendet haben, sollte Ihnen diese Ansicht ein wenig bekannt vorkommen. Zuletzt bearbeitet: 2025-01-22 17:01

React-Native kann in Javascript geschrieben werden (eine Sprache, die so viele Entwickler bereits kennen), seine Codebasis kann sowohl auf iOS- als auch auf Android-Plattformen bereitgestellt werden, es ist schneller und billiger, Apps zu erstellen, und Entwickler können Updates direkt an Benutzer senden, damit Benutzer Sie müssen sich keine Sorgen um das Herunterladen von Updates machen. Zuletzt bearbeitet: 2025-06-01 05:06

Es gibt ein paar einfache Möglichkeiten, um zu überprüfen, ob das HSTS auf Ihrer WordPress-Site funktioniert. Sie können Google Chrome Devtools starten, auf die Registerkarte "Netzwerk" klicken und sich die Registerkarte "Header" ansehen. Wie du unten auf unserer Kinsta-Website sehen kannst, wird der HSTS-Wert: „strict-transport-security: max-age=31536000“angewendet. Zuletzt bearbeitet: 2025-01-22 17:01

Veröffentlicht am 4. April 2017. Die Breadth-First-Suche ist wie das Durchqueren eines Baums, in dem jeder Knoten ein Zustand ist, der ein potenzieller Kandidat für eine Lösung sein kann. Es erweitert Knoten von der Wurzel des Baums und generiert dann jeweils eine Ebene des Baums, bis eine Lösung gefunden wird. Zuletzt bearbeitet: 2025-01-22 17:01

VPN-Einstellungen Öffnen Sie die Anwendung Einstellungen. Tippen Sie im Abschnitt Drahtlos & Netzwerke auf Mehr. Tippen Sie auf VPN. Tippen Sie auf VPN-Netzwerk hinzufügen und geben Sie dann die VPN-Netzwerkinformationen ein, die Ihrem Unternehmensnetzwerk entsprechen. Bitte wenden Sie sich an Ihren Netzwerkadministrator, um protokollbezogene Informationen zu Ihrem/Ihren Firmennetzwerk(en) zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Methode 2 von 2: Herstellen einer Zwei-Flaschen-Rakete mit einem Werfer Schneiden Sie das Kappenende einer der Flaschen ab. Halten Sie die andere Flasche intakt. Fügen Sie den Flaschen dekorative Farben oder Designs hinzu. Ballast in die geschnittene Flasche geben. Kleben Sie die beiden Flaschen zusammen. Nimm dünnen Karton und schneide 3-4 Dreiecke aus. Zuletzt bearbeitet: 2025-01-22 17:01

Wie erhalte ich die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel des Amazon S3-Kontos? Öffnen Sie die IAM-Konsole. Klicken Sie im Navigationsmenü auf Benutzer. Wählen Sie Ihren IAM-Benutzernamen aus. Klicken Sie auf Benutzeraktionen und dann auf Zugriffsschlüssel verwalten. Klicken Sie auf Zugriffsschlüssel erstellen. Ihre Schlüssel sehen in etwa so aus:. Zuletzt bearbeitet: 2025-01-22 17:01