Ihr CRM ist Ihr Kundenbeziehungsmanagementsystem. Die API ist die Anwendungsprogrammierschnittstelle. Kurz gesagt handelt es sich bei der API um eine Reihe von Programmierprotokollen und Tools, die festlegen, wie Ihr CRM mit anderen Softwareprogrammen interagieren kann. Zuletzt bearbeitet: 2025-01-22 17:01

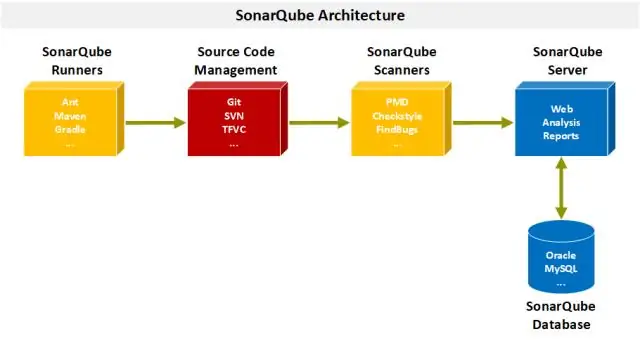

SonarQube (ehemals Sonar) ist eine von SonarSource entwickelte Open-Source-Plattform zur kontinuierlichen Überprüfung der Codequalität, um automatische Überprüfungen mit statischer Codeanalyse durchzuführen, um Fehler, Code-Gerüche und Sicherheitslücken in über 20 Programmiersprachen zu erkennen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Eins-zu-Eins-Beziehung (1:1) bedeutet, dass es für jeden einzelnen übergeordneten Datensatz einen untergeordneten Datensatz gibt. Jeder Student (im Elternformular vorhanden) würde zu Beginn der Immatrikulation nur ein medizinisches Formular einreichen (das im Kinderformular vorhanden wäre). Zuletzt bearbeitet: 2025-06-01 05:06

Eine Fehlerdomäne ist ein Satz von Hardwarekomponenten, die sich einen einzigen Fehlerpunkt teilen. Um auf einer bestimmten Ebene fehlertolerant zu sein, benötigen Sie auf dieser Ebene mehrere Fehlerdomänen. Um beispielsweise Rack-Fehlertolerant zu sein, müssen Ihre Server und Ihre Daten auf mehrere Racks verteilt sein. Zuletzt bearbeitet: 2025-01-22 17:01

OKLAHOMA CITY – Als schwere Stürme starken Wind und Hagel in die U-Bahn brachten, blieben Tausende von Einwohnern ohne Strom. Laut System Watch von OG&E waren am Mittwoch um 5:40 Uhr noch mehr als 40.000 Menschen ohne Strom. Laut OG&E befinden sich mehr als die Hälfte dieser Kunden in der Region Oklahoma City. Zuletzt bearbeitet: 2025-06-01 05:06

PHP ist eine interpretierte Sprache. Das bedeutet, dass Sie Code-Anweisungen (Codezeilen) schreiben und wenn eine Seite angefordert wird, lädt der PHP-Interpreter Ihren PHP-Code, analysiert ihn und führt ihn dann aus. Dies unterscheidet sich von anderen Sprachen wie Java oder C#, bei denen der Quellcode kompiliert und dann ausgeführt wird. Zuletzt bearbeitet: 2025-01-22 17:01

IEEE 1394. IEEE 1394 ist ein Schnittstellenstandard für einen seriellen Bus für Hochgeschwindigkeitskommunikation und isochrone Echtzeit-Datenübertragung. Es wurde in den späten 1980er und frühen 1990er Jahren von Apple entwickelt, das es FireWire nannte, in Zusammenarbeit mit einer Reihe von Unternehmen, hauptsächlich Sony und Panasonic. Zuletzt bearbeitet: 2025-06-01 05:06

Die SOAP-Unterstützung über HTTP ist veraltet, aber über HTTPS weiterhin verfügbar. Neue Amazon S3-Funktionen werden für SOAP nicht unterstützt. Wir empfehlen, dass Sie entweder die REST-API oder die AWS SDKs verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

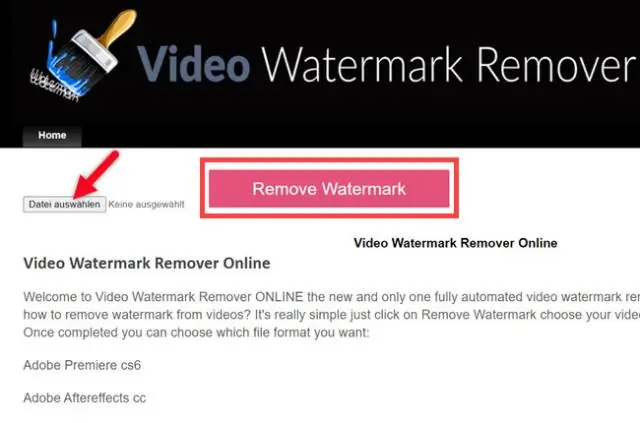

Schritt 1: Laden Sie Apowersoft WatermarkRemover herunter, installieren Sie es und öffnen Sie die Software. Schritt 2: Schließen Sie das Popup-Fenster, wenn Sie nicht auf die Pro-Version aktualisieren möchten. Klicken Sie auf Wasserzeichen von der Registerkarte Video entfernen. Schritt 3: Tippen Sie auf dieser Seite auf Drag & Drop, um Videos hinzuzufügen, um das Video zu öffnen, das Sie entfernen möchten Wasserzeichen. Zuletzt bearbeitet: 2025-01-22 17:01

Kunstrasen ist mit hohen Vorabkosten verbunden – 5 bis 20 US-Dollar pro Quadratmeter, installiert. Sobald es heruntergefahren ist, ist es für die nächsten 15 bis 25 Jahre kostenlos. Professionell verlegter Rasen kostet hingegen nur 14 bis 60 Cent pro Quadratmeter. Zuletzt bearbeitet: 2025-01-22 17:01

Schüler, die Advanced Placement (AP)-Prüfungen in der High School abschließen, können College-Credits erhalten. Die AP-Psychologieprüfung mit einer bestandenen Punktzahl von 4 oder 5 entspricht 4 viertel Credits und erfüllt die Anforderung Psychologie 1 und einen allgemeinbildenden Kurs in Sozialwissenschaften. Zuletzt bearbeitet: 2025-01-22 17:01

Definition und Verwendung Die Funktion mysql_fetch_assoc() gibt eine Zeile aus einem Recordset als assoziatives Array zurück. Diese Funktion ruft eine Zeile von der mysql_query()-Funktion ab und gibt bei Erfolg ein Array zurück, oder FALSE bei einem Fehler oder wenn keine weiteren Zeilen vorhanden sind. Zuletzt bearbeitet: 2025-01-22 17:01

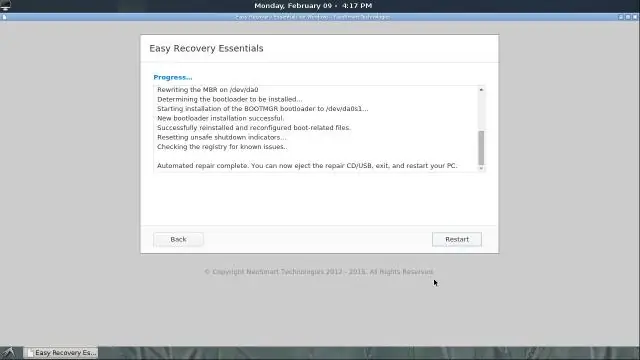

Easy Recovery Essentials free (EasyRE) ist eine bootfähige Reparatur- und Wiederherstellungssoftware von NeoSmart Technologies, die die Reparatur von nicht bootfähigen PCs und Laptops unterstützt. Dies bedeutet, dass dieses Programm zum Reparieren des Computers und zum Reparieren von nicht bootenden oder abgestürzten PCs verwendet werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

Erläuterung: Endgeräte stammen von den Daten, die durch das Netzwerk fließen. Zwischengeräte leiten Daten bei Verbindungsausfällen über alternative Pfade weiter und filtern den Datenfluss, um die Sicherheit zu erhöhen. Netzwerkmedien bieten den Kanal, über den Netzwerknachrichten laufen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Stromkreis der Klasse 1 ist der Teil des Verdrahtungssystems zwischen der Lastseite des Überstromschutzgeräts (OCPD) oder der leistungsbegrenzten Versorgung und der angeschlossenen Last. Strombegrenzte Stromkreise der Klasse 1 werden beispielsweise von einem Netzteil mit einer Ausgangsspannung von nicht mehr als 30 Volt und 1.000 Volt Ampere versorgt. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie Student sind, können Sie von einigen Rabatten und Angeboten von Verizon Wireless profitieren. Je nach Schule erhalten Sie zwischen 10 % und 25 % Rabatt auf den monatlichen Preis Ihres Datentarifs. Sie müssen nur Ihre Schul-E-Mail-Adresse eingeben, um zu sehen, für welchen Rabatt Sie berechtigt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu http://www.miktex.org/download. Klicken Sie auf die Schaltfläche „Basis-MiKTeX 2.9 herunterladen“. Speichern Sie die Datei (sie sollte etwa "basic-miktex-2.9" heißen. Nachdem der Download abgeschlossen ist, doppelklicken Sie auf die Datei, um sie zu öffnen, und wählen Sie in der Sicherheitswarnung "Ausführen". Zuletzt bearbeitet: 2025-06-01 05:06

Alle diese Outsourcing-Unternehmen berechnen in der Regel etwa 1.200 USD pro Agent und Monat. Dies beläuft sich auf 14.400 USD pro Jahr – für einen einzelnen Agenten! Je nach Größe Ihres Unternehmens benötigen Sie zwischen 5 und 20 Agenten. Outsourcing mit diesen Unternehmen kann sich summieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die meisten Methoden in dieser Klasse sind als Erweiterungsmethoden definiert, die IEnumerable erweitern. Dies bedeutet, dass sie wie eine Instanzmethode für jedes Objekt aufgerufen werden können, das IEnumerable implementiert. Methoden, die in einer Abfrage verwendet werden, die einen Singleton-Wert zurückgibt, werden sofort ausgeführt und verbrauchen die Zieldaten. Zuletzt bearbeitet: 2025-01-22 17:01

Windows-Computer Melden Sie sich als lokaler Administrator mit vollen Rechten an. Gehen Sie zu „https://download.respondus.com/lockdown/download.php?id=xxxxxxxxx“, wobei „xxxxxxxxx“die eindeutige 9-stellige Institutions-ID Ihrer Schule ist. Laden Sie das LockDown Browser-Installationspaket herunter. Suchen Sie das Installationspaket in Ihrem Downloads-Ordner und führen Sie es aus. Zuletzt bearbeitet: 2025-01-22 17:01

Wie viel kosten neue Roboter? Komplett mit Controllern und Programmierhandgeräten kostet die neue Industrierobotik zwischen 50.000 und 80.000 US-Dollar. Sobald anwendungsspezifische Peripheriegeräte hinzugefügt werden, kostet das Robotersystem zwischen 100.000 und 150.000 US-Dollar. Zuletzt bearbeitet: 2025-01-22 17:01

Empfohlene Bandbreite Alarm.com-Videogeräte verwenden hauptsächlich Upload-Geschwindigkeit, im Gegensatz zur Download-Geschwindigkeit. Normalerweise empfiehlt Alarm.com eine unbegrenzte Breitbandverbindung von mindestens 0,25 Mbit/s dedizierter Uploadgeschwindigkeit pro Videogerät. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie den Netzwerkverbindungsfehler erhalten, müssen Sie möglicherweise Steam neu starten. Wählen Sie dazu in der Steam-App Steam > Online gehen > Mit dem Internet verbinden > Steam neu starten. Wenn Sie den Fehler "Verbindung zu Steam nicht herstellen" erhalten, haben Sie die Möglichkeit, die Verbindung erneut zu versuchen oder im Offline-Modus zu starten. Zuletzt bearbeitet: 2025-01-22 17:01

RxJS ist eine JavaScript-Bibliothek zum Transformieren, Zusammenstellen und Abfragen asynchroner Datenströme. RxJS kann sowohl im Browser als auch serverseitig mit Node. js. Stellen Sie sich RxJS als „LoDash“zur Behandlung asynchroner Ereignisse vor. Zuletzt bearbeitet: 2025-01-22 17:01

Dividiere den ersten Term des Zählers durch den ersten Term des Nenners und setze das in die Antwort ein. Multiplizieren Sie den Nenner mit dieser Antwort und setzen Sie diese unter den Zähler. Subtrahiere, um ein neues Polynom zu erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

Die Collection in Java ist ein Framework, das eine Architektur zum Speichern und Bearbeiten der Gruppe von Objekten bereitstellt. Java Collections können alle Operationen ausführen, die Sie an Daten durchführen, wie Suchen, Sortieren, Einfügen, Bearbeiten und Löschen. Java Collection bedeutet eine einzelne Einheit von Objekten. Zuletzt bearbeitet: 2025-06-01 05:06

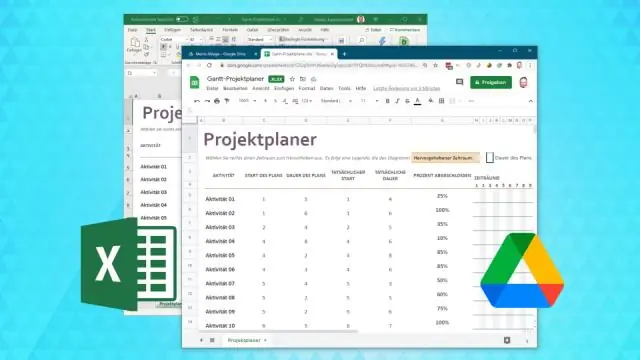

Mit Microsoft Office bearbeiten Installieren Sie einfach das Google Drive-Plug-In für Microsoft Office, und Google Drive wird als Dateispeicherort in Word, Excel und PowerPoint angezeigt (Abbildung A). Öffnen Sie in Ihrer Office-App eine Datei auf Google Drive, nehmen Sie Ihre Änderungen vor und speichern Sie dann die Datei zurück in Google Drive. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnungszeiten Mitternacht–7:30 Uhr Mitternacht–7:30 Uhr Sehen Sie sich die regulären Geisel-Gebäudezeiten an. Zuletzt bearbeitet: 2025-06-01 05:06

Als Verben besteht der Unterschied zwischen programmiert und programmiert darin, dass programmiert ist (Programm), während programmiert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Ihr Webbrowser vergleicht das Datum des Zertifikats mit dem Datum auf Ihrem Computer, um zu überprüfen, ob das Datum in einen gültigen Bereich fällt. Wenn das Datum des Zertifikats zu weit vom Datum auf dem Computer entfernt ist, gibt Ihr Browser einen Fehler über ein ungültiges Sicherheitszertifikat aus, weil der Browser denkt, dass etwas nicht stimmt. Zuletzt bearbeitet: 2025-01-22 17:01

DOI-Sicherheitsbewertung und -autorisierung. Der A&A-Prozess ist eine umfassende Bewertung und/oder Bewertung der Richtlinien eines Informationssystems, technischer/nicht technischer Sicherheitskomponenten, Dokumentation, ergänzender Sicherheitsvorkehrungen, Richtlinien und Schwachstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Physische Kontrolle ist die Implementierung von Sicherheitsmaßnahmen in einer definierten Struktur, die dazu dient, unbefugten Zugriff auf sensibles Material abzuschrecken oder zu verhindern. Beispiele für physische Kontrollen sind: Closed-Circuit-Überwachungskameras. Bewegungs- oder thermische Alarmsysteme. Zuletzt bearbeitet: 2025-01-22 17:01

Seiten als JPEG exportieren Gehen Sie in der Symbolleiste auf die Registerkarte Datei > Bilder > Seiten als JPEG exportieren. Legen Sie die gewünschten JPEG-Bildexportoptionen fest. Klicken Sie auf OK, um mit dem Exportieren der Bilder zu beginnen. Nach Fertigstellung wird jede Seite des Dokuments als separate Datei in den ausgewählten Zielordner exportiert. Zuletzt bearbeitet: 2025-01-22 17:01

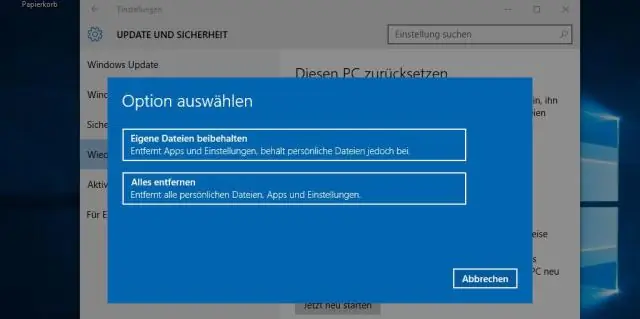

Nachdem Sie eine Option ausgewählt haben, klicken Sie auf Zurücksetzen, um zu beginnen. Die Option "Meine Dateien einfach entfernen" dauert ungefähr zwei Stunden, während die Option "Vollständige Reinigung des Laufwerks" bis zu vier Stunden dauern kann. Ihre Laufleistung kann natürlich variieren. Zuletzt bearbeitet: 2025-01-22 17:01

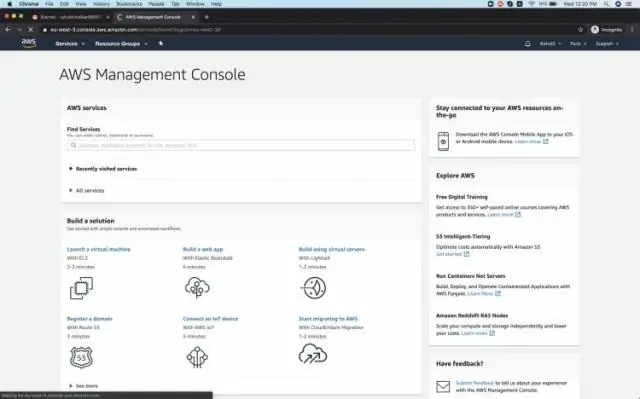

So erstellen Sie ein EBS-Volume für AWS Melden Sie sich mit Ihrem Administratorkonto bei AWS an. Navigieren Sie zur EC2-Konsole. Sie sehen die angezeigte Seite. Wählen Sie eine EC2-Setup-Region aus der Dropdown-Liste Region oben auf der Seite aus. Wählen Sie im Navigationsbereich Volumes aus. Klicken Sie auf Volume erstellen. Klicken Sie auf Erstellen. Wählen Sie Aktionen→ Snapshot erstellen. Typ EBS. Zuletzt bearbeitet: 2025-01-22 17:01

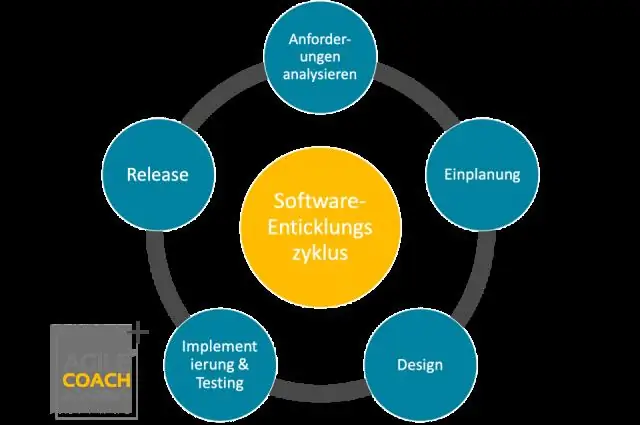

Continuous Integration ist ein Schritt, bei dem der gesamte Code zusammengeführt wird, während Entwickler den Code vervollständigen, um automatisierte Builds und Tests auszuführen. Continuous Deployment ist der Prozess des Verschiebens von Software, die erfolgreich erstellt und getestet wurde, in die Produktion. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie die Computerverwaltung als Administrator in W7 Öffnen Sie den Windows Explorer und navigieren Sie zu: C:WindowsSystem32. Halten Sie die [Shift]-Taste gedrückt und klicken Sie mit der rechten Maustaste auf compmgmt. msc und drücken Sie Als Administrator ausführen oder Als anderer Benutzer ausführen, wenn Sie einen anderen Benutzer verwenden möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Partitionsschlüssel – Ein einfacher Primärschlüssel, der aus einem Attribut besteht, das als Partitionsschlüssel bekannt ist. DynamoDB verwendet den Wert des Partitionsschlüssels als Eingabe für eine interne Hash-Funktion. Die Ausgabe der Hash-Funktion bestimmt die Partition (physischer interner Speicher von DynamoDB), in der das Element gespeichert wird. Zuletzt bearbeitet: 2025-06-01 05:06

Genauigkeit. Wenn Sie das Gefühl haben, für Ihre Trainingsdaten absolut genaue Zahlen zu benötigen, ist das Fitbit AltaHR oder eines der Fitbit-Bänder möglicherweise nicht das richtige Gerät für Sie. Auch wenn das Fitbit locker um Ihr Handgelenk sitzt, ist die Anzeige möglicherweise nicht so genau, wenn es etwas höher und enger an Ihrem Handgelenk wäre. Zuletzt bearbeitet: 2025-01-22 17:01

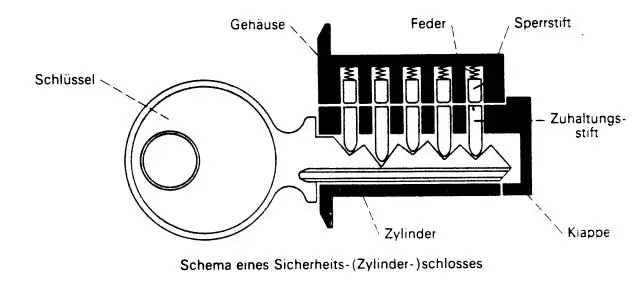

Einfache Stift- und Zuhaltungsschlösser haben mehrere federbelastete Stifte in einer Reihe kleiner Zylinder. Wenn der rechte Schlüssel in ein Stift-und-Tumbler-Schloss gleitet, ermöglichen die spitzen Zähne und Kerben auf der Klinge des Schlüssels, dass sich die federbelasteten Stifte auf und ab bewegen, bis sie mit einer Spur, der Scherlinie, ausgerichtet sind. Zuletzt bearbeitet: 2025-01-22 17:01