Best Buy bietet den Fire TV Stick derzeit versandkostenfrei online und in Geschäften an. Gehen Sie besser zu Ihrem lokalen Best Buy-Geschäft oder bestellen Sie online und holen Sie es im Geschäft ab. Zuletzt bearbeitet: 2025-06-01 05:06

Cisco Firepower ist eine integrierte Suite von Netzwerksicherheits- und Traffic-Management-Produkten, die entweder auf speziell entwickelten Plattformen oder als Softwarelösung bereitgestellt wird. Zuletzt bearbeitet: 2025-06-01 05:06

1,5 Millionen Dollar. Ivy Calvin Nettovermögen: Ivy Calvin ist eine US-amerikanische Reality-TV-Persönlichkeit mit einem Nettovermögen von 1,5 Millionen US-Dollar. Ivy Calvin ist vor allem dafür bekannt, in der Reality-TV-Serie Storage Wars von A&E Network zu sehen. Calvin ist ein Käufer von Lagereinheiten, der als "The King" bekannt ist. Zuletzt bearbeitet: 2025-06-01 05:06

Knoten. JS ist weniger ein Framework als eine Laufzeitumgebung für JavaScript, die es Entwicklern ermöglicht, JS serverseitig auszuführen. Es ist leicht zu erlernen: Umfragen haben ergeben, dass JavaScript mit Abstand eine der einfachsten und beliebtesten Sprachen für die Frontend-Entwicklung ist. Zuletzt bearbeitet: 2025-01-22 17:01

Apple Universal Links & Android App Links sind im Wesentlichen Web-URLs… AASA: Apple App Site Association-Datei, die auf der Domain der Links gehostet wird und die App sofort öffnet, wenn der Benutzer die App hat. (Hier dokumentiert) Zugehörige Domains: Eine kleine Codeänderung in der Datei Berechtigungen > Zugehörige Domains der iOS-App. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon Lex ist ein Service zum Einbinden von Konversationsschnittstellen in jede Anwendung mithilfe von Sprache und Text. Es treibt den virtuellen Assistenten von Amazon Alexa an. Zuletzt bearbeitet: 2025-01-22 17:01

Benachrichtigen Sie umgehend Ihren Sicherheitskontakt. Was sollten Sie tun, wenn ein Reporter Sie nach potenziell geheimen Informationen im Internet fragt? Weder bestätigen noch dementieren, dass die Informationen klassifiziert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Das iPad unterstützt das MP4-Videoformat, sofern es nach den Spezifikationen von Apple kodiert ist. Um ein Video online oder über eine App anzusehen, tippen Sie einfach auf die Wiedergabeschaltfläche. Um auf Ihrem Computer gespeicherte MP4-Videos abzuspielen, übertragen Sie sie zu iTunes und synchronisieren Sie sie mit dem iPad, damit Sie sie in der Video-App des Geräts ansehen können. Zuletzt bearbeitet: 2025-06-01 05:06

Information Technology Applications bereitet die Studierenden auf die Arbeit im Bereich der Informationstechnologie vor. Die Studierenden werden in der Lage sein, digitale Kompetenz durch grundlegendes Studium von Computerhardware, Betriebssystemen, Netzwerken, Internet, Web-Publishing, Tabellenkalkulationen und Datenbanksoftware zu demonstrieren. Zuletzt bearbeitet: 2025-01-22 17:01

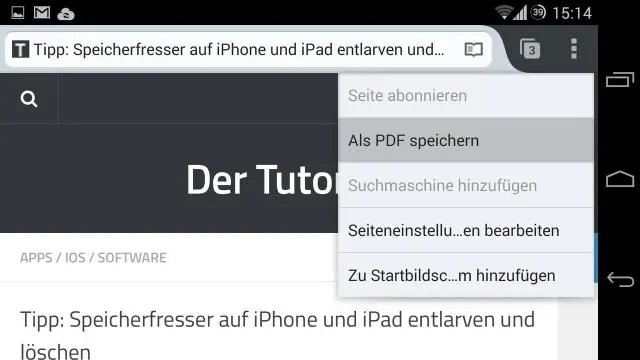

Google Docs-Dokument als PDF auf iPhone und iPad speichern Schritt 1: Starten Sie die Docs-App auf Ihrem Telefon. Schritt 2: Öffnen Sie das Dokument und tippen Sie auf das Drei-Punkte-Symbol. Schritt 3: Wählen Sie im Menü Freigeben und exportieren gefolgt vonKopie senden. Schritt 4: Wählen Sie PDF aus dem Popup-Menü und klicken Sie auf Ok. Zuletzt bearbeitet: 2025-01-22 17:01

Bis heute ist Kasparov ein viel stärkerer Schachspieler als Magnus Carlsen. Kasparov rangiert eindeutig in der Schachlegende, Carlsen steigt immer noch auf. Außerdem war Kasparov Carlsens Mentor, der Mentee hat den Mentor noch nicht überschritten. Kasparov FIDE Elo-Bewertung über 2 800 für 10 Jahre ist sehr beeindruckend. Zuletzt bearbeitet: 2025-01-22 17:01

Hier kommt Phishing-Awareness ins Spiel. Phishing-Awareness-Training schult Mitarbeiter, wie sie mutmaßliche Phishing-Versuche erkennen und melden können, um sich selbst und das Unternehmen vor Cyberkriminellen, Hackern und anderen bösartigen Akteuren zu schützen, die Ihr Unternehmen stören und stehlen wollen. Zuletzt bearbeitet: 2025-06-01 05:06

Müllsammlung in Python. Die Speicherzuweisungs- und -freigabemethode von Python erfolgt automatisch. Der Benutzer muss keinen Speicher vorab zuordnen oder freigeben, ähnlich wie bei der dynamischen Speicherzuordnung in Sprachen wie C oder C++. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können eine Tabelle und die meisten anderen Datenbankobjekte direkt im Navigationsbereich umbenennen. Klicken Sie im Navigationsbereich mit der rechten Maustaste auf die Tabelle, die Sie umbenennen möchten, und klicken Sie dann im Kontextmenü auf Umbenennen. Geben Sie den neuen Namen ein und drücken Sie dann die EINGABETASTE. Um Ihre Änderungen zu speichern, klicken Sie in der Symbolleiste für den Schnellzugriff auf Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Viele Benutzer fragen oft nach dem Internetbrowser Vizio Smart TV. Laut Vizio-Support gibt es keinen vollwertigen Webbrowser – das heißt, Sie haben keine Möglichkeit, im Internet zu surfen. Dieses HDTV basiert auf einer Plattform, die Internetanwendungen wie Youtube, Netflix, Hulu oder Pandora nutzt. Zuletzt bearbeitet: 2025-06-01 05:06

Selfies sind keine Bilder aus dem echten Leben. Aber wenn wir das Selfie-Bild und den Spiegel vergleichen, ist der Spiegel genauer, da sich das Selfie-Bild von Telefonen und Apps unterscheidet, die Sie zum Aufnehmen von Selfies verwenden. Wenn Sie das mit Telefonkamera und Messenger, Instagram aufgenommene Selfie vergleichen, werden Sie auch Unterschiede in Qualität und Brennweite feststellen. Zuletzt bearbeitet: 2025-01-22 17:01

IVPN bietet auch IPv6- und DNS-Leckschutz. Derzeit bieten sie nur OpenVPN- und IPSec/IKEv2-Unterstützung. Das ist gut und schlecht. Das ist gut, weil es sich um die neuesten und besten Sicherheitsprotokolle handelt, die eine hochmoderne AES-256-Verschlüsselung bieten. Zuletzt bearbeitet: 2025-01-22 17:01

Starten Sie Ihren Browser und gehen Sie zu Google Docs.Öffnen Sie ein neues oder vorhandenes Dokument und klicken Sie dann auf das GoogleKeep-Symbol im Bereich auf der rechten Seite der Seite. Fahren Sie im sich öffnenden Bereich mit der Maus über die Notiz, die Sie Ihrem Dokument hinzufügen möchten. Klicken Sie auf die Schaltfläche mit den drei Punkten und wählen Sie dann „AddtoDocument“. Zuletzt bearbeitet: 2025-01-22 17:01

Google Apps Manager oder GAM ist ein kostenloses Open-Source-Befehlszeilentool für Google G Suite-Administratoren, mit dem sie viele Aspekte ihres Google Apps-Kontos schnell und einfach verwalten können. Zuletzt bearbeitet: 2025-01-22 17:01

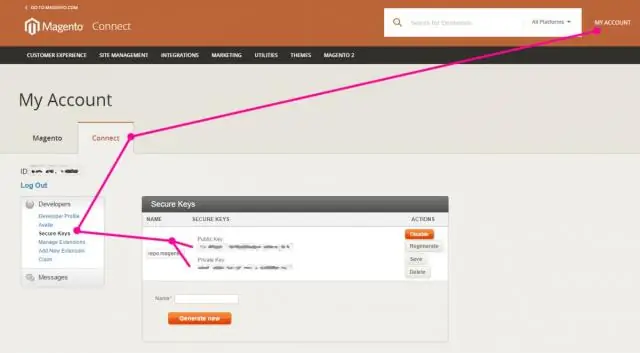

Auf GitHub! Beginnen Sie, indem Sie zu Ihrer GitHub-Einstellungsseite gehen. Verwendet die Seitenleiste, um auf persönliche Zugriffstoken zuzugreifen. Klicken Sie oben rechts in der Ansicht auf die Schaltfläche Neuen Token generieren. Geben Sie dem Token einen Namen, z. B.: Cachet GitHub Token. Klicken Sie auf Token generieren und GitHub bringt Sie zurück zur Liste der Token von zuvor. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist eine oft wiederholte Geschichte, dass die Grand Dame der Militärinformatik, Informatikerin und Konteradmiralin der US-Marine, Grace Hopper, die Begriffe Bug und Debug nach einem Vorfall mit dem Mark II-Rechner der Harvard University prägte. Zuletzt bearbeitet: 2025-01-22 17:01

Bei dieser Technik müssen Sie jeden Teil eines Datums mit den Textfunktionen extrahieren. Wenn Sie also ein YYYYYMMDD-Format transformieren möchten, folgen Sie den folgenden Schritten. Schritt 1: Extrahieren Sie das Jahr. =LINKS(A1,4) => 2018. Schritt 2: Tag extrahieren. =RECHTS(A1,2) => 25. Schritt 3: Extrahieren Sie den Monat. Schritt 4: Konvertieren Sie jeden Teil als Datum. Zuletzt bearbeitet: 2025-01-22 17:01

Das wichtigste Element, das für den Kommunikationsprozess benötigt wird, ist die Nachricht. Ohne eine Nachricht können Sie kein Gespräch einleiten oder Informationen weitergeben; daher ist eine Nachricht bekanntlich das wichtigste Schlüsselelement im gesamten Prozess. Zuletzt bearbeitet: 2025-01-22 17:01

Windows blendet die Partition standardmäßig aus, anstatt einen Laufwerksbuchstaben dafür zu erstellen. Die meisten Leute bemerken nie, dass sie eine systemreservierte Partition haben, es sei denn, sie starten Festplattentools aus anderen Gründen. Die systemreservierte Partition ist obligatorisch, wenn Sie BitLocker verwenden – oder sie in Zukunft verwenden möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Die 10 teuersten Telefone der Welt Diamond Crypto Smartphone – 1,3 Millionen US-Dollar. iPhone 3G Kings Button – 2,5 Millionen US-Dollar. Goldstriker iPhone 3GS Supreme – 3,2 Millionen US-Dollar. Stuart Hughes iPhone 4 Diamond Rose Edition – 8 Millionen US-Dollar. Stuart Hughes iPhone 4s Elite Gold – 9,4 Millionen US-Dollar. Falcon Supernova iPhone 6 Pink Diamond – 48,5 Millionen US-Dollar. Zusammenfassung. Zuletzt bearbeitet: 2025-06-01 05:06

Der Begriff SvcHost, auch als assvchost.exe oder Service Host bekannt, ist ein Prozess, der zum Hosten eines oder mehrerer Windows-Betriebssystemdienste verwendet wird. Dies ist eine erforderliche Windows-Datei und wird verwendet, um benötigte DLL-Dateien zu laden, die mit Microsoft Windows und Windows-Programmen verwendet werden, die auf Ihrem Computer ausgeführt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie zuerst mit der rechten Maustaste auf den Tabellennamen und wählen Sie den Menüpunkt Umbenennen: Zweitens geben Sie den neuen Namen der Tabelle ein, zB product_archive und drücken Sie die Eingabetaste: In diesem Tutorial haben Sie gelernt, wie Sie eine Tabelle in einer Datenbank mit dem gespeicherten sp_rename umbenennen Prozedur und SQL Server Management Studio. Zuletzt bearbeitet: 2025-01-22 17:01

Um zu überprüfen, ob MySQL installiert ist, um den MySQL-Serverstatus zu überprüfen und zu sehen, ob der entsprechende Dienst ausgeführt wird, können Sie das Dienste-Snap-In öffnen (indem Sie services.msc in Windows Run eingeben) und prüfen, ob der Dienst ausgeführt wird. Zuletzt bearbeitet: 2025-06-01 05:06

Der HP DeskJet 2540-Drucker verwendet HP 61-Tintenpatronen, die Tinte auf Schwarzpigmentbasis enthalten. HP 61-Patronen sind in Standardergiebigkeits- und Hochleistungsgrößen erhältlich. Ein HP 61 mit Standardleistung druckt 190 Seiten; ein HP 61XL mit hoher Reichweite druckt 480 Seiten. Zuletzt bearbeitet: 2025-01-22 17:01

Schauen Sie sich also die 3 besten Websites an, um kostenlos FullHD-Videosongs herunterzuladen: www.videoming.in. VideoMing ist die Nummer 1 auf der mobilen Website für HD-Videos. www.video9.in. Sie haben vielleicht schon einmal von Video9 gehört, einer kostenlosen Bollywoodvideo-Download-Site. www.mobmp4.com. Zuletzt bearbeitet: 2025-01-22 17:01

Kommunikation wird in Familien, unter Freunden, in Schulen und in der Regierung verwendet. Der technologische Fortschritt hat dazu beigetragen, die Art und Weise, wie wir miteinander kommunizieren, voranzutreiben. Mobiltelefone, Websites sozialer Netzwerke, E-Mail und Fax sind einige Beispiele für elektronische Kommunikationsgeräte. Zuletzt bearbeitet: 2025-01-22 17:01

PDF in Excel einbetten Klicken Sie dann im Menüband auf die Registerkarte 'Einfügen' und klicken Sie auf das Symbol 'Objekt' in der Gruppe 'Text' der Befehlssymbole. Wählen Sie im Dialogfeld „Objekt“die Registerkarte „Neu erstellen“und wählen Sie „Adobe Acrobat-Dokument“aus der Liste aus. Stellen Sie sicher, dass das Kontrollkästchen "Als Symbol anzeigen" aktiviert ist. Klicken Sie dann auf "OK". Zuletzt bearbeitet: 2025-06-01 05:06

Nach der Installation des Windows Driver Kit (WDK) für Windows 10: Öffnen Sie das Startmenü. Geben Sie windbg.exe ein und drücken Sie die Eingabetaste. Klicken Sie auf Datei und wählen Sie Absturzabbild öffnen. Navigieren Sie zum. dmp-Datei, die Sie analysieren möchten. Klicken Sie auf Öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

PROC FORMAT ist eine Prozedur, die eine Zuordnung von Datenwerten zu Datenlabels erstellt. Das benutzerdefinierte FORMAT-Mapping ist unabhängig von einem SAS DATASET und Variablen und muss in einem nachfolgenden DATASTEP und/oder PROC . explizit zugewiesen werden. Zuletzt bearbeitet: 2025-01-22 17:01

Die am häufigsten verwendete Version eines Wireless-Adapters ist ein Gerät, das Sie an einen USB-Port eines Computers anschließen, der keine Wireless-Funktionalität hat, wenn Sie Wireless-Funktionalität wünschen (siehe folgendes Bild). Ein drahtloser Router ist etwas, das ein drahtloses LAN bereitstellt. Manchmal fungiert ein WLAN-Router auch als Modem. Zuletzt bearbeitet: 2025-01-22 17:01

Kill -9 wird verwendet, um einen Prozess unter Unix zwangsweise zu beenden. Hier ist die Syntax des Kill-Befehls in UNIX. Der Kill-Befehl kann Ihnen auch den Namen von Signal anzeigen, wenn Sie ihn mit der Option '-l' angerufen haben. Zum Beispiel '9' ist das KILL-Signal, während '3' das QUIT-Signal ist. Zuletzt bearbeitet: 2025-01-22 17:01

Animierte HTML5-Banner sind enthalten! HTML5 ist der Code oder die Sprache, die verwendet wird, um Teile von Bannern oder das gesamte Banner selbst zu animieren. Dies kann das Verblassen eines Bildes oder von Wörtern, die über die Banneranzeige fliegen, umfassen. Es kann auch als "responsives Design" bezeichnet werden. Die Vorteile einer HTML5-Banneranzeige sind enorm. Zuletzt bearbeitet: 2025-06-01 05:06

Diese Metallträgerplatten können verwendet werden, um gebrochene Verbindungen zu reparieren oder sie während des Erstaufbaus zu verstärken. Eine robuste Eckstrebe kann auch verwendet werden, um ein Bücherregal, einen Tisch oder eine Couch an der Wand oder am Boden zu befestigen und gibt ihm zusätzliche Stabilität auf jeder Oberfläche. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Löschanomalie ist der unbeabsichtigte Datenverlust durch das Löschen anderer Daten. Eine Einfügeanomalie ist die Unfähigkeit, Daten zur Datenbank hinzuzufügen, weil andere Daten fehlen. Zuletzt bearbeitet: 2025-01-22 17:01

Jetbrains.com. JetBrains s.r.o. (ehemals IntelliJ Software s.r.o.) ist ein Softwareentwicklungsunternehmen, dessen Tools sich an Softwareentwickler und Projektmanager richten. Zuletzt bearbeitet: 2025-01-22 17:01