Schwachstellenmanagement ist die Praxis des proaktiven Auffindens und Behebens potenzieller Schwachstellen in der Netzwerksicherheit eines Unternehmens. Das grundlegende Ziel besteht darin, diese Fixes anzuwenden, bevor ein Angreifer sie verwenden kann, um eine Cybersicherheitsverletzung zu verursachen. Zuletzt bearbeitet: 2025-06-01 05:06

Pruning ist eine Technik des Deep Learning, die bei der Entwicklung kleinerer und effizienterer neuronaler Netze hilft. Es handelt sich um eine Modelloptimierungstechnik, bei der unnötige Werte im Gewichtstensor eliminiert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Legen Sie die SD-Karte ein und Sie *sollten* eine Benachrichtigung zum Aktualisieren erhalten. Download/Android OS/Firmware usw. suchen Sie in den Handbüchern oder Downloads nach der 'Update SOP', aber kurz gesagt, entpacken Sie sie und legen Sie den ASUS-Ordner auf Ihrer externen SD-Karte ab. Legen Sie die SD-Karte ein und Sie *sollten* eine Benachrichtigung zum Aktualisieren erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Das Gradle-Build-Skript definiert einen Prozess zum Erstellen von Projekten. Jedes Projekt enthält einige Abhängigkeiten und einige Veröffentlichungen. Abhängigkeiten sind die Dinge, die das Erstellen Ihres Projekts unterstützen, wie z. B. erforderliche JAR-Dateien aus anderen Projekten und externe JARs wie JDBC JAR oder Eh-Cache JAR im Klassenpfad. Zuletzt bearbeitet: 2025-01-22 17:01

Die beste Beize für ein Mahagonideck ist eine, die tief in die Holzoberfläche eindringt. Eine Beize wie Armstrong Clark wurde speziell für exotische Harthölzer wie Mahagoni entwickelt. Es ist so formuliert, dass es in die dichten Poren des Holzes eindringt, um die Konditionierung zu unterstützen und vor Witterungseinflüssen zu schützen. Zuletzt bearbeitet: 2025-01-22 17:01

Der Operator, der zu diesem Zweck in C verfügbar ist, ist „&“(Adresse des) Operators. Der Operator & und die unmittelbar vorangehende Variable geben die Adresse der ihm zugeordneten Variablen zurück. Der andere unäre Zeigeroperator von C ist das „*“, auch als Wert bei Adresse oder Indirektionsoperator bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Es stellt sich heraus, dass die Schwestern – Barbie, Chelsea, Stacie und Skipper – tatsächlich einen Nachnamen haben: Roberts. Dies bedeutet, dass Barbie kein Wunder mit einem Namen ist (obwohl sie ikonisch genug ist, um es zu sein). Ihr voller Name ist Barbie Millicent Roberts. Zuletzt bearbeitet: 2025-06-01 05:06

Beide Telefone verfügen jetzt über einen neuen Fingerabdruckleser an der Vorderseite und sind sofort mit Android 7.0 Nougat ausgestattet, aber das Moto G5 verfügt immer noch nicht über NFC, sodass Sie nicht Motos billigstes Mobilteil verwenden können, um Waren anstelle einer kontaktlosen Kreditkarte zu bezahlen. Zuletzt bearbeitet: 2025-01-22 17:01

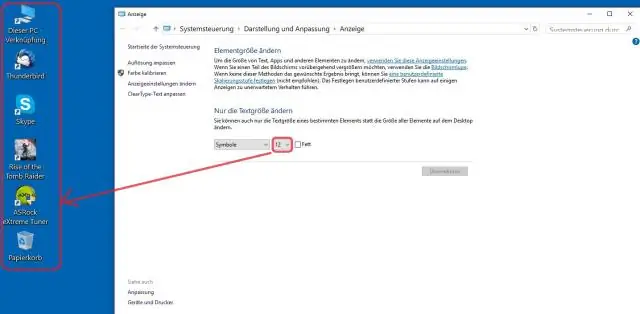

Methode 1 Unter Windows Öffnen Sie Start.. Öffnen Sie Einstellungen.. Klicken Sie auf System. Es ist ein bildschirmförmiges Symbol oben links im Einstellungsfenster. Klicken Sie auf Anzeige. Diese Registerkarte befindet sich in der oberen linken Ecke des Fensters. Klicken Sie auf das Dropdown-Feld "Größe von Text, Apps und anderen Elementen ändern". Klicken Sie auf eine Größe. Erwägen Sie die Verwendung der Lupe. Zuletzt bearbeitet: 2025-06-01 05:06

Fload ist schneller - Die Zieltabelle muss leer sein (damit keine Wiederaufnahme vom fehlgeschlagenen Punkt erforderlich ist) - Wenn fehlschlägt - Löschen Sie die Tabelle und erstellen Sie sie neu - Kann NUSI nicht in der Tabelle haben, da die Zeilen auf Diff-Amps sein müssen. MLOAD - Laden einer bereits geladenen Tabelle. Langsamer dann - Wenn fehlschlägt - können wir vom letzten Kontrollpunkt aus neu starten. Zuletzt bearbeitet: 2025-01-22 17:01

Die Magnete in einem Computer/Laptop erzeugen einen elektrischen Strom, der den Laptop/Computer mit Strom versorgt. Einige Magnete können eine Computerfestplatte durcheinander bringen. Dies liegt daran, dass Laptops Festplatten verwenden, die Speicher speichern und die Festplatte aus Metall besteht, von dem Magnete angezogen werden. Zuletzt bearbeitet: 2025-01-22 17:01

IOS Beta Software Laden Sie das Konfigurationsprofil von der Downloadseite herunter. Verbinden Sie Ihr Gerät mit einem Netzkabel und stellen Sie eine WLAN-Verbindung her. Tippen Sie auf Einstellungen > Allgemein > Software-Update. Tippen Sie auf Herunterladen und installieren. Um jetzt zu aktualisieren, tippen Sie auf Installieren. Wenn Sie dazu aufgefordert werden, geben Sie Ihren Passcode ein. Zuletzt bearbeitet: 2025-01-22 17:01

Anwendungen. Sowohl Microsoft Office Home undStudent als auch Office Home and Business enthalten Word für die Dokumenterstellung, Excel für Tabellenkalkulationen, PowerPoint für Präsentationen und die Notizanwendung OneNote. Zuletzt bearbeitet: 2025-01-22 17:01

Die Annotation Spring @Value wird verwendet, um Variablen und Methodenargumenten Standardwerte zuzuweisen. Wir können sowohl Spring-Umgebungsvariablen als auch Systemvariablen mit der Annotation @Value lesen. Die Annotation Spring @Value unterstützt auch SpEL. Zuletzt bearbeitet: 2025-01-22 17:01

Die Top-Programmiersprachen, erklärt Java. Laut Tiobe ist Java seit seiner Entstehung Mitte der 90er Jahre die Nummer 1 oder 2 der beliebtesten Sprachen. Die Programmiersprache C. Python. JavaScript. Rubin. Zuletzt bearbeitet: 2025-01-22 17:01

Redis Keys Befehle Sr.No Befehl & Beschreibung 10 PERSIST key Entfernt das Ablaufdatum des Schlüssels. 11 PTTL-Schlüssel Ruft die verbleibende Zeit im Schlüsselablauf in Millisekunden ab. 12 TTL-Schlüssel Ruft die verbleibende Zeit im Schlüsselablauf ab. 13 RANDOMKEY Gibt einen zufälligen Schlüssel von Redis zurück. Zuletzt bearbeitet: 2025-01-22 17:01

Schwachstellen in Webanwendungen sind oft der Einstiegspunkt in eine erfolgreiche Phishing-Kampagne. Das Open Web Application Security Project (OWASP) konzentriert sich auf die Verbesserung der Sicherheit von Software, indem es unparteiische, praktische Informationen zu Best Practices und proaktiven Kontrollen bereitstellt. Zuletzt bearbeitet: 2025-01-22 17:01

ATube Catcher ist eine Freeware zum Herunterladen von YouTube- und ähnlichen Plattform-Videos. Es kann die Videos lokal zum Teilen, Bearbeiten oder Ansehen speichern, ohne mit dem Internet verbunden zu sein. Das Hauptmerkmal von aTube Catcher ist die Möglichkeit, Videos in verschiedene Formate und mit unterschiedlichen Auflösungen zu exportieren. Zuletzt bearbeitet: 2025-01-22 17:01

RDBMS-Terminologiedatenbank. Datenbank ist eine Sammlung von Tabellen wie, etc. Tabelle. Eine Tabelle ist eine Sammlung von Zeilen und Spalten, zum Beispiel Spalte. Spalte ist in einer Tabelle − Zeile. Row wird in RDBMS auch als Tupel bezeichnet. Primärschlüssel. Unbekannter Schlüssel. Superschlüssel. Zusammengesetzter Schlüssel. Zuletzt bearbeitet: 2025-01-22 17:01

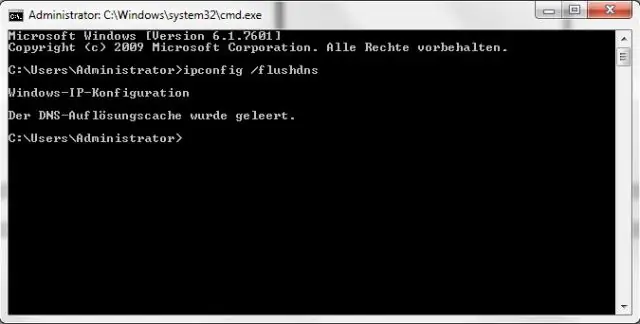

Um die S.M.A.R.T. Daten in Windows verwenden, um den Zustand Ihrer SSDs zu überwachen, können Sie ein Dienstprogramm eines Drittanbieters oder die Befehlszeile der Windows-Verwaltungsinstrumentation WMIC verwenden. Um darauf zuzugreifen, öffnen Sie einfach die Eingabeaufforderung und geben Sie wmic ein. Geben Sie dann diskdrive get status ein und drücken Sie die Eingabetaste. Zuletzt bearbeitet: 2025-01-22 17:01

10 Klassen. Zuletzt bearbeitet: 2025-01-22 17:01

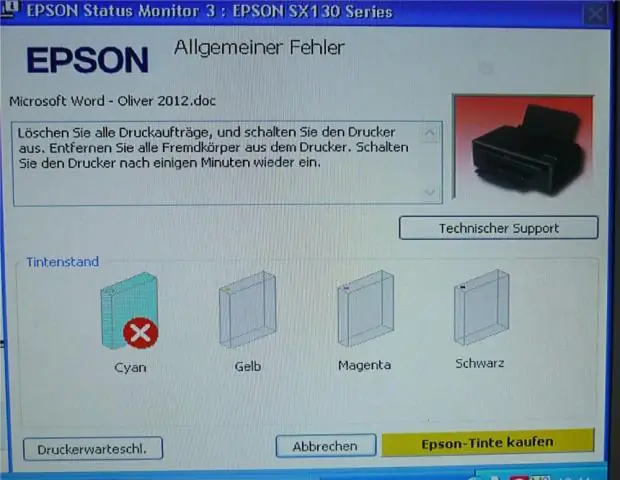

Drucken aus der Fotoablage Gehen Sie zu Systemsteuerung – Geräte und Drucker. Klicken Sie mit der rechten Maustaste auf den Envy-Drucker und wählen Sie „Druckereigenschaften“. Navigieren Sie zu „Geräteeinstellungen“und stellen Sie sicher, dass „PhotoTray“als „Installiert“ausgewählt ist. Zuletzt bearbeitet: 2025-01-22 17:01

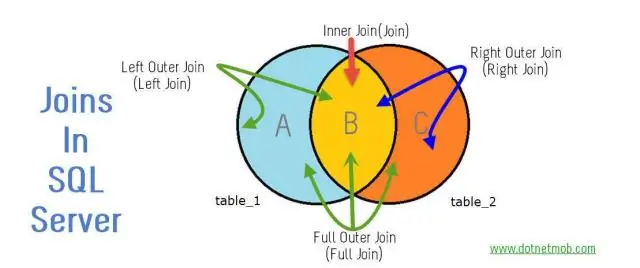

Bei Outer-Joins werden alle zugehörigen Daten aus beiden Tabellen korrekt kombiniert, plus alle verbleibenden Zeilen aus einer Tabelle. Bei Full Outer Joins werden alle Daten wo immer möglich kombiniert. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO In ähnlicher Weise kann man sich fragen, wie man Hover 1 Hoverboard koppelt? Gehen Sie zu Ihrem Mobilgerät und öffnen Sie Einstellungen> Bluetooth. Suchen Sie nach neuen Geräten und drücken Sie die Hoverboard Gerät zu verbinden dazu.. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist im vierten Ring des neunten Kreises, wo die schlimmsten Sünder, die Verräter an ihren Wohltätern, bestraft werden. Hier können sich diese im Eis erstarrten verdammten Seelen weder bewegen noch sprechen und werden als Teil ihrer Bestrafung in alle möglichen phantastischen Formen verzerrt. Zuletzt bearbeitet: 2025-06-01 05:06

Schritte Senden Sie eine E-Mail an jeff@amazon.com, um direkte Aufmerksamkeit von Bezos oder seinem Führungsteam zu erhalten. Bezos wirbt häufig für seine eigene E-Mail-Adresse, damit Kunden mit ihm in Kontakt treten können. Twittern Sie @JeffBezos, wenn Sie ihn in den sozialen Medien kontaktieren möchten. Schicke einen Brief an Bezos in der Amazon-Zentrale, wenn du lieber schreiben möchtest. Zuletzt bearbeitet: 2025-01-22 17:01

Pipeline-Entwickler. BEZEICHNUNG. Der Pipeline-Entwickler ist Teil eines Studioteams, das für die Entwicklung und Unterstützung von Tools zur Beschleunigung des Workflows bei der Produktion hochwertiger Visual Effects-Bilder verantwortlich ist. Zuletzt bearbeitet: 2025-01-22 17:01

So formatieren Sie ein Laufwerk unter Windows neu: Schließen Sie das Laufwerk an und öffnen Sie den Windows Explorer. Klicken Sie mit der rechten Maustaste auf das Laufwerk und wählen Sie Format aus dem Dropdown-Menü. Wählen Sie das gewünschte Dateisystem aus, geben Sie Ihrem Laufwerk unter Datenträgerbezeichnung einen Namen und vergewissern Sie sich, dass das Kontrollkästchen Schnellformatierung aktiviert ist. Klicken Sie auf Start, und der Computer formatiert Ihr Laufwerk neu. Zuletzt bearbeitet: 2025-01-22 17:01

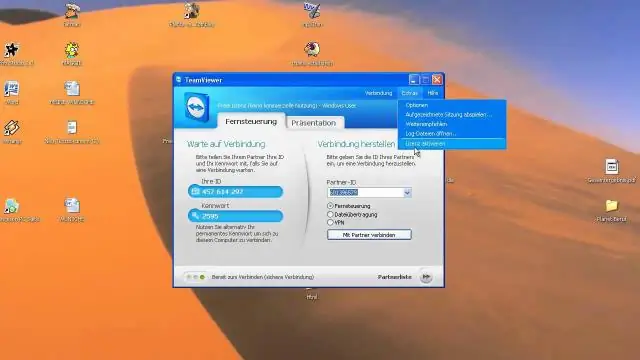

Arbeitscomputer einrichten Klicken Sie auf die Schaltfläche "Start", klicken Sie mit der rechten Maustaste auf "Computer" und wählen Sie dann "Eigenschaften". Klicken Sie auf das Menü "Remote-Einstellungen" und wählen Sie die Registerkarte "Remote". Aktivieren Sie die Option "Verbindungen zur Remoteunterstützung mit diesem Computer zulassen". Klicken Sie im Dialogfeld "Remote Desktop-Benutzer" auf "Benutzer auswählen" und "Hinzufügen". Zuletzt bearbeitet: 2025-01-22 17:01

Rosalynn A. McMillan Crystal McMillan. Zuletzt bearbeitet: 2025-01-22 17:01

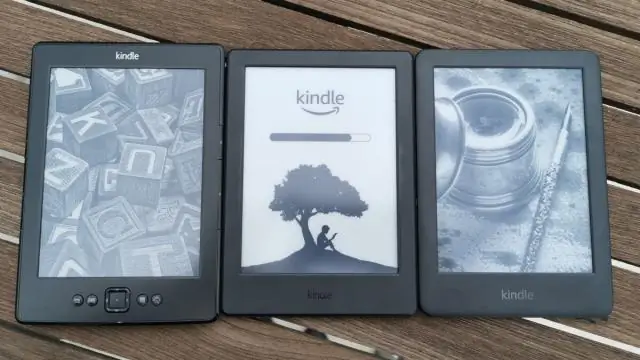

Kindle Cloud Reader ist nur eine Website-Adresse,read.amazon.com, auf die Sie von jedem kompatiblen Webbrowser aus zugreifen können. Kindle für Mac ist ein Programm, das Sie tatsächlich auf Ihrem Mac installiert haben, um Kindle-Bücher zu lesen. Zuletzt bearbeitet: 2025-01-22 17:01

Michael, wir hören diesen Mythos die ganze Zeit und er ist einfach nicht wahr. Termiten ernähren sich von Holz für Zellulose und während einige Termiten weicheres Holz fressen, weil es leichter verdaulich ist, fressen die drei wichtigsten Termiten, die wir normalerweise behandeln, Schedorhinotermes, Coptotermes und Nasutitermes alle Hartholz. Zuletzt bearbeitet: 2025-01-22 17:01

Jedem laufenden Prozess unter Unix wird eine Priorität zugewiesen. Sie können die Prozesspriorität mit dem Dienstprogramm nice and renice ändern. Der Nice-Befehl startet einen Prozess mit einer benutzerdefinierten Planungspriorität. Der Befehl Renice ändert die Planungspriorität eines laufenden Prozesses. Zuletzt bearbeitet: 2025-01-22 17:01

Das Reverse-DNS-Lookup-Tool erfordert die Eingabe der IP-Adresse mit einem entsprechenden Hostnamen. Durch Eingabe der IP-Adresse in das Reverse DNS Lookup Tool können Sie den mit der entsprechenden IP verknüpften Domainnamen finden. Eine IP-Adresse von Google.com ist beispielsweise 74.125. 142.147. Zuletzt bearbeitet: 2025-01-22 17:01

RJ-11. Die Registered Jack-11 (RJ-11), besser bekannt als Modemanschluss, Telefonanschluss, Telefonbuchse oder Telefonleitung, ist eine vier- oder sechsadrige Verbindung für Telefon- und Modemanschlüsse in den USA. Zuletzt bearbeitet: 2025-01-22 17:01

Wer kann HUD-Häuser verkaufen? Um sich für den Verkauf von HUD-Häusern zu qualifizieren, müssen Immobilienmakler die folgenden Formulare und alle Begleitdokumente ausfüllen und unterzeichnen und diese an Ihr lokales HUD Homeownership Center senden: SAMS 1111 Broker-Antrag und die SAMS 1111A Selling Broker Certification. Zuletzt bearbeitet: 2025-01-22 17:01

Die Symbolmanipulation ist ein Zweig der Informatik, der sich mit der Manipulation von unvorhersehbar strukturierten Daten befasst. Diese Sprachen können entweder durch die Einbettung von Symbolmanipulationsfunktionen in eine Allzwecksprache oder durch die Erweiterung einer Symbolmanipulationssprache um allgemeine Berechnungen entstehen. Zuletzt bearbeitet: 2025-01-22 17:01

Aussagesätze oder Erklärungen vermitteln Informationen oder machen Aussagen. Fragesätze oder Fragen fordern Informationen an oder stellen Fragen. Imperativsätze oder Imperative stellen Befehle oder Aufforderungen. Ausrufesätze oder Ausrufe zeigen Betonung. Zuletzt bearbeitet: 2025-01-22 17:01

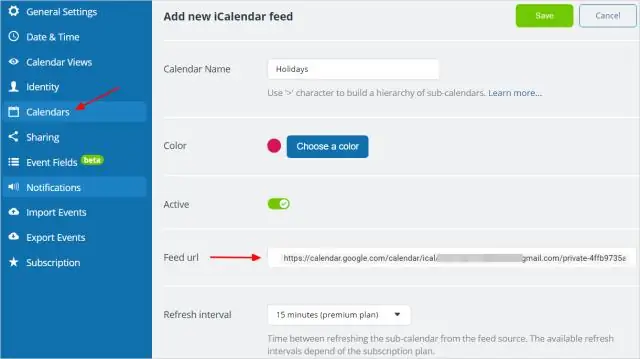

Ein iCalendar-Feed, oft auch als icsfeed bezeichnet, ist ein Kalenderformat, mit dem Sie Kalenderdaten von einem Kalenderdienst an einen anderen Kalenderdienst weitergeben können. Es ermöglicht Ihnen, Teamup-Kalenderereignisse in AppleiCal, Google Kalender, Outlook oder anderen Kalenderanwendungen anzuzeigen, die iCalendar-Feeds unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Beim Offsetdruck werden geätzte Metallplatten verwendet, die Tinte auf ein Blatt Papier auftragen. Die Einrichtung für den Offsetdruck ist in der Regel deutlich zeitaufwändiger und teurer als der Digitaldruck. Andererseits verwendet der Digitaldruck elektrostatische Walzen – sogenannte „Trommeln“– um Toner auf das Papier aufzutragen. Zuletzt bearbeitet: 2025-01-22 17:01