Das iPhone 7 und das iPhone 6s haben 12-Megapixel-Sensoren auf der Rückseite, aber der eigentliche Unterschied liegt bei Blende, Pixelgröße und Nachbearbeitung. Die 7 hat eine Blende von f/1.8 im Vergleich zu der f/2.2 der 6s, was ihr eine größere Pixelgröße, optische Bildstabilisierung und längere Belichtung verleiht. Zuletzt bearbeitet: 2025-01-22 17:01

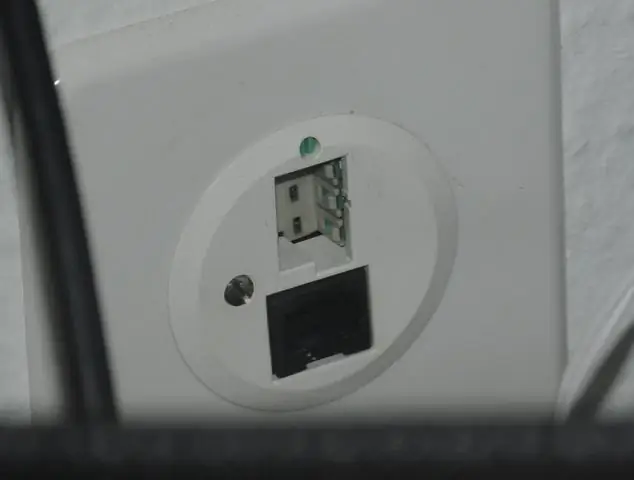

Roombas geht nicht über dunkle Teppiche, Vorleger, Fliesen oder alles, was aussieht, als könnte es eine Leiste für den Sensor sein. Zuletzt bearbeitet: 2025-01-22 17:01

Es wird häufig von einer Vielzahl von Branchen verwendet. Diese Branchen sind Automobil, Luft- und Raumfahrt, Verteidigungs- und Industrieausrüstung, Anlagenbau, Konsumgüter, Architektur und Bau, Prozessenergie und Erdöl und andere Dienstleistungen. CATIA wird auch in der europäischen Luft- und Raumfahrt verwendet Airbus. Zuletzt bearbeitet: 2025-01-22 17:01

Tippen Sie auf den Menüpunkt „Allgemein“. Scrollen Sie zum unteren Bildschirmrand und tippen Sie auf „Zurücksetzen“. Dadurch gelangen Sie zum Bildschirm Optionen zurücksetzen. Tippen Sie auf "Alle Inhalte und Einstellungen löschen". TheiPod fordert Sie mit zwei Tasten auf: „EraseiPod“und „Abbrechen“. Tippen Sie auf "EraseiPod". Der iPod löscht seinen Inhalt und startet seine iOS-Software neu. Zuletzt bearbeitet: 2025-01-22 17:01

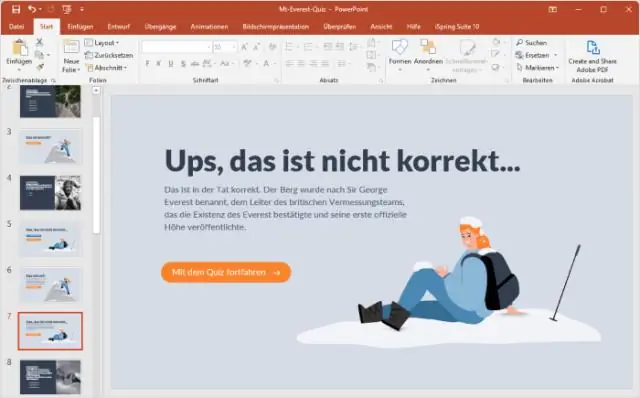

Wählen Sie im Aufgabenbereich Foliendesign die Option Animationsschemas aus. Scrollen Sie nach unten zum Ende der aufgelisteten Schemata. Da sind Sie – unsere ganz eigene Kategorie für benutzerdefinierte Animationsschemata (Benutzerdefiniert) ist aufgeführt. Wenden Sie das Schema "Einfache Animation" auf die Folie an. Zuletzt bearbeitet: 2025-01-22 17:01

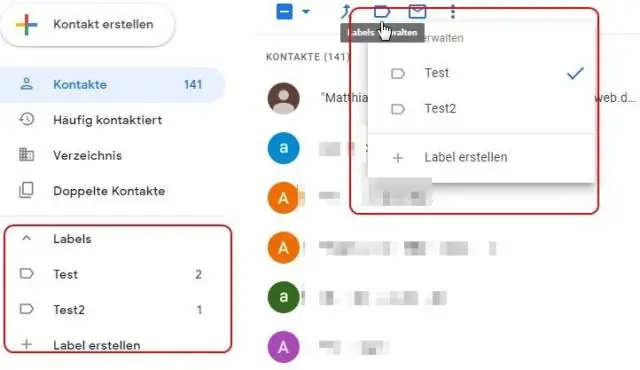

So erstellen Sie eine Kontaktgruppe: Klicken Sie auf Gmail in der oberen linken Ecke Ihrer Gmail-Seite und wählen Sie dann Kontakte. Wählen Sie Kontakte aus, die Sie zu einer Gruppe hinzufügen möchten, klicken Sie auf die Schaltfläche Gruppen und erstellen Sie dann neue. Geben Sie den Namen der Gruppe ein. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01

Eine 2-Byte-ASN ist eine 16-Bit-Zahl. Dieses Format sieht 65.536 ASNs (0 bis 65535) vor. Von diesen ASNs hat die Internet Assigned Numbers Authority (IANA) 1.023 davon (64512 bis 65534) für den privaten Gebrauch reserviert. Eine 4-Byte-ASN ist eine 32-Bit-Zahl. Zuletzt bearbeitet: 2025-01-22 17:01

Es wird häufig behauptet, dass es durchschnittlich 17 Jahre dauert, bis Forschungsnachweise in die klinische Praxis gelangen. Zuletzt bearbeitet: 2025-01-22 17:01

Das iPhone 7 und das iPhone 7 Plus verfügen über eine Touch ID, die schneller und zuverlässiger arbeitet als die Face ID auf dem iPhone X. Das iPhone 7 und 7 Plus verfügen beide über den Touch ID Fingerabdrucksensor, der zum Entsperren des Telefons und zur Authentifizierung von Apple Pay-Käufen verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die beliebtesten Internetanbieter Comcast. Comcast ist der größte Kabelanbieter in den Vereinigten Staaten und verbindet täglich mehr als 17 Millionen Benutzer mit dem Internet. AT&T. Cox-Kommunikation. Time Warner Cable. Verizon. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Splitter und ein Diplexer können sehr ähnlich aussehen. Beide haben mehrere Verbindungen an einem Ende und eine Verbindung am anderen. Ein Diplexer nimmt jedoch zwei Signale auf und macht eines aus. Ein Splitter nimmt ein Signal auf und macht zwei raus. Zuletzt bearbeitet: 2025-01-22 17:01

Größer-gleich-Operator (>=) Der Größer-gleich-Operator gibt true zurück, wenn der linke Operand größer oder gleich dem rechten Operanden ist. Zuletzt bearbeitet: 2025-01-22 17:01

Donald Olding Hebb FRS (22. Juli 1904 – 20. August 1985) war ein kanadischer Psychologe, der auf dem Gebiet der Neuropsychologie einflussreich war, wo er zu verstehen suchte, wie die Funktion von Neuronen zu psychologischen Prozessen wie dem Lernen beiträgt. Zuletzt bearbeitet: 2025-01-22 17:01

Die vier Arten von Zugriffsangriffen sind Passwortangriffe, Vertrauensausnutzung, Portumleitung und Man-in-the-Middle-Angriffe. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf das Apple-Menüsymbol in der oberen Ecke des Bildschirms Ihres MacBook Pro, wählen Sie „Systemeinstellungen“und dann „Ton“. Klicken Sie im Fenster „Soundeinstellungen“auf die Registerkarte „Input“. Klicken Sie auf das Pulldown-Menü „Use audioport for“und wählen Sie „Input“. Zuletzt bearbeitet: 2025-01-22 17:01

Welche zwei Aussagen beschreiben Zwischengeräte? (Wählen Sie zwei aus.) Zwischengeräte generieren Dateninhalte. Zwischengeräte ändern den Dateninhalt. Zwischengeräte leiten den Weg der Daten. Zwischengeräte verbinden einzelne Hosts mit dem Netzwerk. Zwischengeräte leiten den Verkapselungsprozess ein. Zuletzt bearbeitet: 2025-01-22 17:01

Wählen Sie auf dem Geräteauswahlbildschirm Y-cam Outdoor HD Pro aus. Wenn Sie bereits über ein Konto verfügen, wählen Sie im Kamera-Dashboard Neu hinzufügen und dann Y-cam Outdoor HD Pro aus. Schließen Sie Ihre Kamera mit dem mitgelieferten Netzkabel an eine Stromquelle an und verbinden Sie die Kamera dann mit dem Ethernet-Kabel mit Ihrem Router. Zuletzt bearbeitet: 2025-06-01 05:06

So erstellen Sie einen Plankopf Beginnen Sie mit einer leeren neuen Zeichnung. Zeichnen Sie Ihren Zeichnungsrahmen mit standardmäßigen AutoCAD-Befehlen und -Objekten. Geben Sie ATTDEF an der Eingabeaufforderung ein, um Attributdefinitionsobjekte einzufügen. Geben Sie den Tag-Namen ein, zum Beispiel DESC1, DESC2, SHEET, SHEET_TOTAL. Legen Sie alle anderen Attributdefinitionseigenschaften und -werte fest. Wählen Sie OK. Zuletzt bearbeitet: 2025-01-22 17:01

Hier sind die Schritte, die Sie befolgen müssen, um mit WhatsApp auf Ihrem Windows Phone 8.1 oder höher zu beginnen: Laden Sie WhatsApp herunter und installieren Sie es auf Ihrem Telefon. Installieren Sie WhatsApp, indem Sie darauf tippen und den Anweisungen folgen. Tippen Sie nach der Installation auf 'WhatsApp'. Eine Liste mit 'Allgemeinen Geschäftsbedingungen' sollte auf dem Bildschirm erscheinen. Zuletzt bearbeitet: 2025-01-22 17:01

Einzelpersonen und Familien (bis zu 5 Anschlüsse), die derzeit einen Postpaid-Vertrag bei ihrem aktuellen Mobilfunkanbieter (einschließlich AT&T, Sprint oder Verizon) haben und zu T-Mobile wechseln möchten, können das Erstattungsangebot für die vorzeitige Kündigungsgebühr (ETF) nutzen. Zuletzt bearbeitet: 2025-06-01 05:06

Studien zur Netzwerkimplementierung Der erste Schritt bei der Implementierung eines neuen Datennetzwerks oder der Aufrüstung / Erweiterung eines bereits bestehenden besteht darin, die Bedürfnisse und finanziellen Möglichkeiten unserer Kunden zu verstehen, um die zuverlässigste und effizienteste Lösung mit Wachstumspotenzial in der Zukunft bereitzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

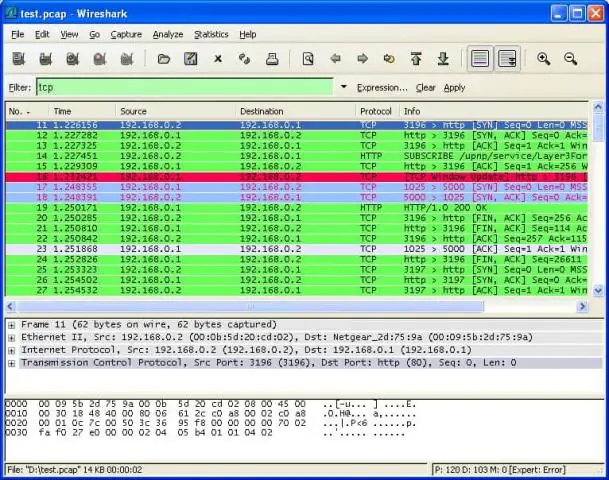

Pcap-Dateierweiterung ist hauptsächlich mitWireshark verbunden; ein Programm zur Analyse von Netzwerken..pcap-Dateien sind Datendateien, die mit dem Programm erstellt wurden und die Paketdaten eines Netzwerks enthalten. Diese Dateien werden hauptsächlich bei der Analyse der Netzwerkeigenschaften bestimmter Daten verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Schlüsselbundelemente exportieren Wählen Sie in der Keychain Access-App auf Ihrem Mac die Elemente aus, die Sie im Fenster Keychain Access exportieren möchten. Wählen Sie Datei > Elemente exportieren. Wählen Sie einen Speicherort für Ihre Schlüsselbundelemente aus, klicken Sie auf das Einblendmenü „Dateiformat“und wählen Sie einen Dateityp aus. Klicken Sie auf Speichern. Geben Sie ein Passwort ein. Zuletzt bearbeitet: 2025-01-22 17:01

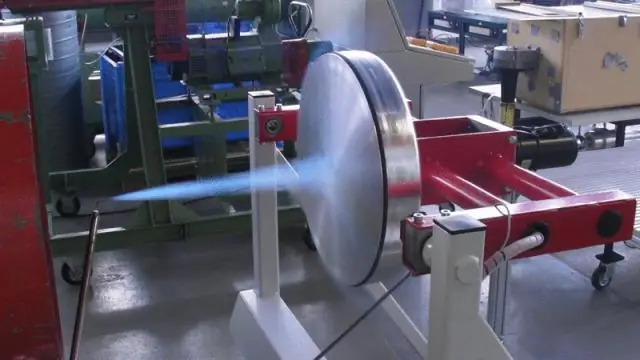

Ein Stromzähler ist ein sehr genaues Instrument, das den Stromverbrauch misst. Wenn Sie durch das Glasgehäuse schauen, sehen Sie eine rotierende Metallscheibe. Es dreht sich proportional zur Strommenge, die zu diesem Zeitpunkt verbraucht wird. Zuletzt bearbeitet: 2025-01-22 17:01

Das Herzstück einer Digitalkamera ist ein CCD- oder aCMOS-Bildsensor. Digitalkamera, teilweise zerlegt. Die Linsenbaugruppe (unten rechts) ist teilweise entfernt, aber der Sensor (oben rechts) nimmt immer noch ein Bild auf, wie auf dem LCD-Bildschirm (unten links) zu sehen ist. Zuletzt bearbeitet: 2025-01-22 17:01

Trockengranulation ist ein Verfahren, bei dem Granulate ohne Zuhilfenahme einer flüssigen Lösung gebildet werden. Das Verfahren kommt zum Einsatz, wenn die zu granulierenden Zutaten empfindlich gegen Feuchtigkeit oder Hitze sind. Die Verdichtung wird verwendet, um das Pulver zu verdichten und Granulate zu bilden. Zuletzt bearbeitet: 2025-01-22 17:01

Release-Richtlinien sind Teil des Release-Management-Prozesses. Die Release-Policy in einem IT-Dienstleister soll die Transitionsplanung und den Support unterstützen. Es gibt mehrere Kriterien, die eine Release-Richtlinie gemäß dem Release-Management-Prozess erfüllen muss. Zuletzt bearbeitet: 2025-01-22 17:01

Der richtige Weg, um Maps auf Wertgleichheit zu vergleichen, ist: Überprüfen Sie, ob die Maps die gleiche Größe haben (!) Holen Sie sich den Schlüsselsatz von einer Map. Überprüfen Sie für jeden Schlüssel aus diesem Satz, den Sie abgerufen haben, dass der von jeder Zuordnung für diesen Schlüssel abgerufene Wert derselbe ist (wenn der Schlüssel in einer Zuordnung fehlt, ist die Gleichheit völlig fehlgeschlagen). Zuletzt bearbeitet: 2025-01-22 17:01

Eine semantische Schicht ist eine geschäftliche Darstellung von Unternehmensdaten, die Endbenutzern hilft, mithilfe allgemeiner Geschäftsbegriffe autonom auf Daten zuzugreifen. Eine semantische Schicht ordnet komplexe Daten vertrauten Geschäftsbegriffen wie Produkt, Kunde oder Umsatz zu, um eine einheitliche, konsolidierte Ansicht der Daten im gesamten Unternehmen zu bieten. Zuletzt bearbeitet: 2025-06-01 05:06

Wichtigste AWS-Services Der für Operational Excellence unverzichtbare AWS-Service ist AWS CloudFormation, mit dem Sie Vorlagen basierend auf Best Practices erstellen können. Auf diese Weise können Sie Ressourcen von Ihrer Entwicklung bis hin zu Produktionsumgebungen geordnet und konsistent bereitstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Abfrageoptimierung ist der Teil des Abfrageprozesses, bei dem das Datenbanksystem verschiedene Abfragestrategien vergleicht und diejenige mit den am wenigsten erwarteten Kosten auswählt. Der Optimierer schätzt die Kosten jeder Verarbeitungsmethode der Abfrage und wählt diejenige mit der niedrigsten Schätzung aus. Derzeit verwenden die meisten Systeme dies. Zuletzt bearbeitet: 2025-01-22 17:01

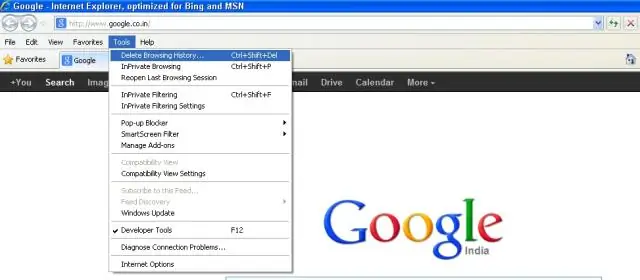

Internet Explorer Klicken Sie im Abschnitt Browserverlauf auf die Schaltfläche „Einstellungen“, um das Fenster „Temporäre Internetdateien und Verlaufseinstellungen“zu öffnen. Klicken Sie im Abschnitt "Temporäre Internetdateien" auf die Schaltfläche "Dateien anzeigen", um den Internet-Seiten-Cache in Windows Explorer zu öffnen und die zwischengespeicherten Seiten und Objekte anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie zuvor eine funktionierende Google Voice-Nummer hatten und Sie erfolgreich SMS-Nachrichten senden und empfangen konnten und die Nachrichten jetzt nicht gesendet werden, gilt Folgendes: Wenn Google Ihren Einspruch ablehnt, können Sie nichts anderes tun. Du kannst Google Voice nicht mehr verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Die erste Art der Adressbindung ist die Adressbindung zur Kompilierzeit. Dies weist dem Maschinencode eines Computers einen Speicherplatz im Speicher zu, wenn das Programm in eine ausführbare Binärdatei kompiliert wird. Die Adressbindung weist dem Startpunkt des Segmentspeichers, in dem der Objektcode gespeichert ist, eine logische Adresse zu. Zuletzt bearbeitet: 2025-01-22 17:01

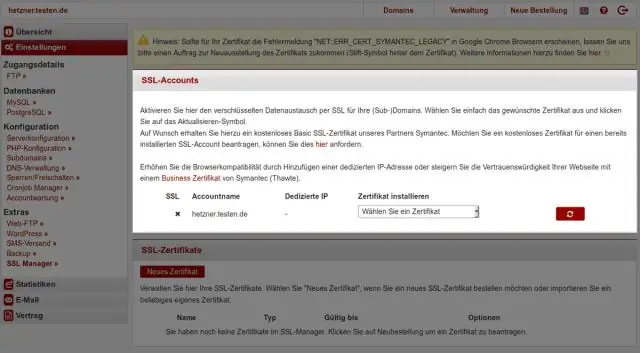

Sie können mehrere SSL-Zertifikate auf einer Domain installieren, aber zuerst ist Vorsicht geboten. Viele Leute möchten wissen, ob Sie mehrere SSL-Zertifikate auf einer einzigen Domain installieren können. Die Antwort ist ja. Und es gibt viele Websites, die das tun. Zuletzt bearbeitet: 2025-01-22 17:01

So konvertieren Sie ein PFX in ein separates. Schlüssel/. crt-Datei Installiertes OpenSSL – starten Sie es aus dem Bin-Ordner. Starten Sie die Eingabeaufforderung und cd in den Ordner, der Ihre enthält. pfx-Datei. Geben Sie zuerst den ersten Befehl ein, um den privaten Schlüssel zu extrahieren: Extrahieren Sie das Zertifikat: Wie ich in der Einleitung dieses Artikels erwähnt habe, benötigen Sie manchmal ein unverschlüsseltes. Zuletzt bearbeitet: 2025-06-01 05:06

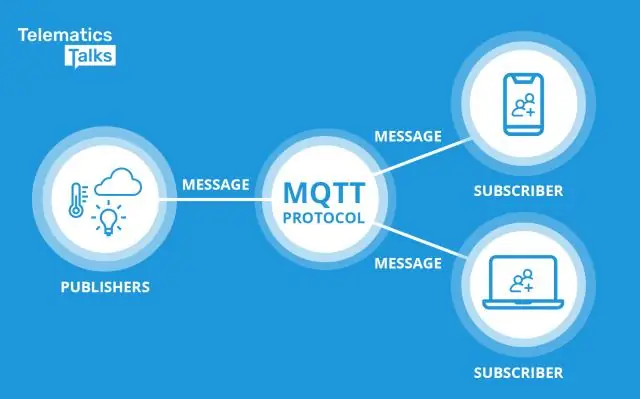

Themen. In MQTT bezieht sich das Wort Topic auf eine UTF-8-Zeichenfolge, die der Broker verwendet, um Nachrichten für jeden verbundenen Client zu filtern. Das Thema besteht aus einer oder mehreren Themenebenen. Jede Themenebene wird durch einen Schrägstrich (Trennzeichen für Themenebene) getrennt. Im Vergleich zu einer Message Queue sind MQTT-Themen sehr leichtgewichtig. Zuletzt bearbeitet: 2025-01-22 17:01

Case Study Research (CSR) befasst sich mit einem Einzelfall (z diachron und synchron). Zuletzt bearbeitet: 2025-01-22 17:01

Die Funktion abs() in C gibt den absoluten Wert einer ganzen Zahl zurück. Der Absolutwert einer Zahl ist immer positiv. In C werden nur ganzzahlige Werte unterstützt. h” Header-Datei unterstützt die Funktion abs() in der Sprache C. Zuletzt bearbeitet: 2025-01-22 17:01

Die Methode remove(Object O) wird verwendet, um ein bestimmtes Element aus einem Set zu entfernen. Parameter: Der Parameter O ist vom Elementtyp, der von diesem Set verwaltet wird, und gibt das Element an, das aus dem Set entfernt werden soll. Rückgabewert: Diese Methode gibt True zurück, wenn das angegebene Element im Set vorhanden ist, andernfalls gibt sie False zurück. Zuletzt bearbeitet: 2025-01-22 17:01