Berechtigte Studenten und Lehrkräfte können einzelne „Education Pricing“-Versionen unserer Software zu erheblichen Rabatten im Avid Online Store oder einem autorisierten Avid-Händler erwerben. Schüler und Lehrkräfte müssen einen Berechtigungsnachweis (wie oben beschrieben) vorlegen, um eine Seriennummer für ihr Produkt zu erhalten. Zuletzt bearbeitet: 2025-06-01 05:06

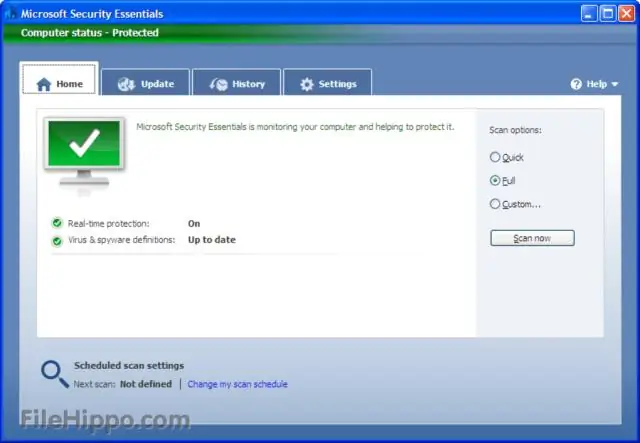

Ja, ein Virus vom Host kann die VM infizieren. Eine infizierte VM kann das Netzwerk erneut infizieren. Wenn Sie die VM im Bridged-Modus ausführen, verhält sie sich wie jeder andere PC, der mit dem lokalen Netzwerk verbunden ist. Die VM benötigt also eine Firewall und einen Virenscanner wie jeder andere PC auch. Zuletzt bearbeitet: 2025-01-22 17:01

Fortgeschrittenes TESOL-Zertifikat (120 Stunden) Das 120-Stunden-TESOL-Zertifikat von OnTESOL kann in knapp 4 Wochen abgeschlossen werden. Wenn Sie den Kurs in Ihrem eigenen Tempo absolvieren möchten, haben Sie maximal 6 Monate Zeit, um den TESOL-Kurs zu absolvieren. Zuletzt bearbeitet: 2025-01-22 17:01

Auf einer Maschine mit einem Windows Server (2008 R2 oder 2012 R2 oder 2016) Betriebssystem: Sie können denselben Prozess mit allen Robotern gleichzeitig ausführen; Sie können verschiedene Prozesse mit allen Robotern gleichzeitig ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können den schwarzen Balken für die Sitzung entfernen, indem Sie in den Vollbildmodus wechseln und ihn wieder verlassen. Tippen Sie einfach auf F11, um in den Vollbildmodus von Chrome zu gelangen, und erneut auf F11, um ihn zu beenden. Wenn in Chrome ein schwarzer Balken aufgetreten ist, sollte dieser verschwunden sein, wenn Chrome zum normalen Anzeigemodus zurückkehrt. Zuletzt bearbeitet: 2025-01-22 17:01

Der Begriff Webservice (WS) ist entweder: ein Server, der auf einem Computergerät ausgeführt wird, auf Anfragen an einem bestimmten Port über ein Netzwerk wartet, Webdokumente (HTML, JSON, XML, Bilder) bereitstellt und Webanwendungsdienste erstellt, die bei der Lösung spezifischer Domänenprobleme über das Web (WWW, Internet, HTTP). Zuletzt bearbeitet: 2025-01-22 17:01

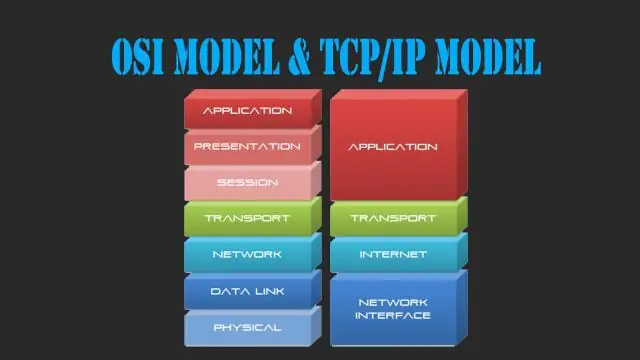

1. OSI ist ein generischer, protokollunabhängiger Standard, der als Kommunikations-Gateway zwischen dem Netzwerk und dem Endbenutzer fungiert. Das TCP/IP-Modell basiert auf Standardprotokollen, um die sich das Internet entwickelt hat. Es ist ein Kommunikationsprotokoll, das die Verbindung von Hosts über ein Netzwerk ermöglicht. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Num Lock aktiviert ist, halten Sie die Alt-Taste gedrückt, tippen Sie auf 0, tippen Sie auf 1, tippen Sie auf 6 und tippen Sie auf 3 – alles auf dem Nummernblock – und lassen Sie dann die Alt-Taste los. Das Zeichentabellen-Tool kann hier helfen. Öffnen Sie es, indem Sie auf die Windows-Taste tippen, "Character Map" eingeben, um danach zu suchen, und die Eingabetaste drücken. Zuletzt bearbeitet: 2025-06-01 05:06

Wie kann ich Windows Essentials unter Windows10 installieren? Laden Sie Windows Essentials herunter. Führen Sie die Setup-Datei aus. Wenn Sie zum Fenster Was möchten Sie installieren, wählen Sie Wählen Sie die Programme aus, die Sie installieren möchten. Wählen Sie die Programme aus, die Sie installieren möchten. Klicken Sie auf Installieren und warten Sie, bis der Installationsvorgang abgeschlossen ist. Zuletzt bearbeitet: 2025-01-22 17:01

So starten Sie den Datenbankmodul-Optimierungsratgeber über den SQL Server Management Studio-Abfrage-Editor Öffnen Sie eine Transact-SQL-Skriptdatei in SQL Server Management Studio. Wählen Sie eine Abfrage im Transact-SQL-Skript aus, oder wählen Sie das gesamte Skript aus, klicken Sie mit der rechten Maustaste auf die Auswahl und wählen Sie Abfrage im Datenbankmodul-Optimierungsratgeber analysieren. Zuletzt bearbeitet: 2025-06-01 05:06

Influencer-Marketing-Agenturen bieten eine Vielzahl von Dienstleistungen an und ihre grundlegenden Funktionen sind: Identifizieren der Influencer/Content-Ersteller für eine Marke. Verhandlungen mit Influencern im Namen einer Marke. Eine Strategie für die Kampagne einer Marke anbieten, die das Engagement und die Reichweite des Publikums maximiert. Zuletzt bearbeitet: 2025-01-22 17:01

So mieten Sie ein privates Postfach in den Vereinigten Arabischen Emiraten Gehen Sie zu einem Postamt in Ihrer Nähe oder an einem von Ihnen bevorzugten Ort. Gehen Sie mit Geld und Emirates-ID zum Postfach-Vermietungsschalter, füllen Sie das Formular aus, zahlen Sie Geld, erhalten Sie den Schlüssel, wenn ein Postfach vorhanden ist ist verfügbar. Oder bewerben Sie sich online. Besuchen Sie die EPG-Website Home > E-Services > P.O. mieten und verlängern Kasten. Zuletzt bearbeitet: 2025-01-22 17:01

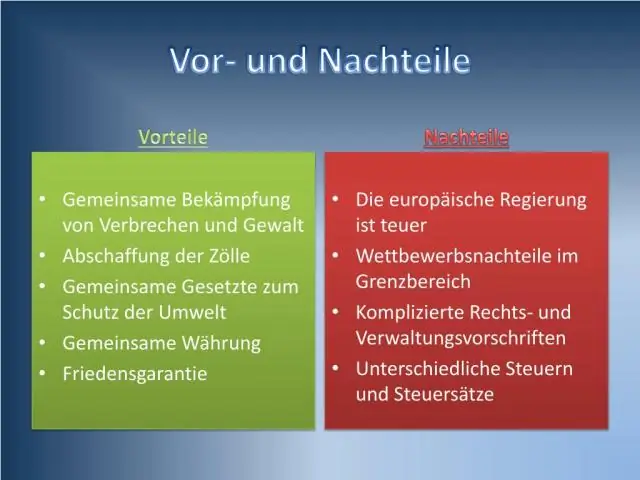

Wenn es um die Vor- und Nachteile von VPN-Diensten geht, werden Sie normalerweise feststellen, dass die Vorteile die Nachteile deutlich überwiegen: Ein VPN verbirgt Ihre Online-Identität. VPNs helfen Ihnen, Geo-Blocks zu umgehen. VPN-Dienste sichern Ihre Online-Verbindungen. Ein VPN kann Bandbreitendrosselung verhindern. VPNs können Firewalls umgehen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein wichtiges Ziel eines verteilten Systems besteht darin, Benutzern (und Anwendungen) den Zugriff auf und die gemeinsame Nutzung von Remote-Ressourcen zu erleichtern. Ressourcen können praktisch alles sein, aber typische Beispiele sind Peripheriegeräte, Speichereinrichtungen, Daten, Dateien, Dienste und Netzwerke, um nur einige zu nennen. Zuletzt bearbeitet: 2025-01-22 17:01

15 Typen Warum gibt es unterschiedliche Steckertypen? Der Grund, warum die Welt jetzt bei nicht weniger als 15 feststeckt unterschiedlich Stile von Stecker und Steckdosen, liegt daran, dass viele Länder es vorzogen, Stecker von ihr besitzen, anstatt den US-Standard zu übernehmen.. Zuletzt bearbeitet: 2025-06-01 05:06

Erstellen Sie ein neues Web-API-Projekt in Visual Studio: Wählen Sie im Projektmappen-Explorer den Namen des Web-API-Projekts aus, bzw. klicken Sie darauf, und klicken Sie dann auf die Registerkarte Eigenschaften. Setzen Sie 'SSL Enabled' auf true: Das gleiche Eigenschaftsfenster zeigt auch die HTTPS-URL für die Anwendung an. Zuletzt bearbeitet: 2025-06-01 05:06

Das Jenkins Pipeline-Plugin verfügt über eine Funktion, die als "Lightweight Checkout" bekannt ist, bei der der Master nur die Jenkins-Datei aus dem Repository zieht, im Gegensatz zum gesamten Repository. Es gibt ein entsprechendes Kontrollkästchen im Konfigurationsbildschirm. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Neuverdrahtung ist nicht notwendig, nur um ein paar weitere Buchsen hinzuzufügen. Für eine Installation in diesem Alter sind jedoch viele Sanierungsarbeiten erforderlich, und die Zeit dafür ist, bevor das Haus bezogen wird. Lassen Sie sich einen Installationsbericht erstellen, dann kennen Sie den Umfang der Aufgabe. Zuletzt bearbeitet: 2025-01-22 17:01

Ein kontrolliertes kryptografisches Element (CCI) ist ein Begriff der US-amerikanischen National Security Agency für sichere Telekommunikations- oder Informationsverarbeitungsgeräte, zugehörige kryptografische Komponenten oder andere Hardwareelemente, die eine kritische Kommunikationssicherheitsfunktion (COMSEC) ausführen. Zuletzt bearbeitet: 2025-01-22 17:01

Aus der obigen Anleitung geht der erste Grund, warum deine Snapchat-Filter nicht funktionieren, darin, dass du dein Gesicht tippst und hältst. Wenn Ihr Telefon langsam ist, kann es eine Weile dauern, bis Ihr Gesicht erkannt und die Filter angezeigt werden. Wenn es zu lange dauert, wenn Sie es gedrückt halten, versuchen Sie, Ihr Telefon neu zu starten, um den Speicher freizugeben, und versuchen Sie es dann erneut. Zuletzt bearbeitet: 2025-01-22 17:01

Die untenstehenden Informationen zu Referenzbildern Ein Referenzbild wird verwendet, um beispielsweise ein avanilla Windows 10-Image zu erstellen und es an Ihre Organisation anzupassen. Ihr Endspiel soll eine neue Windows Imagingformat (WIM)-Datei haben, um die Anforderungen Ihres Unternehmens zu erfüllen. Zuletzt bearbeitet: 2025-01-22 17:01

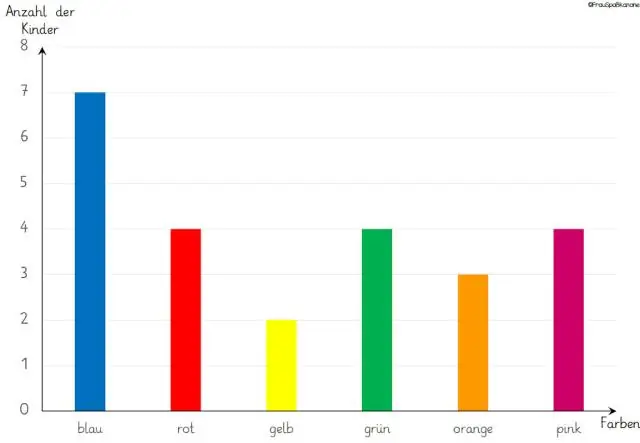

Ein Diagramm ist normalerweise eine zweidimensionale Darstellung, die über visuelle Beziehungen kommuniziert. Es ist eine vereinfachte und strukturierte visuelle Darstellung von Konzepten, Ideen, Konstruktionen, Beziehungen, statistischen Daten, Anatomie usw. Es kann für alle Aspekte menschlicher Aktivitäten verwendet werden, um ein Thema zu erklären oder zu veranschaulichen. Zuletzt bearbeitet: 2025-01-22 17:01

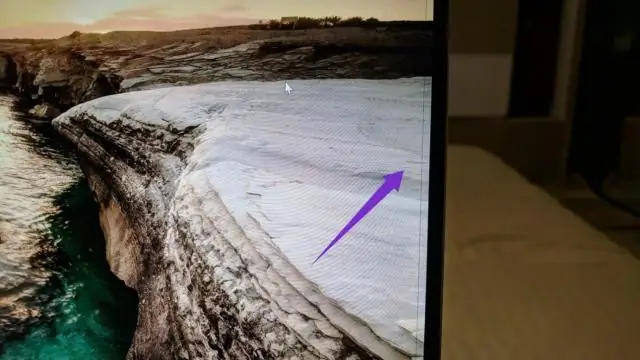

Klicken Sie mit der rechten Maustaste auf den leeren Bereich Ihres Desktops und klicken Sie auf Anzeigeeinstellungen. Klicken Sie unter Auflösung auf das Dropdown-Menü und stellen Sie sicher, dass die empfohlene Auflösung ausgewählt ist. Dann sehen Sie, ob die vertikalen Linien verschwinden. Zuletzt bearbeitet: 2025-06-01 05:06

Was ist Apache Virtual Host? Apache Virtual Hosts A.K.A Virtual Host (Vhost) werden verwendet, um mehr als eine Website (Domain) mit einer einzigen IP-Adresse auszuführen. Mit anderen Worten, Sie können mehrere Websites (Domains) haben, aber einen einzigen Server. Abhängig von der angeforderten URL des Benutzers werden unterschiedliche Websites angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie führe ich ie9 unter Windows 10 aus? Sie können nicht installieren IE9 unter Windows 10 . IE11 ist die einzige kompatible Version. Sie können emulieren IE9 mit Entwicklertools (F12) > Emulation > Benutzeragent. Wenn mit Windows 10 Pro, weil Sie Gruppenrichtlinien/gpedit benötigen.. Zuletzt bearbeitet: 2025-06-01 05:06

Um einen benutzerdefinierten Deserializer zu erstellen, müssen wir eine Klasse erstellen, die StdDeserializer erweitert und dann seine deserialize()-Methode überschreiben. Wir können benutzerdefinierten Deserializer verwenden, indem wir uns entweder bei ObjectMapper registrieren oder eine Klasse mit @JsonDeserialize annotieren. Zuletzt bearbeitet: 2025-01-22 17:01

Melden Sie einen Fehler mit JIRA Getting Started. Gehen Sie zu http://root.cern.ch/bugs und melden Sie sich mit Ihrem (leichten) CERN-Konto bei JIRA an. Zuerst suchen. Durchsuchen Sie immer zuerst JIRA, um zu sehen, ob Ihr Problem bereits gemeldet wurde. Erstellen Sie ein Problem. Fügen Sie so viele Details wie möglich hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

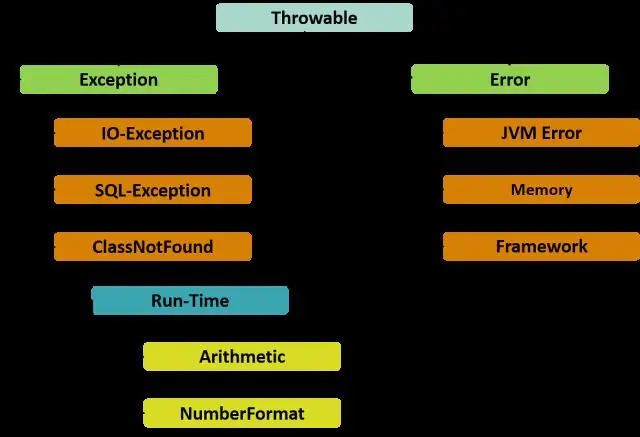

Die Exception-Klasse hat zwei Hauptunterklassen: die IOException-Klasse und die RuntimeException-Klasse. Im Folgenden finden Sie eine Liste der am häufigsten aktivierten und nicht aktivierten integrierten Java-Ausnahmen. Zuletzt bearbeitet: 2025-01-22 17:01

Dim: Sie definieren eine Variable (hier: r ist eine Variable vom Typ Range) Set: Sie setzen die Eigenschaft (hier: setzen Sie den Wert von r auf Range('A1') - dies ist kein Typ, sondern ein Wert ). Sie müssen set mit Objekten verwenden, wenn r ein einfacher Typ wäre (z. B. int, string), dann schreiben Sie einfach: Dim r As Integer r=5. Zuletzt bearbeitet: 2025-01-22 17:01

So schließen Sie diesen Vorgang ab: Schalten Sie Ihre Tarah-Ohrhörer ein, indem Sie die mittlere Taste gedrückt halten, bis die LED weiß blinkt und Sie „Bereit zum Koppeln“hören. Gehen Sie auf Ihrem Bluetooth-Audiogerät zum Bluetooth-Setup-Menü und suchen Sie 'Jaybird Tarah' in der Liste der verfügbaren Geräte. Wählen Sie 'Jaybird Tarah' in der Liste aus, um eine Verbindung herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Halbleiter werden in vielen elektrischen Schaltungen verwendet, weil wir beispielsweise den Elektronenfluss in diesem Material mit einem Steuerstrom steuern können. Halbleiter werden auch für andere spezielle Eigenschaften verwendet. Tatsächlich besteht eine Solarzelle aus Halbleitern, die empfindlich auf Lichtenergie reagieren. Zuletzt bearbeitet: 2025-01-22 17:01

Der "API-Schlüssel" ist der alte Name für ein Firebase Secret. Dies wird verwendet, um Authentifizierungstoken zu generieren, um Firebase nachzuweisen, wer die Benutzer sind. Dokumente zur Authentifizierung finden Sie hier: https://firebase.google.com/docs/auth. Zuletzt bearbeitet: 2025-01-22 17:01

Verwendete Sprachen: Java. Zuletzt bearbeitet: 2025-01-22 17:01

Der Kommunikationsprozess bezieht sich auf die Übertragung oder Weitergabe von Informationen oder Nachrichten vom Sender über einen ausgewählten Kanal zum Empfänger, wobei Hindernisse überwunden werden, die seine Geschwindigkeit beeinflussen. Der Kommunikationsprozess ist ein zyklischer Prozess, da er beim Sender beginnt und beim Sender in Form von Feedback endet. Zuletzt bearbeitet: 2025-01-22 17:01

Twitter und Instagram sind beides Social-Media-Plattformen, die zum Teilen von Medien und Inhalten entwickelt wurden. Instagram konzentriert sich auf Medieninhalte, während Twitter auch Textbeiträge und Umfragen zulässt. Benutzer können Nachrichten mit bis zu 50 Personen auf Twitter und bis zu 15 Personen auf Instagram gruppieren. Zuletzt bearbeitet: 2025-01-22 17:01

Installieren Sie Kotlin und verwenden Sie die Befehlszeile. Suchen Sie im Windows-Menü das Terminalprogramm (unter 'Zubehör'). Geben Sie java -version in Ihr Terminal ein. Extrahieren Sie die ZIP-Datei nach C:Programme. Starten Sie Ihr Terminalprogramm neu und prüfen Sie, ob Sie Kotlin starten können, indem Sie kotlinc sagen. Laden Sie zum Schluss die Datei kotlin . herunter. Zuletzt bearbeitet: 2025-01-22 17:01

Eine AWS Lambda-Anwendung ist eine Kombination aus Lambda-Funktionen, Ereignisquellen und anderen Ressourcen, die zusammenarbeiten, um Aufgaben auszuführen. Sie können AWS CloudFormation und andere Tools verwenden, um die Komponenten Ihrer Anwendung in einem einzigen Paket zusammenzufassen, das als eine Ressource bereitgestellt und verwaltet werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

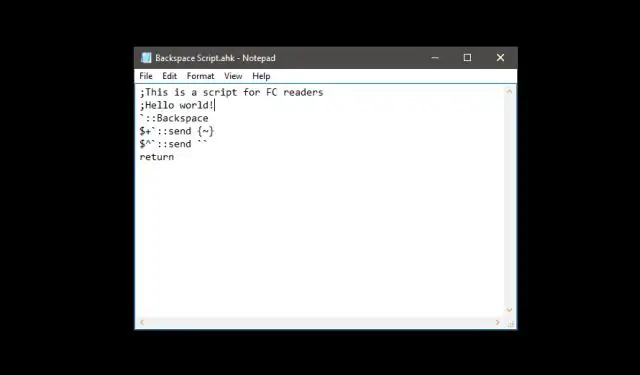

Typ: Skriptsprache Automatisierung GUIutility. Zuletzt bearbeitet: 2025-01-22 17:01

Einer der Vorteile der objektorientierten Programmiersprache ist die Wiederverwendung von Code. Objektorientierte Programmierung unterstützt im Allgemeinen 4 Arten von Beziehungen: Vererbung, Assoziation, Komposition und Aggregation. All diese Beziehungen basieren auf „ist eine“-Beziehung, „hat-eine“-Beziehung und „teil-von“-Beziehung. Zuletzt bearbeitet: 2025-01-22 17:01

Einzeilige Unterabfragen. Eine einzeilige Unterabfrage gibt null oder eine Zeile an die äußere SQL-Anweisung zurück. Sie können eine Unterabfrage in eine WHERE-Klausel, eine HAVING-Klausel oder eine FROM-Klausel einer SELECT-Anweisung einfügen. Zuletzt bearbeitet: 2025-01-22 17:01