Michael Hayford - Präsident und Chief Executive Officer der NCR Corporation | NCR. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Bluetooth-Kopfhörer mit der aPS4 verbinden, jedoch nur, wenn sie mit der PS4 kompatibel sind. Die meisten Standard-Bluetooth-Kopfhörer sind nicht mit der PS4 kompatibel, daher müssen Sie sicherstellen, dass Sie über Bluetooth-Kopfhörer verfügen, die speziell auf die PS4 abgestimmt sind. Zuletzt bearbeitet: 2025-01-22 17:01

Das Anzeigen von Protokollen in Kibana ist ein unkomplizierter zweistufiger Prozess. Schritt 1: Erstellen Sie ein Indexmuster. Öffnen Sie Kibana unter kibana.example.com. Wählen Sie im linken Bereichsmenü den Abschnitt Verwaltung und dann Indexmuster aus. Schritt 2: Anzeigen der Protokolle. Navigieren Sie im linken Bereichsmenü zum Abschnitt Entdecken. Zuletzt bearbeitet: 2025-01-22 17:01

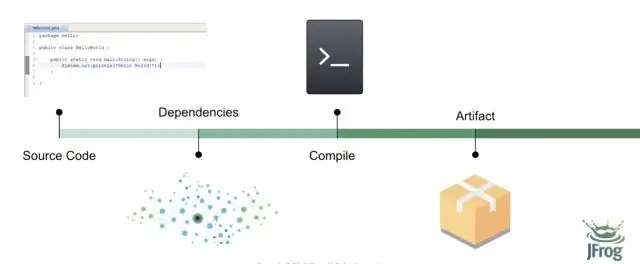

JFrog Artifactory ist ein Tool zum Speichern der binären Ausgabe des Build-Prozesses zur Verwendung bei der Verteilung und Bereitstellung. Artifactory bietet Unterstützung für eine Reihe von Paketformaten wie Maven, Debian, NPM, Helm, Ruby, Python und Docker. Zuletzt bearbeitet: 2025-01-22 17:01

Stellen Sie sicher, dass die ELB-Systemdiagnosen Ihre Back-End-Instanzen weitergeben. Untersuchen Sie Ihre ELB-Protokolle, um sicherzustellen, dass eine Verbindung zu Ihren Back-End-Instanzen hergestellt werden kann. Untersuchen Sie Ihre Anwendungsprotokolle, um festzustellen, ob die ELB eine Verbindung herstellt. Führen Sie Paketerfassungen auf Ihren Back-End-Instanzen durch, um zu sehen, ob der ELB überhaupt versucht, eine Verbindung herzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

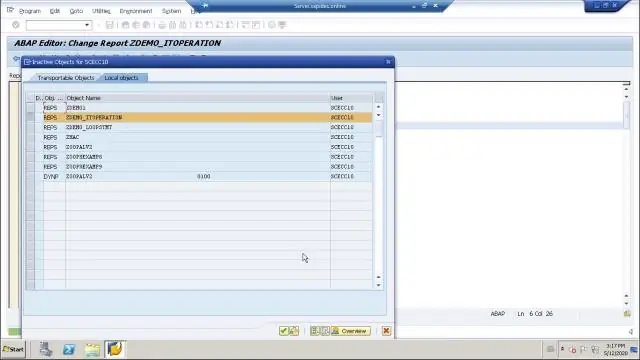

Open SQL besteht aus einer Menge von ABAP-Anweisungen, die Operationen auf der zentralen Datenbank des SAP Web AS ABAP ausführen. Die Ergebnisse der Operationen und eventuelle Fehlermeldungen sind unabhängig vom verwendeten Datenbanksystem. Open-SQL-Anweisungen können nur mit Datenbanktabellen arbeiten, die im ABAP Dictionary angelegt wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Das IOWA-Modell wurde in den 1990er Jahren an den Krankenhäusern und Kliniken der Universität von Iowa entwickelt, um Krankenschwestern als Leitfaden zu dienen, um Forschungsergebnisse zu nutzen, um die Patientenversorgung zu verbessern. Das Modell wurde als Weg oder Methode zum EBP entwickelt - eine Methode, die die Schritte zur Identifizierung von Problemen, zur Erforschung von Lösungen und zur Umsetzung von Änderungen anleitet. Zuletzt bearbeitet: 2025-01-22 17:01

Samsung Galaxy Tab A (10,5 Zoll) (iOS11.4. Öffnen Sie vorsichtig mit Ihrem Daumen oder Finger die Klappe, um den SIM-Kartensteckplatz freizugeben. Schieben Sie ihn in den SIM-Kartensteckplatz. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie oben links im Excel-Bildschirm auf die Office-Schaltfläche, dann auf „Excel-Optionen“, „Korrektur“und schließlich auf „AutoKorrektur-Optionen“, um das Dialogfeld AutoKorrektur anzuzeigen. Wählen Sie die Registerkarte „Smart Tags“und aktivieren Sie das Kontrollkästchen „Daten mit Smart Tags beschriften“. Klicken Sie auf "OK", wenn Sie mit der Auswahl der Erkenner fertig sind. Zuletzt bearbeitet: 2025-01-22 17:01

Colo Abkürzung Definition Colo Colorado (alte Staatsabkürzung) Colo Co-Location Colo Columbus, Ohio Colo Colonial National Historic Park (US National Park Service). Zuletzt bearbeitet: 2025-01-22 17:01

Material Design ist das Framework von Google zum Entwerfen von Apps und Webseiten. Es ist mehr oder weniger die Google-Version der iOS-Designprinzipien von Apple. Die Richtlinien sollen Entwicklern die Kontrolle über das Aussehen ihrer App geben und gleichzeitig eine Reihe von Regeln für die Funktionsweise einer App beibehalten. Zuletzt bearbeitet: 2025-06-01 05:06

Opt/kibana/bin/kibana --version Starten Sie Ihren Kibana-Dienst. Sie können die Version Ihres laufenden Kibana anzeigen. Sie können dies versuchen, nachdem Sie den Dienst von elasticsearch gestartet haben, geben Sie die folgende Zeile in Ihren Browser ein. Wenn Sie x-pack zum Sichern von Elasticseach installiert haben, sollte die Anfrage die gültigen Anmeldeinformationen enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

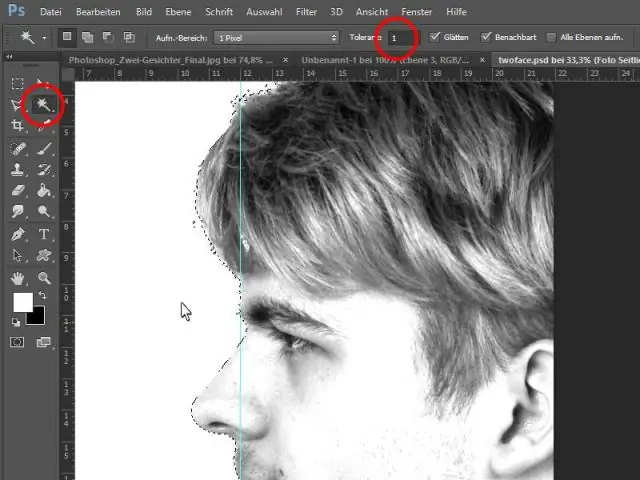

Gesichtszüge anpassen und hervorheben Öffnen Sie ein Bild in Photoshop und wählen Sie eine Ebene aus, die ein Foto eines Gesichts enthält. Klicken Sie im Fenster Verflüssigen auf das Dreieck links neben Gesichtserkennung verflüssigen. Alternativ können Sie Anpassungen vornehmen, indem Sie in Face-AwareLiquify direkt auf die Gesichtsmerkmale klicken und ziehen. Zuletzt bearbeitet: 2025-01-22 17:01

Substantiv ist ein Wort, das verwendet wird, um eine Person, eine Sache, einen Ort oder eine Idee anzuzeigen. Ein Eigenname wird verwendet, um sich auf eine bestimmte Person, einen Ort oder ein Objekt zu beziehen. Z.B. John ist ein sehr intelligenter Junge. Ein Substantiv wird verwendet, um sich auf eine Klasse von Personen, Orten oder Objekten zu beziehen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können diese teilweise über die folgenden Schritte entfernen: Öffnen Sie den Mi Browser. Tippen Sie unten rechts auf die drei vertikalen Linien, auch bekannt als Hamburger-Symbol. Tippen Sie auf Einstellungen. Tippen Sie auf Benachrichtigungen. Zurück zur vorherigen Seite. Deaktivieren Sie jetzt Empfohlen für Sie. Gehen Sie zurück zur vorherigen Seite und tippen Sie auf Erweitert. Zuletzt bearbeitet: 2025-01-22 17:01

Obwohl jedes Teamkonto separat ist, können Sie dieselbe E-Mail-Adresse verwenden, um sich für mehrere Teams anzumelden. Du kannst bei mehreren Slackteams gleichzeitig angemeldet sein, und wenn du dich von oneteam abmeldest, hat dies keine Auswirkungen auf deine Konten in anderen Teams. Gib deine E-Mail-Adresse und dein Passwort ein, um dich anzumelden. Zuletzt bearbeitet: 2025-01-22 17:01

Das Diagramming von Sätzen ist eine Möglichkeit, zu visualisieren, wie die verschiedenen Teile eines Satzes zusammenpassen. Das Subjekt eines Satzes kommt in einen Slot, das Verb in einen anderen und so weiter. Wörter, die ein anderes Wort ändern, werden an das Wort angehängt, das sie ändern. Zuletzt bearbeitet: 2025-01-22 17:01

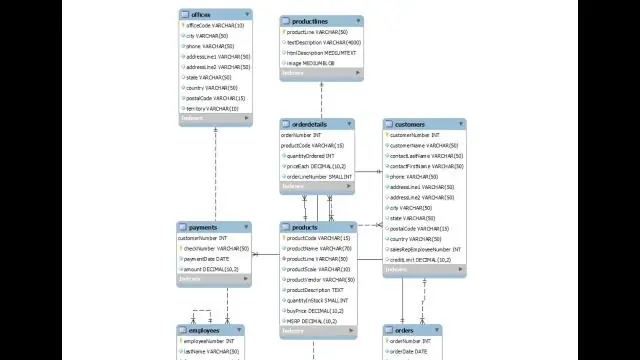

Datenbanken, die ihre Daten in Form von Tabellen enthalten und die Beziehungen mithilfe von Fremdschlüsseln darstellen, werden als diskrete Datenbanken bezeichnet. Zu den administrativen Funktionen eines Datenbankmanagementsystems (DBMS) gehört das Sichern von Datenbankdaten. Zuletzt bearbeitet: 2025-01-22 17:01

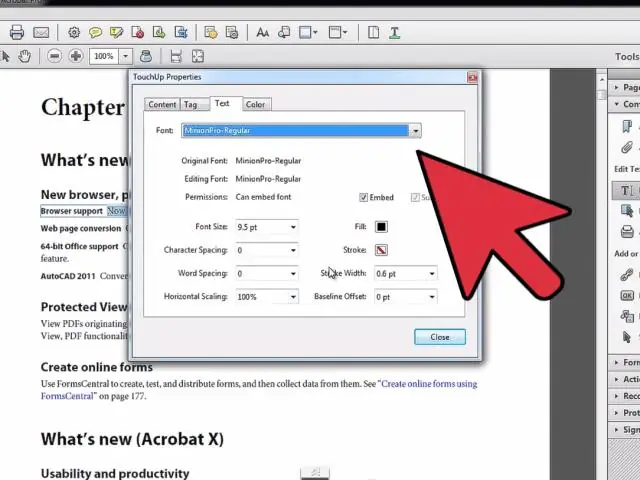

Sie können dann mit dem Werkzeug „Objekt auswählen“(schwarzer Pfeil nach oben links) mehrere Textkommentare auswählen, mit der rechten Maustaste klicken und „Ausrichten > Unten“oder was auch immer Sie möchten auswählen. Dasjenige, auf das Sie mit der rechten Maustaste klicken, wird dasjenige sein, an dem die anderen Felder ausgerichtet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie Ihre Kontaktliste, indem Sie in der oberen linken Ecke Ihrer Google Mail-Seite auf Gmail klicken und dann Kontakte auswählen. Klicken Sie oben links auf die Schaltfläche Neuer Kontakt. Geben Sie die Informationen Ihres Kontakts in die entsprechenden Felder ein. Alle Informationen, die Sie hinzufügen, werden automatisch gespeichert. Zuletzt bearbeitet: 2025-01-22 17:01

Navigieren Sie in einem Webbrowser zu Twitter.com und melden Sie sich bei Bedarf bei Ihrem Konto an oder wechseln Sie zu dem entsprechenden Konto. Verwenden Sie das Suchfeld oben in der Desktop-Webversion oder tippen Sie auf die Lupe oben in der mobilen Webversion, um einen Suchbegriff einzugeben, der sich auf die Bilder bezieht, die Sie finden möchten. Zuletzt bearbeitet: 2025-01-22 17:01

1. Einsteckschloss mit fünf Hebeln. Das Fünfhebel-Einsteckschloss ist eine gängige Art von Türschloss, das sowohl von innen als auch von außen verriegelt. Es funktioniert durch Drehen des Schlüssels, um die fünf Hebel in Position zu bringen, damit sich das Schloss öffnen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Ethik in der Informationstechnologie ist wichtig, weil sie eine Kultur des Vertrauens, der Verantwortung, der Integrität und der Exzellenz im Umgang mit Ressourcen schafft. Ethik fördert auch die Privatsphäre, die Vertraulichkeit von Informationen und den unbefugten Zugriff auf Computernetzwerke, um Konflikte und Unehrlichkeit zu vermeiden. Zuletzt bearbeitet: 2025-01-22 17:01

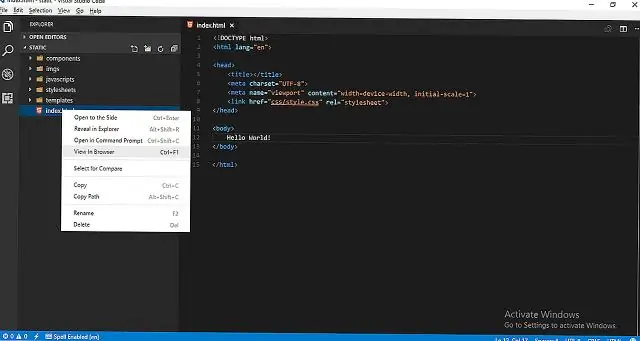

Öffnen Sie den Visual Studio-Installer Suchen Sie den Visual Studio-Installer auf Ihrem Computer. Wählen Sie beispielsweise auf einem Computer mit Windows 10 Start aus, und scrollen Sie dann zum Buchstaben V, wo er als Visual Studio-Installer aufgeführt ist. Spitze. Öffnen Sie das Installationsprogramm, und wählen Sie dann Ändern aus. Wichtig. Zuletzt bearbeitet: 2025-06-01 05:06

Verwalten, starten, stoppen oder starten Sie Windows 10-Dienste über den Task-Manager. Tutorial von Diana Ann Roe veröffentlicht am 07.06.2019. Ein Dienst ist eine spezielle Art von Anwendung, die dem Benutzer und dem Betriebssystem Funktionen zur Verfügung stellen soll, die im Hintergrund gestartet und ausgeführt wird, ohne dass eine Benutzeroberfläche zum Anklicken erforderlich ist. Zuletzt bearbeitet: 2025-01-22 17:01

So finden Sie heraus, ob Sie für ein Upgrade berechtigt sind: Wählen Sie für die AT&T-Upgrade-Berechtigung *639# auf Ihrer iPhone-Tastatur und berühren Sie Anrufen. Eine Textnachricht wird an Ihr iPhone gesendet, in der Ihre Berechtigung aufgeführt ist. Benutzer von Verizon Wireless müssen eine spezielle Website besuchen, um ihre aktuelle Upgrade-Berechtigung zu erfahren. Zuletzt bearbeitet: 2025-01-22 17:01

Apple® iPhone® - Voicemail-Passwort ändern Navigieren Sie auf einem Startbildschirm zu: Einstellungen > Telefon. Tippen Sie auf Voicemail-Passwort ändern. Wenn Sie eine eSIM mit einer zweiten Leitung verwenden, wählen Sie eine Leitung aus (z. B. Primär, Sekundär, 888-888-8888 usw.). Geben Sie das neue Passwort (4-6 Ziffern) ein und tippen Sie dann auf Fertig. Geben Sie das neue Passwort erneut ein und tippen Sie dann auf Fertig. Zuletzt bearbeitet: 2025-01-22 17:01

Log4j-Jar-Dateien herunterladen: Gehen Sie zu Apache Logging Services und klicken Sie auf Apache log4j. Klicken Sie im Menü auf der linken Seite auf „Herunterladen“. Hier erhalten Sie immer die aktuellste Version. Klicken Sie auf die ZIP-Datei in der Spalte Mirrors. Zuletzt bearbeitet: 2025-01-22 17:01

Bitte befolgen Sie diese Schritte, um die Schemastruktur mit MySQL Workbench zu exportieren: Wählen Sie im Menü Server die Option Datenexport. Wählen Sie auf der linken Seite die zu exportierende Datenbank aus. Wählen Sie 'Nur Dump-Struktur' als Dump-Methode. Deaktivieren Sie die Optionen: Dump Stored Procedures and Functions, Dump Events, Dump Triggers. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Hashtag ist ein Wort oder eine Schlüsselwortphrase, der ein Raute vorangestellt ist, auch bekannt als Rautezeichen (#). Es wird in einem Beitrag in sozialen Medien verwendet, um Personen, die an Ihrem Thema interessiert sein könnten, zu helfen, es zu finden, wenn sie nach einem Schlüsselwort oder einem bestimmten Hashtag suchen. Zuletzt bearbeitet: 2025-06-01 05:06

Um die Ausführung der Tests für ein bestimmtes Projekt zu überspringen, legen Sie die skipTests-Eigenschaft auf true fest. Sie können die Tests auch über die Befehlszeile überspringen, indem Sie den folgenden Befehl ausführen: mvn install -DskipTests. Zuletzt bearbeitet: 2025-06-01 05:06

Melden Sie sich bei der AWS Management Console an und öffnen Sie die CodePipeline-Konsole unter http://console.aws.amazon.com/codesuite/codepipeline/home. Wählen Sie auf der Seite Willkommen die Option Pipeline erstellen aus. Geben Sie auf der Seite Schritt 1: Pipelineeinstellungen auswählen unter Pipelinename den Namen für Ihre Pipeline ein. Führen Sie in der Dienstrolle einen der folgenden Schritte aus:. Zuletzt bearbeitet: 2025-01-22 17:01

300→350°C Temperierte-Martensit-Versprödung Sie wird auf die Bildung von Zementitpartikeln an den Martensitlattengrenzen und innerhalb der Lattenroste zurückgeführt. Während des Anlassens vergröbern die Partikel und werden groß genug, um zu reißen, wodurch Risskeime gebildet werden, die sich dann in die Matrix ausbreiten können. Zuletzt bearbeitet: 2025-01-22 17:01

PHP - Access Modifiers public - Auf die Eigenschaft oder Methode kann von überall zugegriffen werden. protected - Auf die Eigenschaft oder Methode kann innerhalb der Klasse und durch von dieser Klasse abgeleitete Klassen zugegriffen werden. private - auf die Eigenschaft oder Methode kann NUR innerhalb der Klasse zugegriffen werden. Zuletzt bearbeitet: 2025-01-22 17:01

Amazon Marketplace Web Service (Amazon MWS) ist eine integrierte Webservice-API, die Amazon-Verkäufern hilft, programmgesteuert Daten zu Angeboten, Bestellungen, Zahlungen, Berichten und mehr auszutauschen. Die Datenintegration mit Amazon ermöglicht ein hohes Maß an Verkaufsautomatisierung, die Verkäufern helfen kann, ihr Geschäft auszubauen. Zuletzt bearbeitet: 2025-01-22 17:01

Die größte Größe für eine Ressourcenmanagervorlage beträgt 4 MB. Es gibt Bereitstellungsparameter an, die es einem Benutzer ermöglichen, die Einstellung für Ressourcen zu konfigurieren. Wenn die ARM-Vorlage erstellt wird, konvertiert das System die Parametereinstellung in die Vorlagenparameter. Zuletzt bearbeitet: 2025-01-22 17:01

Vektorgrafiken beziehen sich auf skalierbare Grafiken bestehend aus Punkten, Pfaden und Füllungen, die der Computer basierend auf mathematischen Formeln erstellt. Obwohl Sie möglicherweise ein einfaches rotes Rechteck sehen, sieht Flash eine Gleichung, die die Punkte, Pfade und Füllfarben erstellt, die zum Erstellen dieses Rechtecks erforderlich sind. Zuletzt bearbeitet: 2025-01-22 17:01

In der Kinematographie und Fotografie bedeutet Schwenken das horizontale Schwenken einer Standbild- oder Videokamera aus einer festen Position heraus. Diese Bewegung ähnelt der Bewegung einer Person, die ihren Kopf von links nach rechts auf den Nacken dreht. Mit anderen Worten, die Kamera bewegt sich senkrecht zu der Richtung, in die sie gerichtet ist. Zuletzt bearbeitet: 2025-06-01 05:06

Ein interner Angriff tritt auf, wenn eine Einzelperson oder eine Gruppe innerhalb einer Organisation versucht, den Betrieb zu stören oder Unternehmensressourcen auszunutzen. Zuletzt bearbeitet: 2025-01-22 17:01

Boot Camp ist kostenlos und auf jedem Mac (nach 2006) vorinstalliert. Boot Camp unterstützt Windows XP oder Vista nicht. Wenn Sie also die Boot Camp-Route unter OS X Lion wählen, bleiben Sie im Grunde bei Windows 7 hängen. Zuletzt bearbeitet: 2025-01-22 17:01