- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Vertraulichkeit . Vertraulichkeit bezieht sich auf den Schutz von Informationen vor dem Zugriff durch Unbefugte. Das heißt, nur die dazu berechtigten Personen können auf sensible Daten zugreifen. Fast alle wichtigen Sicherheit Zwischenfälle, die heute in den Medien berichtet werden, sind mit großen Verlusten von Vertraulichkeit.

Wie unterscheidet sich in dieser Hinsicht Sicherheit von Vertraulichkeit?

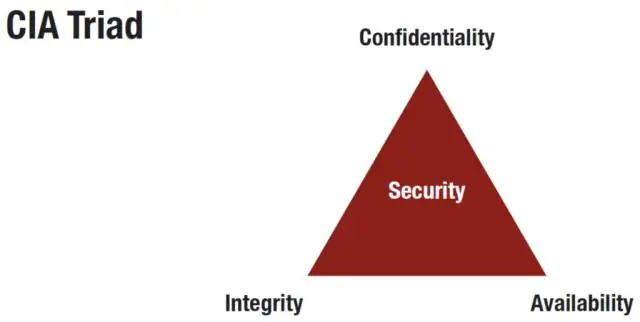

Sicherheit schützt Vertraulichkeit , Integrität und Verfügbarkeit von Informationen, während der Datenschutz in Bezug auf Datenschutzrechte in Bezug auf personenbezogene Daten detaillierter ist. Datenschutz hat Vorrang bei der Verarbeitung personenbezogener Daten, während Sicherheit bedeutet, Informationswerte vor unbefugtem Zugriff zu schützen.

Wie kann Vertraulichkeit erreicht werden? Vertraulichkeit - sorgt dafür, dass empfindlich Information werden nur von einer autorisierten Person betreten und von Unbefugten ferngehalten zu sie besitzen. Es wird mithilfe von Sicherheitsmechanismen wie Benutzernamen, Passwörtern, Zugriffskontrolllisten (ACLs) und Verschlüsselung implementiert.

Was ist hier Verfügbarkeit in der Sicherheit?

Verfügbarkeit , im Kontext eines Computersystems, bezieht sich auf die Fähigkeit eines Benutzers, auf Informationen oder Ressourcen an einem bestimmten Ort und im richtigen Format zuzugreifen.

Was ist der Verlust der Vertraulichkeit?

Vertraulichkeit . Vertraulichkeit ist die Gewissheit, dass Informationen nicht an unbefugte Personen, Programme oder Prozesse weitergegeben werden. Einige Informationen sind sensibler als andere Informationen und erfordern ein höheres Maß an Vertraulichkeit . EIN Verlust der Vertraulichkeit ist die unbefugte Weitergabe von Informationen.

Empfohlen:

Bei welchen Algorithmen müssen Sender und Empfänger einen geheimen Schlüssel austauschen, der verwendet wird, um die Vertraulichkeit von Nachrichten zu gewährleisten?

Bei welchen Algorithmen müssen Sender und Empfänger einen geheimen Schlüssel austauschen, der verwendet wird, um die Vertraulichkeit von Nachrichten zu gewährleisten? Erläuterung: Symmetrische Algorithmen verwenden denselben Schlüssel, einen geheimen Schlüssel, um Daten zu verschlüsseln und zu entschlüsseln. Dieser Schlüssel muss vorab freigegeben werden, bevor eine Kommunikation stattfinden kann

Welche Umgebungsvariablen sollten bei der Planung der physischen Sicherheit berücksichtigt werden?

Die Faktoren, die bei der Entscheidung für verschiedene Umgebungskontrollen berücksichtigt werden müssen, sind: • Temperatur und Feuchtigkeit • Staub und Schmutz in der Luft • Vibrationen • Speisen und Getränke in der Nähe empfindlicher Geräte • Starke Magnetfelder • Elektromagnetische Felder und Hochfrequenzstörungen oder RFI • Konditionierung der Stromversorgung • Statisch

Was hat Vertraulichkeit, Integrität und Verfügbarkeit mit Sicherheit zu tun?

Vertraulichkeit bedeutet, dass Daten, Objekte und Ressourcen vor unbefugtem Einsehen und anderen Zugriffen geschützt sind. Integrität bedeutet, dass Daten vor unbefugten Änderungen geschützt werden, um sicherzustellen, dass sie zuverlässig und korrekt sind. Verfügbarkeit bedeutet, dass autorisierte Benutzer Zugriff auf die Systeme und die benötigten Ressourcen haben

Was ist NAT in der Sicherheit?

Ein NAT (Network Address Translation oder Network Address Translator) ist die Virtualisierung von Internet Protocol (IP)-Adressen. NAT trägt dazu bei, die Sicherheit zu verbessern und die Anzahl der IP-Adressen zu verringern, die ein Unternehmen benötigt. NAT-Gateways sitzen zwischen zwei Netzwerken, dem internen Netzwerk und dem externen Netzwerk

Was ist der Kurs für Cyber-Sicherheit?

Der Zertifizierungskurs Certified Information Systems Auditor (CISA) vermittelt Ihnen die erforderlichen Fähigkeiten, um die Unternehmens-IT zu steuern und zu kontrollieren und ein effektives Sicherheitsaudit durchzuführen. Abgestimmt auf die neueste Ausgabe der CISA-Prüfung (2019) schult es Sie zum Schutz von Informationssystemen