- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Die Faktoren zu sein betrachtet bei der Entscheidung anders Umwelt Kontrollen sind: • Temperatur und Feuchtigkeit • Staub und Schmutz in der Luft • Vibrationen • Speisen und Getränke in der Nähe empfindlicher Geräte • Starke Magnetfelder • Elektromagnetische Felder und Hochfrequenzstörungen oder RFI • Konditionieren der Stromversorgung • Statisch

Was ist in ähnlicher Weise ein physischer Sicherheitsplan?

Ihre physischer Sicherheitsplan sollte das Gebäude, das Datennetz, die Umgebungskontrollen, Sicherheit Steuer- und Telekommunikationsgeräte für Ihre Umgebung. Einige der offensichtlicheren Bereiche, die Sie in a. berücksichtigen sollten physischer Sicherheitsplan enthalten: ? Arten von Feuer Schutz /Unterdrückung.

Was sind außerdem die wesentlichen Informationen, die ein Sicherheitsplan enthalten sollte? Es sollen enthalten die folgenden sechs Teile: Sicherheit Elemente, die brauchen zu gewahrt werden: Verfügbarkeit, Nützlichkeit, Integrität, Authentizität, Vertraulichkeit, Nichtabstreitbarkeit. Verlustquellen dieser Elemente: Missbrauch, Missbrauch, zufälliges Auftreten, Naturgewalten.

Wer ist auch für die physische Sicherheitsplanung verantwortlich?

Die Physische Sicherheit Officer ist mit der Verwaltung, Umsetzung und Leitung beauftragt physische Sicherheit Programme. Diese Person kann auch sein verantwortlich für die Entwicklung und Pflege von physische Sicherheitspläne , Anweisungen, Vorschriften und Standardrichtlinien und -verfahren.

Was sind die drei Teile von physischen Sicherheitsstandards?

Physische Sicherheit ist der Teil von Sicherheit besorgt mit körperlich Maßnahmen zum Schutz der Vermögenswerte und Einrichtungen der Organisation. Die drei Teile zu physischen Sicherheitsstandards für verschiedene Arten von Armeeausrüstung und die Risikostufe ist Zugangskontrolle, Überwachung und Sicherheit testen.

Empfohlen:

Welche Faktoren müssen bei der Aufrechterhaltung der Datenintegrität berücksichtigt werden?

Die Datenintegrität kann durch menschliches Versagen oder, noch schlimmer, durch böswillige Handlungen beeinträchtigt werden. Bedrohungen der Datenintegrität Menschliches Versagen. Unbeabsichtigte Übertragungsfehler. Fehlkonfigurationen und Sicherheitsfehler. Malware, Insider-Bedrohungen und Cyberangriffe. Kompromittierte Hardware

Welche Komponente ermöglicht am ehesten die Kommunikation zwischen physischen und virtuellen Maschinen?

Welche Komponente ermöglicht am ehesten die Kommunikation zwischen physischen und virtuellen Maschinen? -Virtuelle Switches ermöglichen es mehreren virtuellen Servern und/oder Desktops, in einem virtuellen Netzwerksegment und/oder physischen Netzwerk zu kommunizieren. Virtuelle Switches werden oft im Hypervisor konfiguriert

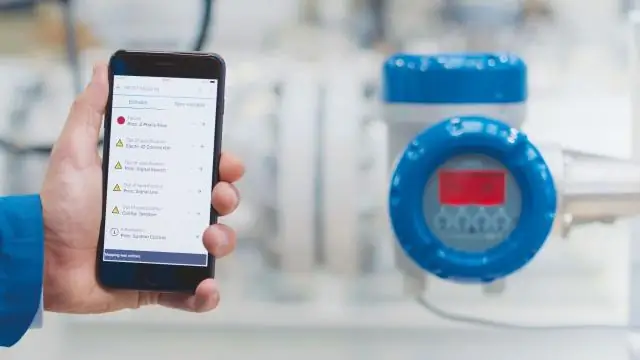

Welche Probleme gibt es bei der Sicherheit mobiler und drahtloser Computer?

Ein allgemeines Sicherheitsproblem Vertraulichkeit: Verhindern, dass nicht autorisierte Benutzer Zugriff auf kritische Informationen eines bestimmten Benutzers erhalten. Integrität: Stellt sicher, dass keine unbefugte Änderung, Zerstörung oder Erstellung von Informationen stattfinden kann. Verfügbarkeit: Sicherstellen, dass autorisierte Benutzer den benötigten Zugriff erhalten

Welchen Datentyp werden Sie verwenden, der die Zeitzone berücksichtigt?

Die datetime-Datentypen sind DATE, TIMESTAMP, TIMESTAMP WITH TIME ZONE und TIMESTAMP WITH LOCAL TIME ZONE. Werte von datetime-Datentypen werden manchmal als datetimes bezeichnet

Was sind die Prinzipien der physischen Sicherheit?

Die physische Sicherheit umfasst die Verwendung mehrerer Ebenen voneinander abhängiger Systeme, die CCTV-Überwachung, Sicherheitspersonal, Schutzbarrieren, Schlösser, Zugangskontrolle, Erkennung von Perimetereinbrüchen, Abschreckungssysteme, Brandschutz und andere Systeme zum Schutz von Personen und Eigentum umfassen können