Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

- Ein General Sicherheitsproblem Vertraulichkeit: Verhindern, dass unbefugte Benutzer Zugriff auf wichtige Informationen eines bestimmten Benutzers erhalten.

- Integrität: Stellt sicher, dass keine unbefugte Änderung, Zerstörung oder Erstellung von Informationen stattfinden kann.

- Verfügbarkeit: Gewährleistet, dass autorisierte Benutzer den benötigten Zugriff erhalten.

Was sind in ähnlicher Weise die Sicherheitsprobleme beim mobilen Computing?

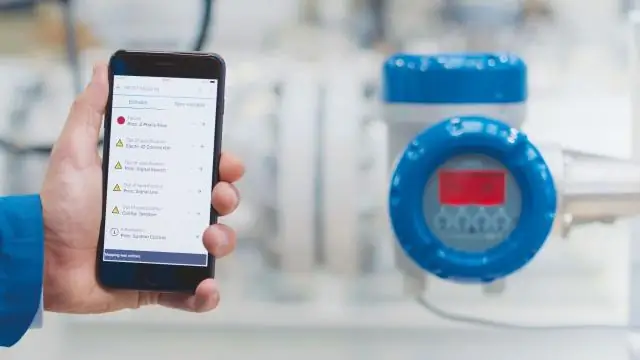

Die Bereitstellung ist daher verpflichtend geworden Sicherheit Maßnahmen zu Mobile Computing . Es gibt verschiedene Arten von Sicherheitsprobleme wie Vertraulichkeit, Integrität, Legitimität, Verfügbarkeit und Rechenschaftspflicht, die individuell geregelt werden müssen. Aufgrund seiner nomadischen Natur ist es nicht einfach, die ordnungsgemäße Verwendung zu überwachen.

Man kann sich auch fragen, was sind die Herausforderungen des Mobile Computing? Herausforderungen in Mobile Computing lassen sich in drei Hauptbereiche einteilen: Kommunikation, Mobilität und Portabilität. Natürlich können Spezialsysteme einige Auslegungsdrücke vermeiden, indem sie auf bestimmte wünschenswerte Eigenschaften verzichten.

Und was sind die Sicherheitsbedenken im Zusammenhang mit Mobile Computing, listen Sie sie auf und erklären Sie sie?

Mobile Computing hat seinen gerechten Anteil an Sicherheitsbedenken wie jede andere Technologie. Unsachgemäße und unethische Praktiken wie Hacking, Industriespionage, Piraterie, Online-Betrug und böswillige Zerstörung sind nur einige der Probleme, denen Mobile Computing.

Was sind die Merkmale von Mobile Computing?

Eigenschaften von Mobile Computing

- Portabilität - Die Möglichkeit, ein Gerät innerhalb einer Lernumgebung oder in andere Umgebungen mit Leichtigkeit zu bewegen.

- Soziale Interaktivität - Die Möglichkeit, Daten zu teilen und zwischen Benutzern zusammenzuarbeiten.

Empfohlen:

Welche drei Bereiche der Router-Sicherheit gibt es?

Von den drei Bereichen Router-Sicherheit, physische Sicherheit, Router-Härtung und Betriebssystemsicherheit umfasst die physische Sicherheit die Aufstellung des Routers in einem sicheren Raum, auf den nur autorisiertes Personal Zugriff hat, das die Passwortwiederherstellung durchführen kann

Welche Umgebungsvariablen sollten bei der Planung der physischen Sicherheit berücksichtigt werden?

Die Faktoren, die bei der Entscheidung für verschiedene Umgebungskontrollen berücksichtigt werden müssen, sind: • Temperatur und Feuchtigkeit • Staub und Schmutz in der Luft • Vibrationen • Speisen und Getränke in der Nähe empfindlicher Geräte • Starke Magnetfelder • Elektromagnetische Felder und Hochfrequenzstörungen oder RFI • Konditionierung der Stromversorgung • Statisch

Welche Datenquelle steht bei der Durchführung einer forensischen Untersuchung in der Reihenfolge der Volatilität an erster Stelle?

Die IETF und die Volatilitätsordnung In diesem Dokument wird erklärt, dass die Sammlung von Beweismitteln mit dem volatilsten Element beginnen und mit dem am wenigsten volatilsten Element enden sollte. Laut IETF ist die Volatilitätsreihenfolge also wie folgt: Register, Cache. Routing-Tabelle, ARP-Cache, Prozesstabelle, Kernel-Statistiken

Welche Angriffsarten gibt es bei der Netzwerksicherheit?

Es gibt verschiedene Arten von DoS- und DDoS-Angriffen; die häufigsten sind TCP-SYN-Flood-Angriffe, Teardrop-Angriffe, Smurf-Angriffe, Ping-of-Death-Angriffe und Botnets

Welche Fragen gibt es bei der Anwaltsprüfung?

Multistate Bar Examination Zivilprozess. Verträge. Verfassungsrecht. Strafrecht und Verfahren. Beweis. Immobilien. Torten