C#-Entwickler: Die Zahl der C#-Softwareentwickler weltweit wurde im Jahr 2018 auf 6,2 Millionen geschätzt(Quelle). Zuletzt bearbeitet: 2025-01-22 17:01

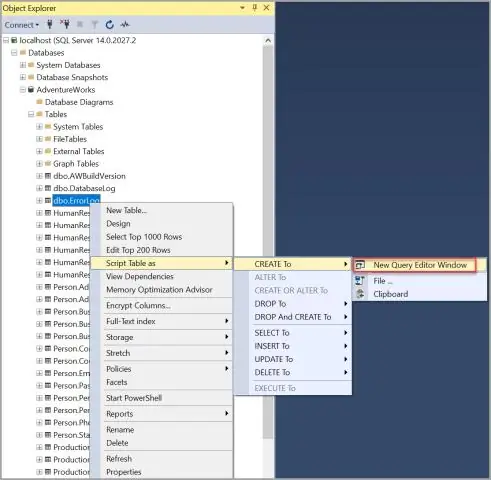

SQL Server. SQL Server, auch als MSSQL bezeichnet, bedeutet Microsoft SQL Server. Es wurde von Microsoft entwickelt. SQL Server verfügt über eine Funktion zur Integration in ein Visual Studio für die Datenprogrammierung. Zuletzt bearbeitet: 2025-01-22 17:01

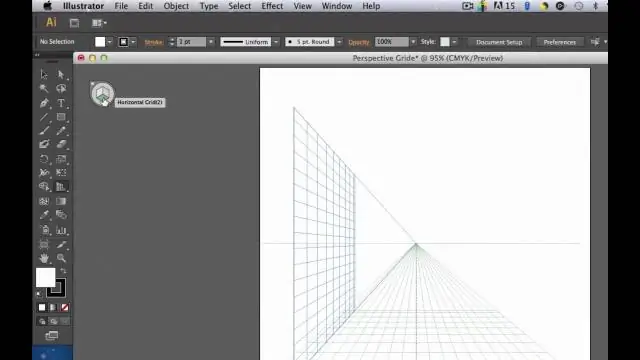

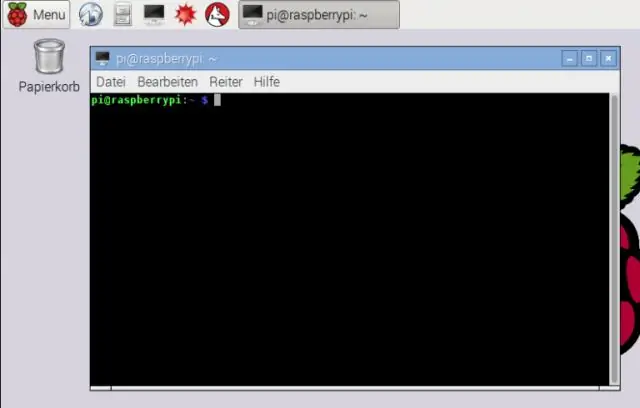

Gehen Sie zum Menü "Datei", klicken Sie auf "Öffnen" und wählen Sie das Bild mit dem Raster aus, das Sie verwenden möchten. Gehen Sie dann zum Menü „Datei“und wählen Sie „Drucken“. Drücken Sie im erscheinenden Fenster mit den Druckoptionen auf 'Drucken'. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie ein Konto bei dmachoice.org. Dies ist die Verbraucher-Website der Direct Marketing Association. Sie können sich von allen Katalogen abmelden oder nur die Kataloge auswählen, von denen Sie sich abmelden möchten. Sie können sich auch vom Erhalt von Zeitschriften- und Kreditkartenangeboten abmelden. Zuletzt bearbeitet: 2025-01-22 17:01

Sie führen den Befehl git remote add aus, um eine Beziehung zwischen Ihrem lokalen Repository und dem entfernten Bitbucket-Repository einzurichten. Dieser Befehl fügt die Bitbucket-Repository-URL mit dem Verknüpfungsnamen des Ursprungs hinzu. Sie pushen dann Ihre lokalen Commits im Master-Branch in den Master-Branch des Remote-Repositorys. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie einen Wiederherstellungscode: Tippen Sie auf Ihr Profilsymbol und dann auf ⚙? um zu den Einstellungen zu gelangen. Tippen Sie auf „Zwei-Faktor-Authentifizierung“(Einrichten der Zwei-Faktor-Authentifizierung, falls noch nicht geschehen) Tippen Sie auf „Wiederherstellungscode“Tippen Sie auf „Code generieren“Geben Sie Ihr Passwort ein, um Ihre Identität zu bestätigen! Speichern Sie Ihren Code und bewahren Sie ihn sicher und zugänglich auf ??. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können zum SQL Server-Konfigurations-Manager gehen und mit der rechten Maustaste auf den SQL Server-Dienst klicken und die Registerkarte "Erweitert" überprüfen, auf der der Name des virtuellen Servers angezeigt wird, wenn der Clusterwert "Ja" lautet. 2. Gehen Sie zum Failover-Cluster-Manager und Sie können den Clusternamen mit Details wie darin enthaltenen Knoten und Ressourcen usw. sehen. Zuletzt bearbeitet: 2025-01-22 17:01

Die kurze Antwort ist ja, sie werden Termiten angreifen und fressen, aber sie sind in ihrer Methode sehr strategisch. Schwarze Ameisen lieben Termiten! Damit Ameisen sich von den Termiten ernähren können, muss das Termitennest durchdrungen werden. Sie werden nicht eine ganze Termitenkolonie ausrotten, da dann ihre Nahrungsversorgung aufhört. Zuletzt bearbeitet: 2025-01-22 17:01

Derzeit können Sie Netflix nicht direkt in China sehen, hauptsächlich weil Netflix seinen Dienst noch nicht für China geöffnet hat. Sie können jedoch einen VPN-Dienst verwenden, um die Geoblockierung von Netflix zu umgehen und Netflix in China zu sehen. Stellen Sie sicher, dass Sie einen guten China-VPN-Dienst wählen, um das beste Fernseherlebnis zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Daher sind Spulen mit größerem Durchmesser die einzige praktische Möglichkeit, die Reichweite zu erhöhen. Ihre Reichweite ist so ziemlich auf einen Spulendurchmesser beschränkt. Sie können dies ein wenig dehnen, indem Sie den Q Ihrer Spulen erhöhen und sie mit Ferrit unterlegen / entkernen. Erhöhen Sie den Q mit Litzendraht und hohen Q-Kappen. Zuletzt bearbeitet: 2025-01-22 17:01

Sitzungen sind eine einfache Möglichkeit, Daten für einzelne Benutzer gegen eine eindeutige Sitzungs-ID zu speichern. Dies kann verwendet werden, um Statusinformationen zwischen Seitenanforderungen beizubehalten. Sitzungs-IDs werden normalerweise über Sitzungs-Cookies an den Browser gesendet und die ID wird verwendet, um vorhandene Sitzungsdaten abzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

Boxer, ein interaktiver Roboter von Spin Master, bietet unzählige Spielmöglichkeiten. Kinder ab 6 Jahren können diesen kleinen Roboter mit ihren Handbewegungen, mit der mitgelieferten Fernbedienung oder mit einer App steuern. Zuletzt bearbeitet: 2025-06-01 05:06

Wie richte ich Arabisch, Farsi und Hebräisch mit der SwiftKey-Tastatur für iOS ein? Öffnen Sie SwiftKey. Tippen Sie auf „Sprachen“. Scrollen Sie in der Sprachliste nach unten, bis Sie die gewünschte Sprache gefunden haben. Tippen Sie auf 'Herunterladen' Sie werden sehen, dass Ihre Sprache automatisch aktiviert ist. Zuletzt bearbeitet: 2025-01-22 17:01

Wechseln Sie im Menüband zur Registerkarte Daten und wählen Sie im Abschnitt Daten abrufen und transformieren die Option Daten abrufen. Wählen Sie Aus anderen Quellen und dann Leere Abfrage aus dem Menü. Benennen Sie die Abfrage fParameters. So rufen Sie die Werte in Ihrer Parametertabelle auf. Zuletzt bearbeitet: 2025-06-01 05:06

Renderings werden verwendet, um eine Seite oder einen Teil einer Seite in Sitecore zu rendern. Es gibt viele Renderings in Sitecore und eines davon ist das View-Rendering. View-Rendering wird in Komponenten verwendet, die wenig Logik ohne Datenbanktransaktion oder einen MVC-Controller erfordern. Es wird verwendet, um a . zu rendern. Zuletzt bearbeitet: 2025-01-22 17:01

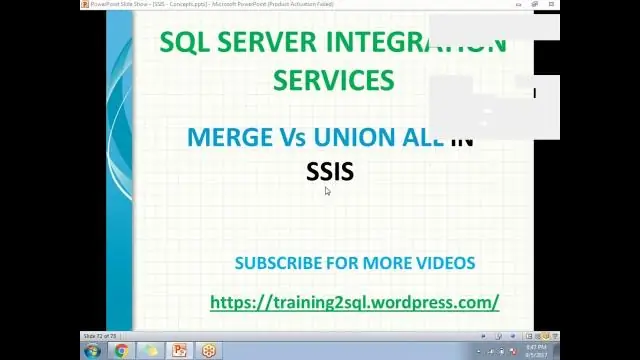

Der erste und offensichtlichste Unterschied besteht darin, dass Merge nur zwei Datensätze akzeptieren kann, während Union All mehr als zwei Datensätze für die Eingabe akzeptieren kann. Der zweite Unterschied besteht darin, dass Merge erfordert, dass beide Datensätze sortiert werden, während Union All keine sortierten Datensätze erfordert. Zuletzt bearbeitet: 2025-01-22 17:01

Findall() Gibt alle nicht überlappenden Übereinstimmungen des Musters in string als eine Liste von Strings zurück. Die Zeichenfolge wird von links nach rechts gescannt und Übereinstimmungen werden in der gefundenen Reihenfolge zurückgegeben. Beispiel: # Ein Python-Programm zur Demonstration der Funktionsweise von. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie in der Konsole mit der rechten Maustaste auf Active Directory-Schema, und wählen Sie Operations Master aus. Aktivieren Sie im Dialogfeld Schemamaster ändern das Kontrollkästchen Schema kann auf diesem Domänencontroller geändert werden, und klicken Sie auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1. Zuerst müssen Sie den Stromkreis isolieren. Verwenden Sie einen Steckdosentester, um zu überprüfen, ob er tot ist, schrauben Sie dann die Frontplatte ab und trennen Sie die Kabel von den Klemmen der Einzelsteckdose-Montagebox. Führen Sie einen grün-gelben Schlauch über den Erdkern, wenn Sie feststellen, dass er freiliegt. Zuletzt bearbeitet: 2025-01-22 17:01

Die erweiterte Verizon Internet Security Suite bietet Ihnen: Antivirus/Anti-Spyware – Hilft beim Erkennen, Blockieren und Entfernen von Viren, Spyware und Adware. Zwei-Wege-Firewall-Schutz – Richten Sie Ihre Firewall so ein, dass Sie das Internet rund um die Uhr nutzen können, um zu verhindern, dass Hacker auf Ihren PC zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

LocalStorage ist eine Art Webspeicher, der es Javascript-Websites und -Apps ermöglicht, Daten ohne Ablaufdatum direkt im Browser zu speichern und darauf zuzugreifen. Das bedeutet, dass die im Browser gespeicherten Daten auch nach dem Schließen des Browserfensters bestehen bleiben. Zuletzt bearbeitet: 2025-01-22 17:01

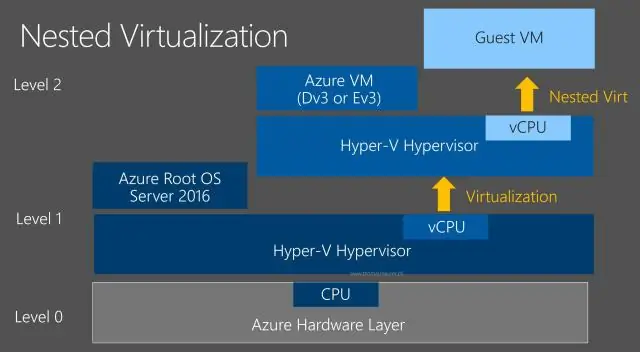

Schritt 1: Checken Sie den im Speicher erstellten Container aus. Schritt 2: Installieren Sie Azure-Powershell. Schritt 3: Hochladen. Schritt 4: Check-out hochgeladen. Schritt 5: Erstellen Sie eine Festplatte von einer VHD. Schritt 6: Erstellen Sie eine neue virtuelle Maschine mit der From Gallery-Methode. Schritt 7: Herstellen einer Verbindung mit dem virtuellen Windows Azure-Computer. Zuletzt bearbeitet: 2025-01-22 17:01

So geht's. Schließen Sie Ihr iPhone oder iPad mit einem geeigneten USB-Kabel an Ihren PC an. Starten Sie die Fotos-App über das Startmenü, den Desktop oder die Taskleiste. Klicken Sie auf Importieren. Klicken Sie auf Fotos, die Sie nicht importieren möchten. Standardmäßig werden alle neuen Fotos zum Importieren ausgewählt. Klicken Sie auf Weiter. Zuletzt bearbeitet: 2025-01-22 17:01

Um all diese Einstellungen zu steuern, tippen Sie auf die Seite, um die Optionsleiste anzuzeigen, und tippen Sie dann auf die Schaltfläche Einstellungen (die mit einem großen und kleinen A) in der oberen linken Ecke des Bildschirms. Die angezeigten Optionen werden angezeigt: Schriftgröße: Tippen Sie auf ein bestimmtes Schriftbeispiel, um die Größe zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, Sie können mit Python eine mobile App entwickeln. Python ist die serverseitige Programmiersprache, während iOS und Android clientseitig sind. Sie können Python mit Framework verwenden, um mobile Anwendungen zu entwickeln, in denen Sie Datenbankeinträge und andere Vorgänge verwalten können. Zuletzt bearbeitet: 2025-01-22 17:01

Es kann auf jedem Betriebssystem installiert werden und wird auch als Open-Source-Anwendung geliefert. So sehr Nginx für Windows eingerichtet und unterstützt wird, bringt es einige Probleme mit sich, die die Leistung einschränken. Wir empfehlen dringend, Nginx auf einem Linux-Server einzurichten. Zuletzt bearbeitet: 2025-01-22 17:01

Der Aktualitätseffekt ist eine Reihenfolge des Präsentationseffekts, der auftritt, wenn neuere Informationen besser erinnert werden und größeres Gewicht bei der Bildung einer Beurteilung erhalten als früher präsentierte Informationen. Die Auswirkungen der Neuzeit in der Sozialpsychologie wurden in der Eindrucksbildungsforschung am gründlichsten untersucht. Zuletzt bearbeitet: 2025-01-22 17:01

Glob(file_pattern, recursive = False) Es ruft die Liste der Dateien ab, die dem angegebenen Muster im Parameter file_pattern entsprechen. Das file_pattern kann ein absoluter oder relativer Pfad sein. Es kann auch Wildcards wie „*“oder „?“enthalten. Symbole. Der rekursive Parameter ist standardmäßig deaktiviert (False). Zuletzt bearbeitet: 2025-01-22 17:01

Das Gegenteil von dem Akt des Komprimierens oder dem Zustand des Komprimierens. Dekompression. Erweiterung. Verdünnung. Zunahme. Zuletzt bearbeitet: 2025-01-22 17:01

Beschreibung. Ein Angreifer erlangt die Kontrolle über einen Prozess, dem erhöhte Rechte zugewiesen wurden, um mit diesen Rechten beliebigen Code auszuführen. Einigen Prozessen werden erhöhte Berechtigungen auf einem Betriebssystem zugewiesen, normalerweise durch die Zuordnung zu einem bestimmten Benutzer, einer Gruppe oder einer Rolle. Zuletzt bearbeitet: 2025-01-22 17:01

Maven ist ein leistungsstarkes Projektmanagement-Tool, das auf POM (Project Object Model) basiert. Es wird für die Erstellung, Abhängigkeit und Dokumentation von Projekten verwendet. Es vereinfacht den Build-Prozess wie ANT. maven erleichtern die tägliche Arbeit von Java-Entwicklern und helfen generell beim Verständnis jedes Java-basierten Projekts. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist die Aufgabe von Cisco Secure Access Control Server (ACS), Netzwerkgeräten Authentifizierungs-, Kontoführungs- und Autorisierungsdienste anzubieten. Es umfasst Router, Switches, Cisco PIX-Firewalls und Netzwerkzugriffsserver. Cisco Secure Access Control Server unterstützt zwei wichtige AAA-Protokolle; nämlich TACACS+ und RADIUS. Zuletzt bearbeitet: 2025-06-01 05:06

In Office Online Gehen Sie zu www.Office.com und wählen Sie in der oberen rechten Ecke Anmelden aus. Geben Sie Ihre E-Mail-Adresse und Ihr Passwort ein. Dies kann Ihr persönliches Microsoft-Konto sein oder der Benutzername und das Kennwort, das Sie mit Ihrem Geschäfts- oder Schulkonto verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

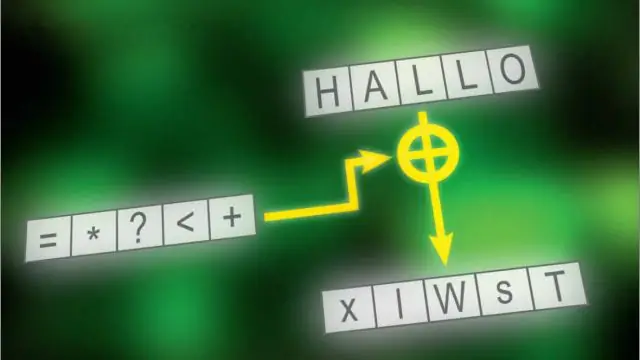

Kryptographie ist das Studium von Konzepten wie Verschlüsselung, Entschlüsselung, die verwendet wird, um eine sichere Kommunikation zu gewährleisten, während Verschlüsselung der Prozess der Verschlüsselung einer Nachricht mit einem Algorithmus ist. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte: Laden Sie die CAB-Dateien x86 / X64 je nach Betriebssystemarchitektur herunter. Benennen Sie die Datei in KBnummer um. In Ordner C kopieren: Eingabeaufforderung als Administrator ausführen (Rechtsklick auf das Windows-Symbol und Option auswählen). Geben Sie den Befehl „DISM.exe /Online /Add-Package/PackagePath:c:KBnumber. Dies installiert die CU CAB-Datei. Zuletzt bearbeitet: 2025-01-22 17:01

Taboola ist ein legitimer Werbedienst, den Website-Publisher verwenden, um Einnahmen auf ihren Websites zu erzielen. Leider gibt es einige Adware-Programme, die diese Anzeigen auf Websites, die Sie ohne die Erlaubnis des Herausgebers besuchen, injizieren, um Einnahmen zu erzielen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Datenintegration (manchmal auch Extract Transform and Load oder ETL genannt) beschäftigt sich mit dem Problem, Daten aus den unterschiedlichsten Quellen einzubringen und zu normalisieren. Weitere Informationen zu diesen Webdiensten finden Sie im 'Integratorhandbuch für SAP BusinessObjects Data Services'. Zuletzt bearbeitet: 2025-01-22 17:01

Panorama bietet einfach zu implementierende und zentralisierte Verwaltungsfunktionen, um Einblicke in den netzwerkweiten Datenverkehr und Bedrohungen zu erhalten und Ihre Firewalls überall zu verwalten. Richtlinienverwaltung Stellen Sie konsistente und wiederverwendbare Richtlinien bereit und verwalten Sie sie. Zuletzt bearbeitet: 2025-06-01 05:06

Maven-Abhängigkeitsbereich – sofern der bereitgestellte Maven-Abhängigkeitsbereich während des Builds und Testens des Projekts verwendet wird. Sie müssen ebenfalls ausgeführt werden, sollten aber nicht exportiert werden, da die Abhängigkeit von der Laufzeit bereitgestellt wird, beispielsweise vom Servlet-Container oder Anwendungsserver. Zuletzt bearbeitet: 2025-06-01 05:06

Ein gängiges Beispiel für sequentiellen Zugriff ist ein Laufwerk, bei dem das Gerät das Band des Bandes vorwärts oder rückwärts bewegen muss, um die gewünschten Informationen zu erreichen. Das Gegenteil wäre RAM (Random Access Memory), das überall auf dem Chip gehen kann, um auf die Informationen zuzugreifen. Zuletzt bearbeitet: 2025-01-22 17:01