Erweitert von: PLZ. Zuletzt bearbeitet: 2025-01-22 17:01

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet. Zuletzt bearbeitet: 2025-01-22 17:01

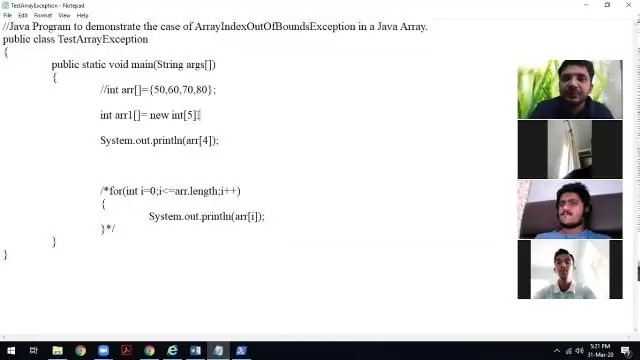

Index Out of Bound-Ausnahme. Index Out of Bound Exception ist die ungeprüfte Ausnahme, die bei Laufzeitfehlern auftritt. Dies liegt an einem ungültigen Parameter, der in einem Code an eine Methode übergeben wird. Der Java-Compiler prüft den Fehler beim Kompilieren eines Programms nicht. Zuletzt bearbeitet: 2025-01-22 17:01

Aufgrund der Trennung zwischen Rechen- und Speicherebene erfordert BigQuery ein ultraschnelles Netzwerk, das Terabytes an Daten in Sekundenschnelle direkt vom Speicher in die Recheneinheit für die Ausführung von Dremel-Jobs liefern kann. Das Jupiter-Netzwerk von Google ermöglicht es dem BigQuery-Dienst, 1 Petabit/s der gesamten Bisektionsbandbreite zu nutzen. Zuletzt bearbeitet: 2025-01-22 17:01

Shodan ist eine Suchmaschine, die es dem Benutzer ermöglicht, mithilfe verschiedener Filter bestimmte Computertypen (Webcams, Router, Server usw.) zu finden, die mit dem Internet verbunden sind. Einige haben es auch als Suchmaschine für Service-Banner beschrieben, bei denen es sich um Metadaten handelt, die der Server an den Client zurücksendet. Zuletzt bearbeitet: 2025-01-22 17:01

ACID steht für Atomicity, Consistency, Isolation und Durability. Konsistenz stellt sicher, dass jede Transaktion die Datenbank von einem gültigen Zustand in einen anderen Zustand bringt. Isolation besagt, dass jede Transaktion unabhängig voneinander sein sollte, d. h. eine Transaktion sollte sich nicht auf eine andere auswirken. Zuletzt bearbeitet: 2025-06-01 05:06

Die Textnachricht scheint von PayPal von einer Kurzwahlnummer gesendet worden zu sein. Diese PayPal-Text-Phishing-Betrug funktioniert, weil viele Leute die Nachrichten nicht sorgfältig prüfen, bevor sie auf Links klicken. Es ist möglicherweise nicht sofort ersichtlich, dass sich eine Person nicht auf der echten PayPal-Website befindet. Zuletzt bearbeitet: 2025-01-22 17:01

Es war immer ein gutes Preis-Leistungs-Verhältnis, Ihr Breitband von Sky zu beziehen, wenn Sie bereits den Fernseher haben, und mit Sky Q gibt es einen praktischen zusätzlichen Bonus: Der Sky Q Hub-Router, der mit Sky Q geliefert wird, ermöglicht es Ihrer Sky Q-Hauptbox und Ihrem Mini, als Wi . zu fungieren -Fi-Hotspots, die Ihr drahtloses Netzwerk direkt in Ihrem Haus verbessern. Zuletzt bearbeitet: 2025-06-01 05:06

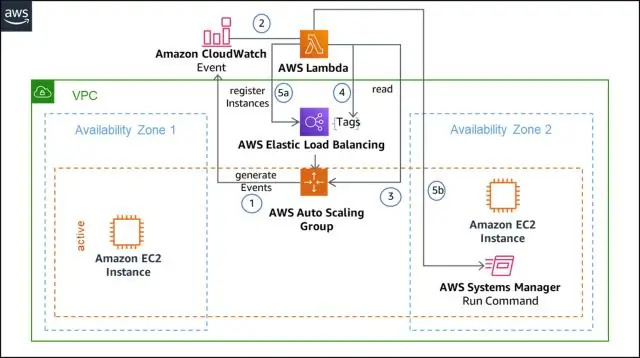

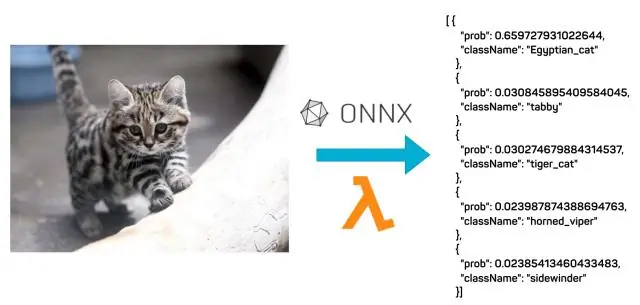

Das Ausführen von Anwendungen auf EC2-Instances ist eine gute Lösung, wenn Anwendungen den ganzen Tag über regelmäßig ausgeführt werden müssen. Lambda. Eine Lambda-Funktion ist immer verfügbar, läuft aber nicht ständig. Standardmäßig ist die Lambda-Funktion inaktiv. Zuletzt bearbeitet: 2025-01-22 17:01

Boogie Board kann endlich Bilder speichern. Ein neues Boogie Board speichert nicht nur Dateien, sondern verwandelt ein Bluetooth-kompatibles Gerät in einen zweiten Bildschirm. Zum Speichern von Dateien verfügt das 9,7-Zoll-Gerät über einen integrierten Micro-SD-Kartenleser. Zuletzt bearbeitet: 2025-01-22 17:01

Genau wie bei Photoshop, Illustrator und verschiedenen anderen Adobe-Programmen können Sie After Effects als 'SingleApp'-Abonnement für 19,99 USD pro Monat erwerben. Dieses Abonnement beinhaltet auch eine persönliche Website für Ihr Kreativportfolio mit 20 GB Cloud-Speicher zur Verwaltung der digitalen Dateien. Zuletzt bearbeitet: 2025-01-22 17:01

Rufen Sie uns unter 1.800 an. 921.8101, um eine aufgezeichnete Nachricht über Ausfälle in Ihrer Nähe zu hören. Wählen Sie dann die Option, eine Textnachricht zu erhalten, wenn der Dienst wiederhergestellt wird. Zuletzt bearbeitet: 2025-01-22 17:01

USB On-The-Go (USB OTG oder nur OTG) ist eine Spezifikation, die erstmals Ende 2001 verwendet wurde und es USB-Geräten wie Tablets oder Smartphones ermöglicht, als Host zu fungieren und andere USB-Geräte wie USB-Flash-Laufwerke, Digitalkameras, Mäuse zuzulassen oder Tastaturen, um daran befestigt zu werden. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist ein Konsensmechanismus? Ein Konsensmechanismus ist ein fehlertoleranter Mechanismus, der in Computer- und Blockchain-Systemen verwendet wird, um die erforderliche Übereinstimmung über einen einzelnen Datenwert oder einen einzelnen Zustand des Netzwerks zwischen verteilten Prozessen oder Multi-Agenten-Systemen zu erreichen, wie beispielsweise bei Kryptowährungen. Zuletzt bearbeitet: 2025-01-22 17:01

Sekundärspeicher ist in großen Mengen verfügbar und immer größer als der Primärspeicher. Ein Computer kann sogar ohne sekundären Speicher arbeiten, da es sich um einen externen Speicher handelt. Beispiele für sekundären Speicher sind Festplatte, Diskette, CD, DVD usw. Zuletzt bearbeitet: 2025-01-22 17:01

DSL steht für Digital Subscriber Line. Benutzer erhalten eine Hochgeschwindigkeits-Bandbreitenverbindung von einer Telefonanschlussdose in einem bestehenden Telefonnetz. DSL funktioniert innerhalb der Frequenzen, die das Telefon nicht unterstützt, sodass Sie beim Telefonieren das Internet nutzen können. Zuletzt bearbeitet: 2025-01-22 17:01

Arten von Beziehungen. Basierend auf der Wiederverwendung der Datenelemente von einer Klasse zu einer anderen Klasse in JAVA haben wir drei Arten von Beziehungen. Sie sind Ist-Beziehung, Hat-Beziehung und Verwendet-Beziehung. Verwendet – eine Beziehung ist eine Beziehung, bei der eine Methode einer Klasse ein Objekt einer anderen Klasse verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

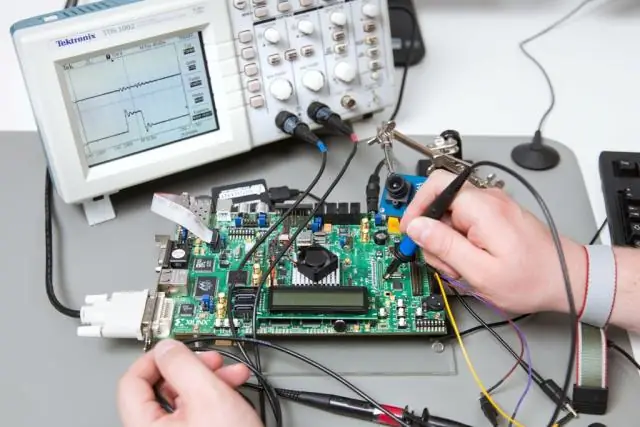

Ein eingebettetes System ist eine Kombination aus Computerhardware und -software, die entweder fest in ihrer Leistungsfähigkeit oder programmierbar ist und für eine bestimmte Funktion oder Funktionen innerhalb eines größeren Systems entwickelt wurde. Zuletzt bearbeitet: 2025-01-22 17:01

Option 2: Fotos mit dem Handy scannen – mit der getanen App Pic Scanner Gold und seiner Lite-Version PicScanner können Sie mehrere Fotos gleichzeitig scannen. Eine schnellere und einfachere Option zum Scannen von Fotos ist die Verwendung eines aniPhone oder iPad und einer Fotoscanner-App. Zuletzt bearbeitet: 2025-06-01 05:06

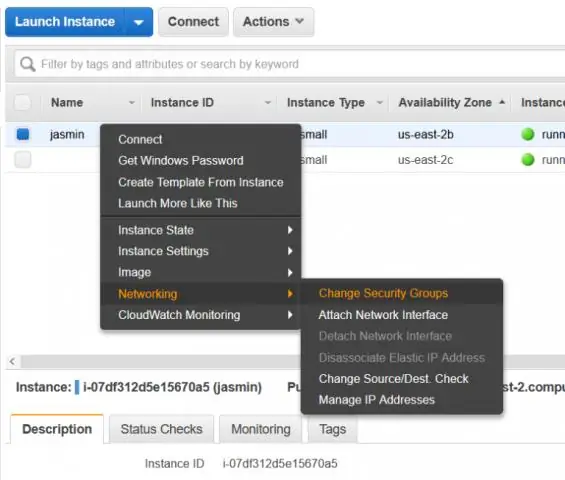

Erstellen einer Sicherheitsgruppe Wählen Sie im Navigationsbereich Sicherheitsgruppen. Wählen Sie Sicherheitsgruppe erstellen. Geben Sie einen Namen und eine Beschreibung für die Sicherheitsgruppe an. Wählen Sie für VPC die ID der VPC aus. Sie können mit dem Hinzufügen von Regeln beginnen oder Erstellen auswählen, um die Sicherheitsgruppe jetzt zu erstellen (Sie können Regeln später jederzeit hinzufügen). Zuletzt bearbeitet: 2025-01-22 17:01

Bestes Gesamtergebnis: Metro von T-Mobile. Auf Metropcs.com kaufen. Am besten unbegrenzt: Boost Mobile. Auf Boostmobile.com kaufen. Das Beste für jeden Tag: Republic Wireless. AufRepublicwireless.com kaufen. Beste Basis: GoSmart Mobile. Bestes Preis-Leistungs-Verhältnis: Virgin Mobile USA. Beste Einzelperson: T-Mobile. Beste Freiheit: AT&T Prepaid. Beste Abdeckung: Verizon Wireless. Zuletzt bearbeitet: 2025-01-22 17:01

Data Science verwendet Techniken wie maschinelles Lernen und künstliche Intelligenz, um aussagekräftige Informationen zu extrahieren und zukünftige Muster und Verhaltensweisen vorherzusagen. Der Bereich der Datenwissenschaft wächst mit dem technologischen Fortschritt und den Techniken zur Erfassung und Analyse von Big Data, die immer ausgefeilter werden. Zuletzt bearbeitet: 2025-06-01 05:06

Therm-, wurzel. -therm- kommt aus dem Griechischen und bedeutet "Wärme". '' Diese Bedeutung finden Sie in solchen Wörtern wie: Unterkühlung, Thermodynamik, Thermodynamik, Thermometer, Thermostat. Zuletzt bearbeitet: 2025-01-22 17:01

Die Funktion DBTIMEZONE gibt eine Zeichenfolge zurück, die einen Zeitzonen-Offset im Format [+|-]TZH:TZM z. B. -05:00 oder einen Zeitzonen-Regionsnamen z. B. Europa/London darstellt. Der Wert der Datenbankzeitzone hängt davon ab, wie Sie ihn in der letzten CREATE DATABASE- oder ALTER DATABASE-Anweisung angeben. Zuletzt bearbeitet: 2025-01-22 17:01

Drücken Sie 'Alt-Tab', um schnell zwischen dem aktuellen und dem zuletzt angezeigten Fenster zu wechseln. Drücken Sie wiederholt die Verknüpfung, um eine andere Registerkarte auszuwählen; Wenn Sie die Tasten loslassen, zeigt Windows das ausgewählte Fenster an. Drücken Sie 'Strg-Alt-Tab', um einen Overlayscreen mit Programmfenstern anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

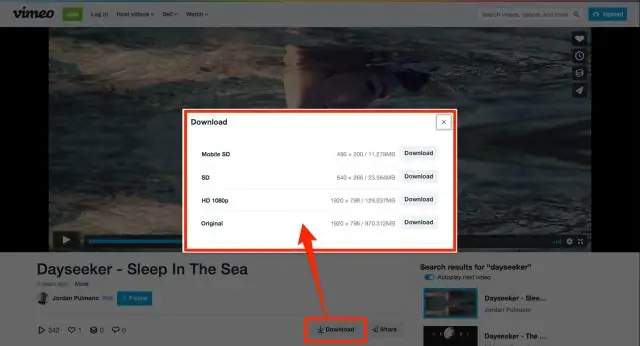

Zuschauer können die Wiedergaberate beschleunigen oder verlangsamen, wodurch feine Details erfasst und Inhalte schneller als je zuvor konsumiert werden können. Um zu beginnen, greifen Sie auf die Einbettungseinstellungen Ihres Videos zu und schalten Sie im Abschnitt "Videosteuerungen" die Option "Geschwindigkeitssteuerung" um. Zuletzt bearbeitet: 2025-06-01 05:06

Wie kam Sleepy Hollow zu seinem Namen? Der Name Tarrytown wurde von den Hausfrauen des angrenzenden Landes gegeben, weil die Ehemänner an Markttagen in der Dorfkneipe warteten. Der Name Sleepy Hollow kommt von dem schläfrigen, verträumten Einfluss, der über dem Land zu schweben scheint. Zuletzt bearbeitet: 2025-01-22 17:01

SOLID ist ein Akronym, das für fünf Grundprinzipien der objektorientierten Programmierung und des Designs steht, um STUPID-Code zu reparieren: Single Responsibility Principle. Offen/Geschlossen-Prinzip. Liskov-Substitutionsprinzip. Prinzip der Schnittstellentrennung. Zuletzt bearbeitet: 2025-01-22 17:01

Dmesg-Pufferprotokolle löschen Sie können weiterhin Protokolle anzeigen, die in '/var/log/dmesg'-Dateien gespeichert sind. Wenn Sie ein Gerät anschließen, wird eine dmesg-Ausgabe generiert. Zuletzt bearbeitet: 2025-01-22 17:01

Java ist eines der am häufigsten verwendeten und nicht nur in der KI-Entwicklung. Es leitet einen Großteil seiner Syntax von C und C++ ab, zusätzlich zu seinen kleineren Werkzeugen als diese. Java ist nicht nur für NLP und Suchalgorithmen geeignet, sondern auch für neuronale Netze. Zuletzt bearbeitet: 2025-01-22 17:01

Bereitstellen von Docker-Containern Schritt 1: Richten Sie Ihren ersten Lauf mit Amazon ECS ein. Schritt 2: Erstellen Sie eine Aufgabendefinition. Schritt 3: Konfigurieren Sie Ihren Dienst. Schritt 4: Konfigurieren Sie Ihren Cluster. Schritt 5: Starten Sie Ihre Ressourcen und zeigen Sie sie an. Schritt 6: Öffnen Sie die Beispielanwendung. Schritt 7: Löschen Sie Ihre Ressourcen. Zuletzt bearbeitet: 2025-01-22 17:01

Aus der Dokumentation: CLASS Torch.nn.Linear(in_features, out_features, bias=True) Wendet eine lineare Transformation auf die eingehenden Daten an: y = xW^T + b. Parameter: in_features – Größe jedes Eingabesample. Zuletzt bearbeitet: 2025-06-01 05:06

Neverware ist ein amerikanisches Technologieunternehmen, das einen Dienst anbietet, der alternde PCs schneller und sicherer machen soll. Im Februar 2015 brachte das Unternehmen sein zweites Produkt CloudReady auf den Markt; ein Betriebssystem, das auf Googles Open-Source-Betriebssystem Chromium basiert. Zuletzt bearbeitet: 2025-01-22 17:01

Zugriff in IBM Cloud verwalten Gehen Sie für IAM-Ressourcen zu Manage > Access (IAM) und wählen Sie dann Benutzer, Zugriffsgruppen oder Service-IDs aus, um loszulegen. Um Zugriff auf Ihre klassischen Infrastrukturressourcen zuzuweisen, legen Sie die Berechtigungen unter Verwalten > Zugriff(IAM) auf der Registerkarte Klassische Infrastruktur für den Benutzer fest, dem Sie Zugriff zuweisen möchten. Zuletzt bearbeitet: 2025-06-01 05:06

Befolgen Sie diese Schritte auf jedem Mac mit OS X, den Sie mit dem Netzwerk verbinden möchten: Klicken Sie im Dock auf das Symbol Systemeinstellungen. Klicken Sie auf das Netzwerksymbol (unter Internet &Netzwerk). Klicken Sie in der Verbindungsliste auf der linken Seite auf Ethernet. Klicken Sie auf das Einblendmenü IPv4 konfigurieren und wählen Sie DHCP verwenden. Klicken Sie auf die Schaltfläche Übernehmen. Zuletzt bearbeitet: 2025-06-01 05:06

Middleware-Funktionen sind Funktionen, die Zugriff auf das Request-Objekt (req), das Response-Objekt (res) und die nächste Middleware-Funktion im Request-Response-Zyklus der Anwendung haben. Die nächste Middleware-Funktion wird üblicherweise durch eine Variable namens next . bezeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

So richten Sie Voice Match ein Öffnen Sie die Google Home App. Tippen Sie rechts oben auf Ihr Konto. Vergewissern Sie sich, dass das angezeigte Google-Konto mit Ihrem Google Home- oder Google Nest-Gerät verknüpft ist. Kehren Sie zum Startbildschirm zurück und tippen Sie auf Einstellungen. Scrolle nach unten zu "Google Assistant-Dienste" und tippe dann auf Weitere Einstellungen. Zuletzt bearbeitet: 2025-01-22 17:01

AES und ChaCha20 sind seit Beginn des 21. Jahrhunderts die besten symmetrischen Chiffren. Der Unterschied zwischen ihnen besteht, einfach ausgedrückt, darin, dass sie eine Block- und eine Stromchiffre sind und sich daher in der Geschwindigkeit unterscheiden. Zuletzt bearbeitet: 2025-01-22 17:01

Halten Sie die Maustaste gedrückt und bewegen Sie sie dann, um auf dem Bildschirm zu zeichnen, zusammen mit den Pfeillinien oder durchgezogenen Formen. Gedrückt halten, um Markierungen zu löschen. Zuletzt bearbeitet: 2025-01-22 17:01

Servicezeit (min) = Gesamtservicezeit (min) Gesamtzahl der Kunden = 317 100 = 3,17 min Durchschnittliche Zwischenankunftszeit (min) = Summe der Zwischenankunftszeiten (min) Anzahl der Ankünfte − 1 = 415 99 = 4,19 N.B.E[Zwischenankunftszeit] = 1+8 2 = 3,2min. Zuletzt bearbeitet: 2025-01-22 17:01