Warum ist Cloud besser als On-Premise? Aufgrund ihrer Flexibilität, Zuverlässigkeit und Sicherheit besser als On-Premise genannt, macht die Cloud den Aufwand für die Wartung und Aktualisierung von Systemen überflüssig, sodass Sie Ihre Zeit, Ihr Geld und Ihre Ressourcen in die Erfüllung Ihrer Kerngeschäftsstrategien investieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Anti-Präfix bedeutet entgegengesetzt, gegen oder entgegenwirkend. dys-Präfix bedeutet schlecht, schwierig oder schmerzhaft. Endo. Zuletzt bearbeitet: 2025-01-22 17:01

Ein eingebettetes System ist ein Computersystem mit dedizierter Funktion innerhalb eines größeren mechanischen oder elektrischen Systems, oft mit Einschränkungen bei der Echtzeitberechnung. Es ist als Teil eines kompletten Geräts eingebettet, das oft Hardware und mechanische Teile enthält. Eingebettete Systeme steuern viele Geräte, die heute selten verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie eine Timewarp-E-Mail-Kampagne senden, beginnen wir mit dem Senden, wenn die erste Zeitzone der Welt, UTC +14, Ihre geplante Zeit erreicht. Zuletzt bearbeitet: 2025-01-22 17:01

Die vier Arten von Videos, die Sie auf Ihrem VR-Headset ansehen können 3D-Video: Sie haben 3D-Filme im Kino gesehen und können diese 3D-Filme auch auf Blu-ray kaufen. Um sie in VR anzusehen, können Sie diese 3D-Blu-ray in ein "Nebeneinander"- oder "Über-Unter"-Format rippen, das auf einem VR-Headset in 3D abgespielt werden kann. Zuletzt bearbeitet: 2025-06-01 05:06

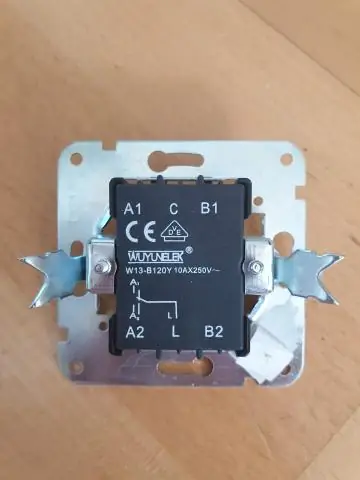

Halten Sie Beschriftungen für Kippschalter kurz und direkt. Die Beschriftungen der Umschalter sollten beschreiben, was das Steuerelement tut, wenn der Schalter eingeschaltet ist; sie sollten nicht neutral oder mehrdeutig sein. Sagen Sie im Zweifelsfall das Etikett laut und fügen Sie am Ende „an/aus“an. Wenn es keinen Sinn macht, dann schreiben Sie das Etikett um. Zuletzt bearbeitet: 2025-01-22 17:01

JBoss enthält einen eigenen Webserver, daher wird Apache technisch nicht benötigt. Es ist möglich, JBoss ohne Apache auszuführen. Dieser Ansatz ist am besten geeignet, wenn der virtuelle Server nur zum Ausführen dieser Anwendung und sonst nichts verwendet wird. Zuletzt bearbeitet: 2025-01-22 17:01

Die Definition eines Pointcuts von der AspectJ-Homepage: Ein Pointcut ist ein Programmelement, das Verbindungspunkte auswählt und Daten aus dem Ausführungskontext dieser Verbindungspunkte bereitstellt. Pointcuts werden in erster Linie von Ratschlägen verwendet. Sie können mit booleschen Operatoren zusammengesetzt werden, um andere Pointcuts aufzubauen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Laptop verbraucht typischerweise etwa 50 Watt Strom, das entspricht 0,05 kWh. Das heißt, wenn ein Laptop acht Stunden am Tag in Betrieb ist, kostet der Betrieb des Laptops 5 Pence pro Tag (basierend auf einem durchschnittlichen Energieeinheitskosten von 12,5 Pence/kWh). Zuletzt bearbeitet: 2025-06-01 05:06

Schritte Öffnen Sie die Systemsteuerung. Gehen Sie wie folgt vor, um die Systemsteuerung zu öffnen: Klicken Sie auf Programm deinstallieren. Es befindet sich unter "Programme" in der Systemsteuerung. Scrollen Sie nach unten und klicken Sie auf NVIDIA-Grafiktreiber. Klicken Sie auf Deinstallieren/Ändern. Klicken Sie auf Deinstallieren. Klicken Sie auf Jetzt neu starten. Öffnen Sie die Systemsteuerung. Klicken Sie auf Programm deinstallieren. Zuletzt bearbeitet: 2025-01-22 17:01

Bei den meisten Samsung-Tablets ist die Modellnummer deutlich auf der Rückseite des Gehäuses nach unten aufgedruckt. Sie müssen alle Schutzhüllen von Drittanbietern entfernen, um es zu sehen. Zuletzt bearbeitet: 2025-01-22 17:01

Pole: Ein Schalterpol bezieht sich auf die Anzahl der separaten Stromkreise, die der Schalter steuert. Ein einpoliger Schalter steuert nur einen Stromkreis. Ein zweipoliger Schalter steuert zwei getrennte Stromkreise. Ein zweipoliger Schalter ist wie zwei separate einpolige Schalter, die mechanisch durch denselben Hebel, Knopf oder Knopf betätigt werden. Zuletzt bearbeitet: 2025-01-22 17:01

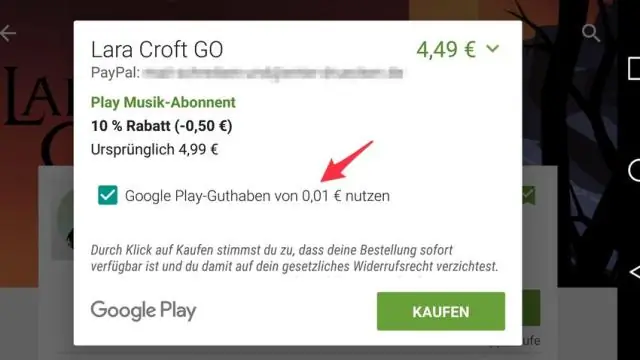

Wenn Sie nach dem Löschen des Caches und der Daten des Play Store immer noch nicht herunterladen können, starten Sie Ihr Gerät neu. Halten Sie die Power-Taste gedrückt, bis das Menü erscheint. Tippen Sie auf Ausschalten oder Neustart, wenn dies eine Option ist. Halten Sie bei Bedarf die Ein-/Aus-Taste gedrückt, bis sich Ihr Gerät wieder einschaltet. Zuletzt bearbeitet: 2025-01-22 17:01

Von Outlook zu Hotmail wechseln Klicken Sie oben rechts auf das Symbol Einstellungen (dargestellt durch ein Zahnradsymbol) und wählen Sie Zurück zu Hotmail wechseln. Sie haben die Möglichkeit, Feedback an die Site zu senden. Sobald Sie Ihre Option ausgewählt haben, werden Sie zur alten Windows Live-Erfahrung weitergeleitet. Zuletzt bearbeitet: 2025-01-22 17:01

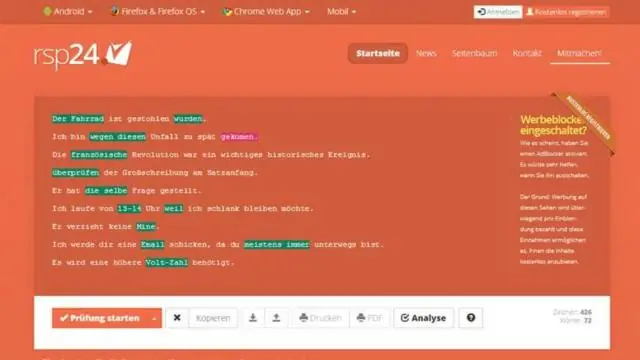

Die Rechtschreibprüfung erkennt nicht die unsachgemäße Verwendung von Homonymen wie "ihr" und "dort". Die Rechtschreibprüfung kann Wörter als Fehler markieren, die tatsächlich richtig sind. Die Rechtschreibprüfung bietet nicht immer nützliche Rechtschreibvorschläge für stark falsch geschriebene Wörter. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Ihr Lenovo die F1- oder F2-Taste verwendet, können Sie auf Ihr BIOS zugreifen, indem Sie kurz nach dem Einschalten Ihres Computers aus dem AUS-Zustand einige Male auf Ihre Taste drücken, um Ihre BIOS-Setup-Taste zu drücken. Bitte beachten Sie, dass einige Modelle wie die Yoga-Serie über kompakte Tastaturen verfügen, sodass Sie möglicherweise Fn + BIOS-Setup-Taste drücken müssen. Zuletzt bearbeitet: 2025-01-22 17:01

SVR. (vom Server umgeleitet). Zuletzt bearbeitet: 2025-01-22 17:01

Die Spezifikationsdateien sind Komponententests für Ihre Quelldateien. Die Konvention für Angular-Anwendungen lautet: a. spez. Sie werden mit dem Jasmine-Javascript-Test-Framework über den Karma-Testläufer (https://karma-runner.github.io/) ausgeführt, wenn Sie den Befehl ng test verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Dropbox Windows Phone-App kann so viele Dateien speichern, wie Ihr Windows-Telefon speichern kann oder das Dropboxspace-Kontingent zulässt. Wenn der Speicherplatz auf dem Gerät knapp wird, wird durch das Entfernen von Dateien, die Sie offline verfügbar gemacht haben, Speicherplatz auf Ihrem Telefon freigegeben. Zuletzt bearbeitet: 2025-01-22 17:01

Suffix bedeutet klein. -cy. Suffix bedeutet Tatsache oder Seinszustand. -dom. Zuletzt bearbeitet: 2025-01-22 17:01

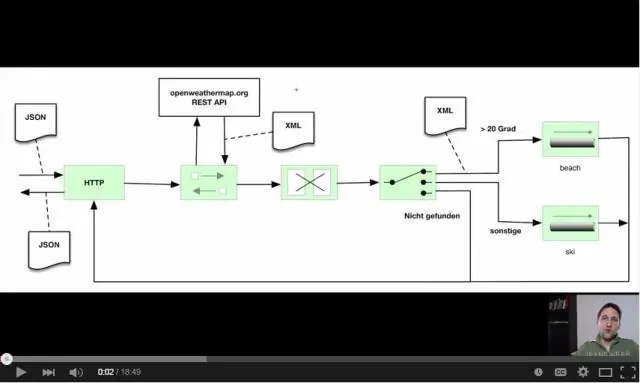

Zu den grundlegenden Signaloperationen gehören Zeitverschiebung, Skalierung und Umkehrung. In diesem Video wird ein zeitkontinuierliches Signal x(t) skizziert und anschließend werden 4 verschiedene Signaloperationsbeispiele demonstriert. Zeitverschiebung, Kompression, Expansion und Umkehr werden alle einzeln betrachtet. Zuletzt bearbeitet: 2025-01-22 17:01

Dies bedeutet, dass sie nicht zur Klasse selbst gehören. Stattdessen geben sie an, welche Variablen und Methoden sich in einem Objekt befinden, das zu dieser Klasse gehört. (Solche Objekte werden 'Instanzen' der Klasse genannt.) Instanzvariablen und Instanzmethoden sind also die Daten und das Verhalten von Objekten. Zuletzt bearbeitet: 2025-01-22 17:01

Virgin Mobile läuft über das Sprint-Netzwerk und AT&T läuft über ihr eigenes Netzwerk. Sprint verwendet die CDMA-Technologie, während AT&T die GSM-Technologie verwendet. Diese beiden Technologien sind normalerweise nicht miteinander kompatibel, da sie mit einzigartigen Bandfrequenzen ausgelegt sind. Virgin Mobilephones sind Telefone der Marke Sprint. Zuletzt bearbeitet: 2025-01-22 17:01

Schritte Greifen Sie auf die Systemkonsole eines Knotens zu: Wenn Sie sich in der SP-CLI des Knotens Geben Sie diesen Befehl ein. Systemkonsole an. ONTAP-CLI. Systemknoten-Run-Konsole. Melden Sie sich bei der Systemkonsole an, wenn Sie dazu aufgefordert werden. Um die Systemkonsole zu verlassen, drücken Sie Strg-D. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie zu Einstellungen> Allgemein> Tastatur> Tastenkombinationen. Tippen Sie auf das +-Zeichen, kopieren Sie das Kreuz unten und fügen Sie es in den Satz ein. Zuletzt bearbeitet: 2025-01-22 17:01

Schritt 1: Navigieren Sie zum Google Play Store-Symbol im Sony BRAVIA Launcher. Schritt 2: Klicken Sie auf das kleine Suchsymbol in der oberen linken Ecke des Bildschirms. Schritt 3: Geben Sie Kodi in das Suchfeld ein und drücken Sie dann auf die Schaltfläche SUCHEN. Schritt 4: Klicken Sie auf das Kodiappicon. Zuletzt bearbeitet: 2025-01-22 17:01

Standardmäßig verwendet Jenkins eine eigene Datenbank für die Benutzerverwaltung. Gehen Sie zu Personen im Jenkins-Dashboard, um Benutzer anzuzeigen, die Sie haben. Wenn Sie dort keine Option zum Hinzufügen von Benutzern finden, seien Sie nicht entmutigt, lesen Sie weiter. Gehen Sie zu Jenkins verwalten und scrollen Sie nach unten, die vorletzte Option sollte Benutzer verwalten sein. Zuletzt bearbeitet: 2025-01-22 17:01

Öffnen Sie einen Webbrowser und geben Sie die IP-Adresse des ADSL-Routers ein (Standard ist 192.168.1.1). Drücken Sie Enter. Geben Sie den Anmeldenamen und das Kennwort ein (Standard ist admin/admin). Klicken Sie oben auf die Registerkarte Tools. Klicken Sie auf die Schaltfläche Wiederherstellen, um das Gerät auf die Werkseinstellungen zurückzusetzen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein anderes Wort für beleuchtet Auch verwendet mit up: besotted. Gehen Sie zu 'Auch verwendet mit up: besotted'-Definitionen. scheußlich. Gehen Sie zu 'beschissenen' Definitionen. kryptisch. Krank von solcher Unmäßigkeit. betrunken. Überwältigt von jeder starken Emotion. betrunken. Mit Wein oder einem anderen alkoholischen Getränk gekocht: betrunken. Berauscht. betrunken. Betrunken; berauscht. berauscht. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können nicht nur immer noch Klapphandys bekommen, sie sind besser denn je. Neuere Klapphandys kombinieren die Intelligenz eines Android-Smartphones mit der Benutzerfreundlichkeit älterer Handys. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie die folgenden Schritte aus, um die Beleuchtungszonen für ein Benutzerprofil anzupassen. Wählen Sie die Registerkarte Beleuchtung. Klicken Sie im Tastaturbild auf die Beleuchtungszone, die Sie anpassen möchten. Um die Zonenfarbe zu ändern, klicken Sie auf das Farbfeld unter der Mitte, wählen Sie eine neue Farbe aus der Farbpalette aus und klicken Sie dann auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Der Begriff "objektbasierte Sprache" kann im technischen Sinne verwendet werden, um jede Programmiersprache zu beschreiben, die die Idee der Kapselung von Zuständen und Operationen innerhalb von "Objekten" verwendet. Diese Sprachen unterstützen alle die Definition eines Objekts als Datenstruktur, aber es fehlt an Polymorphismus und Vererbung. Zuletzt bearbeitet: 2025-01-22 17:01

Einführung in den booleschen Typ PostgreSQL PostgreSQL verwendet ein Byte zum Speichern eines booleschen Werts in der Datenbank. Der BOOLEAN kann mit BOOL abgekürzt werden. In Standard-SQL kann ein boolescher Wert TRUE, FALSE oder NULL sein. Zuletzt bearbeitet: 2025-01-22 17:01

Konvertieren von M3U in MP3-Dateien Öffnen Sie Notepad oder etwas Ähnliches. Öffnen Sie im Editor die M3U-Datei. Sie werden eine Webadresse in der Datei bemerken. Kopieren Sie diese Adresse und fügen Sie sie in Ihren Browser ein. Die MP3-Datei wird abgespielt. Rechtsklick auf den Player und Speichern unter. Jetzt haben Sie Ihre MP3-Datei. Zuletzt bearbeitet: 2025-01-22 17:01

Mega ist ein Einheitenpräfix im metrischen System, das einen Faktor von einer Million angibt. Mega kommt aus dem Griechischen Μέγας und bedeutet großartig. Zuletzt bearbeitet: 2025-01-22 17:01

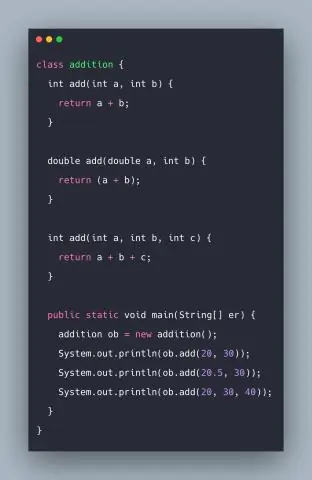

Parameterübergabe in Java. Die Übergabe von byvalue bedeutet, dass bei jedem Aufruf einer Methode die Parameter ausgewertet und der Ergebniswert in einen Teil des Speichers kopiert wird. Zuletzt bearbeitet: 2025-01-22 17:01

Zusätzlich zum Befehl DRAWORDER bringt der Befehl TEXTTOFRONT alle Texte, Bemaßungen oder Führungslinien in einer Zeichnung vor andere Objekte, und der Befehl HATCHTOBACK sendet alle Schraffurobjekte hinter andere Objekte. Verschiebt die ausgewählten Objekte an das Ende der Objektreihenfolge in der Zeichnung. Zuletzt bearbeitet: 2025-01-22 17:01

Der normale Weg, eine SUMIF-Formel zu erstellen, sieht so aus: =SUMIF(Blätter wechseln. Ersten Bereich auswählen, F4. Zurück zum Formelblatt wechseln. Kriterienbereich auswählen. Zurück zum Datenblatt wechseln. Summenbereich auswählen, F4. Klammer schließen und geben Sie ein. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist Tabellenspeicher. Azure Table Storage speichert große Mengen strukturierter Daten. Der Dienst ist ein NoSQL-Datenspeicher, der authentifizierte Aufrufe von innerhalb und außerhalb der Azure-Cloud akzeptiert. Azure-Tabellen sind ideal zum Speichern strukturierter, nicht relationaler Daten. Zuletzt bearbeitet: 2025-01-22 17:01

Installieren der Datumsauswahl Zeigen Sie die Registerkarte Entwickler des Menübands an. Klicken Sie auf das Werkzeug Einfügen. Excel zeigt eine Palette von Werkzeugen an, die Sie in Ihr Arbeitsblatt einfügen können. Klicken Sie im Abschnitt ActiveX-Steuerelemente der Palette auf die Option Weitere Steuerelemente. Scrollen Sie durch das Dialogfeld, bis Sie das Microsoft Date and Time Picker-Tool finden. OK klicken. Zuletzt bearbeitet: 2025-01-22 17:01