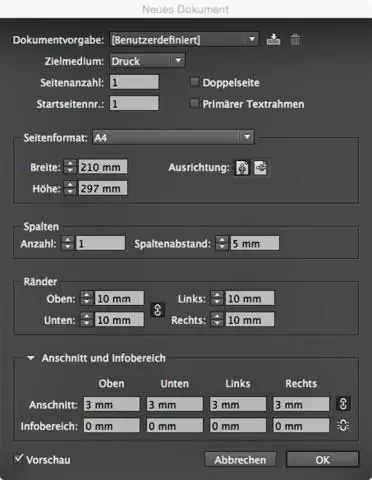

Definieren von Dokumentvorgaben Sie können Dokumenteinstellungen für Seitengröße, Spalten, Ränder sowie Anschnitt- und Slug-Bereiche in einer Vorgabe speichern, um Zeit zu sparen und die Konsistenz beim Erstellen ähnlicher Dokumente sicherzustellen. Wählen Sie Datei > Dokumentvorgaben > Definieren. Zuletzt bearbeitet: 2025-01-22 17:01

Jede vom Präsidenten benannte Stelle kann Verschlusssachen erstellen, wenn sie die inhaltlichen Kriterien erfüllt; jede Behörde ist für die Sicherung und Freigabe ihrer eigenen Dokumente verantwortlich. Zuletzt bearbeitet: 2025-06-01 05:06

Die häufigsten Gründe dafür, dass Macs die falsche Zeit anzeigen, sind: Der Mac war für längere Zeit ausgeschaltet. Der Mac ist älter und der eingebaute Akku ist leer, was eine manuelle Einstellung der Uhr oder eine korrekte Zeitversorgung über das Internet erforderlich macht. Die Uhroder Zeitzone in Mac OS X wurde versehentlich geändert. Zuletzt bearbeitet: 2025-01-22 17:01

Reduzieren Sie die Größe der Symbolleisten Klicken Sie mit der rechten Maustaste auf eine Schaltfläche in der Symbolleiste - es spielt keine Rolle, welche. Wählen Sie in der angezeigten Popup-Liste die Option Anpassen. Wählen Sie im Menü „Symboloptionen“die Option „Kleine Symbole“. Wählen Sie das Menü „Textoptionen“und wählen Sie „Selektiver Text rechts“oder „Keine Textbeschriftungen“, um noch mehr Platz zu gewinnen. Zuletzt bearbeitet: 2025-01-22 17:01

Die CSS-Eigenschaft font-smooth steuert die Anwendung von Anti-Aliasing beim Rendern von Schriftarten. Zuletzt bearbeitet: 2025-01-22 17:01

Die Office-Automatisierung ermöglicht es Unternehmen, ihre Produktivität zu verbessern und bestehende Büroabläufe zu optimieren, was Zeit, Geld und Personalaufwand spart. Die Office-Automatisierung umfasst anspruchsvolle und komplexe Aufgaben wie die Integration von Front-Office- und Back-End-Systemen, damit Ihr Geschäft reibungsloser läuft. Zuletzt bearbeitet: 2025-01-22 17:01

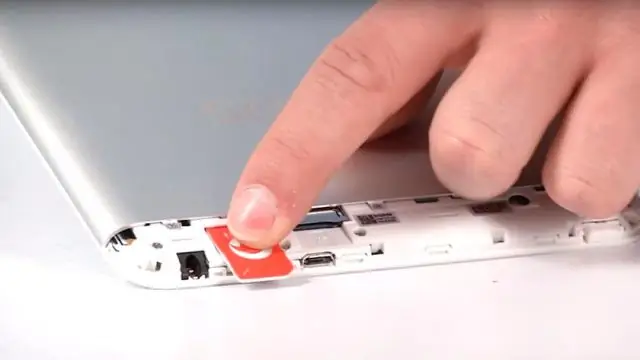

ICCID steht für Integrated CircuitCardIdentifier. Wenn die IMEI-Nummer zur Identifizierung Ihres Mobiltelefons verwendet wird, besteht die Funktion von ICCID darin, Ihre SIM-Karte international zu identifizieren. Eine ICCID-Nummer besteht aus 19 bis 20 Zeichen. Es ist im Grunde eine eindeutige Seriennummer, die die SIM-Karte darstellt, die ein Benutzer abonniert hat. Zuletzt bearbeitet: 2025-01-22 17:01

ClamAV erkennt Viren für alle Plattformen. Es scannt auch nach Linux-Viren. In diesen 30 Jahren wurden nur 40 Viren für Linux geschrieben, während mehr als 60.000 Viren für Windows geschrieben wurden. Zuletzt bearbeitet: 2025-01-22 17:01

Bei einer generalüberholten Konsole handelt es sich wahrscheinlich um eine gebrauchte Konsole, die von einem Kunden an den Einzelhändler zurückverkauft wurde. Es wird wahrscheinlich einige grundlegende Überprüfungen durchlaufen, um sicherzustellen, dass es funktioniert, aber möglicherweise nicht so gründlich überprüft oder repariert wie das konditionierte Gerät. Zuletzt bearbeitet: 2025-01-22 17:01

Der aggressive Modus ist möglicherweise nicht so sicher wie der Main-Modus, aber der Vorteil des aggressiven Modus besteht darin, dass er schneller ist als der Main-Modus (da weniger Pakete ausgetauscht werden). Der aggressive Modus wird normalerweise für Remote Access VPNs verwendet. Sie würden aber auch den aggressiven Modus verwenden, wenn einer oder beide Peers dynamische externe IP-Adressen haben. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Transformator wandelt die Netzwechselspannung in einen höheren oder einen niedrigeren Wert um. Kleine Transformatoren werden in eine Steckdose gesteckt und erzeugen niedrige Gleichspannungen, die von gängigen elektronischen Geräten verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Stecken Sie Ihr Laufwerk in den Computer und ggf. in eine Steckdose. Öffnen Sie den Windows Explorer, klicken Sie in der Seitenleiste auf den Abschnitt "Computer" und suchen Sie Ihr Laufwerk. Klicken Sie mit der rechten Maustaste auf das Laufwerk und wählen Sie "Formatieren". Wählen Sie unter "Dateisystem" das Dateisystem aus, das Sie verwenden möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können sich nur über HTTP/HTTPS mit der Datenbank verbinden. Damit eingeschränkte Benutzer sich über ODBC oder JDBC verbinden können, muss der Zugriff für Client-Verbindungen aktiviert werden, indem die SQL-Anweisung ALTER USER ENABLE CLIENT CONNECT ausgeführt wird oder die entsprechende Option für den Benutzer im SAP HANA-Cockpit aktiviert wird. Zuletzt bearbeitet: 2025-01-22 17:01

Was sind die grundlegenden Konzepte der wissenszentrierten Unterstützung (KCS)? Erstellen von Inhalten als Ergebnis der Lösung von Problemen. Sich entwickelnde inhaltsbasierte Produktlebenszyklen. Belohnen von Lernen, Zusammenarbeit, Austausch und Verbesserung. Aufbau einer Wissensbasis auf der Grundlage der Erfahrung einer Person. Zuletzt bearbeitet: 2025-01-22 17:01

2 Antworten. Um zu überprüfen, ob Apache-Flume korrekt installiert ist, cd in Ihr flume/bin-Verzeichnis und geben Sie dann den Befehl flume-ng version ein. Stellen Sie mit dem Befehl ls sicher, dass Sie sich im richtigen Verzeichnis befinden. flume-ng wird in der Ausgabe angezeigt, wenn Sie sich im richtigen Verzeichnis befinden. Zuletzt bearbeitet: 2025-01-22 17:01

Die beste Videobearbeitungssoftware: Kostenpflichtiges Adobe Premiere Pro CC. Die beste Videobearbeitungssoftware für Windows. Final Cut Pro X. Der beste Videoeditor, den Sie für Ihren Mac bekommen können. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. Corel VideoStudio Ultimate 2019. Filmora9. CyberLink PowerDirector 17 Ultra. Zuletzt bearbeitet: 2025-01-22 17:01

Sicherheitssoftware ist jede Art von Software, die einen Computer, ein Netzwerk oder ein computergestütztes Gerät sichert und schützt. Es verwaltet die Zugriffskontrolle, bietet Datenschutz, schützt das System vor Viren und netzwerk-/internetbasierten Angriffen und schützt vor anderen Sicherheitsrisiken auf Systemebene. Zuletzt bearbeitet: 2025-06-01 05:06

KDE steht für K Desktop-Umgebung. Es ist eine Desktop-Umgebung für Linux-basierte Betriebssysteme. Linux ohne KDE und GNOME kann man sich genauso vorstellen wie DOSin Windows. KDE und GNOME sind Windows sehr ähnlich, außer dass sie mit Linux über den x-Server und nicht über das Betriebssystem verwandt sind. Zuletzt bearbeitet: 2025-01-22 17:01

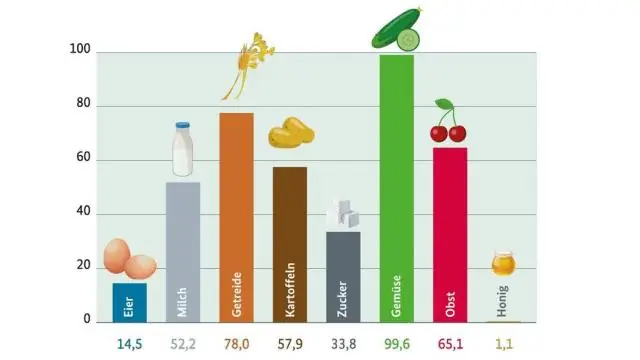

Dies führte dazu, dass die Landwirte mit der Massenproduktion ihrer Getreidepflanzen beginnen konnten. Die Erfindung des Getreidehebers half Getreidebauern, in kürzerer Zeit mehr Getreide zu produzieren und zu transportieren. Und während des Baubooms des Eisenbahnsystems wurden Getreideheber angepasst und entlang der Bahngleise gebaut. Zuletzt bearbeitet: 2025-01-22 17:01

Ihre CompTIA IT Fundamentals (ITF+)-Zertifizierung läuft nie ab und Sie gelten immer als „lebenslang zertifiziert“, unabhängig davon, ob Sie sich für die Teilnahme am CE-Programm für zukünftige Zertifizierungen entscheiden. Zuletzt bearbeitet: 2025-01-22 17:01

Box folgt dem von Dropbox entwickelten gemeinsamen Synchronisierungsmodell, sodass es Ihrem Gerät auch einen speziellen Synchronisierungsordner hinzufügt. Es funktioniert genauso wie bei Dropbox. Boxlets, die Sie mit der selektiven Synchronisierung verwenden, um Speicherplatz freizugeben, indem Sie nur ausgewählte Inhalte synchronisieren. Sie können die Synchronisierung für Ordner auch über die Web-App deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Schalten Sie zuerst die Stromversorgung des Steckdosenkreises aus. Greifen Sie mit einer kleinen Spitzzange den Zinken und ziehen Sie ihn heraus. Wenn der Erdungsstift hohl ist, führen Sie einen kleinen Schraubendreher in den Zwischenraum ein und drehen Sie ihn leicht, bis er verkeilt ist, und ziehen Sie ihn dann vorsichtig heraus. Zuletzt bearbeitet: 2025-01-22 17:01

GoDaddy Inc. ist ein amerikanischer börsennotierter Internet-Domain-Registrar und Webhosting-Unternehmen mit Hauptsitz in Scottsdale, Arizona, und eingetragen in Delaware. Das Unternehmen ist für seine Werbung im Fernsehen und in den Zeitungen bekannt. Es war an mehreren Kontroversen im Zusammenhang mit Zensur beteiligt. Zuletzt bearbeitet: 2025-01-22 17:01

SQL CREATE INDEX-Anweisung. Die Anweisung CREATE INDEX wird verwendet, um Indizes in Tabellen zu erstellen. Indizes werden verwendet, um Daten schneller als sonst aus der Datenbank abzurufen. Hinweis: Das Aktualisieren einer Tabelle mit Indizes dauert länger als das Aktualisieren einer Tabelle ohne (da auch die Indizes aktualisiert werden müssen). Zuletzt bearbeitet: 2025-01-22 17:01

Cluster-Manager. Diese Agenten laufen auf jedem Knoten des Clusters, um Dienste, eine Reihe von Diensten zu verwalten und zu konfigurieren oder um den kompletten Cluster-Server selbst zu verwalten und zu konfigurieren (siehe Super Computing). In einigen Fällen wird der Cluster-Manager hauptsächlich verwendet, um die Arbeit für die Cluster (oder Cloud) auszuführen. Zuletzt bearbeitet: 2025-01-22 17:01

Check Point SandBlast Zero-Day Protection ist eine innovative Lösung, die unbekannte Malware, Zero-Day-Angriffe und gezielte Angriffe von infiltrierenden Netzwerken abhält. Die SandBlast-Lösung basiert auf einer neuen Exploit-Erkennungstechnologie auf CPU-Ebene, um Bedrohungen früher zu erkennen, bevor Malware die Möglichkeit hat, Umgehungscode bereitzustellen. Zuletzt bearbeitet: 2025-01-22 17:01

Alle Apple Watches - Walmart.com. Zuletzt bearbeitet: 2025-06-01 05:06

Wir führen Sie durch die Suche nach dem Lookup Wizard in Access 2007/2010/2013: Klicken Sie auf die Registerkarte Datenblatt; Gehen Sie zur Gruppe Felder &Spalten; Klicken Sie auf die Schaltfläche Nachschlagespalte; Dann erscheint der Lookup Wizard Dialog. Zuletzt bearbeitet: 2025-01-22 17:01

Um den POM-Editor zu öffnen, klicken Sie auf den Pom eines Projekts. xml-Datei. Wenn Sie die Editoren für eine pom. xml-Datei und der POM-Editor nicht der Standard-Editor ist, müssen Sie möglicherweise mit der rechten Maustaste auf die Datei klicken und "Öffnen mit / Maven POM-Editor" auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

Standardereignisse Das Standardereignis für das Page-Objekt ist das Load-Ereignis. Ebenso hat jedes Steuerelement ein Standardereignis. Das Standardereignis für das Schaltflächensteuerelement ist beispielsweise das Click-Ereignis. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt zwei Möglichkeiten, die Berechtigungen zu erteilen. Sie können die Berechtigungen erteilen, indem Sie Active Directory-Benutzer und -Computer verwenden. Öffnen Sie einfach die Eigenschaften der Gruppe, wechseln Sie zur Registerkarte Sicherheit, fügen Sie den Postfachbenutzer oder die Gruppe hinzu, aktivieren Sie dann das Kontrollkästchen Senden als und übernehmen Sie die Änderung. Zuletzt bearbeitet: 2025-01-22 17:01

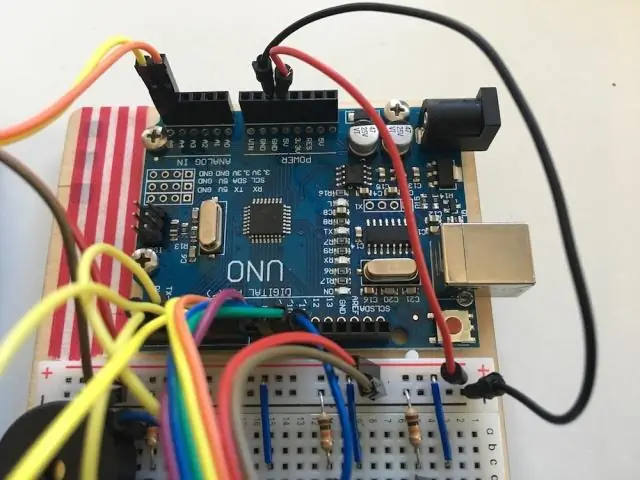

Der Arduino Nano hat Pins, die Sie direkt in ein Steckbrett stecken können. Richten Sie es einfach am Ende mit dem USB-Port nach außen aus und schieben Sie es vorsichtig hinein. Suchen Sie dann die mit GND und 5V gekennzeichneten Pins und verwenden Sie Überbrückungsdrähte, um sie mit den entsprechenden Seitenkanälen zu verbinden. Jetzt können Sie mit der Arbeit beginnen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Microsoft Hyper-V 2016-Plattform ist eine kostenlose Version des von Microsoft angebotenen Hypervisors. Für welche Anwendungsfälle ist die kostenlose Version von Hyper-V 2016 gut geeignet? Eine Einschränkung bei der Hyper-V 2016-Plattform besteht darin, dass Sie keine Windows-Gastlizenzierung im Lieferumfang des Produkts enthalten, da es kostenlos ist. Zuletzt bearbeitet: 2025-01-22 17:01

Cubes sind Datenverarbeitungseinheiten, die aus Faktentabellen und Dimensionen aus dem Data Warehouse bestehen. Sie bieten Kunden mehrdimensionale Datenansichten, Abfrage- und Analysefunktionen. Ein Cube kann auf einem einzelnen Analyseserver gespeichert und dann als verknüpfter Cube auf anderen Analyseservern definiert werden. Zuletzt bearbeitet: 2025-01-22 17:01

Wie Mobiltelefone verwendet ein WiFi-Netzwerk Funkwellen, um Informationen über ein Netzwerk zu übertragen. Da das drahtlose Netzwerk als Zwei-Wege-Verkehr arbeitet, werden die vom Internet empfangenen Daten auch durch den Router geleitet, um in ein Funksignal zu kodieren, das vom drahtlosen Adapter des Computers empfangen wird. Zuletzt bearbeitet: 2025-01-22 17:01

Um zu verhindern, dass Firefox ein Zertifikat automatisch ablehnt, müssen Sie die automatische Zertifikatsvalidierung deaktivieren. Öffnen Sie Firefox auf Ihrem Computer. Klicken Sie auf das Symbol „Einstellungen“. Wählen Sie im Fenster "Optionen" die Registerkarte "Erweitert". Wählen Sie die Registerkarte 'Verschlüsselung'. Klicken Sie auf die Schaltfläche 'Validierung. Zuletzt bearbeitet: 2025-01-22 17:01

Die Methode every() prüft, ob alle Elemente in einem Array einen Test bestehen (als Funktion bereitgestellt). Die Methode every() führt die Funktion einmal für jedes im Array vorhandene Element aus: Wenn sie ein Array-Element findet, bei dem die Funktion einen falschen Wert zurückgibt, gibt every() false zurück (und überprüft die verbleibenden Werte nicht). Zuletzt bearbeitet: 2025-01-22 17:01

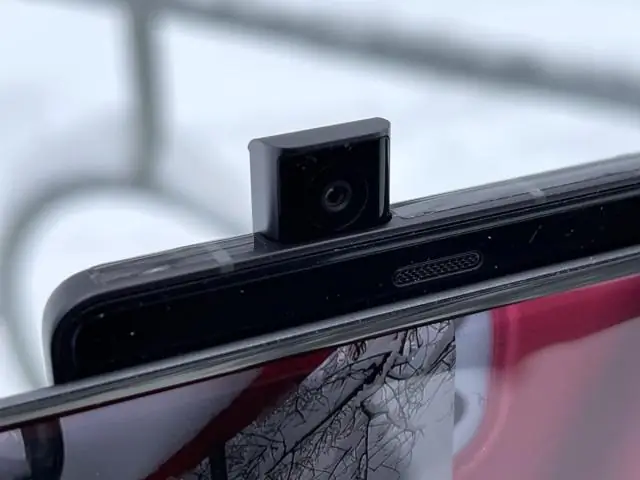

Der Hauptunterschied zwischen den beiden ist die Art und Weise, wie die Bilder aufgenommen werden. Wenn das Licht des Motivs des Fotos in die Kamera eintritt, verwendet die Digitalkamera einen digitalen Sensor, um das Bild aufzunehmen. In der Filmkamera (analoge Kamera) fällt das Licht auf einen Film. Zuletzt bearbeitet: 2025-01-22 17:01

Hinzufügen eines Linienrahmens zu einer einzelnen Seite Klicken Sie bei ausgewählter Seite auf Einfügen > Bild > AutoFormen > Grundformen > Rechteck. Ziehen Sie auf der Seite, um den Seitenrand zu zeichnen. Klicken Sie mit der rechten Maustaste auf den Rahmen, und wählen Sie dann Autoshape formatieren. Klicken Sie auf die Registerkarte Farben und Linien, wählen Sie eine Farbe und einen Linientyp aus und klicken Sie dann auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Non- ein Präfix, das „nicht“bedeutet, frei als englisches Formativ verwendet, normalerweise mit einer einfachen negativen Kraft, die die bloße Negation oder Abwesenheit von etwas impliziert (anstatt das Gegenteil oder das Gegenteil davon, wie oft durch un-1 ausgedrückt): nonadherence; Nichteinmischung; Nichtzahlung; Laien. Zuletzt bearbeitet: 2025-06-01 05:06