- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Kontrollpunkt Sandblast Zero-Day Protection ist eine innovative Lösung, die unbekannte Malware, Zero-Day-Angriffe und gezielte Angriffe von infiltrierenden Netzwerken abhält. Die Sandblast Die Lösung basiert auf einer neuen Exploit-Erkennungstechnologie auf CPU-Ebene, um Bedrohungen früher zu erkennen, bevor Malware die Möglichkeit hat, Umgehungscode bereitzustellen.

Was ist der SandBlast-Agent von Checkpoint?

SandBlast-Agent ist eine umfassende Endpoint-Sicherheitslösung, die eine Reihe fortschrittlicher Endpoint-Bedrohungspräventionsfunktionen bietet, damit Sie sicher durch die bedrohliche Bedrohungslandschaft von heute navigieren können. Es bietet ein umfassendes System, um ausweichende Malware-Angriffe proaktiv zu verhindern, zu erkennen und zu beheben.

Anschließend stellt sich die Frage, wozu der SandBlast-Agent entwickelt wurde. SandBlast-Agent verhindert und behebt automatisch ausweichende Cyberangriffe und gibt Ihnen sofort umsetzbare Einblicke in Angriffe und den Schutz der Benutzeranmeldeinformationen. Erkennt und behebt alle Formen von bösartigem Verhalten. Wenn es erkannt wird, generiert es einen forensischen Bericht mit automatischer oder manueller Behebung.

In Anbetracht dessen, aus was ist SandBlast eine Kombination?

Sandblast Agent verwendet a Kombination von Sandbox-Technologie und proaktive Dateibereinigung, um Echtzeitschutz vor bekannter und unbekannter umgehungsresistenter Malware, Zero-Day-Bedrohungen und gezielten Angriffen zu bieten. Es werden bessere und intuitivere Formen der Malware-Erkennung und -Schutz benötigt.

Wie deinstalliere ich Checkpoint Endpoint Security?

Gehen Sie zu „Systemsteuerung > Programme und Funktionen“. Wählen Sie "Prüfpunkt" Endpunktsicherheit ' und drücke ' Deinstallieren '. Folgen Sie den Anweisungen auf dem Bildschirm.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen?

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen? Erklärung: Um die Anzahl der Elemente zu zählen, müssen Sie die gesamte Liste durchlaufen, daher ist die Komplexität O(n)

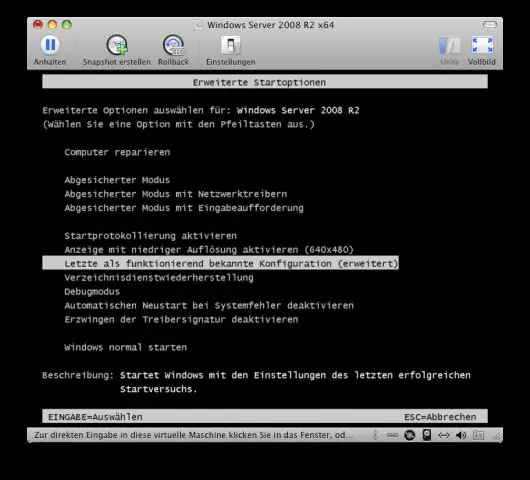

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Wer ist der Autor der Mentalität der Affen?

Wolfgang Köhler