Die Spring App ist ein Musikdienst und ein Trainingstracker. Spring nutzt Musik und Rhythmus, um Läufer schneller und weiter zu machen – mit weniger Anstrengung. Egal, ob Sie Ihre ersten Meilen sammeln oder Marathons laufen, die Playlists von Spring richten sich an alle Läufer, die Trittfrequenz, Form und Leistung verbessern möchten. Zuletzt bearbeitet: 2025-01-22 17:01

Sortieralgorithmen Algorithmus Datenstruktur Zeitkomplexität: Best Quick sort Array O(n log(n)) Merge sort Array O(n log(n)) Heap sort Array O(n log(n)) Smooth sort Array O(n). Zuletzt bearbeitet: 2025-01-22 17:01

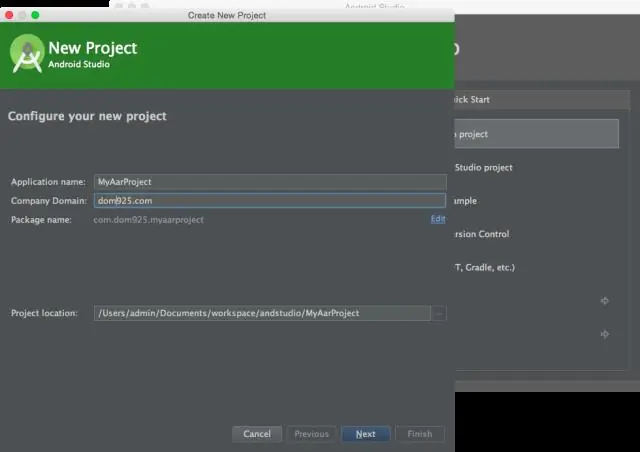

Aar, wenn es gebaut ist. Es wird im Verzeichnis build/outputs/aar/ im Verzeichnis Ihres Moduls angezeigt. Sie können den Typ "Android-Bibliothek" in Datei > Neues Modul auswählen, um eine neue Android-Bibliothek zu erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

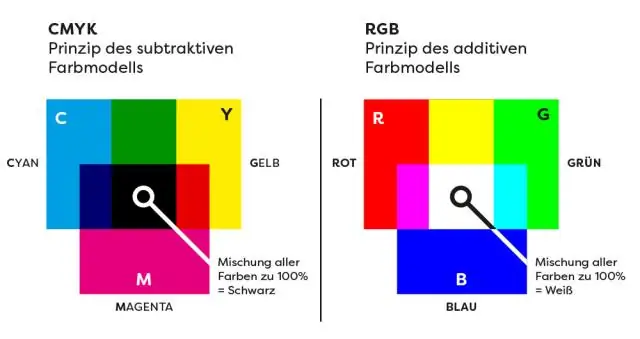

RGB (mit Werten zwischen 0-255 für Rot, Grün und Blau) HEX (die gleichen Rot-, Grün- und Blauwerte, außer in Hexadezimalzahlen) CMYK (Werte zwischen 0-255 für Cyan, Magenta, Gelb und Schwarz) HSB ( was für Farbton, Sättigung und Helligkeit steht). Zuletzt bearbeitet: 2025-01-22 17:01

Aus dem Quellcode erzeugt die lexikalische Analyse Token, die Wörter in einer Sprache, die dann geparst werden, um einen Syntaxbaum zu erzeugen, der überprüft, ob Token den Regeln einer Sprache entsprechen. Anschließend wird eine semantische Analyse des Syntaxbaums durchgeführt, um einen kommentierten Baum zu erzeugen. Zuletzt bearbeitet: 2025-01-22 17:01

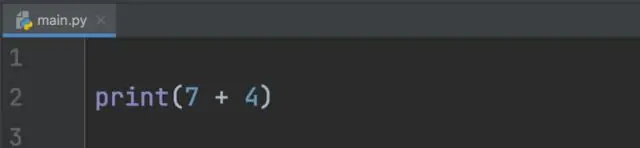

Cx_Freeze ist ein Satz von Skripten und Modulen zum Einfrieren von Python-Skripten in ausführbare Dateien, ähnlich wie es py2exe und py2app tun. Im Gegensatz zu diesen beiden Tools ist cx_Freeze plattformübergreifend und sollte auf jeder Plattform funktionieren, auf der Python selbst funktioniert. Es unterstützt Python 3.5 oder höher. Wenn Sie Unterstützung für Python 2 benötigen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein privates Netzwerk innerhalb einer Organisation, das dem Internet ähnelt. Art der Netzwerktopologie, bei der jedes Gerät an ein gemeinsames Kabel angeschlossen ist, auch Backbone genannt. Dieses Netzwerk, auch als hierarchisches Netzwerk bekannt, wird häufig verwendet, um unternehmensweite Daten auszutauschen. Zuletzt bearbeitet: 2025-01-22 17:01

Um sich beim Router anzumelden, gehen Sie einfach zu http://192.168.1.1/ in Ihrem Webbrowser. Der Anmeldename ist root, das Passwort ist admin. Konfigurieren Sie Ihren ganz feinen Router wie gewünscht. Zuletzt bearbeitet: 2025-01-22 17:01

Besuchen Sie den Self-Service-Bereich an einem beliebigen FedEx Office-Standort und drucken Sie Ihre übergroßen Druckprojekte über USB mit PDF-, JPEG- oder TIFF-Dateien. Akzentfarbendrucke beginnen bei nur 1,99 USD pro Quadratfuß. Zuletzt bearbeitet: 2025-01-22 17:01

Zuerst müssen Sie eine Variable des gewünschten Array-Typs deklarieren. Zweitens müssen Sie den Speicher, der das Array enthält, mit new zuweisen und der Array-Variablen zuweisen. Somit werden in Java alle Arrays dynamisch zugewiesen. Zuletzt bearbeitet: 2025-01-22 17:01

Geschützt bedeutet, dass der Überspannungsschutz Ihre Geräte schützt. Geerdet bedeutet, dass Ihre Ausrüstung ordnungsgemäß geerdet ist (was erforderlich sein sollte, um Ihre Ausrüstung angemessen zu schützen). Ja, Sie können Ihren Computer/Fernseher an die Steckdose anschließen. Zuletzt bearbeitet: 2025-01-22 17:01

Einzelhandelspreis: 175 USD pro Lehrer für 12 Monate Zugang (für bis zu drei Klassenzimmer mit jeweils 30 Schülern); $25 für jede weitere Klasse von 30 Schülern. Also 4 Klassen/120 Studenten, $200; und 5 Klassen/150 Schüler, 225 $. Zuletzt bearbeitet: 2025-01-22 17:01

Wir können das AWT-Fenster oder den Frame schließen, indem wir dispon() oder System aufrufen. exit() innerhalb der windowClosing() Methode. Die Methode windowClosing() befindet sich in der WindowListener-Schnittstelle und der WindowAdapter-Klasse. Die WindowAdapter-Klasse implementiert WindowListener-Schnittstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Die Assert-Klasse stellt eine Reihe von Assertionsmethoden bereit, die zum Schreiben von Tests nützlich sind. Die Methode assertNotNull() überprüft, ob das Objekt null ist oder nicht. Wenn es null ist, wirft es einen AssertionError. Zuletzt bearbeitet: 2025-01-22 17:01

Es wird in Unternehmens-, SMB- und ROBO-Umgebungen verwendet. Agenten: Mit Data Domain können Sie ohne die Verwendung eines Agenten direkt auf Schutzspeicher sichern. Bei Verwendung von Data Domain mit Dell EMC Data Protection-Software oder anderen Backup-Anwendungen eines Mitbewerbers ist ein Agent erforderlich. Zuletzt bearbeitet: 2025-01-22 17:01

Die mobi-Datei Laden Sie Kindle für PC herunter und installieren Sie es wie im Link beschrieben. (Sie benötigen ein Amazon-Konto – kostenlos.) Gehen Sie zu der Mobi-Datei, die Sie gespeichert haben, klicken Sie mit der rechten Maustaste, wählen Sie „Öffnen mit“> „Kindle für PC“und das eBook wird (sollte) geöffnet werden. Zuletzt bearbeitet: 2025-06-01 05:06

Beantwortet am 17. Februar 2017 · Autor hat 1.3k Antworten und 1 Mio. Antwortaufrufe. Schicht 2 oder Sicherungsschichtprotokoll sind IP, IPX und Appletalk und MAC-Adresse u zum Senden von Paketen. Schicht-3- oder Netzwerkschichtprotokolle sind BGP-, EIGRP-, RIP-, OSPF-Routing-Protokolle und werden zum Senden von Paketen über Netzwerke verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Erfolgreiche Microsoft Certified Solutions Developer (MCSD) verfügen in der Regel über einen Bachelor-Abschluss und 1-2 Jahre Erfahrung. Sie recherchieren die Optionen, bereiten sich auf die Prüfungen vor, erwerben ihre Zertifikate und machen eine weitere Zertifizierung, und sie haben ein durchschnittliches Jahresgehalt von 98.269 US-Dollar. Zuletzt bearbeitet: 2025-01-22 17:01

Die Token-Autorisierung erfolgt mithilfe von JSON Web Tokens (JWT), die aus drei Teilen bestehen: dem Header, der Nutzlast und dem Geheimnis (gemeinsam zwischen Client und Server). JWS ist auch eine codierte Entität, die JWT ähnlich ist und einen Header, eine Nutzlast und ein gemeinsames Geheimnis hat. Zuletzt bearbeitet: 2025-01-22 17:01

Nutz. Anordnungen. copyOf(int[] original,int newLength)-Methode kopiert das angegebene Array, wobei es abgeschnitten oder mit Nullen aufgefüllt wird (falls erforderlich), damit die Kopie die angegebene Länge hat. Für alle Indizes, die sowohl im ursprünglichen Array als auch in der Kopie gültig sind, enthalten die beiden Arrays identische Werte. Zuletzt bearbeitet: 2025-01-22 17:01

Das Gehäuse hält die Komponenten in einer geschützten Umgebung für eine optimale Funktion. Die Gehäuse enthalten Belüftungsöffnungen, die für Luftzirkulation sorgen und den Computer auf der richtigen Temperatur halten. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie einfach zu Ihren Videoeinstellungen, klicken Sie auf "Shaders" und dann unten links auf "Shaders Pack Folder". Dies öffnet den Ordner, in den Sie nur Ihr Shader-Paket ziehen und ablegen müssen. Zuletzt bearbeitet: 2025-01-22 17:01

Elemente vom Typ 'hidden' lassen Webentwickler Daten einschließen, die von Benutzern beim Absenden eines Formulars weder gesehen noch geändert werden können. Zum Beispiel die ID des Inhalts, der gerade bestellt oder bearbeitet wird, oder ein eindeutiger Sicherheitstoken. Zuletzt bearbeitet: 2025-01-22 17:01

Juli 2015 Die Frage ist auch, wann das HTC Desire 626 herauskam? HTC Desire 626 Smartphone wurde im Februar 2015 auf den Markt gebracht. Wie kann ich mein HTC Desire 526 auf die Werkseinstellungen zurücksetzen? Stellen Sie sicher, dass das Gerät ausgeschaltet ist.. Zuletzt bearbeitet: 2025-01-22 17:01

Bestes Gesamtergebnis: Comotomo Natural-Feel Babyflasche. Bestes Budget: Tommee Tippee Closer to Nature Fiesta Bottle. Am besten für die Kombinationsfütterung: Philips Avent SCF010/47 Natürliche 4-Unzen-Flasche. Am besten für einfaches Verriegeln: Munchkin LATCH BPA-freie Flasche. Bestes Glas: Dr. Best for Pumping: Medela Muttermilchflaschen-Set. Zuletzt bearbeitet: 2025-01-22 17:01

Taktiles Design. Taktiles Design konzentriert sich auf den Tastsinn. Neben Funktionalität und Ergonomie spielt sie eine zentrale Rolle im Produktdesign. Um beispielsweise einem Produkt eine angenehme und rutschfeste Oberfläche zu verleihen, verwendet Braun bei seinen Rasierern spezielle Kunststoffe. Zuletzt bearbeitet: 2025-01-22 17:01

Unser modularer Pass-Thru-Crimper ist ein hochwertiges, langlebiges Werkzeug zum Schneiden, Abisolieren und Crimpen! Die Pass-Thru™-Technologie reduziert die Vorbereitungszeit erheblich; Werkzeugschaltplan am Werkzeug hilft, Nacharbeit und Materialverschwendung zu vermeiden. Kompakter, rutschfester Komfortgriff reduziert die Handbelastung und lässt sich leicht verstauen. Zuletzt bearbeitet: 2025-01-22 17:01

Jawohl. Ein Startup oder viele andere Unternehmen können Visual Studio Community Edition verwenden, um kommerzielle Anwendungen zu entwickeln. Die kommerzielle Nutzung ist auf 5 einzelne Benutzer (gleichzeitig) pro Unternehmen beschränkt, jedoch nur für Unternehmen, die nicht als "Unternehmen" gelten (siehe unten). Zuletzt bearbeitet: 2025-01-22 17:01

F) Welche Methode wird intern von der Methode Thread start() aufgerufen? Die Methode start() des Threads ruft intern die Methode run() auf. Alle Anweisungen innerhalb der run-Methode werden vom Thread ausgeführt. Zuletzt bearbeitet: 2025-01-22 17:01

Ändern Sie den Apache-Standardport in einen benutzerdefinierten Port Ändern Sie den Apache-Port auf Debian/Ubuntu. Bearbeiten Sie die Datei /etc/apache2/ports.conf, $ sudo vi /etc/apache2/ports.conf. Suchen Sie die folgende Zeile: Listen 80. Ändern Sie den Apache-Port auf RHEL/CentOS. Stellen Sie sicher, dass Sie zuerst den Apache-Webserver installiert haben. Zuletzt bearbeitet: 2025-01-22 17:01

Die Methode pop() entfernt das letzte Element eines Arrays und gibt dieses Element zurück. Hinweis: Diese Methode ändert die Länge eines Arrays. Tipp: Um das erste Element eines Arrays zu entfernen, verwenden Sie die Methode shift(). Zuletzt bearbeitet: 2025-01-22 17:01

Express Mail International hat einen 9-stelligen Zahlenreihen-Barcode, der mit dem Buchstaben „E“und einem weiteren Buchstaben (z. B. EE, ER) beginnt und mit den Buchstaben „US“endet. Zuletzt bearbeitet: 2025-01-22 17:01

Oracle-Einschränkungen sind als Regeln definiert, um die Datenintegrität in der Anwendung zu bewahren. Diese Regeln werden einer Spalte einer Datenbanktabelle auferlegt, um die grundlegende Verhaltensebene einer Spalte der Tabelle zu definieren und die Integrität der darin einfließenden Daten zu überprüfen. Zuletzt bearbeitet: 2025-01-22 17:01

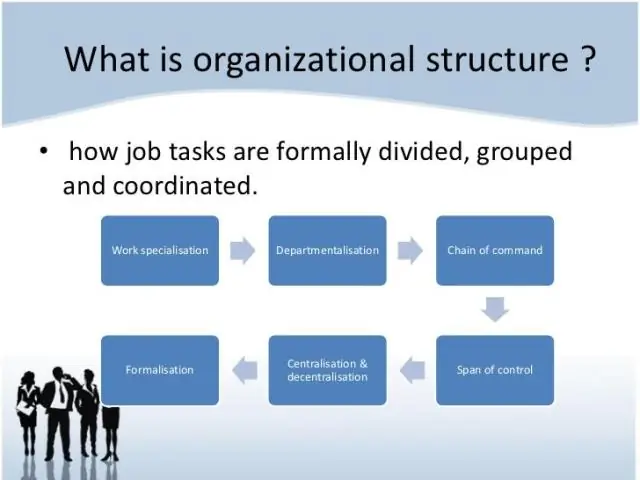

Unternehmenskommunikationsflüsse Informationen können in einer Organisation in vier Richtungen fließen: nach unten, nach oben, horizontal und diagonal. In etablierteren und traditionellen Organisationen fließt ein Großteil der Kommunikation in eine vertikale – nach unten und nach oben – Richtung. Zuletzt bearbeitet: 2025-01-22 17:01

Suchen Sie Ihre Tabelle, in der Sie einen Fremdschlüssel erstellen möchten, und klicken Sie mit der rechten Maustaste darauf. Wählen Sie im Kontextmenü Einschränkung > Fremdschlüssel hinzufügen. Ein Fenster Fremdschlüssel hinzufügen wird angezeigt. Im ersten Feld wird Ihnen der Schema-(Benutzer-)Name angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

DevOps (Entwicklung und Betrieb) ist ein Begriff für die Entwicklung von Unternehmenssoftware, der eine Art agile Beziehung zwischen Entwicklung und IT-Betrieb bezeichnet. Das Ziel von DevOps ist es, die Beziehung zu ändern und zu verbessern, indem eine bessere Kommunikation und Zusammenarbeit zwischen diesen beiden Geschäftsbereichen gefördert wird. Zuletzt bearbeitet: 2025-01-22 17:01

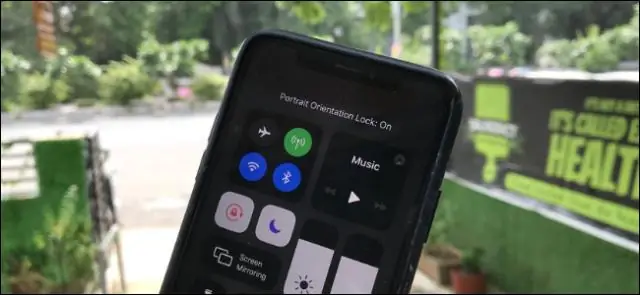

Wie nehmen Sie also mit Ihrem AppleiPhone ein Panorama auf? Öffnen Sie zunächst die Kamera Ihres iPhones und wählen Sie am unteren Bildschirmrand Panorama. Im Pano-Modus sehen Sie links auf dem Bildschirm einen Pfeil und eine dünne Linie darüber. Sobald Sie die Kamerataste drücken, schwenken Sie Ihr Telefon, während Sie den Pfeil in der Mitte der Linie halten. Zuletzt bearbeitet: 2025-01-22 17:01

Suchen Sie nach Dekorationen an den Rändern des Raums, die ungünstig abgewinkelt sind, um in den Raum zu zeigen. Versteckte Mikrofone funktionieren am besten, wenn sie sich in der Mitte eines Raums befinden, damit sie alles gleichmäßig hören können. Suchen Sie nach Dekorationen auf einem Tisch in der Mitte Ihres Zimmers, um versteckte Mikrofone zu finden. Zuletzt bearbeitet: 2025-01-22 17:01

Äquivalent zum LIKE-Operator für ganzzahlige / numerische Werte Spalten in einer SQL- (oder T-SQL-)Datenbank. Leider kann der LIKE-Operator nicht verwendet werden, wenn die Spalte numerische Typen hostet. Zum Glück gibt es mindestens zwei Alternativen, die wir stattdessen verwenden können. Zuletzt bearbeitet: 2025-01-22 17:01

Gewusst wie: Installieren von.exe mit Gruppenrichtlinien Schritt 1: Drei Dinge, die Sie benötigen, um Software erfolgreich über ein GPO zu installieren: Schritt 2: Installieren Sie Software mit GPO. Schritt 3: Klicken Sie auf die Schaltfläche Teilen. Schritt 4: Fügen Sie diesem Ordner Lesezugriff hinzu. Schritt 5: Klicken Sie auf die Schaltfläche Teilen. Schritt 6: Merken Sie sich den Speicherort dieses freigegebenen Ordners. Zuletzt bearbeitet: 2025-01-22 17:01